vulnhub靶场之RIPPER: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:Ripper: 1,下载地址:https://download.vulnhub.com/ripper/Ripper.ova,下载后直接vbox打开即可。

知识点:DNS解析、rips使用、敏感文件信息发现。

信息收集:

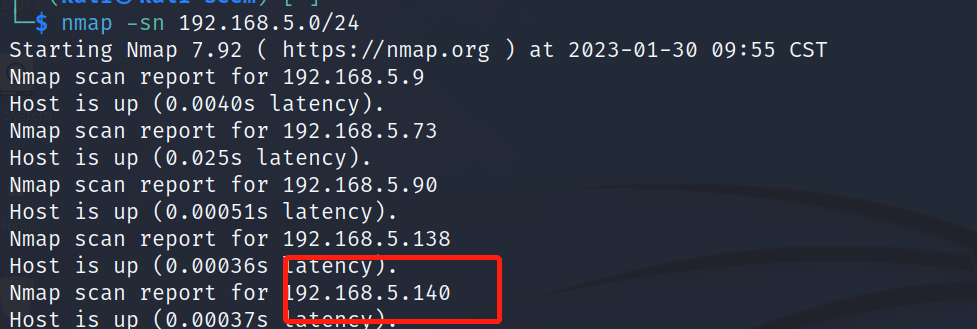

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.140.

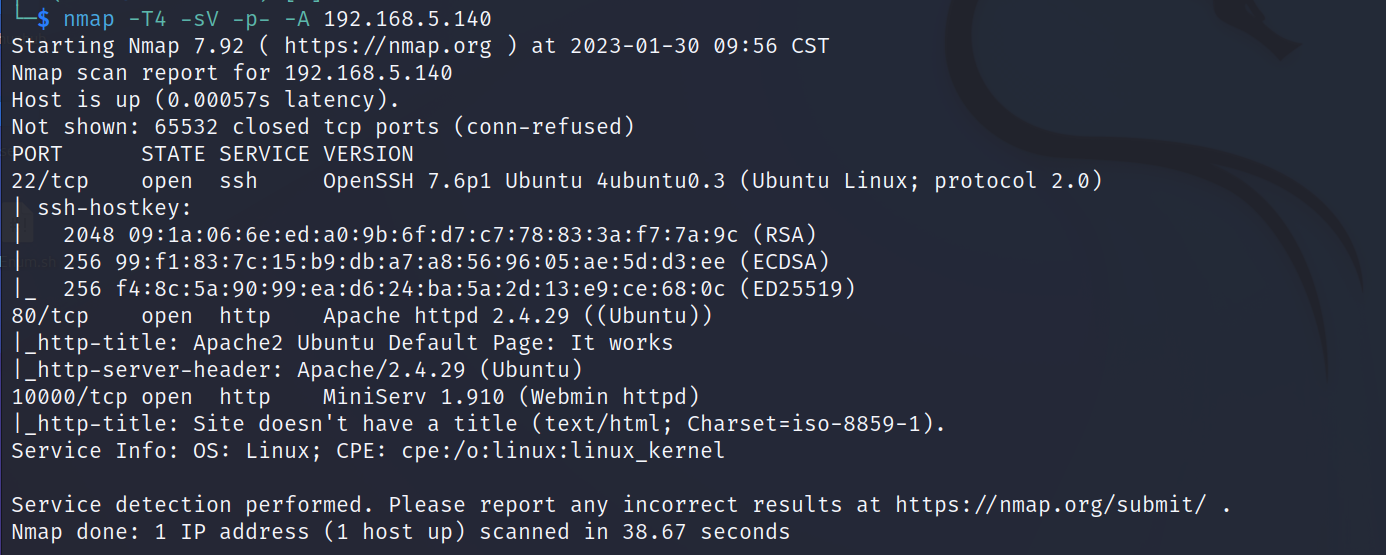

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.140,显示开放了22、80、10000端口,开启了http服务、ssh服务。

web服务-10000:

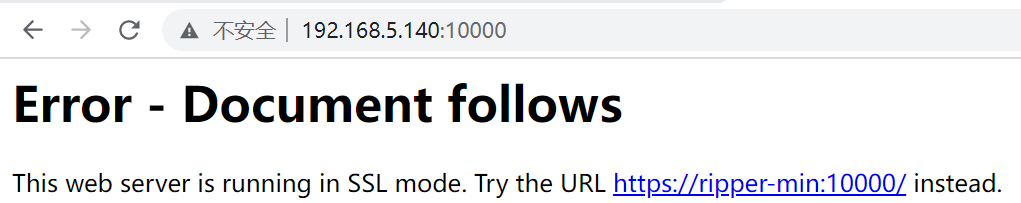

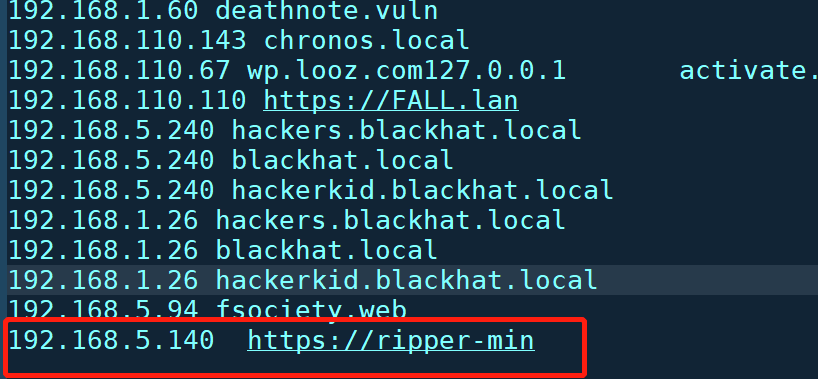

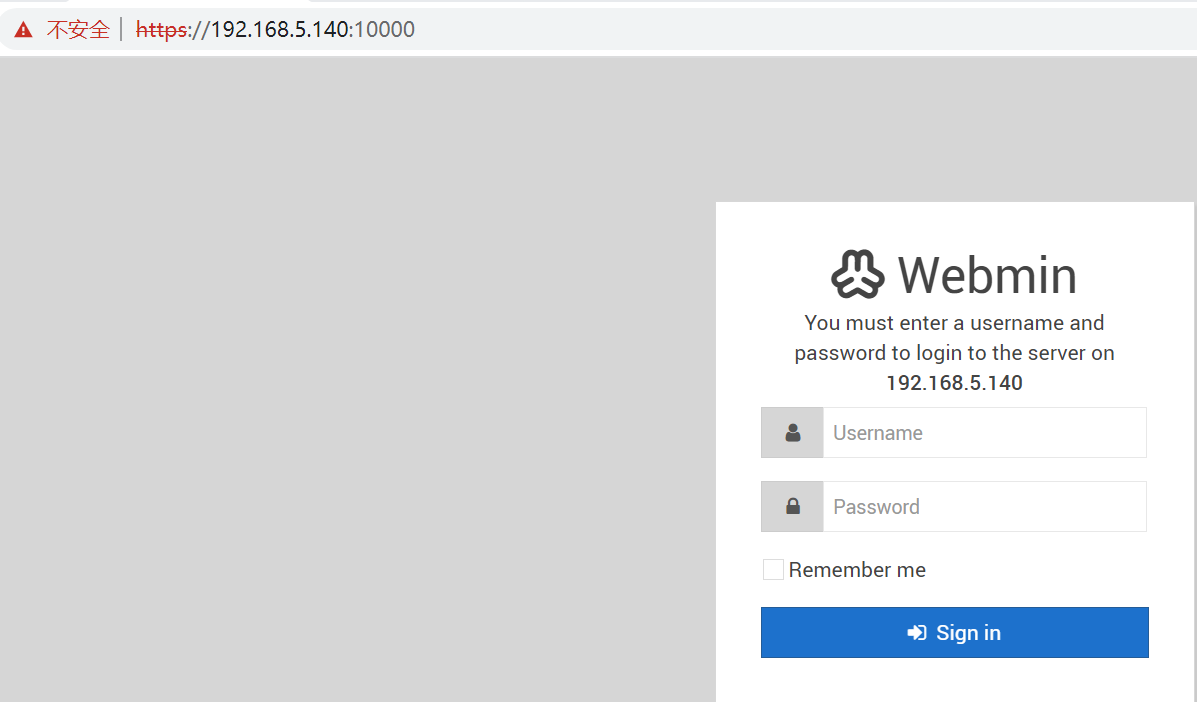

访问web服务的10000端口显示应该使用https访问:https://ripper-min:10000/,因此我们需要进行dns解析。

添加dns解析,win:打开C:\Windows\System32\drivers\etc\hosts文件,添加:192.168.5.140 https://ripper-min,然后重新访问10000端口,显示是登录界面。

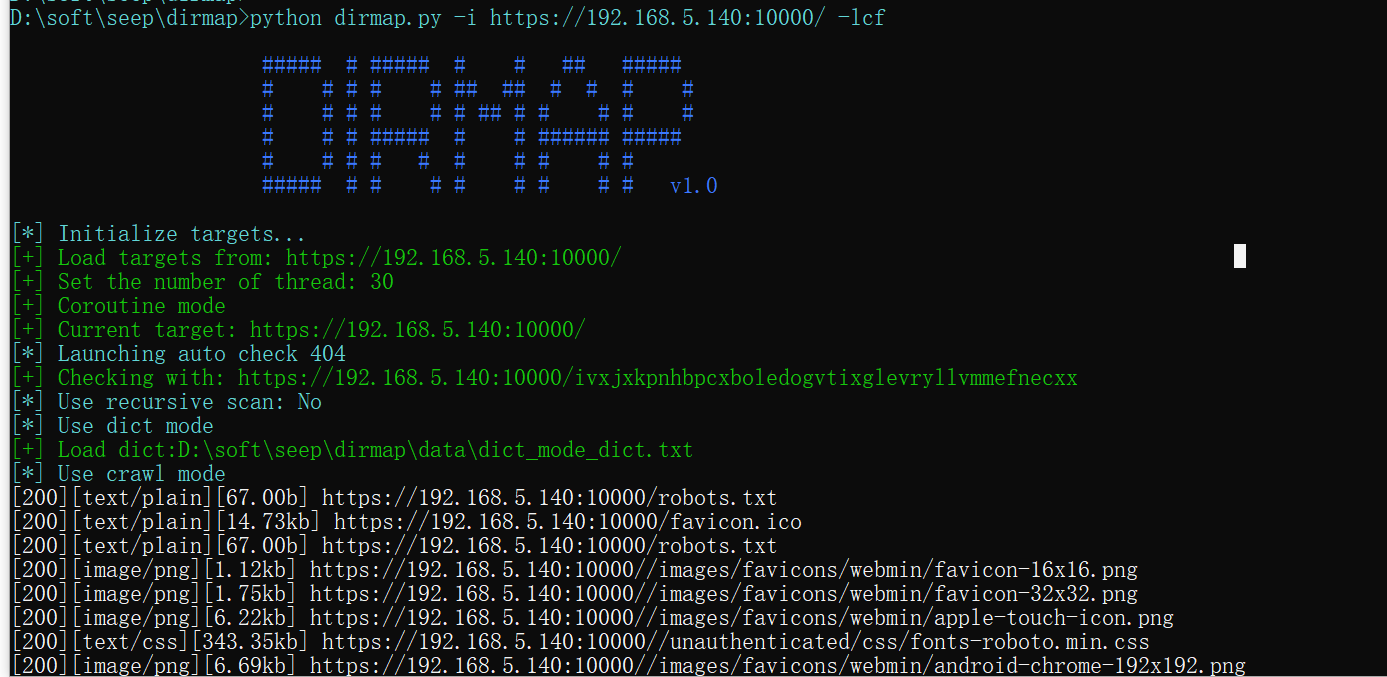

对登录框进行了简单的sql注入测试,但是测试未成功,使用dirmap进行目录扫描,发现robots.txt文件。

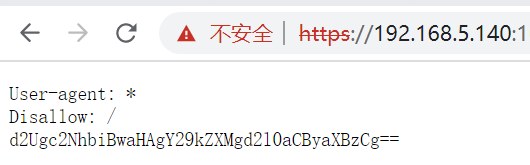

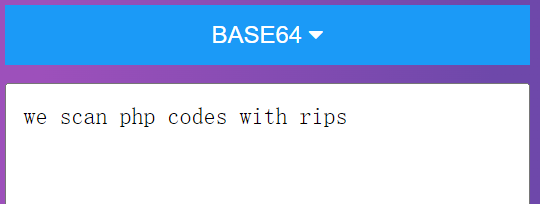

访问robots.txt文件,发现base64加密的字符串信息,对base64字符串进行解密,发现提示信息:we scan php codes with rips,告诉我们使用rips进行扫描php密码。

然后在本地搭建了下rips,发现没法修改地址信息,猜测靶机中应该安装了rips服务。

web服务-80:

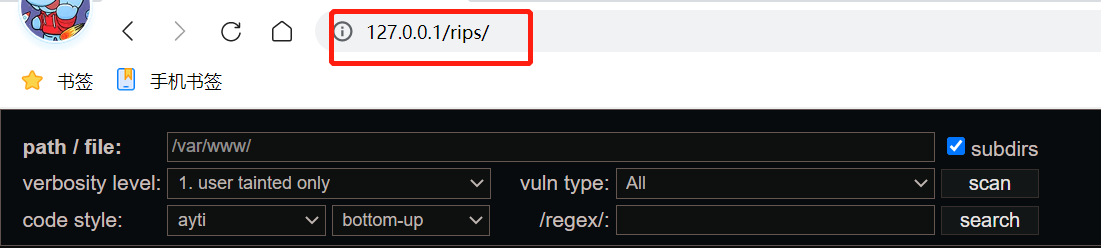

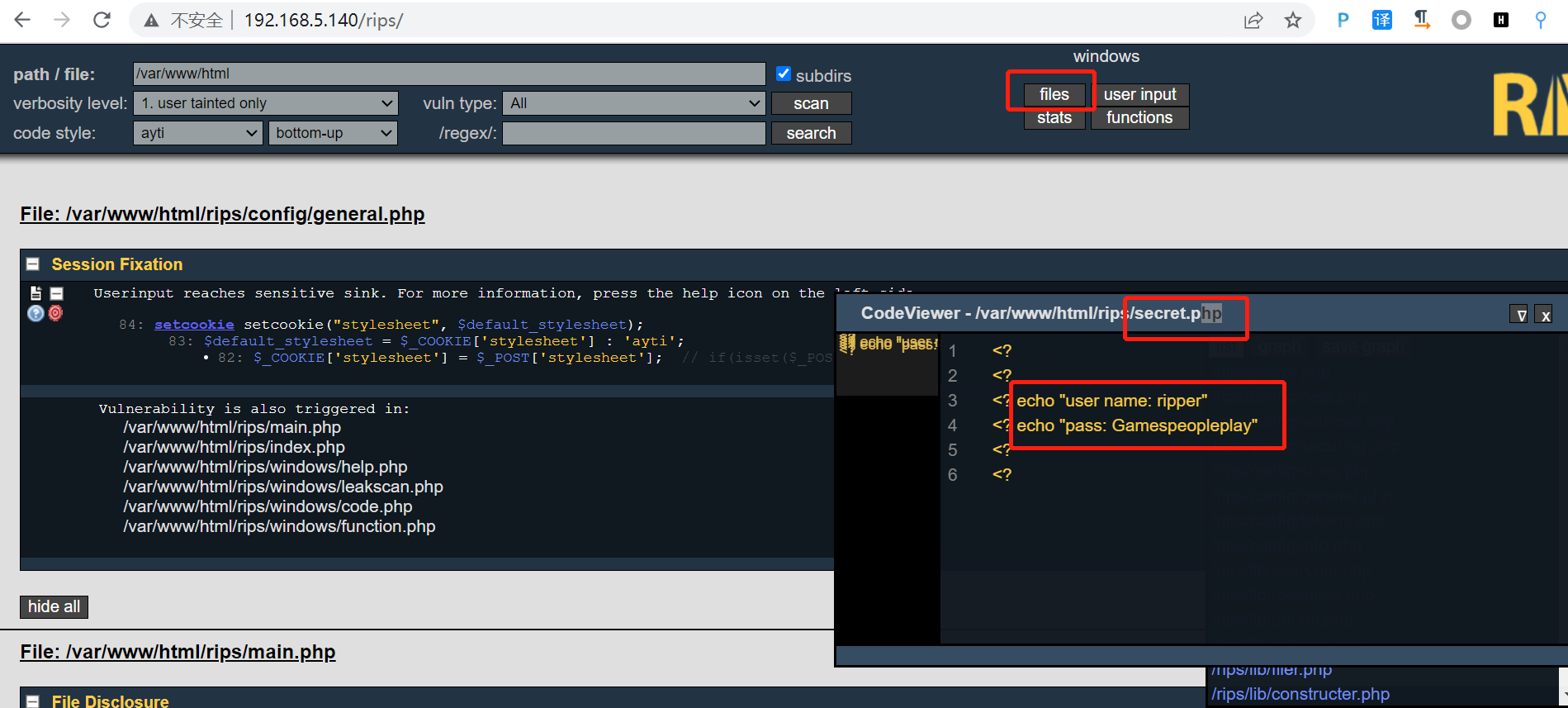

尝试访问下靶机web服务中是否存在rips服务,访问:http://192.168.5.140/rips/,发现存在rips服务,但是需要我们填写一下扫描的地址。

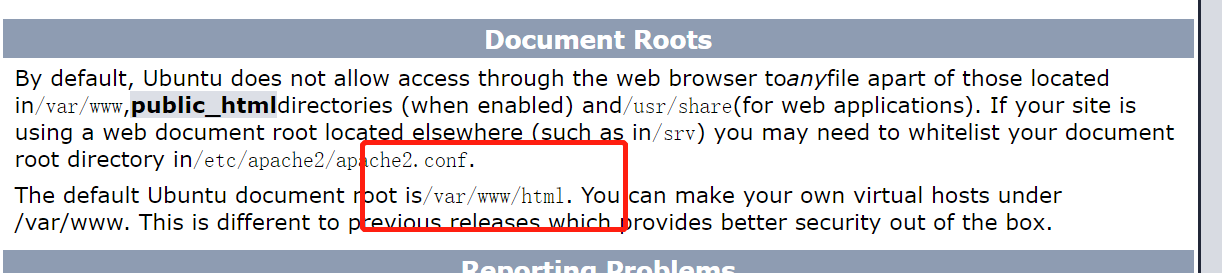

访问http://192.168.5.140时发现其目录信息:/var/www/html,对该目录进行扫描。

后面在rips中的files功能中,发现secret.php文件,在该文件中发现账号和密码信息:ripper/Gamespeopleplay。

获取shell:

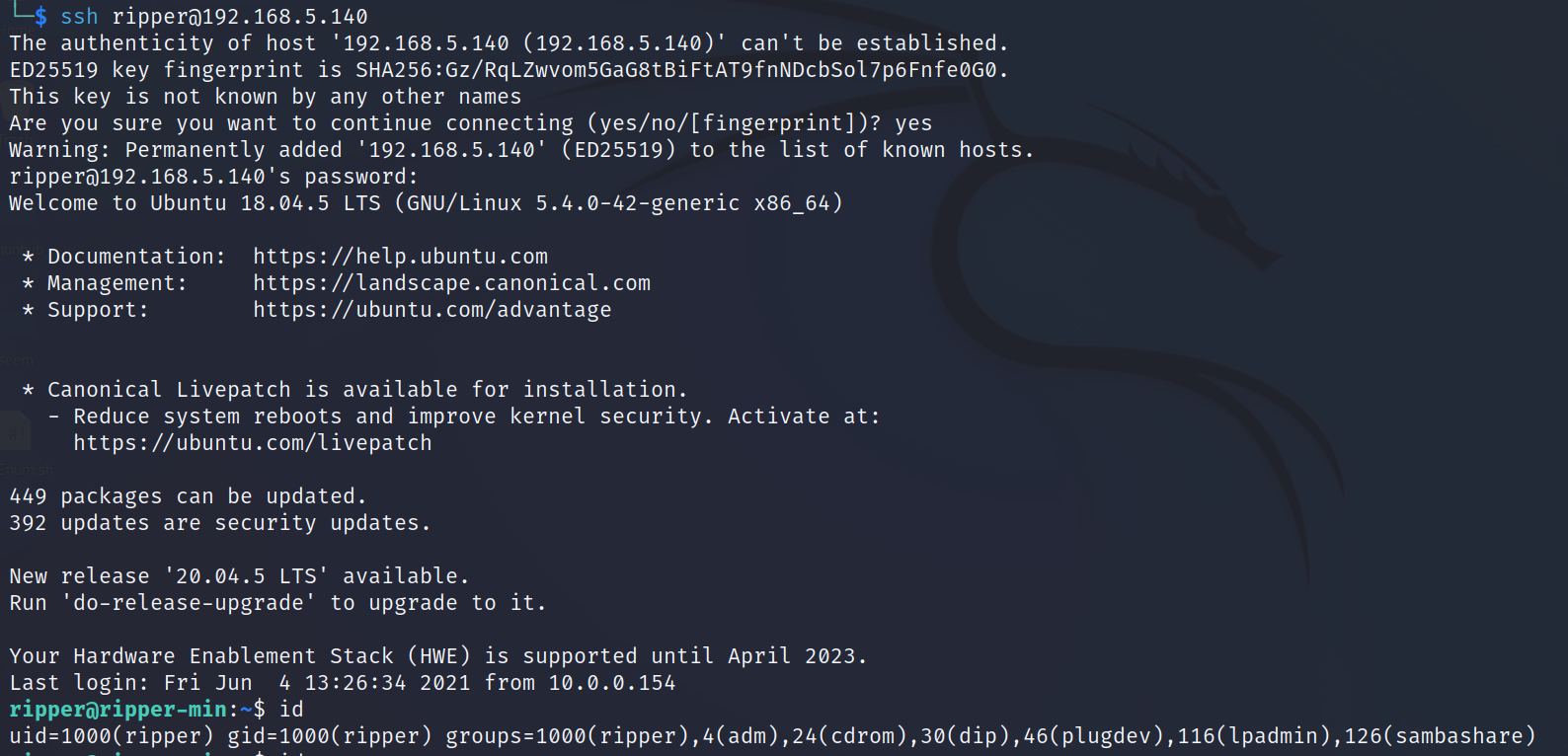

使用获得账号和密码信息:ripper/Gamespeopleplay进行ssh登录,成功获得shell权限。

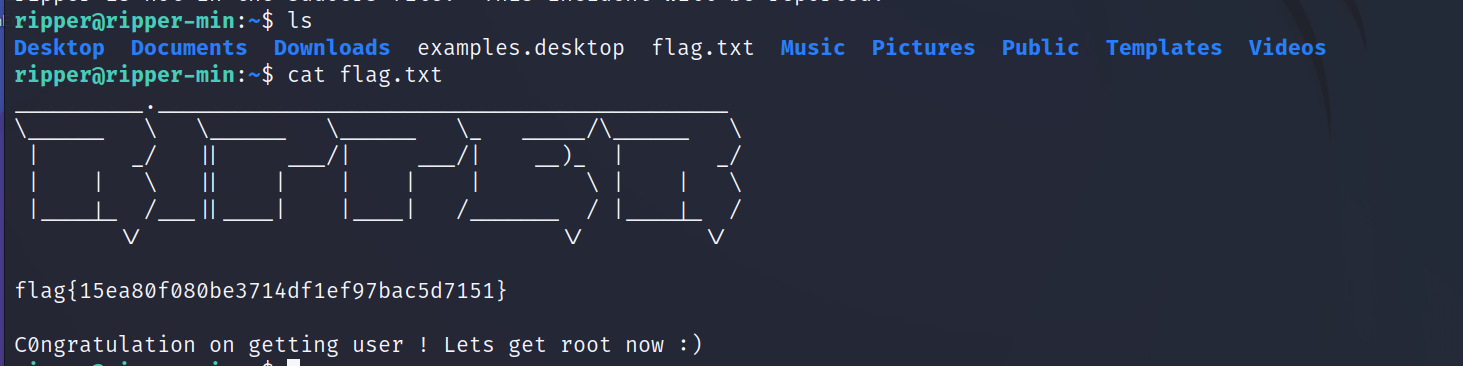

在当前目录下发现user.txt文件,读取该文件成功获取flag信息。

水平提权:

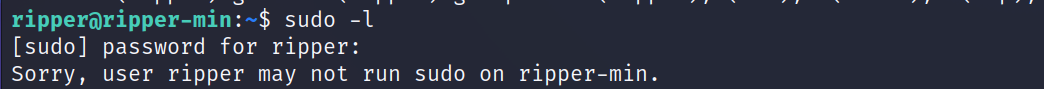

查看下当前账户是否存在可以使用的特权命令,sudo -l,但是无法使用sudo命令。

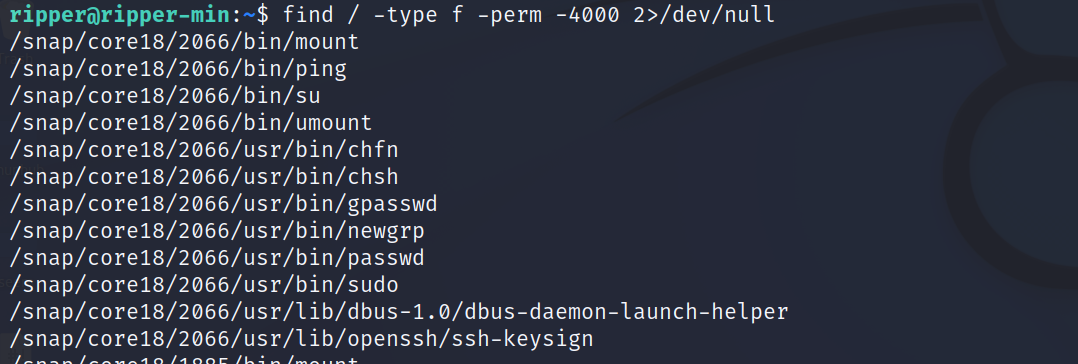

通过:find / -perm -4000 -type f 2>/dev/null来查找可疑文件,但是未发现可以进行提权的文件。

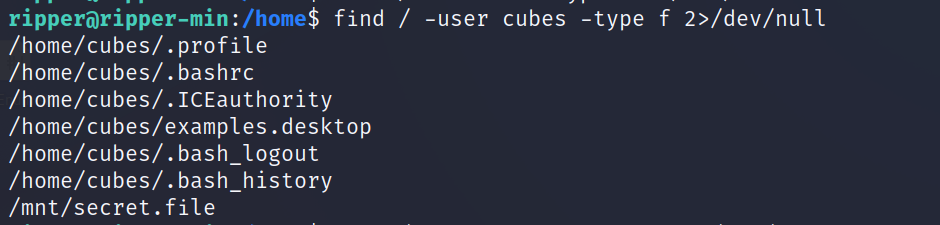

后来在/home目录下发现cubes账户,就查找了下该账户具有权限的文件,命令:find / -user cubes -type f 2>/dev/null,发现/mnt/secret.file文件。

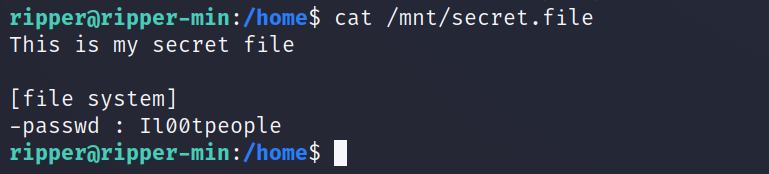

读取/mnt/secret.file文件信息,发现密码信息:Il00tpeople,猜测是cubes账户的信息。

提权-root:

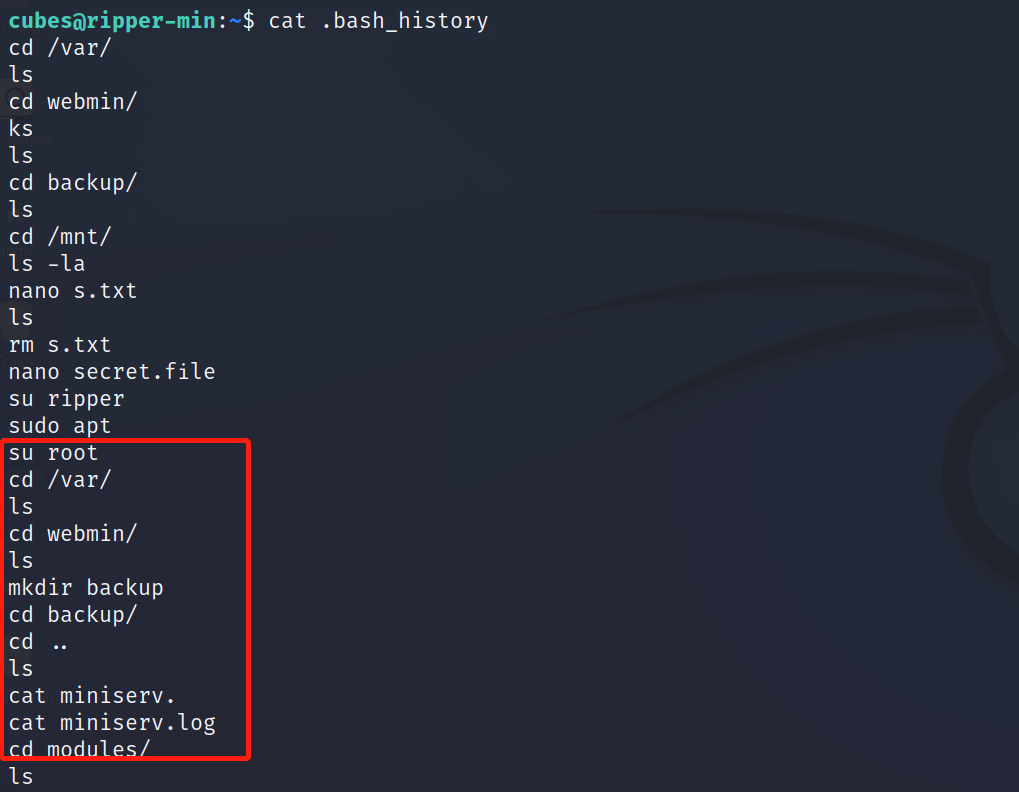

在cuber账户的历史命令中发现访问了/var/webmin/backup目录。

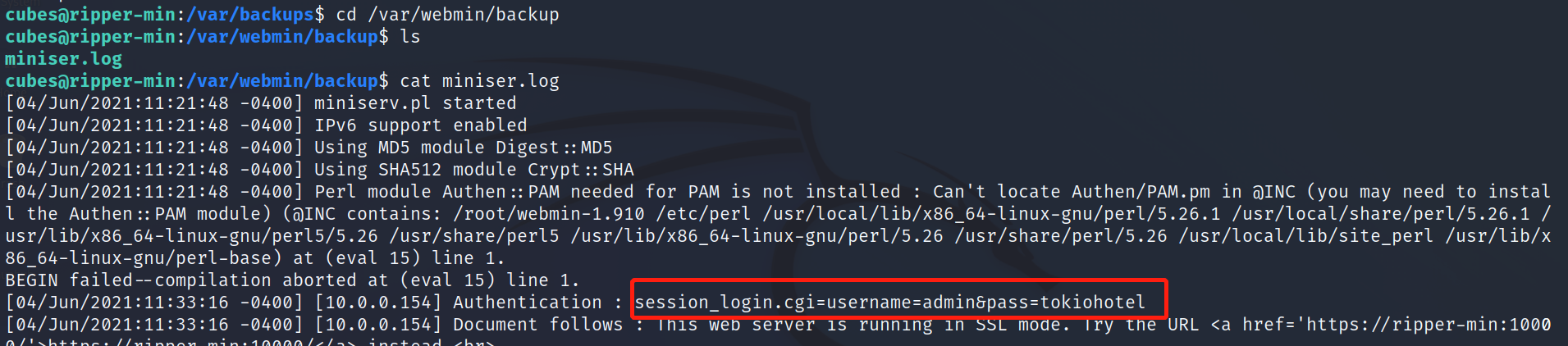

访问/var/webmin/backup目录,发现miniser.log文件,读取该文件信息,发现10000端口的账户信息:admin/tokiohotel。

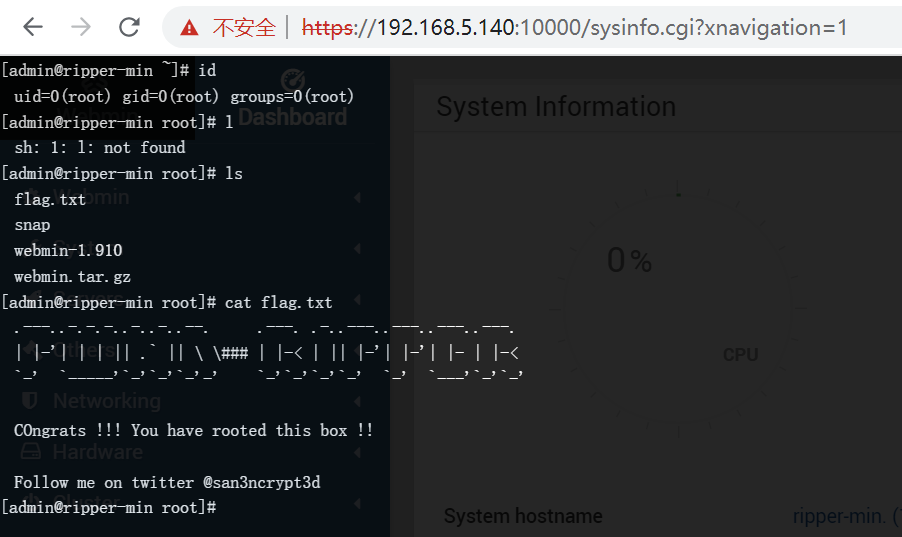

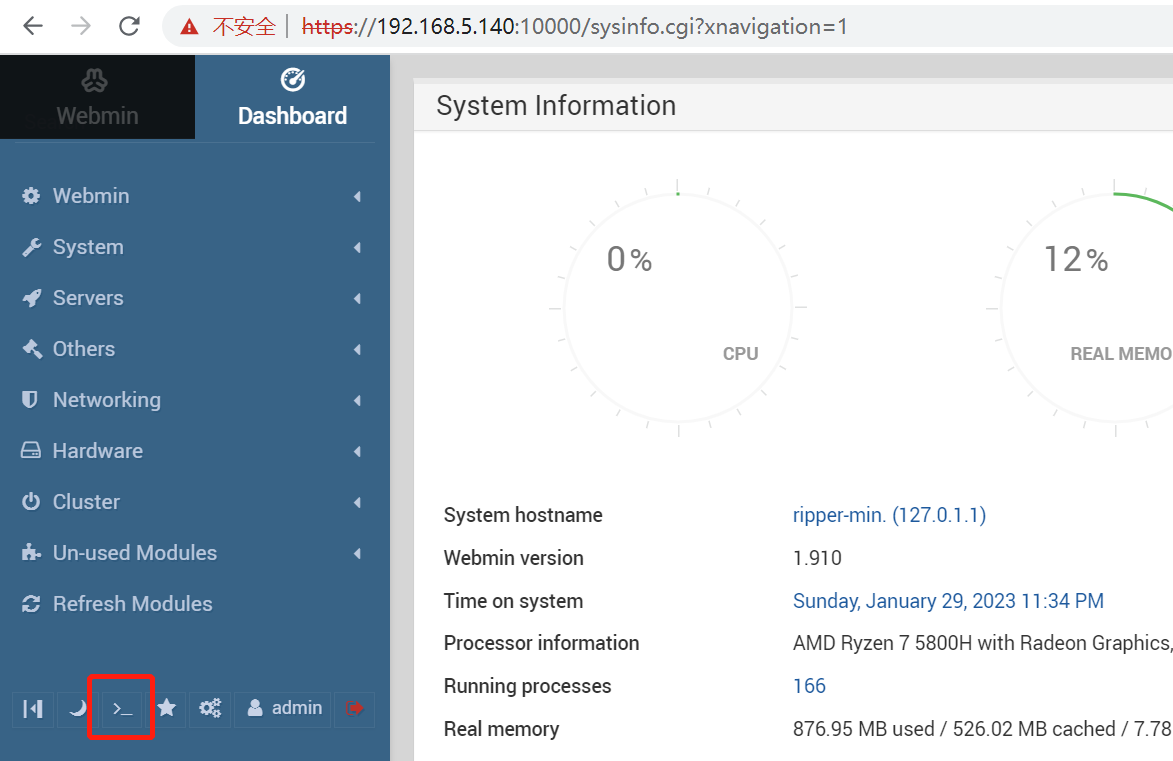

使用获得的账户信息:admin/tokiohotel登录10000端口web端,发现控制窗口。

在运维窗口中发现当前窗口权限 为root权限,并在当前目录下发现flag.txt文件,读取该文件成功获得flag值。