伪造:

攻击者盗用了你的身份,以你的名义发送恶意请求。

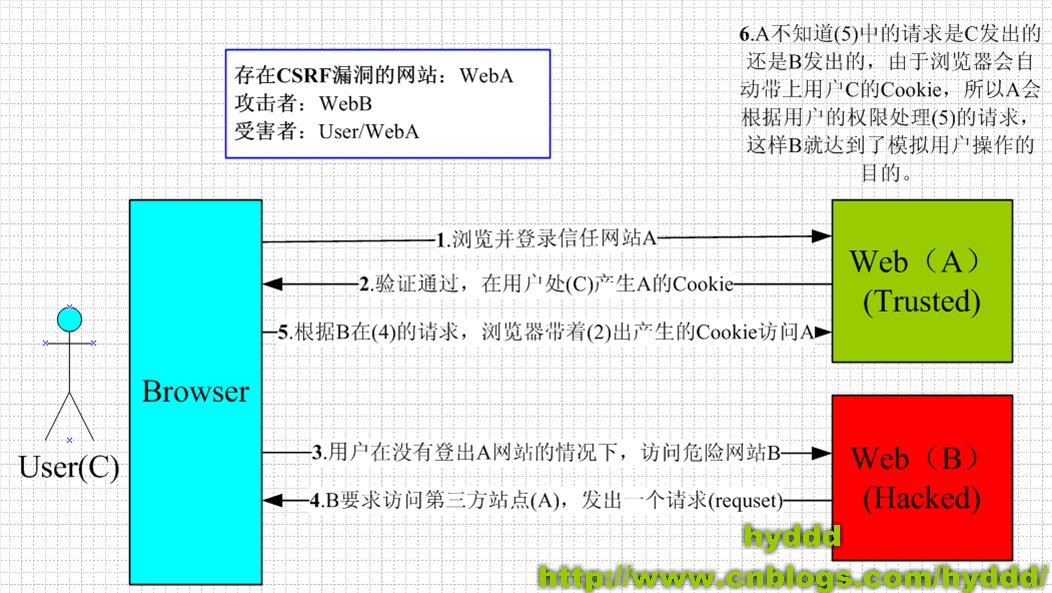

CSRF攻击是源于WEB的隐式身份验证机制!WEB的身份验证机制虽然可以保证一个请求是来自于某个用户的浏览器,但却无法保证该请求是用户批准发送的!

csrf主要方式:

1.登录受信任网站, 网站返回一个cookie数据。

2。在未登出受信任网站时访问了恶意网站,恶意网站获取cookie

触发机制群体:

1. 未登出正常网站访问恶意网站

2. 即使会话接受但cookie记录没有过期

3. 受信任网站存在安全漏洞

简单防护措施:

方法1:get请求的防御机制低,改用post请求

1.修改表单, 2. 修改后台接受代码

暴露问题: 请求无法识别get、post,恶意网站仍然不需要修改其伪造方式便可伪造

方法2:post请求的同时, 服务器端修改其get、post请求识别

1.修改表单 2.修改后端请求识别

暴露问题: 恶意网站仍可以伪造post请求

总结:方式1的简单防护的受攻击几率非常高, 方式2的简单防护受攻击几率稍低但是仍然不安全

csrf防护:

思想: 利用伪随机数方式,从客户端或服务器入手, 一般着手于服务器。

hash值、 验证码、 表单token