Appscan 的安装与使用

一、安装

1、右键安装文件,以管理员身份运行,如下图所示:

2、点击【确定】

3、点击【安装】

4、选择:我接受许可协议中单位全部条款,点击【下一步】

5、点击【安装】到该目录

6、如果需求扫描Web services点击【是】安装该插件,如果不需要点击【否】如果只是扫描web就不需要安装

7、点击【完成】

8、安装完成之后把LicenseProvider.dll文件将它复制放到安装目录下覆盖原来的

二、使用步骤

计划阶段:明确目的,进行策略性的选择和任务分解。

-

明确目的:选择合适的扫描策略

-

了解对象:首先进行探索,了解网站结构和规模

-

确定策略:进行对应的配置

a) 按照目录进行扫描任务的分解

b) 按照扫描策略进行扫描任务的分解

执行阶段:一边扫描一遍观察

-

进行扫描

-

先爬后扫(继续仅测试)

检查阶段(Check)

- 检查和调整配置

结果分析(Analysis)

-

对比结果

-

汇总结果(整合和过滤)

三、使用教程

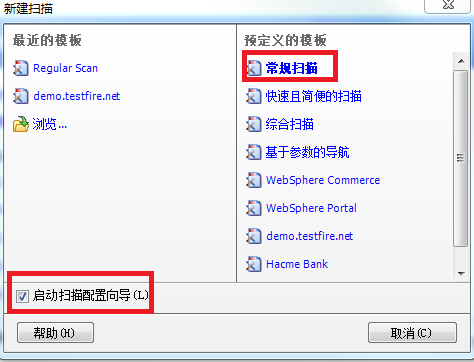

1.appscan的启动与基本配置

说明:这里也可以先点击左下角的“完全扫描配置”选项进行扫描配置(后面再具体讲扫描配置)。

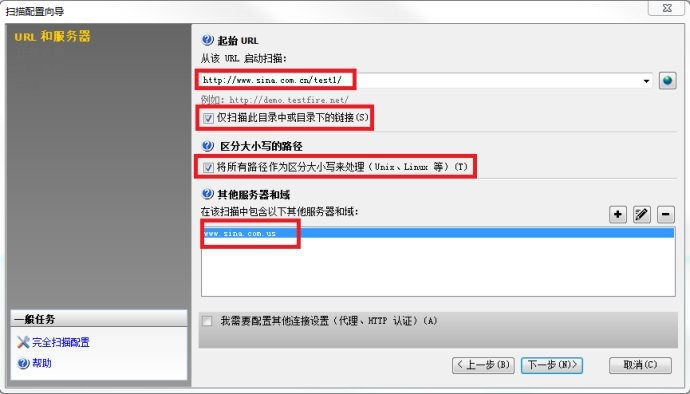

在“起始URL”下面输入需要启动扫描的URL,如果勾选了“仅扫描此目录中或目录下的链接”(如下图),则会只扫描起始URL目录或者子目录中的链接。

举例:如果我们的网站www.sina.com.cn下面有两个目录test1和test2,当起始URL中输入"http://www.sina.com.cn/test1/"并勾选“仅扫描此目录中或目录下的链接”的时候,appscan不会扫描“www.sina.com.cn/test2”****目录下的所有链接。

另外,如果被扫描对象的主机是unix或者linux,建议勾选下面的“将所有路径作为区分大小写来处理(Unix、Linux等)(T)”选项(如下图),因为unix或者linux是对大小写敏感的;如果被扫描对象的主机是windows****主机,则没有必要勾选此项。

如果扫描的时候需要顺便扫描其它的服务器或者域,则需要在底下的“其它服务器和域”中添加对应的路径(如下图)。

做完上述操作后,点击“下一步”。

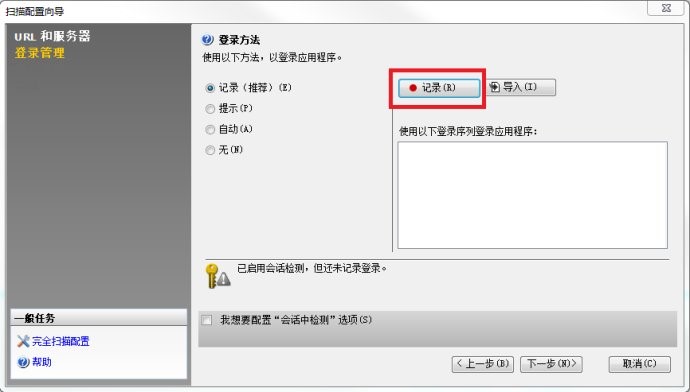

在显示的配置向导的登录方法页面,可以选择合适的登录方法便于后续扫描的开展。

最长用的登录方法有两种:记录和自动,这里不是重点,以“记录”为例。

记录:如果选择“记录”,左边会显示如下图的界面

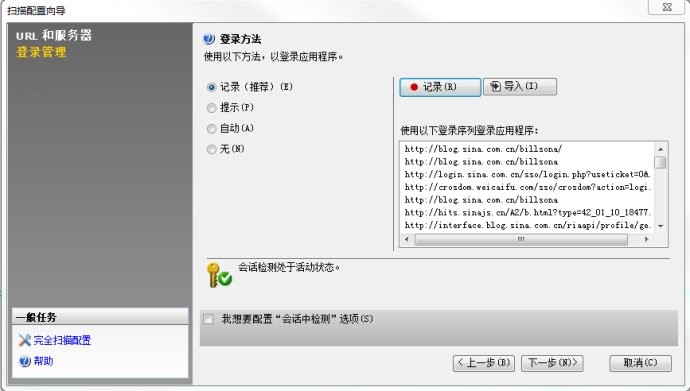

点击“记录”按钮,会弹出浏览器加载上面输入的扫描起始URL,这个时候正常的像操作web界面一样输入用户名/密码登录被测系统后,直接点击关闭窗口按钮即可,这个过程中会把整个登录过程给录制下来用于后面的登录验证(如下图)。

其它的保持默认选择,直接点击“下一步”按钮即可。

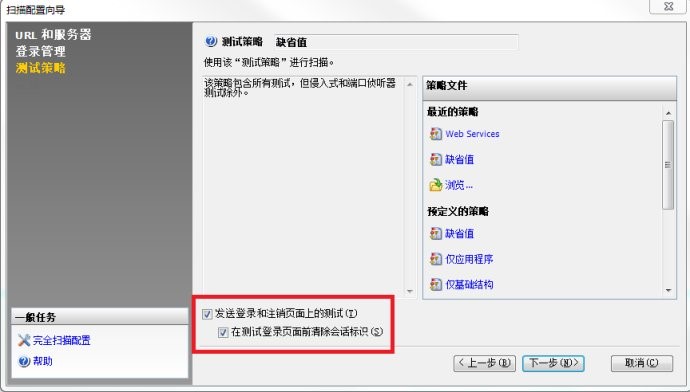

如果需要在登录注销页面上进行攻击测试,则需要勾选“发送登录和注销页面上的测试”两个勾选框(如下图),然后点击下一步。

测试策略选择步骤如下:

1选择缺省的扫描策略,切换到按照“类型”分类,取消掉“基础结构”和“应用程序”两种类型。

说明:把扫描策略置空,没有选择任何的扫描策略。在分组类型中选择“类型”分类,类型分类中只有两种类型:“基础结构”和“应用程序”,可以快速全部都取消掉。

2分组类型,切换到“WASC威胁分类”,选择“SQL注入”和“跨站点脚本编制”。

3.分组类型,切换到“类型”,发现这时候“基础结构”和“应用程序”两种类型的扫描策略都是选择上的模式,而且是虚线,说明这两种类型下均有部分扫描策略被选择了,我们不关心“基础结构”级别的安全问题,所以在这里取消“基础结构”。

4.分组类型,切换到“侵入式”,发现这时候“侵入式”和“非侵入式”两种类型的扫描策略都是选择上的模式。“侵入式”会有有比较强的副作用,可能对系统造成伤害,所以一般扫描生产系统的时候,很少选择。这里把“侵入式”的用例取消掉。

把选择好的测试策略,我们可以把它导出成一个模板,方便以后使用:

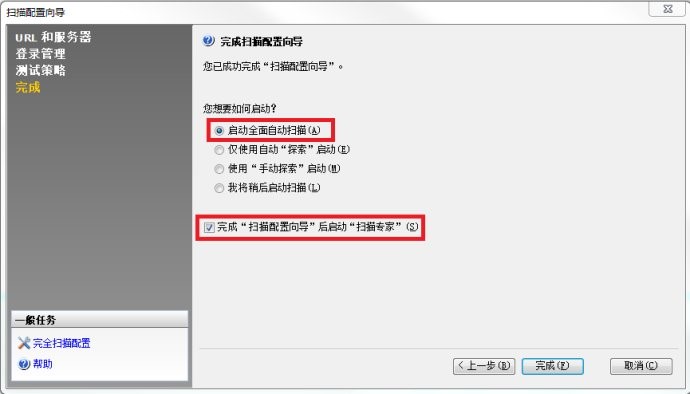

在完成扫描配置向导页面,选择对应的的启动方式,默认情况下采用“启动全面扫描”,并勾选“完成扫描配置向导后启动扫描专家”选项,然后点击完成即可(如下图)。

到此为止,完成了appscan的基本扫描配置,已经基本上满足大多数常用扫描场景的需求

2.模板管理

为了防止每次扫描的时候都要进行上述设置,可以在设置好之后导出为模板(上图中左下角有“导出为模板”的菜单),这样一来,每次扫描同样的业务的时候,只要装入对应的模板就可以了,不需要重新设置繁琐的配置项。

3.注意事项

进行appscan扫描的时候,最好在关闭防火墙的情况下扫描,这样在漏洞攻击过程中appscan的等待相应时间短,攻击成功率搞,测试结果相对准确;会从整体上提高扫描效率和扫描准确度。