信息安全管理

信息安全管理概述

统计结果表明,在所有信息安全事故中,只有20%30%是由于黑客入侵或其他外部原因造成的,70%80%是由于内部员工的疏忽或有意泄密造成的。

信息安全管理体系

PDCA 模型

规划(PLAN): 通过风险评估,了解安全需求,制订解决方案;

实施(DO): 将解决方案付诸实施;

检查(CHECK): 监视评审方案的有效性;

处置(ACT): 对发现的问题予以解决,产生新的需求则再次进入规划阶段。

信息安全法律法规

是指国家和相关职能部门为维护信息安全,预防信息犯罪的法律规范的总称。

实现安全风险的有效管理。

等级体系建设

建立“可信、可控、可管”的安全防护体系。网络安全等级保护制度按照规定定期开展等级测评

可信:以可信认证为基础

可控:以访问控制技术为核心

可管:为管理员创建一个平台

1、按照规定留存相关的网络日志不少于六个月;

2、 网络运营者应当加强对其用户发布的信息的管理

3、对提供互联网接入服务的服务器内涉及法律、行政法规禁止传输的信息的行为,严令禁止。

《中华人民共和国网络安全法》

除了此法,其他的通用性法律也有约束作用。有追究刑事责任的情况。

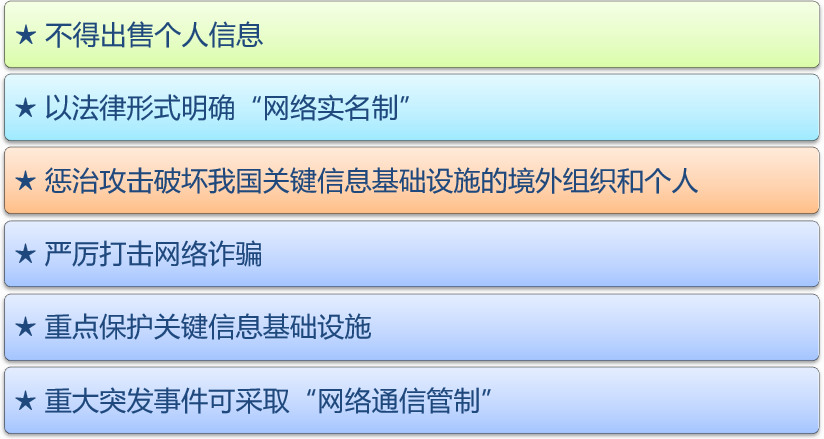

《网络安全法》六大看点

网络上真就是可以为所欲为吗

例如美国的《爱国者法案》规定了government可以行使严格的管理和监控权,对网络空间进行监管是各国的惯例。

几种安全等级

第一级 用户自主保护级:提供用户和数据隔离功能。

第二级系统审计保护级:实施粒度更细的自主访问控制,它通过登录规程、审计安全性相关事件和隔离资源,使用户对自己的行为负责。

第三级 安全标记保护级:具有系统审计保护的功能。

第四级 结构化保护级︰建立在一个明确定义的形式化安全策略模型之上,要求将第三级系统中的访问控制扩展到所有主体与客体。

第五级 访问验证保护级︰满足访问监控器需求,由访问监控器仲裁主体对客体的全部访问。

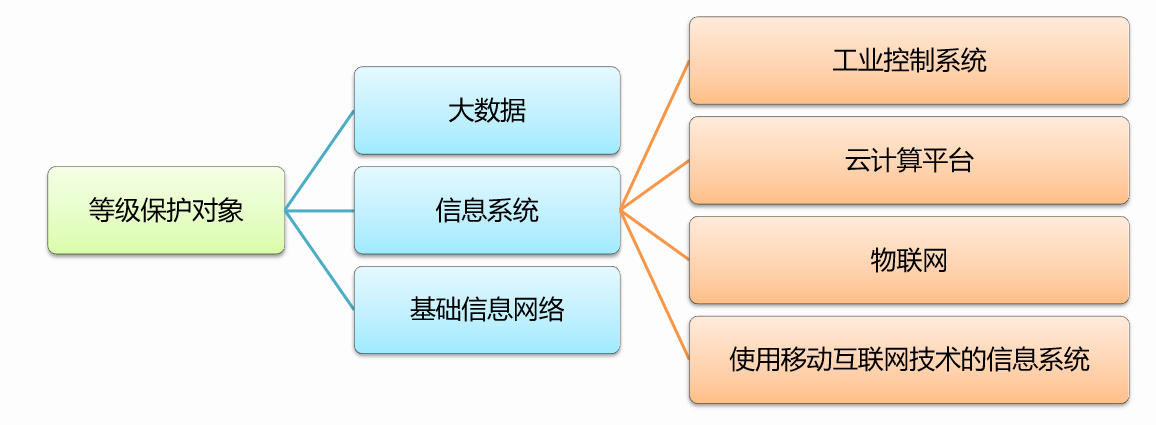

对哪几类信息系统做出了专门规定?

概述等级保护的工作流程。

定级、备案、安全建设、等级评测、监督检查

例: 假定有一个由银行提供代水电代收费服务的信息系统,如果该系统受到破坏,将导致个人或企业无法通过银行网点缴纳相关费用,水电公司的收费业务只能在其处理能力有限的营业厅进行,导致业务能力大幅度下降,依据等级保护的定级规则,思考该系统应属于几级保护的对象?

依据受侵害客体和侵害程度进行判断,客体为水电公司为企业法人,收费业务能力大幅下降没有丧失,属于严重损害,综合上述分析,系统属于网络安全二级保护对象。

网络安全等级保护定级

一般损害:工作职能受到局部影响,业务能力下降,但不影响主要功能执行;

严重损害:工作职能受到严重影响,业务能力显著下降且严重影响主要功能执行;

特别严重损害:工作职能收到特别严重影响或丧失行使能力,业务能力严重下降或功能无法执行。

| 受侵害的客体 | 一般损害 | 严重损害 | 特别严重损害 |

|---|---|---|---|

| 公民、法人和其他组织 | 第一级 | 第二级 | 第三级 |

| 社会秩序和公共利益 | 第二级 | 第三级 | 第四级 |

| 国家安全 | 第三级 | 第四级 | 第五级 |

典型不当行为和危害

| 不当行为类型 | 造成的危害 |

|---|---|

| 传播不良信息 | 污染网络环境,散播负能量 |

| 传播虚假信息 | 影响网络可信度,混淆视听 |

| 传播垃圾信息 | 干扰正常信息获取,影响他人 |

| 实施舆论攻击 | 导致网络暴力等严重后果 |

作为一名从事信息安全专业的人员,应该如何从自身做起,共同营造清朗的网络环境?

答:提示(两个方面,底线是遵纪守法,要求是严守网络行为道德规范)。

浙公网安备 33010602011771号

浙公网安备 33010602011771号