三种密码机制、容灾容错、访问控制、

信息安全技术

密码学

是研究编制密码和破译密码的技术科学。下分为编码学、破译学。

密码学 = 隐藏 + 信息

密码算法:

实现对信息进行加密和解密功能所采用的算法,也叫做密码体制

| 特点 | 应用 | 例 | |

|---|---|---|---|

| 对称密钥加密算法 | 加解密密钥相同,加解密速度快 | 大量数据加密 | DES、AES、RC5、SM4 |

| 公开密钥密码体制 | 特点:加解密密钥不同,加解密速度慢 | 可用于认证 | RSA、ElGamal、背包算法 |

| 哈希算法 | 任意长输入映射为定长输出,过程中的变化不可预测 | 完整性校验 | MD5、SHA、SHA-1 |

例

对称加密和公钥加密在密钥使用上存在差异,试考虑这样的场景:如果有一个单位有 N 名员工,员工间的网络通信需要保密,采用对称加密需要分配多少个密钥?采用公钥加密需要多少个密钥?

对称加密需要n(n-1)/2个,公钥加密需要n对密钥。

密码学发展阶段及特点

四个阶段: 古代加密 —— 古典密码 —— 近代密码 —— 现代密码

| 种类 | 特点 | 缺点 | 破译难度 |

|---|---|---|---|

| 古代加密 | 加密思想简单,直观。依赖于实物,不便传输 | 安全性依赖算法本身保密性有一定安全性 | 技巧性强 |

| 古典密码 | 基于变换的思想。安全性依赖变换参数(密钥)的保密。 | 可以更换变换参数(密钥)。 | |

| 近代密码 | 数学主导密码学 | 保证密码安全的不是算法,而是密钥。 | 对密码安全有了更深刻的理解。 |

| 现代密码 | 基于计算机科学的发展。 | 极度依赖数学的发展 | 破解代价极高安全性完全依赖于严密的数学证明 |

密码体制

依据密码体制的定义,给出对凯撒密码体制的明文空间、密文空间、加密方法、解密方法、密钥空间的描述。

明文空间:未加密信息的集合M。

密文空间:加密后信息的集合C。

加密方法:处理信息以隐藏原始内容的过程E。

解密方法:处理信息以恢复原始内容的过程D。

密钥空间:加解密过程中需要提供的特殊输入的集合K。

容错、容灾——提高系统可靠性

容错:应对系统中普遍存在的一般性故障(包括设备故障,人为操作失误等)采取的技术手段,如分布式处理系统。

容灾:针对突发性灾难事故( 包括地震、飓风等严重自然灾害,恐怖袭击等人为灾难)的预防和恢复采取的技术手段,如建立异地的灾难备份中心。

为什么要强调“异地”?

提高系统的可靠性,在空间上规避灾难带来的风险。

设备防盗和防毁

报警装置:在机房周围空间放置报警器。侵入报警的形式主要有:光电、微波、红外线和超声波。

锁定装置:在计算机设备中,特别是个人计算机中设置锁定装置,以防犯罪盗窃。

防毁装置:设备避震、防水、阻燃、防尘装置。

防电磁泄漏与电磁干扰

电磁泄漏:计算机内部的电子器件在工作时会产生感应磁场,并以电磁波的形式向外辐射,可能造成信息泄露。

电磁干扰:计算机内部的电子器件受电磁波影响,导致设备性能下降或设备故障。

例:在机房墙体内设置了金属网,目的是什么?还有哪些措施可以用于同样的目的?

电磁屏蔽,此外还有电磁抑制和电磁干扰手段。

防电磁干扰的技术方法

频域法:通信时采用特定的频率和频率变化规则来规避干扰。

时域法:通信时采用时间回避的方式,规避干扰。

屏蔽法:如果设备本身不需要进行无线通信,可以采用屏蔽法规避干扰。

物理安全

物理安全是保护计算机设备、设施(网络及通信线路)免遭环境事故和人为操作失误及各种计算机犯罪行为破坏的措施和过程。

物理安全需求

设备安全、环境安全

解决途径

提供防护措施、提高可靠性、隔绝危险

例如:保护手机的物理安全,如何做?

不轻易放在危险的环境、不随意放置。

身份认证

身份认证的方法:提供与身份关联的验证凭据。

用户所掌握的信息:口令

用户所拥有的特定东西:IC卡、密钥

用户所具有的个体特征:声纹、指纹

身份认证技术分类

认证因子数目:单因子、双因子、多因子

状态:静态认证、动态认证

例:手机网银支付的认证属于哪一类认证技术,需要提供哪些认证凭据?

多因子动态认证,手机网银登录口令、支付口令和验证码。

| 认证因子/要求 | 优点 | 缺点 | |

|---|---|---|---|

| 静态认证 | 口令是用户自己设定字符串 | 技术实现简单 | 安全性较差 |

| 动态认证 | 客户手持用来生成动态密码的终端 | 安全性好 | 需要硬件支持 |

| 指纹认证 | 依据识别对象的指纹特征进行身份认证 | 安全性好 | 一旦特征泄露,难以替换 |

| 多因子认证(U盾) | U盾及其PIN码,利用USBKey内置的密码算法实现身份认证 | 安全性高 | 需要硬件支持,实现较为复杂 |

身份认证应用范围:

用户与主机、主机与主机

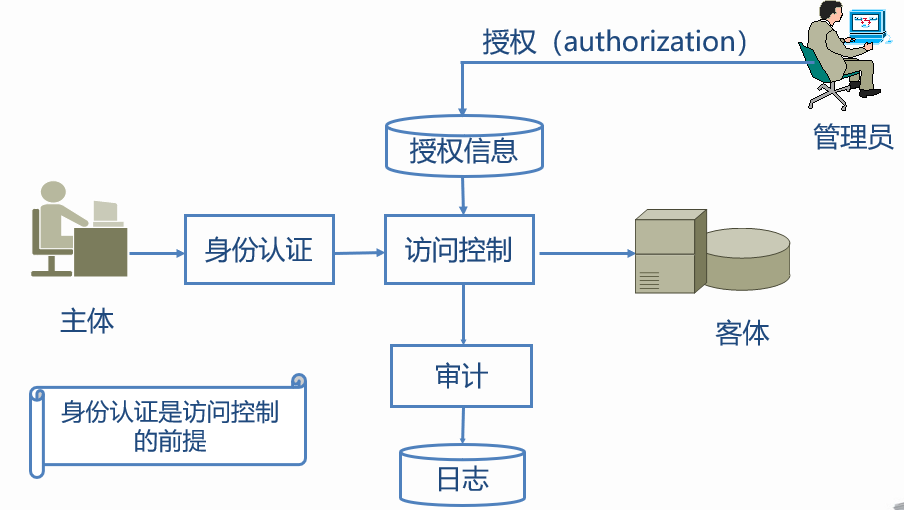

访问控制

防止未授权的访问,但信息系统在合法范围内使用的安全措施。

访问控制的核心是授权策略,访问控制模型是对访问控制系统的控制策略、控制实施以及访问授权的形式化描述

访问控制三要素

主体 —— 授权 —— 客体

主体:规定可以访问该资源的实体

授权:访问权利

客体:规定需要保护的资源

访问控制的模型

访问控制矩阵(ACM)

通过二维矩阵形式表示访问控制规则和授权用户权限的方法。

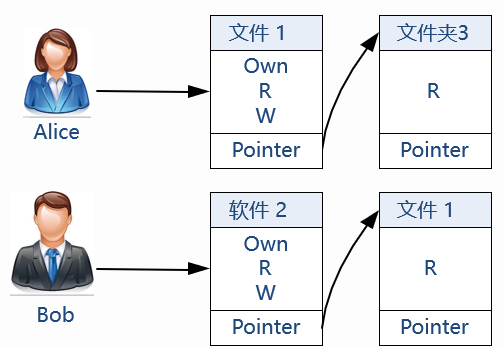

访问控制列表(ACL)

以客体为中心建立访问权限表

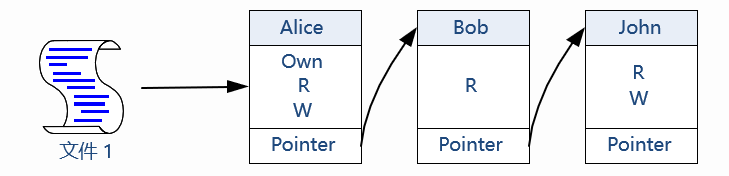

访问控制能力表(ACCL)

以主体为中心建立访问权限表

| 模型 | 含义 |

|---|---|

| 自主访问控制模型(DAC)Discretionary | 授权的实施主体自主负责赋予和回收其他主体对客体资源的访问权限。 |

| 强制访问控制(MAC)Mandatory | 由系统管理员统一给出主体和客体的安全级别,访问权限取决于主体和客体的安全级别而非主体的身份。 |

| 基于角色的访问控制(RBAC)role-based | 管理员将访问权限分配给系统定义的工作角色,用户通过角色关联获得角色所拥有的访问许可权。 |

模型特点

| 控制模型类别 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| 自主访问控制(DAC) | 灵活性强 | 无法控制权限传递 | 操作系统等通用基础系统 |

| 强制访问控制(MAC) | 安全性强 | 适用性差 | 军队、government等有安全分级要求的应用系统 |

| 基于角色访问控制(RBAC) | 适用性广 | 实现复杂 | 对用户有明确职能划分的业务应用系统 |

访问控制实现机制

| 模型 | 含义 |

|---|---|

| 访问控制矩阵(ACM) | 通过二维矩阵形式表示访问控制规则和授权用户权限的方法。 |

| 访问控制列表(ACL) | 以客体为中心建立访问权限表。 |

| 访问控制能力表(ACCL) | 以主体为中心建立访问权限表。 |

机制特点

| 机制类别 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| ACM | 完整体现访问控制策略 | 矩阵的大小随主体客体数量成几何级数增长,冗余大,管理困难 | 用户和资源单一的专用系统 |

| *ACL | 权限回收容易 | 权限传递困难 | 系统需要区分的用户相对较少,并且这些用户大都比较稳定 |

| *ACCL | 权限传递简单 | 权限回收困难 | 适用于分布式系统,用户量大且不稳定 |

能否使用 ACL 或 ACCL 机制来实现基于角色的访问控制?如果不能,你能否给出实现 RBAC 的技术思路?

不能,因为在 RBAC 中采用了角色作为权限分配的桥梁,需要在 ACL 或 ACCL的基础上增加用于建立角色—权限许可,主体—角色关联的数据结构。

在 Windows 操作系统中建立一个文件,并对文件的访问权限进行管理,判断Windows 操作系统采用的访问控制模型,说明理由。

自主访问控制,因为权限直接和用户关联,且可以有创建者(拥有者)管理。