跨社交网络的隐私图片分享框架阅读总结

跨社交网络的隐私图片分享框架

李凤华 孙哲 牛犇 曹进 李晖 2019年7月 通信学报

1 摘要

针对图片转发场景下隐私泄露的问题,提出了一种跨社交网络的隐私图片分享框架,可用于图片隐私信

息的延伸控制和溯源取证。延伸控制方案利用基于传播链的访问控制模型限制后续用户的操作权限,溯源取证方案记录用户的操作行为,并通过嵌套签名方案防止恶意用户篡改和伪造溯源记录。

2 主要内容

1)使图片在被转发后,所有者仍可以限制转发用户的转发行为,并在隐私泄露后可以对隐私侵犯行为进行溯源。

2)设计了一种基于信息传播链的访问控制模型,该模型允许传播链上的用户按先后顺序为图片设置策略,限制后续用户的操作权限和可赋权限。

3)提出了一种双层加密算法来保护图片的隐私区域和访问控制策略。双层加密方案分别用于保护访问控制策略和图片中的隐私区域。

4)提出了一种嵌套签名算法,在追加溯源记录信息时将先前用户的溯源记录与新溯源记录进行嵌套签名,保证隐私标记中的用户操作行为记录不被恶意用户篡改和伪造。

现有的隐私图片保护方法主要包括基于访问控制方法、基于密码学方法和复合方法。

访问控制

实现访问控制需要保证图片所在环境的可控,很难处理隐私图片跨社交网络转发的情况。此外,该类方法将转发者与图片共享中的其他角色一样对待,忽略了转发用户与前一个用户的隶属关系。

基于密码学的方法

为保障图片在离开原系统后不被泄露,现有基于加密的图片隐私保护算法主要集中在存储阶段,将焦点聚集在避免加密图片被暴力破解和提高系统的运行效率上,解决方案可以较容

易地应用在社交网络上,但是它们都存在将访问策略与管理密钥相互映射的难题。

复合方法

将访问控制策略绑定到原始数据上,从而解决跨系统传播的问题。但由于图片文件的特性,该方案不能直接用于图片分享社交网络。

3 隐私图片延伸控制与溯源取证

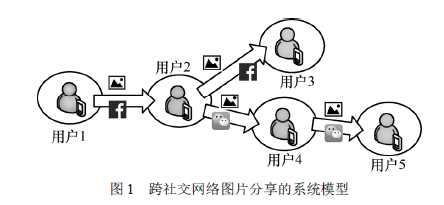

3.1 系统模型

- 图片所有者(photo owner):第一个发布图片的用户。

- 图片转发者(photo forwarder):接收到图片并将其转发的用户。

- 静默的接收者(silent receiver):接收到图片并无传播操作的用户。

本文三种角色结合,共同组成一个链状结构,称之为传播链

3.2 基于传播链的访问控制

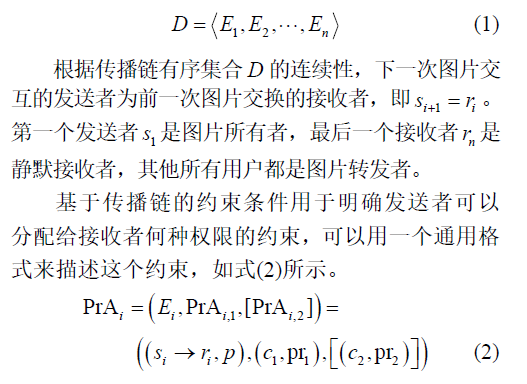

在本方案中,权限根据传播链依次授权,其中传播链是由社交网络中的多次图片交换组成。定义

图片 p 的第i次交换为E=(si→ri,p),其中si 和ri分别是第i 次交换中的发送者和接收者。因此传播链可以被定义为一个有序集合

x=1,2中,cx表示一个约束条件集合,如时间、位置、用户关系等;prx表示一个权限集合,比如查阅、转发等。

3.3 溯源取证

图片隐私侵犯行为溯源取证方案包括以下2个阶段。

1)溯源信息记录阶段。在图片开始流转时,由图片所有者创建溯源标识,包括隐私信息、隐私信息判定标准、溯源记录信息。在图片传播过程中,每流转到一个用户时,通过插件将用户对图片隐私信息执行的分享操作、处理操作和行为发生环境记录在溯源信息记录中,并利用嵌套签名保障图片在传播过程中不被恶意篡改和伪造。该阶段可以合并到延伸控制机制完成。

2)溯源取证阶段。当图片隐私泄露情况发生时,从发现情况的节点出发,向根节点方向溯源,即可获得一条图片隐私信息的溯源链。取证人员通过验签确认溯源标识的完整性,并根据溯源记录信息和隐私侵犯行为标准判定是否有隐私行为发生。|

嵌套签名算法

为了保证图片隐私信息在传播过程中不被恶意用户篡改和伪造,本文溯源方案设计了一种嵌套签名算法。通过使用该算法,图片所有者创建溯源标识,生成第一条溯源记录信息并签名;后续每一个图片转发者对先前记录验签后,将自己的操作行为记录与先前溯源记录信息及其签名合并进行签名;当进行隐私侵犯行为判定时,取证人员需对溯源记录进行逐层验签,来确认各个节点的溯源记录是否被恶意篡改和伪造。整个过程由延伸控制系统算法插件自动执行。