【实验吧】该题不简单——writeup

题目地址:http://ctf5.shiyanbar.com/crack/3/

一定要注意读题:

要求找出用户名为hello的注册码,这八成就是 要写注册机啊!

————————————————————————————————————————————————————————————————————

查壳:

not packed,无壳

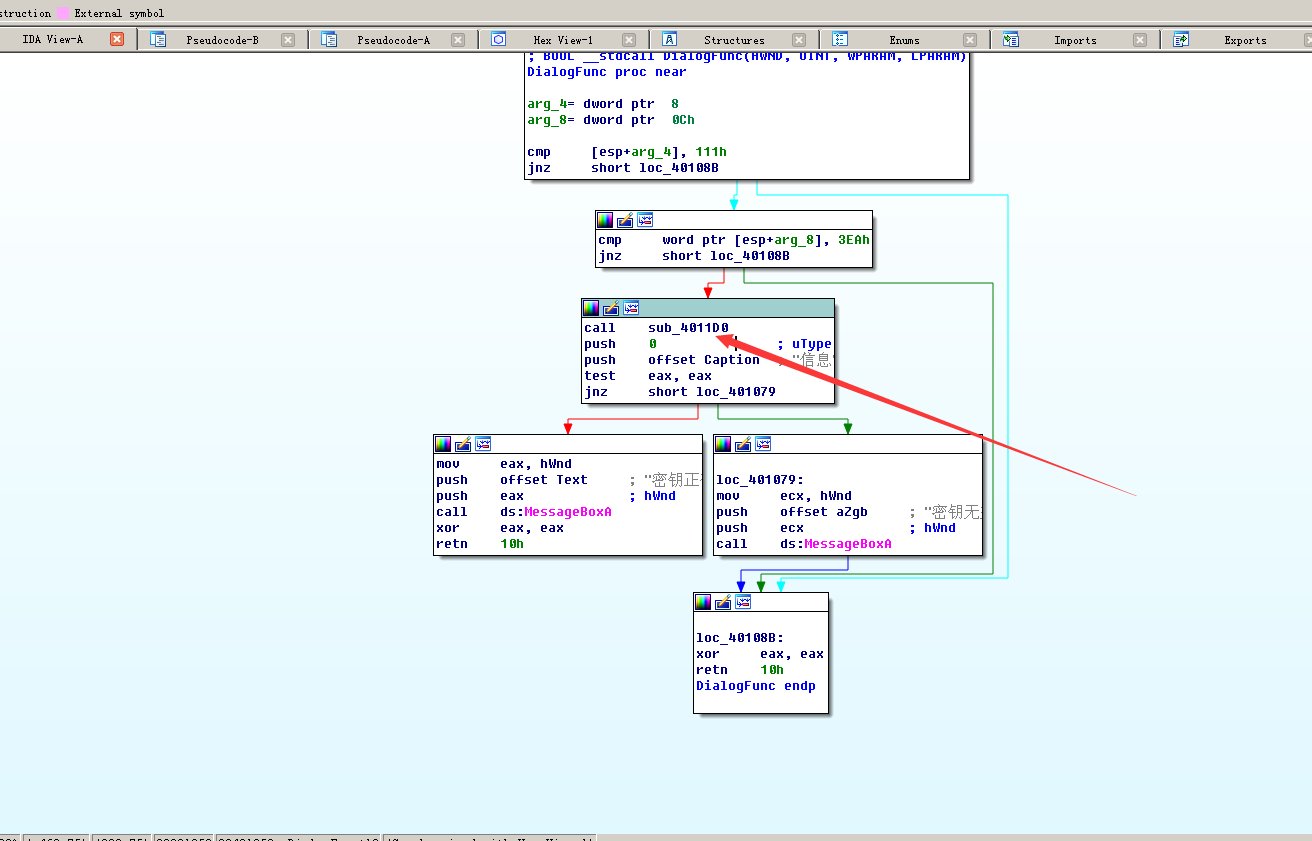

找到关键函数:

发现是一个jnz跳转,当sub_4011D0()函数的返回值不为0的时候,就进入了loc_401079的函数,也就是密钥无效,我们进到这个sub_4011D0(),F5查看伪C代码:

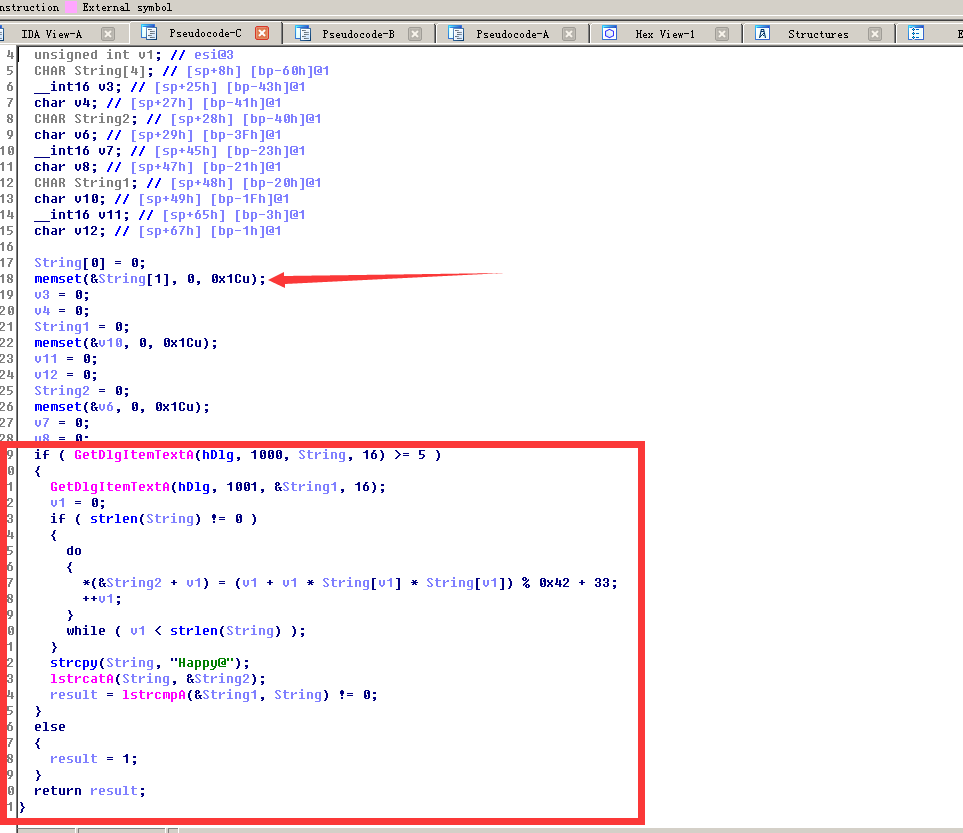

memset函数:

void *memset(void *s, int ch, size_t n);函数解释:将s中当前位置后面的n个字节 (typedef unsigned int size_t )用 ch 替换并返回 s 。lstrcat函数功能:该函数将字符串lpString2附加在另一个字符串lpString1后面。字符串比较函数strcmp:

格式: strcmp(字符数组名1,字符数组名2)

功能:按照ASCII码顺序比较两个数组中的字符串,并由函数返回值返回比较结果。

字符串1=字符串2,返回值=0;

字符串1〉字符串2,返回值〉0;

字符串1〈字符串2,返回值〈0。

通过分析可以知道 , 这段代码会将用户输入的用户名的每个字符遍历一遍把每个字符的序号(从 0 开始算)与这个字符的ASCII码的平方相乘 , 然后整体再加上序号 , 得到的和继续对 0x42 求余 , 最后将结果加上 33 , 然后再转为ASCII码然后再将上述结果连接在字符串 'Happy@' 之后构成注册码

最后我们利用python写出注册机:

username = "hello" counter = 0; password = "Happy@" for i in username: password = password + chr((counter + counter * ord(i) * ord(i)) % 0x42 + 33) counter = counter + 1 print(password)

chr返回值是当前整数对应的 ASCII 字符。

ord返回值是对应的十进制整数。

得出 flag:Happy@!GA0U

浙公网安备 33010602011771号

浙公网安备 33010602011771号