渗透测试-22:内网基础

攻防模型

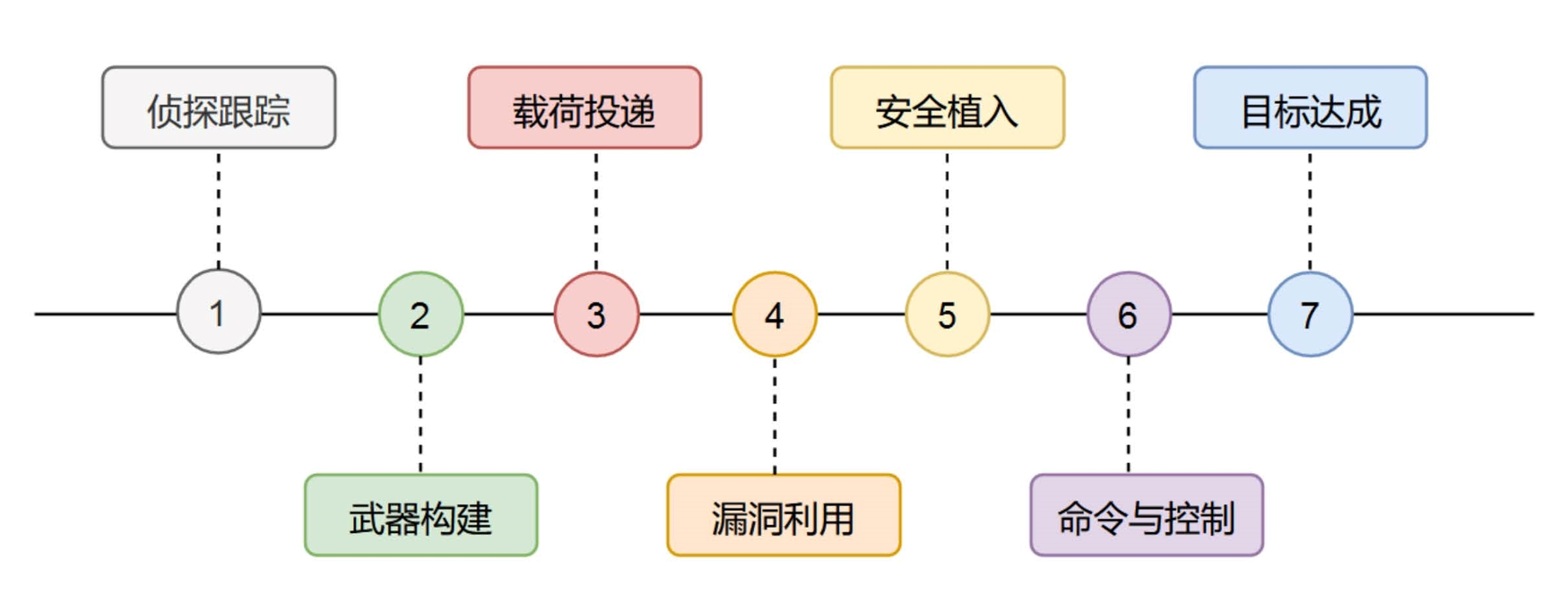

攻击-网络杀伤链模型(Kill Chain)

| 阶段 | 内容 |

|---|---|

| 1-侦探跟踪 | 攻击者进行探测、识别及确定攻击对象,信息一般通过互联网进行收集 |

| 2-武器构建 | 攻击者通过侦察跟踪阶段确定目标、收集足够的信息后,准备网络武器 |

| 3-载荷投递 | 攻击者将构建完成的网络武器向目标投递,投递方式一般包括钓鱼邮件、物理USB投递等 |

| 4-漏洞利用 | 攻击者将网络武器投递到目标系统后,启动恶意代码,一般会利用应用程序或操作系统的漏洞或缺陷等 |

| 5-安全植入 | 攻击者在目标系统设置木马、后门等,一定期限内在目标系统营造活动环境 |

| 6-命令与控制 | 攻击者建立目标系统攻击路径的阶段,一般使用自动和手动相结合的方式进行,一旦攻击路径确立后,攻击者将能够控制目标系统 |

| 7-目标达成 | 攻击者达到预期目标的阶段,攻击目标呈现多样化,可能包括侦察、敏感信息收集、数据破坏、系统摧毁等 |

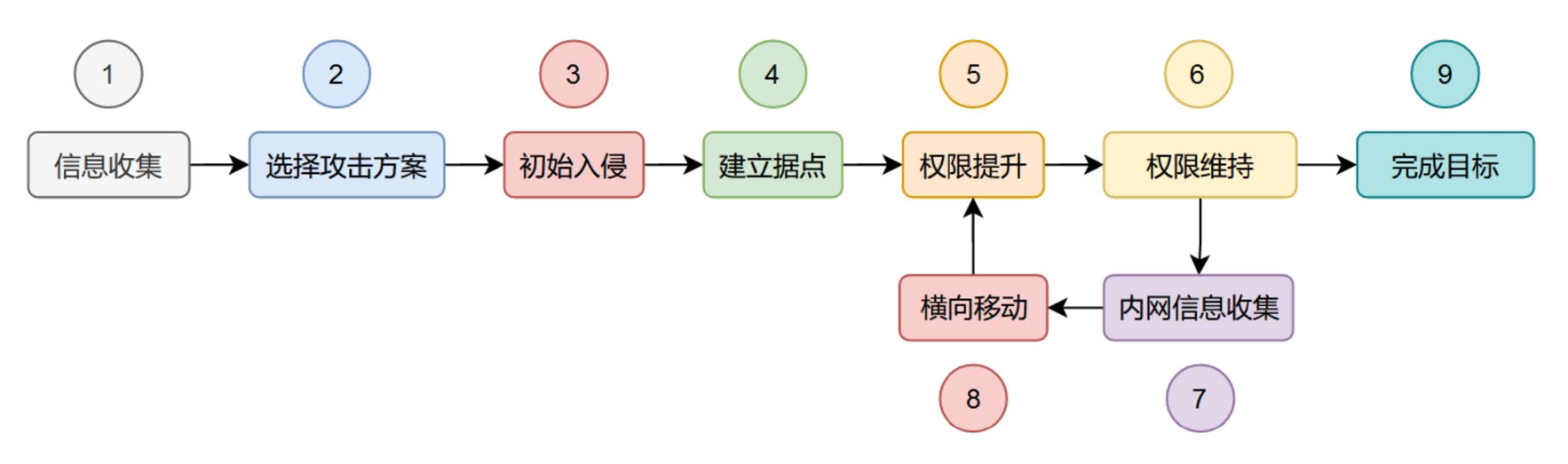

常见攻击流程

| 流程 | 内容 |

|---|---|

| 1-信息收集 | 攻击者搜集关于目标组织的人员信息、组织架构、网络资产、技术框架及安全措施信息,这些信息将作为后期攻击决策的支撑,攻击者选择目标会看资产是否与目标公司相关联 |

| 2-选择攻击方案 | 对基础信息进行分析后,确认关键人物、系统、边缘系统、物理地址等信息,攻击成员分工领取攻击任务,方案包括:物理入侵、钓鱼邮件、Wi-Fi入侵、边缘资产渗透、互联网边界突破等 |

| 3-初始入侵 | 利用收集到的信息、自动化攻击工具、计算资源能力,通过利用安全意识漏洞、已知的漏洞或者0day等进行攻击,突破到内网区域 |

| 4-建立据点 | 通过特定的工具,利用初始入侵得到的突破口,建立好进入内网的通道,同时做好隐蔽以防止被发现,能在内网稳定立足 |

| 5-权限提升 | 通过内核提权、不安全的服务等各类手段,将攻击者的权限进行一定的提升,甚至达到最高的权限,方便下一步的操作 |

| 6-维持权限 | 扩展到新的位置之后,利用工具稳定攻击者的权限,能在内网新的位置稳定立足 |

| 7-内网信息收集 | 利用新的立足点,进行内网的信息收集,包括内网的网络架构、脆弱的服务、用户账户密码等等,为下一步操作做准备 |

| 8-横向移动 | 结合之前收集的信息,通过特定的漏洞和工具进行横向移动,扩展到新的位置。定向攻击核心目标,通过内网横向移动,获取到更多服务器的控制权限,更多的管理员信息、更多的密码等。比如代码仓库、堡垒机、跳板机、开发运维机、开发环境权限等 |

| 9-完成目标 | 通过不断的提权、维持权限、内网信息收集、横向移动的循环操作,逐步靠近最终目标,完成攻击任务 |

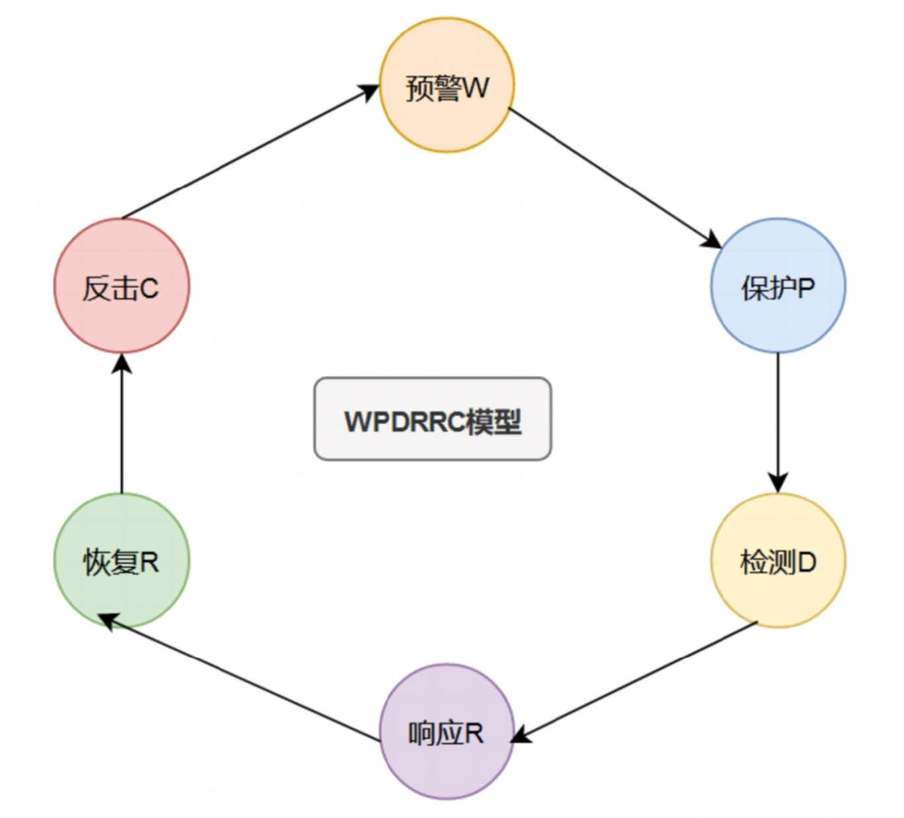

防守-WPDRRC模型

网络架构

LAN(Local Area Network)

- 局域网由网络硬件(包括网络服务器、网络工作站、网络打印机、网卡、网络互联设备等)和网络传输介质,以及网络软件所组成

- 局域网是封闭型的,可以由办公室内的两台计算机组成,也可以由一个公司内上千台计算机组成,网络覆盖范围一般在方圆几千米以内

WAN(Wide Area Network)

广域网(WAN)是一种跨越大的、地域性的计算机网络的集合。通常跨越省、市,甚至一个国家。广域网包括大大小小不同的子网,子网可以是局域网,也可以是小型的广域网

- 无线局域网,指应用无线通信技术将计算机设备互联起来,构成可以互相通信和实现资源共享的网络体系

- 和LAN不同,WLAN的数据通过电磁波传输,也就是常说的空气传输。WLAN 利用电磁波在空气中发送和接受数据,而无需线缆介质

AP(Access Point)

- WLAN系统一般由AC(接入控制器)和AP(无线接入点)组成

- 无线AP,为Access Point简称,为“无线接入点”,它是用于无线网络的无线交换机,也是无线网络的核心。无线AP是移动计算机用户进入有线网络的接入点,主要用于宽带家庭、大楼内部以及园区内部,典型距离覆盖几十米至上百米,目前主要技术为802.11系列

AC(Access Controller)

AC指无线接入控制服务器(AC), 接入控制器(AC) 无线局域网接入控制设备,负责把来自不同AP的数据进行汇聚并接入Internet,同时完成AP设备的配置管理、无线用户的认证、管理及宽带访问、安全等控制功能。

常见网络架构

-

微型家庭网络架构

典型的家庭网络,通过无限路由器提供有线与无线热点接入,出口路由器通过拨号上网连接外网,涉及WiFi、NAT、PPPOE、DHCP服务 -

小型创业企业网络架构

小型创业公司网络,通过路由器、交换机、服务器实现联网,分为办公区、DMZ区、涉及到VLAN、WLAN、DHCP、OSPF、PPPOE、NAT等设备 -

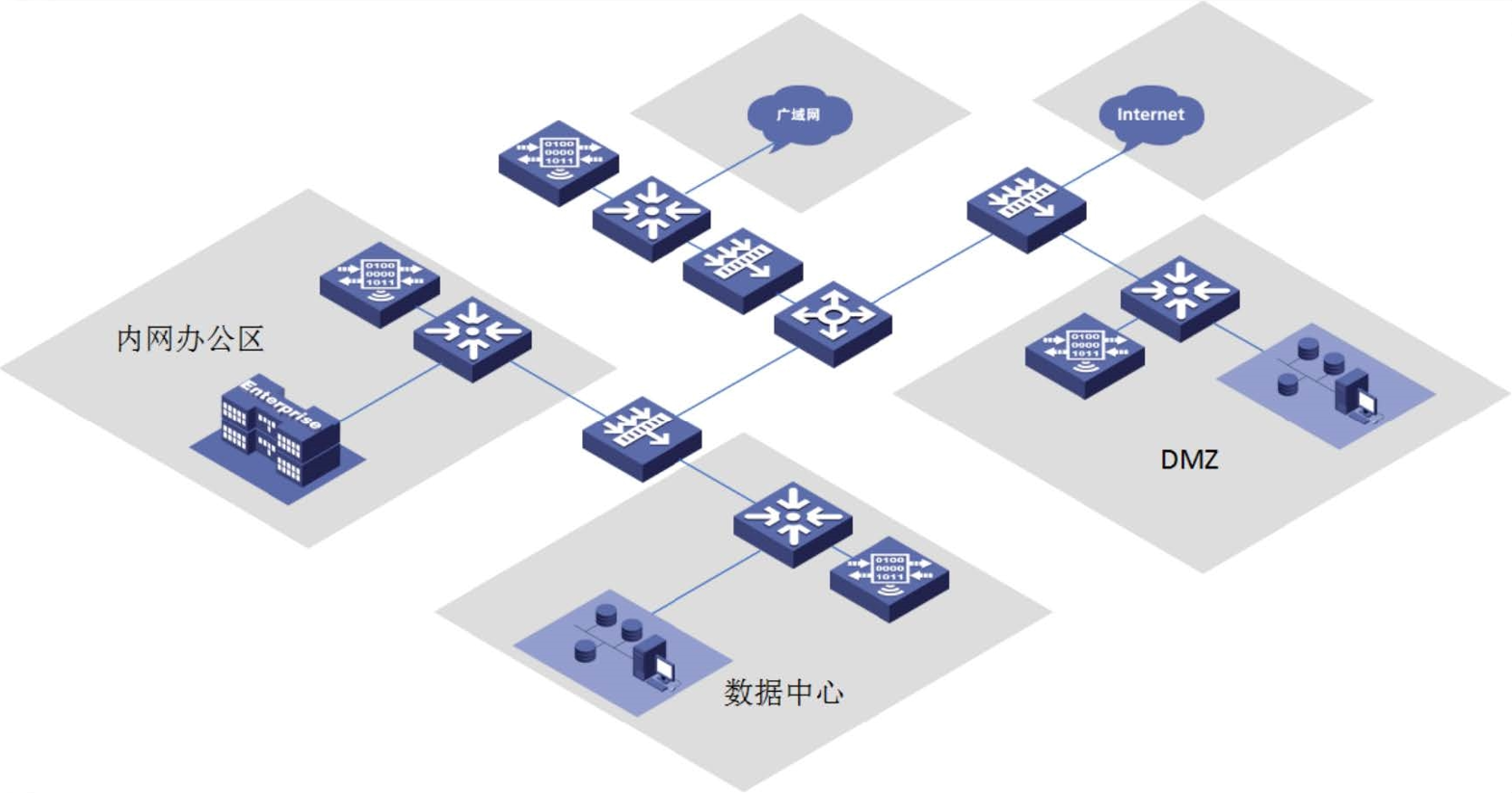

中大型企业网络架构

- 采用介入汇聚核心三层架构,双核心网络

- 通过核心交换机和防火墙进行连接和隔离

- 互联网采用多出口连接,通过路由器进行拨号和NAT,通过流控产品进行负载均衡和上网行为管理,通过防火墙和入侵防御进行安全隔离

-

政府/金融/电力等网络机构

内网基础概念

工作组(Work Group)

- 工作组是最常见、简单的资源管理模式,就是将不同的电脑按功能分别列入不同的组中,最主要目的是方便管理

- 工作组不存在真正的集中管理作用,工作组里的所有计算机都是对等的

域(Domain)

域是一个有安全边界的计算机集合(安全边界意思是在两个域中,一个域中的用户无法访问另一个域中的资源)

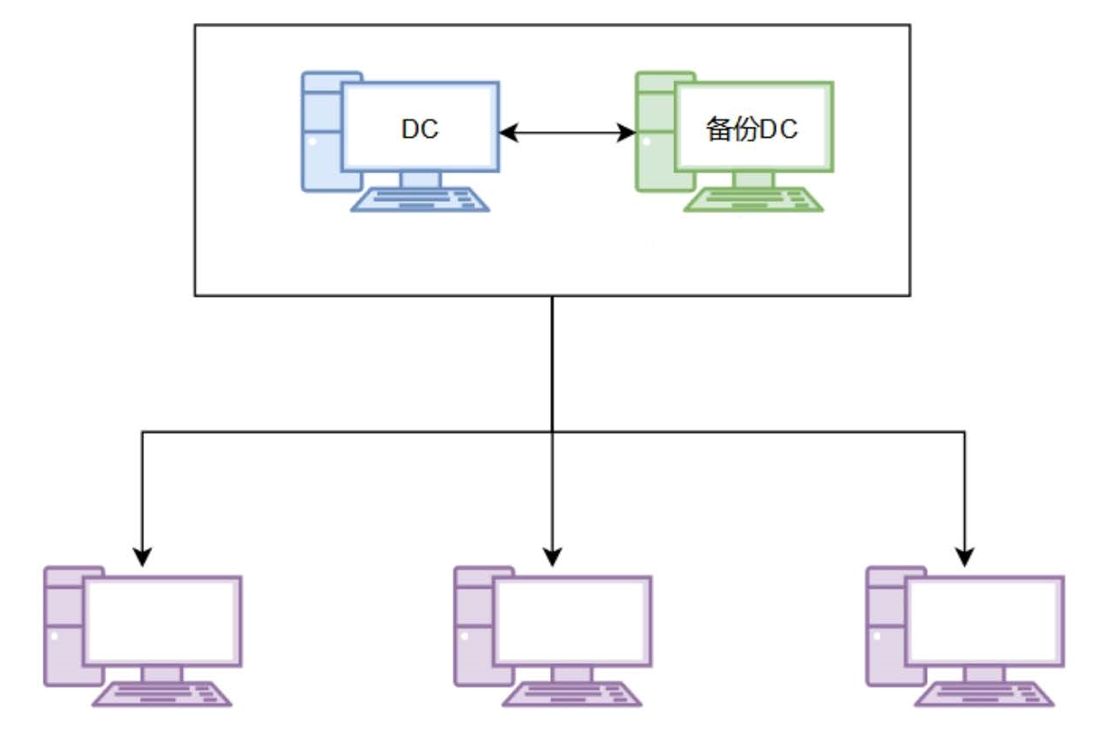

单域

- 在一般的小公司里,建立一个域就可以满足所需

- 一般在一个域内需要建立至少两个域服务器,一个做为DC,一个是备份DC

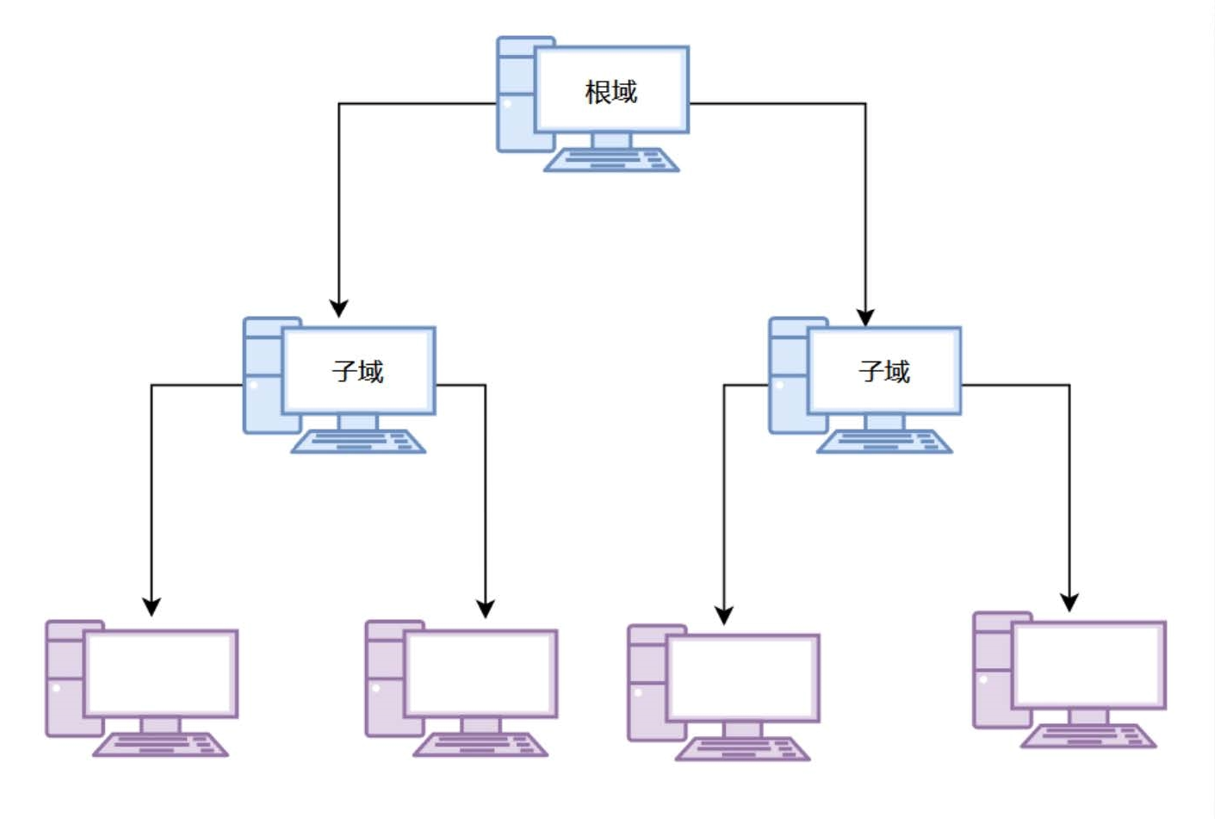

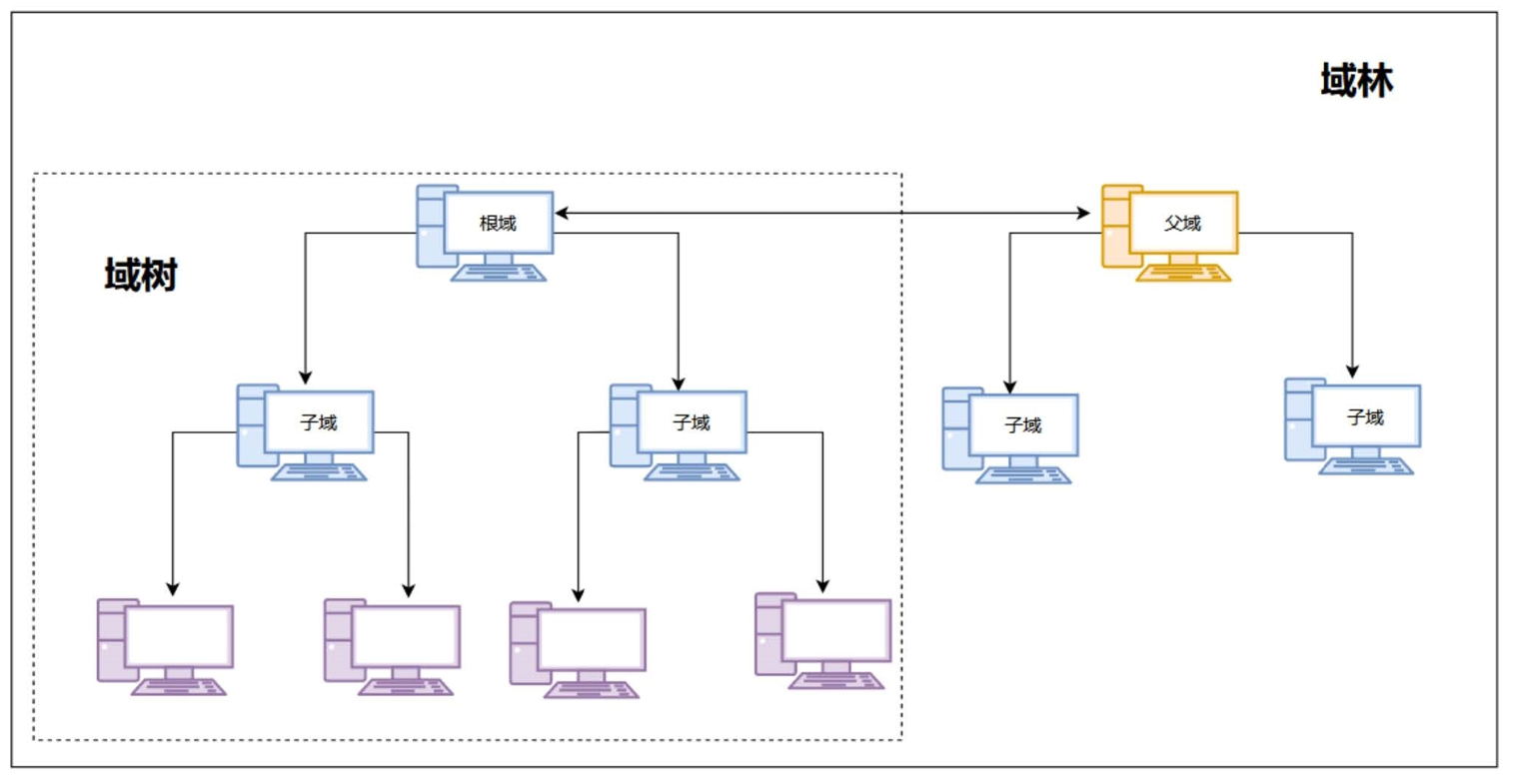

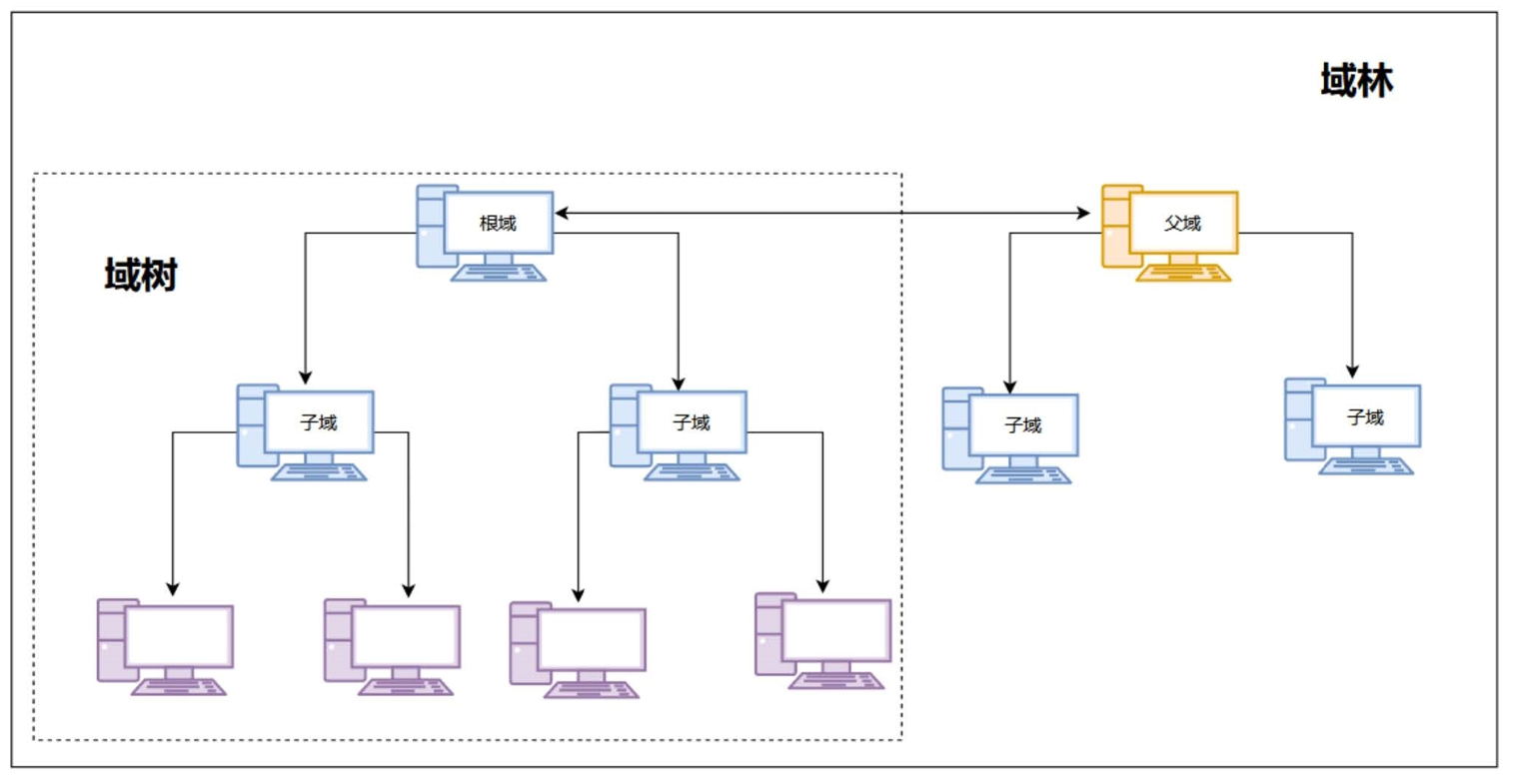

父域/子域/域树/域林

域树指若干个域通过建立信任关系组成的集合

域控制器(Domain Controller)

- DC是一个域中类似管理服务器的计算机,负责每一台连入的电脑和用户的验证工作

- 备份域控制器(BDC)

域名服务器(Domain Name Server)

- DNS域名服务器是进行域名(domain name)和与之相应的IP地址转换的服务器

- 域中的计算机使用DNS来定位域控制器和服务器以及其他计算机、网络服务等

活动目录(Active Directory)

- 活动目录(Active Directory),是域环境中提供目录服务的组件,逻辑结构为组织单元、域、域树、域森林。域树内的所有域共享一个活动目录,安装了AD的计算机就变成DC

- 目录就是存储有关网络对象(如用户、组、计算机、共享资源、打印机和联系人等)的信息,目录服务是帮助用户快速准确的从目录中查找到他所需要的信息的服务

功能:账号集中管理、软件集中管理、环境集中管理、增强安全性、更可靠更短的宕机时间

DC和AD区别

- 如果网络规模较大,就要把网络中的众多对象,例如计算机、用户、用户组、打印机、共享文件等,分门别类、井然有序地放在一个大仓库中,并将检索信息整理好,以便查找、管理和使用这些对象(资源),这个拥有层次结构的数据库,就是活动目录数据库,简称AD库。

- 要实现域环境,其实就是要安装AD,如果内网中的一台计算机上安装了AD,它就变成了DC(用于存储活动目录数据库的计算机)

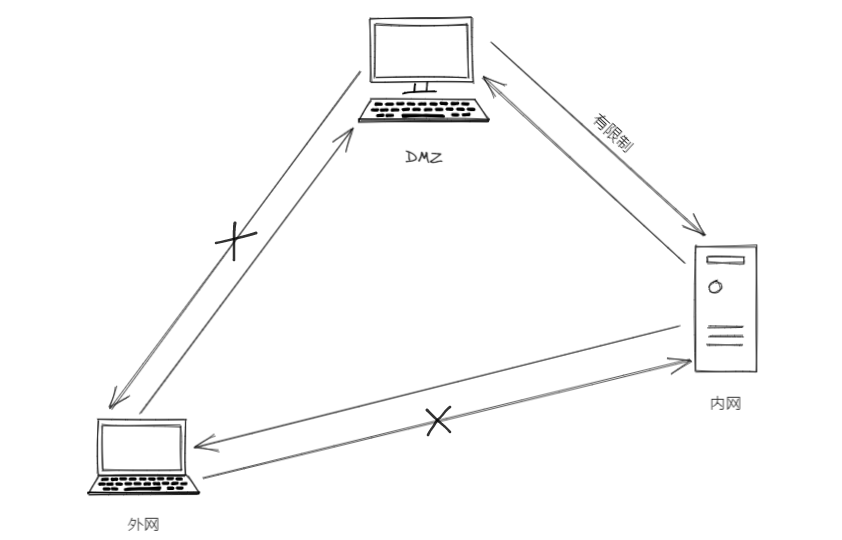

安全域划分

- 安全级别最高的 LAN Area(内网)

- 安全级别中等的 DMZ 区域

- 安全级别最低的 Internet 区域(外网)

访问控制策略

域内权限(A-G-DL-P)

- 域本地组( DL ):来自全林作用于本域

- 域全局组( G ):来自本域作用于全林

- 域通用组( C ):来自全林作用于全林

内网环境搭建

域环境

创建域控(CD1)

1、创建 VMnet2 网卡

在 VMware 仅主机模式中创建 VMnet2 网卡,子网设成 192.168.20.0,然后在 Win2012 虚拟机的设置中选择 VMnet2 网卡

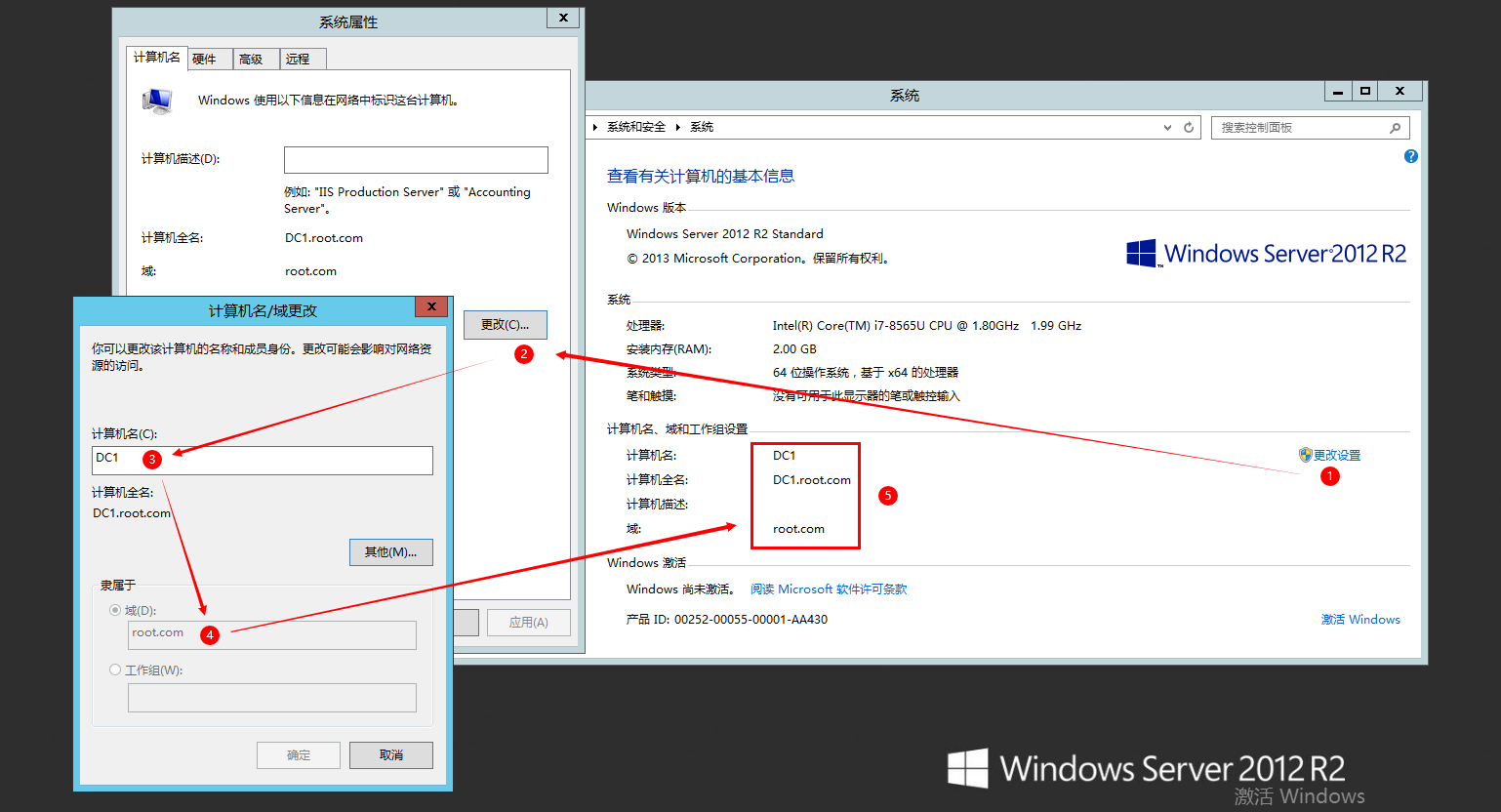

2、修改计算机名和域

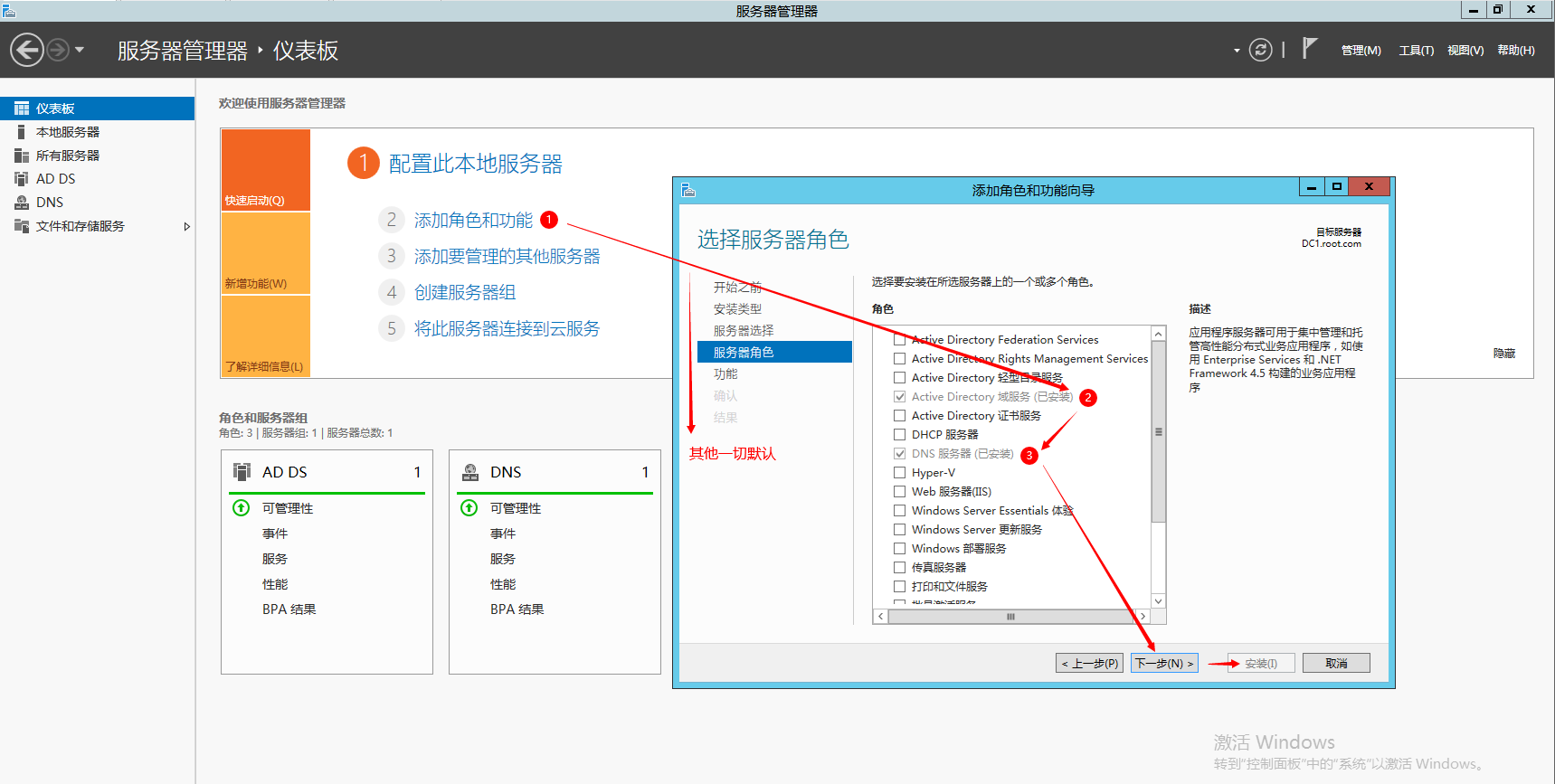

3、添加角色和功能

4、将服务器提升为域控制器

=>服务管理器右上角带黄色感叹号的旗子

=>将此服务器提升为域控制器

=>添加新林

=>root.com

=>域控制器选项

=>设置密码

=>安装

=>注销用户

=>登录域控ROOT\Administrator用户

=>cmd 测试 ping root.com

5、修改密码策略

添加账户时密码要求:大写和小写,数字,特殊字符,且不能包含用户名,8位以上

=>服务管理器右上角工具

=>Active Directory 用户和计算机

=>Users

=>Administrator属性

=>账户

=>密码永不过期

创建域用户(Win7-1)

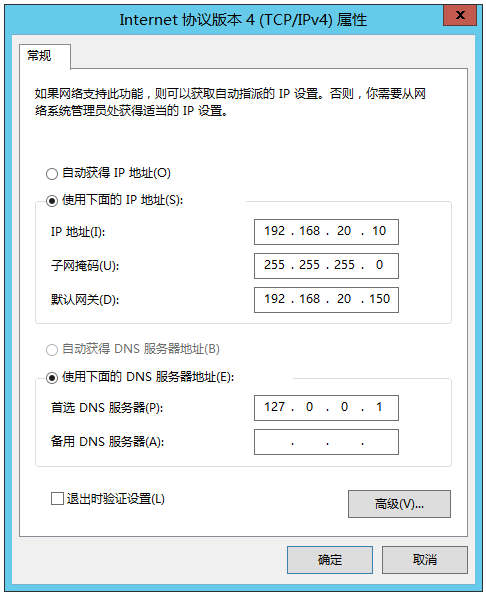

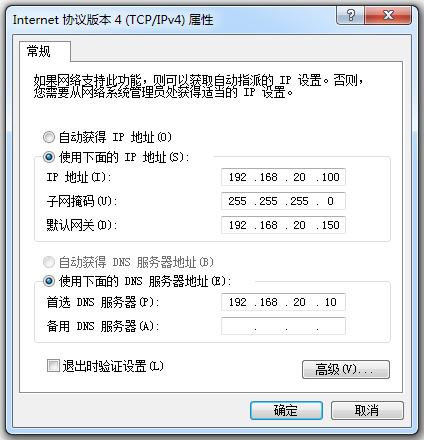

1、网络配置

在 Win7 虚拟机的设置中选择 VMnet2 网卡,将 DNS 服务器地址设置为域控的 IP

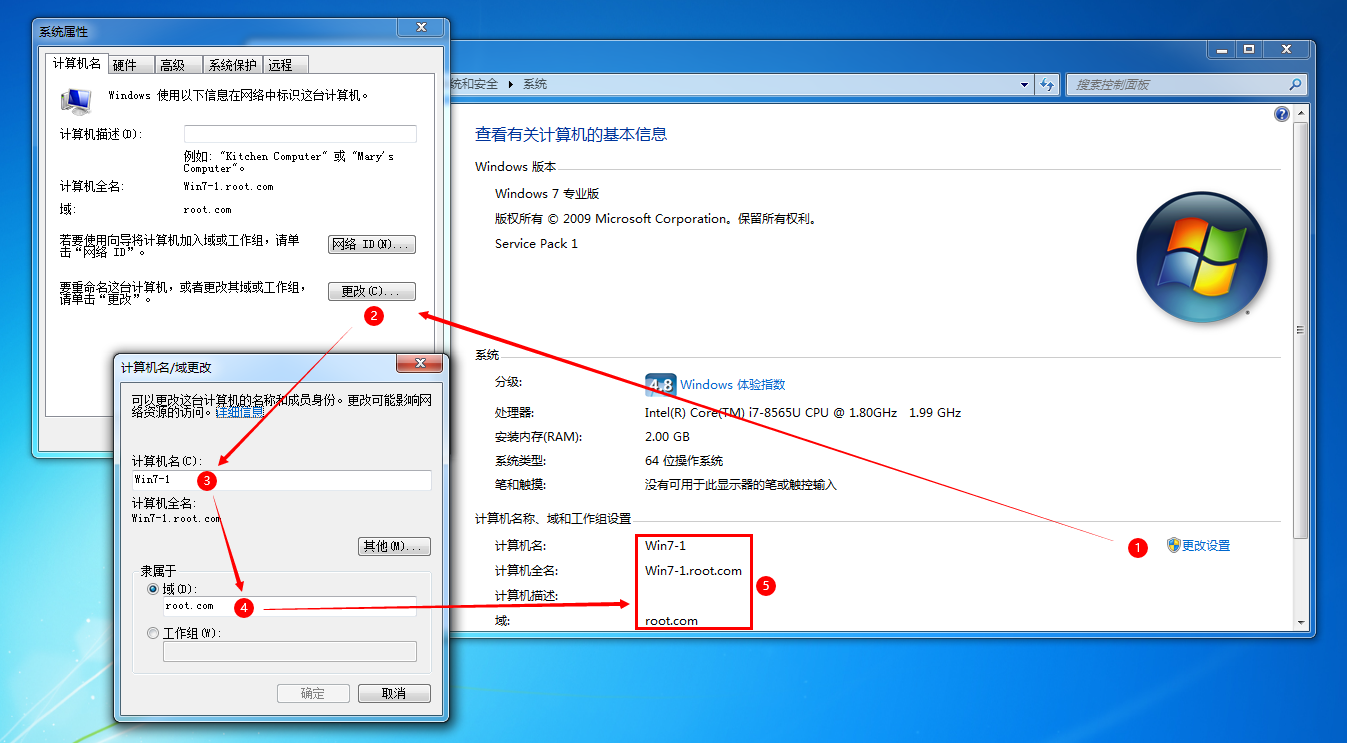

2、添加域

更改计算机名以及添加域(需要输入域控DC的账号密码),重启计算机

3、增加域用户

=>服务管理器右上角工具

=>Active Directory 用户和计算机

=>Users

=>右侧右键新建用户

4、切换用户

用域控的身份(Administrator@root.com)或域用户张三(zhangsan@root.com)可登录到用户计算机

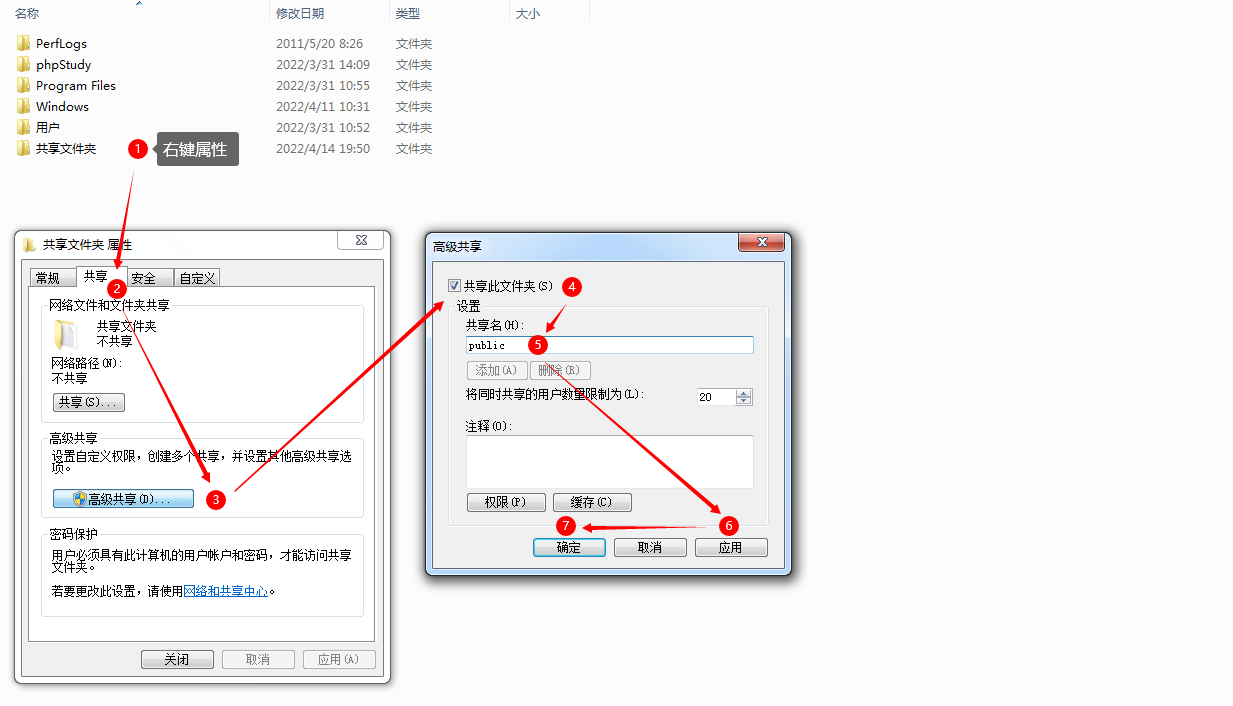

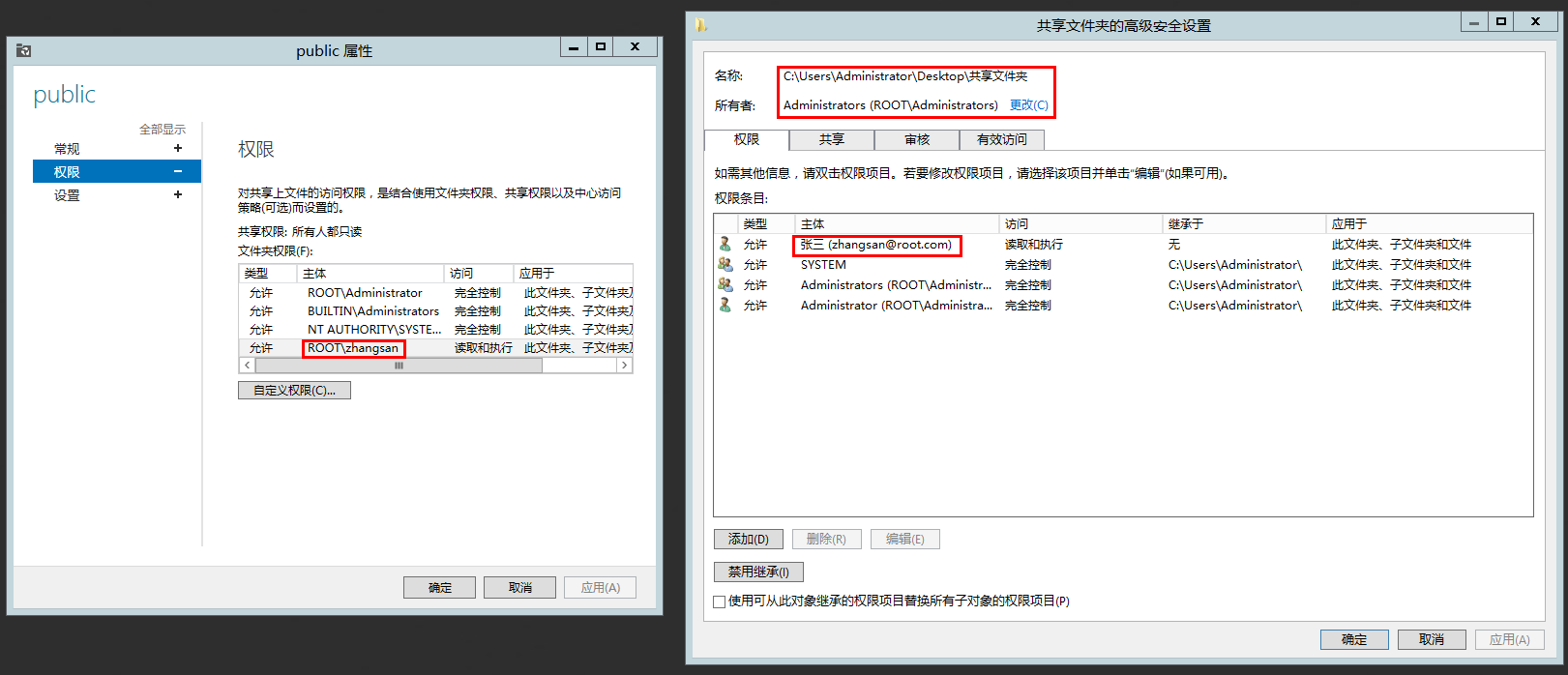

实验:创建共享文件夹

普通用户创建

1、在net模式下99网段的虚拟机中创建文件夹,在文件夹中创建一个 共享文件.txt,然后将文件加设置为共享文件夹

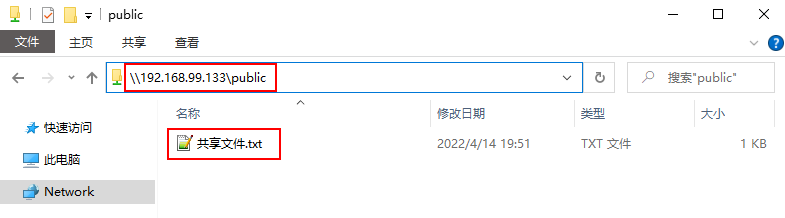

2、在物理机中打开文件夹,在地址栏中输入 \\192.168.99.133\public 访问共享文件夹,其中 192.168.99.133 为虚拟机的 IP

域控创建

=>用普通用户创建共享文件夹的方式在桌面创建共享文件夹,创建一个(共享文件.txt)文件并写入(Hello world!)

=>域控管理器

=>文件和存储服务

=>共享

=>右键pubilc属性

=>权限

=>自定义权限

=>添加

=>选择主体

=>输入张三

=>检查名称

=>确定

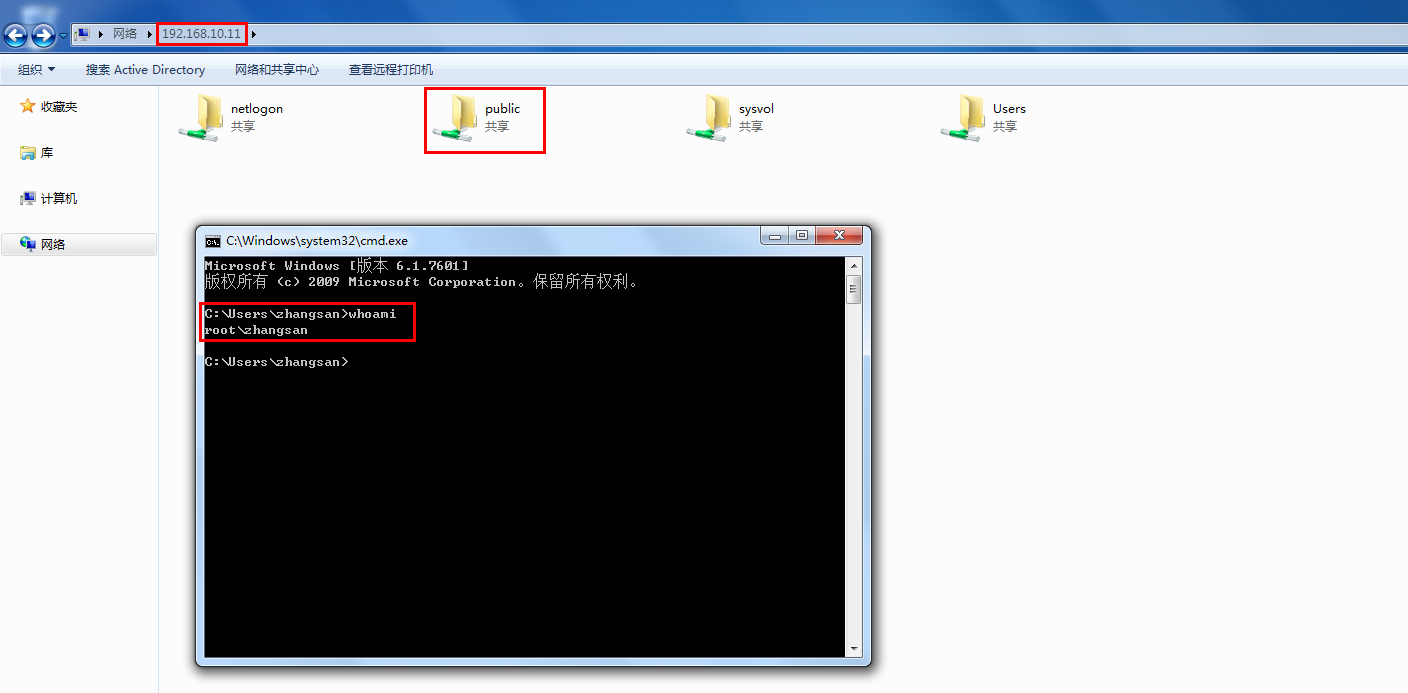

现在用之前创建的域用户张三(zhangsan@root.com)登录用户的计算机,可以用 \\192.168.20.10 访问到共享文件夹

域控集中管理

组策略 GPO(Group Policy)

- 通过组策略可以修改计算机的各种属性,如开始菜单、桌面背景、网络参数等

- 组策略是一张表,基于OU下发

- 组策略在域中下发后,用户的应用顺序是L-S-D-OU,如出现冲突,后应用的生效

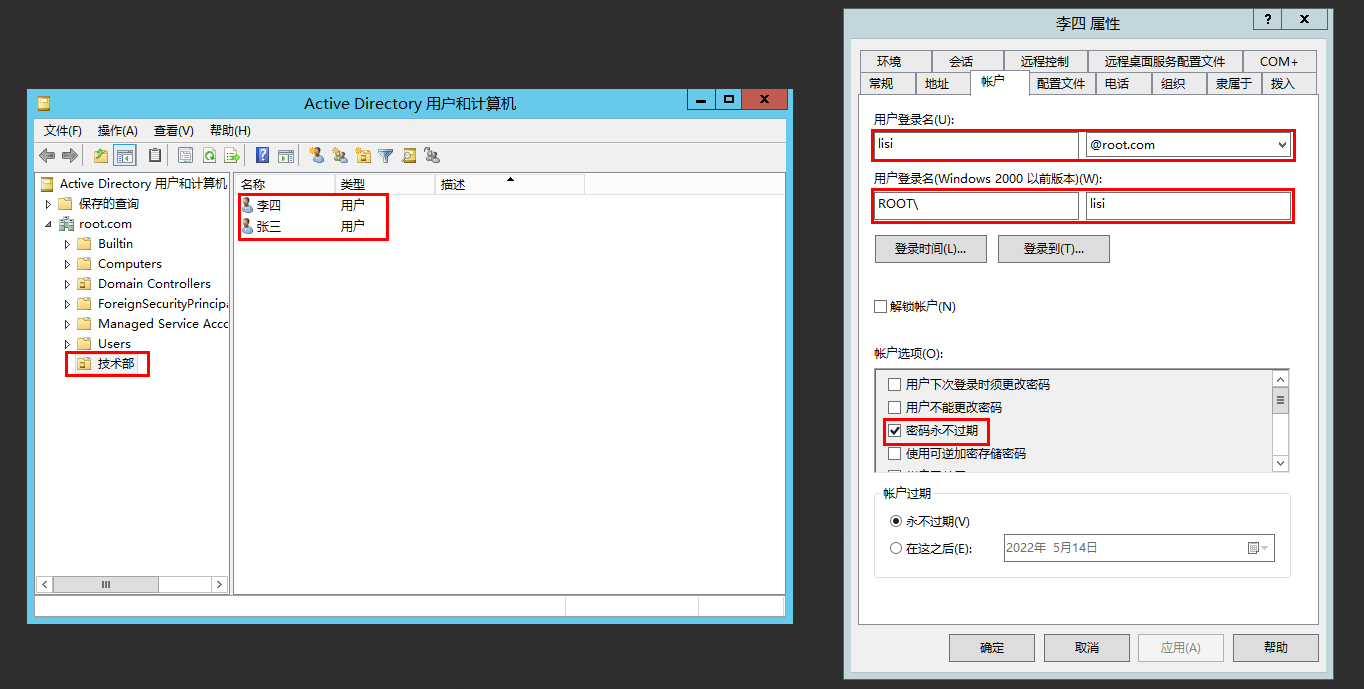

创建组织单位

新建“组织单位”并移动用户

- 仪表盘右上角:工具-用户和计算机

- 在域名上右键 新建-组织单位

- 并将上之前添加的用户移动到新建的组织单位

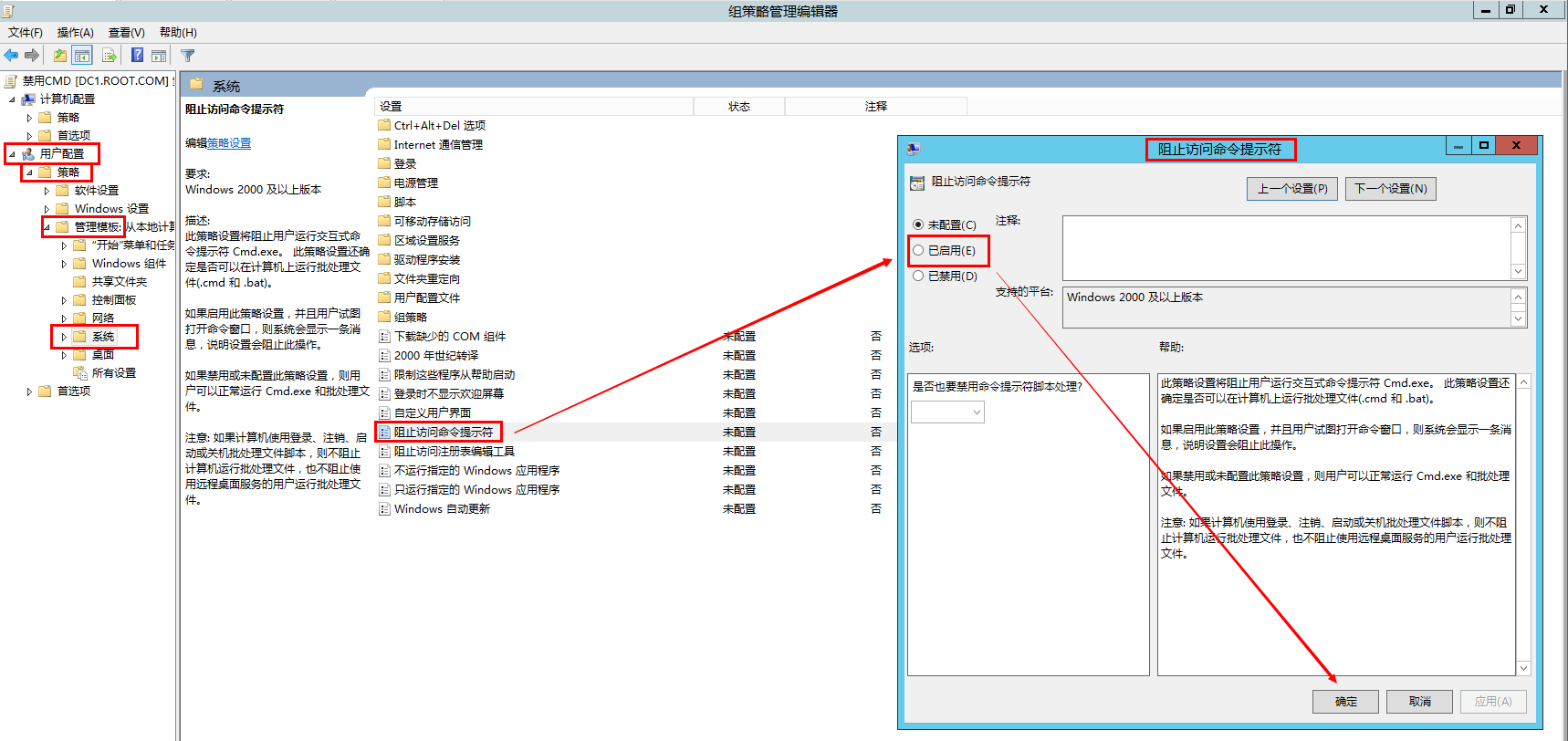

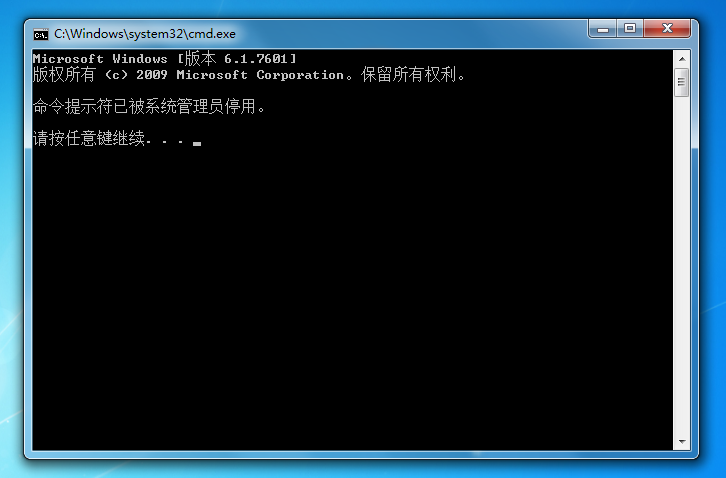

实验:组策略-禁用cmd

=>服务管理器右上角工具

=>Active Directory 用户和计算机

=>root.com右键新建组织单位

=>输入技术部,确认

=>将Users中的张三用鼠标拖动到技术部文件夹

=>右侧右键新建用户

=>服务管理器右上角工具

=>组策略管理

=>林:root.com->域->root.com->技术部 右键创建 GPO

=>输入 禁用CMD

=>禁用CMD处右键编辑

在域控的命令行中强制刷新组策略,组用户注销后重新登录即可查看生效

gpupdate /force

现在用组用户张三(zhangsan@root.com)重新登录用户的计算机,打开cmd

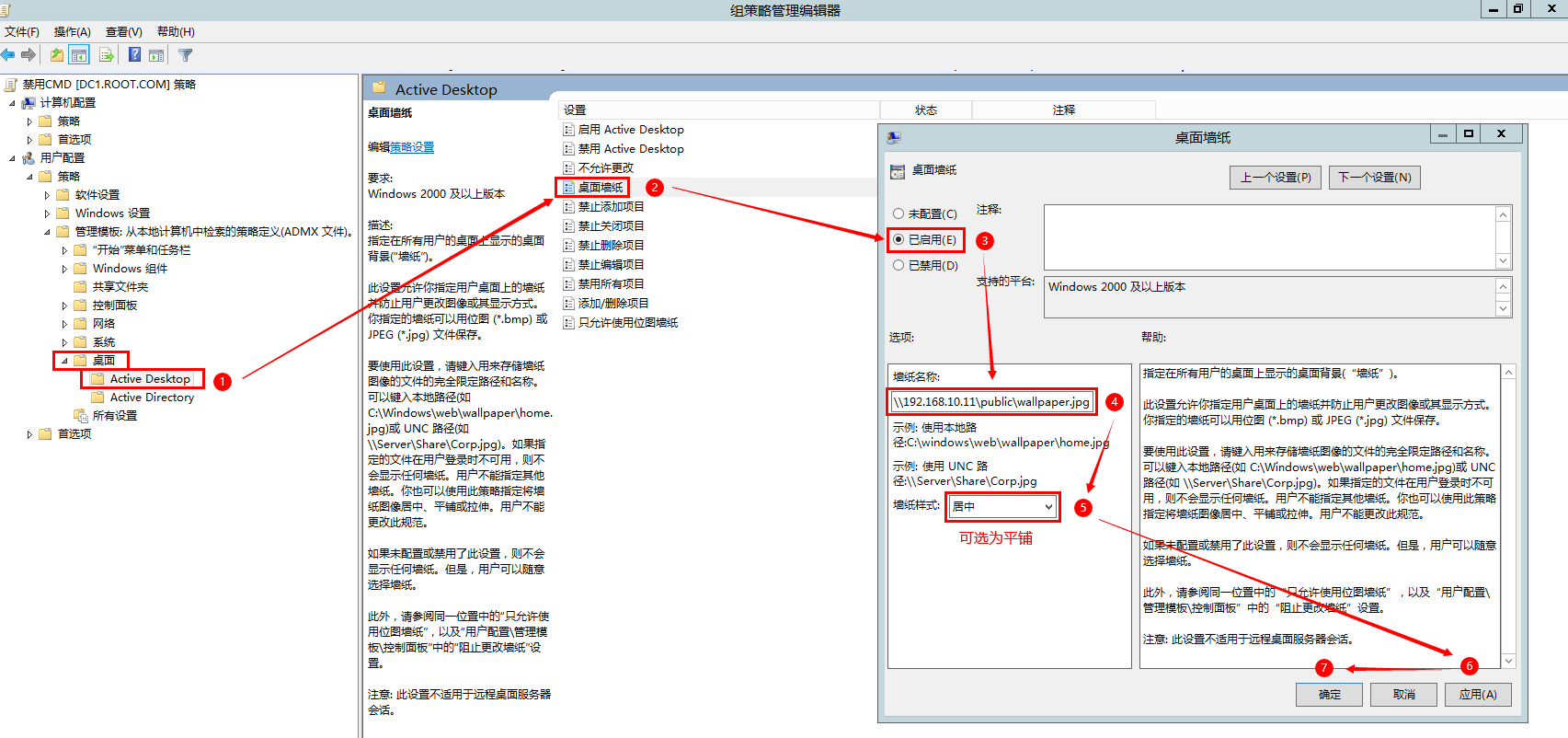

实验:域成员统一桌面

将一张壁纸图片 wallpaper.jpg 放入之前创建的共享文件夹,路径为 \\192.168.10.11\public\wallpaper.jpg

在域控的命令行中强制刷新组策略,组用户注销后重新登录即可查看生效

gpupdate /force

现在用组用户张三(zhangsan@root.com)重新登录用户的计算机,可以发现桌面已经改变

域渗透环境构建

实验:m0n0wall防火墙

https://m0n0.ch/wall/downloads.php

https://ros6.com/?action=show&id=158

=>VMware选择稍后安装操作系统

=>操作系统选其他,版本选 FreeBSD

=>设置两张网卡,一张内网一张外网

=>开机

=>选7->y

=>卸掉 CD/DVD

=>选1->n->根据MAC地址选择le0和le1作为外网卡和内网卡

=>选2设置内网卡地址:192.168.10.100->子网掩码24->起始:192.168.10.101->终止:192.168.10.200

=>选6测试ping内网和外网

=>用户浏览器进入防火墙后台管理:192.168.10.100->用户名:admin->密码:mono

=>域控设置默认网关为:192.168.10.100,现用户浏览器可上外网

=>防火墙后台管理点击左侧 Firewall-Rules 进行配置

=>点击LAN,点击左侧的绿色箭头使其熄灭,此时用户不能访问内外网

=>点击右侧+号,在 Destination port range 右侧添加 80、443,此时可以访问内网,不可以访问外网

=>点击右侧+号,在 Protocol 中选择 TCP/UDP,在 Destination port range 右侧添加 53(DNS)端口

=>点击右侧+号,在 Protocol 中选择 ICMP,直接 Save,此时可以访问外网

浙公网安备 33010602011771号

浙公网安备 33010602011771号