xhs全参xs,xt,xscommon逆向分析

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

目标网站

aHR0cHM6Ly93d3cueGlhb2hvbmdzaHUuY29tL2V4cGxvcmUvNjYyNDcxYzkwMDAwMDAwMDA0MDE5ZGYw

Trace[x-s,x-t,a1,webid,xs-common,websession]

直接搜索找到x-s

发现是从header去设置

可以看到是加载了 window._webmsxyw然后去调用参数,第一个是接口,第二个是params

得到x-t,x-s

点击window._webmsxyw跳到Sanji头文件标志

得到x-t,x-s

点击window._webmsxyw跳到Sanji头文件标志

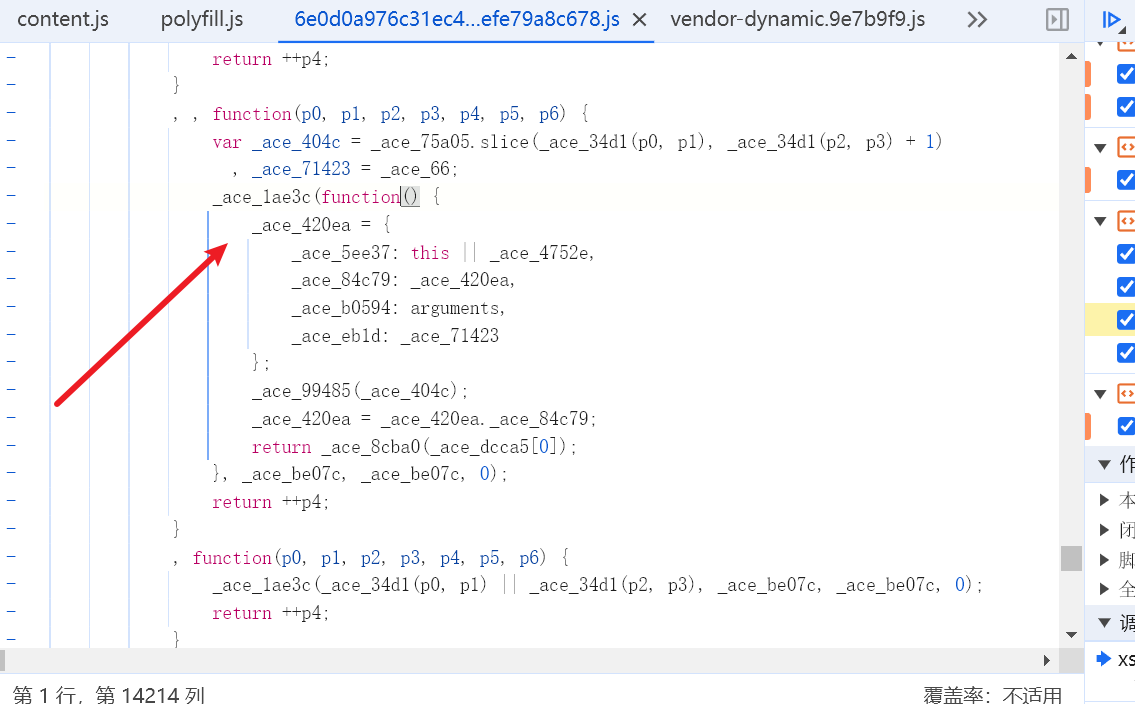

可以看到大量的vmp的格式

直接打上条件断点,让所有的流程全部吐出来

可以看到大量的vmp的格式

直接打上条件断点,让所有的流程全部吐出来

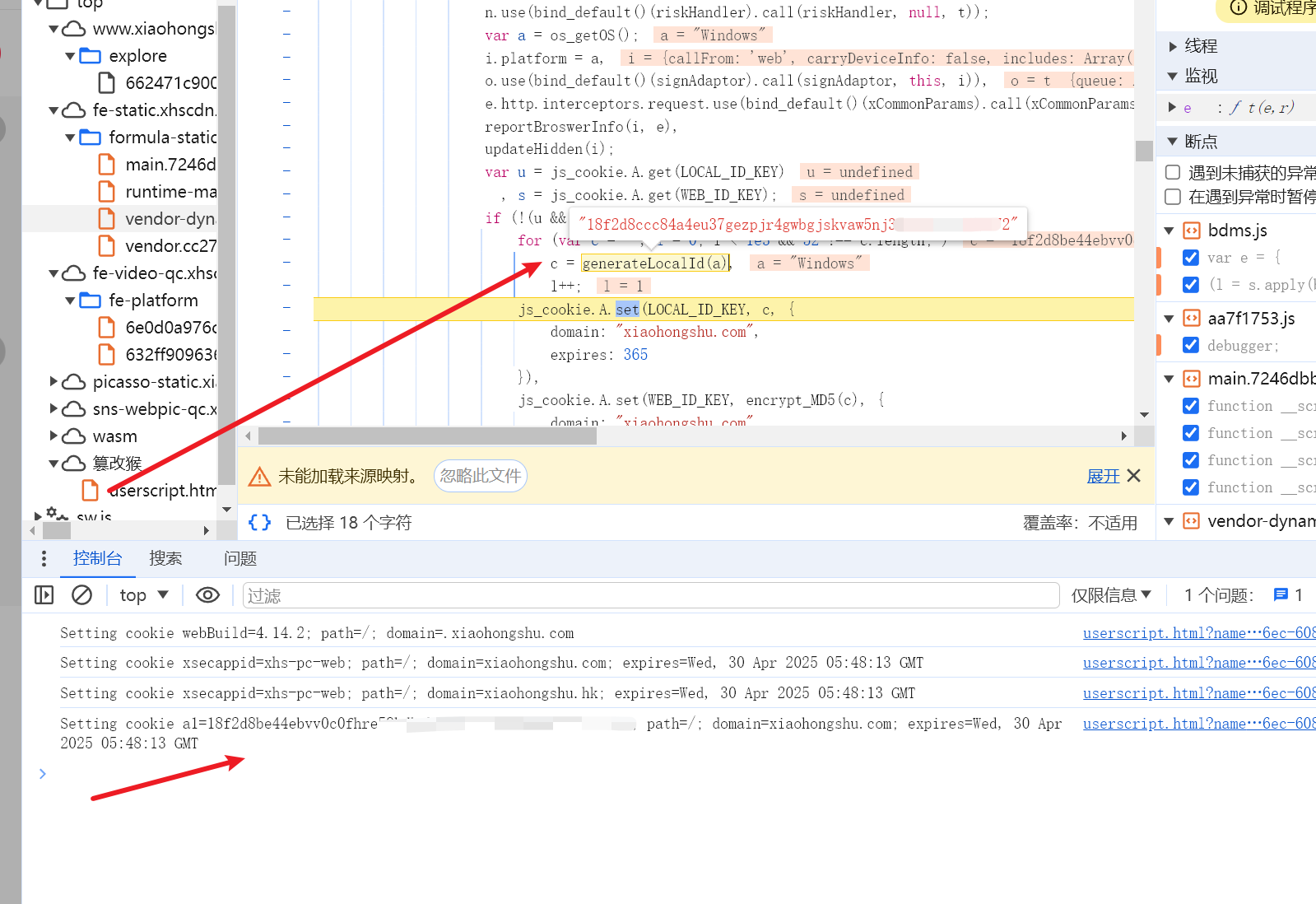

a1参数,直接清除,定位setcookie,传window得到a1

输出我们的hook把a1给固定,然后再去验证我们算出来的a1

输出我们的hook把a1给固定,然后再去验证我们算出来的a1

a1一样搞定

webid是正常ma5(a1)得到

定位代码

webid是正常ma5(a1)得到

定位代码

var c = getRealUrl(r, n, o)

, l = (a && void 0 !== window._webmsxyw ? window._webmsxyw : encrypt_sign)(c, i) || {};

e.headers["X-t"] = l["X-t"],

e.headers["X-s"] = l["X-s"]

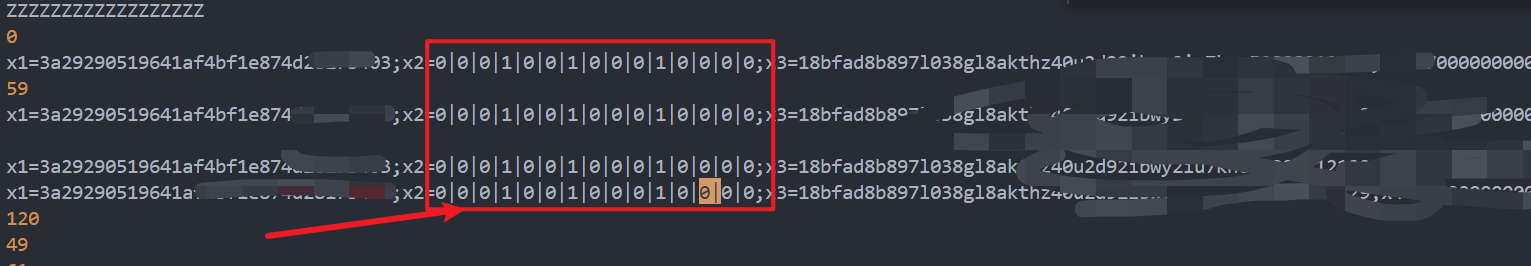

有了上述步骤,我们直接调用,把吐出来的环境检测全部补好,与网站插桩得到的环境检测保持一致即我们就完美补好了。

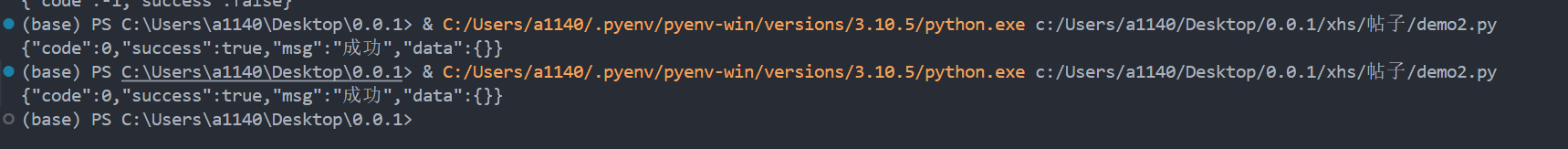

那么现在x-s,x-t,a1.webid全部搞定,接下来我们去请求下

可以看到feed接口有成功,但是没有数据,那就证明我们以上步骤全部成功,倘若xs和xt不对的话,返回的数据是有个false。

可以看到feed接口有成功,但是没有数据,那就证明我们以上步骤全部成功,倘若xs和xt不对的话,返回的数据是有个false。

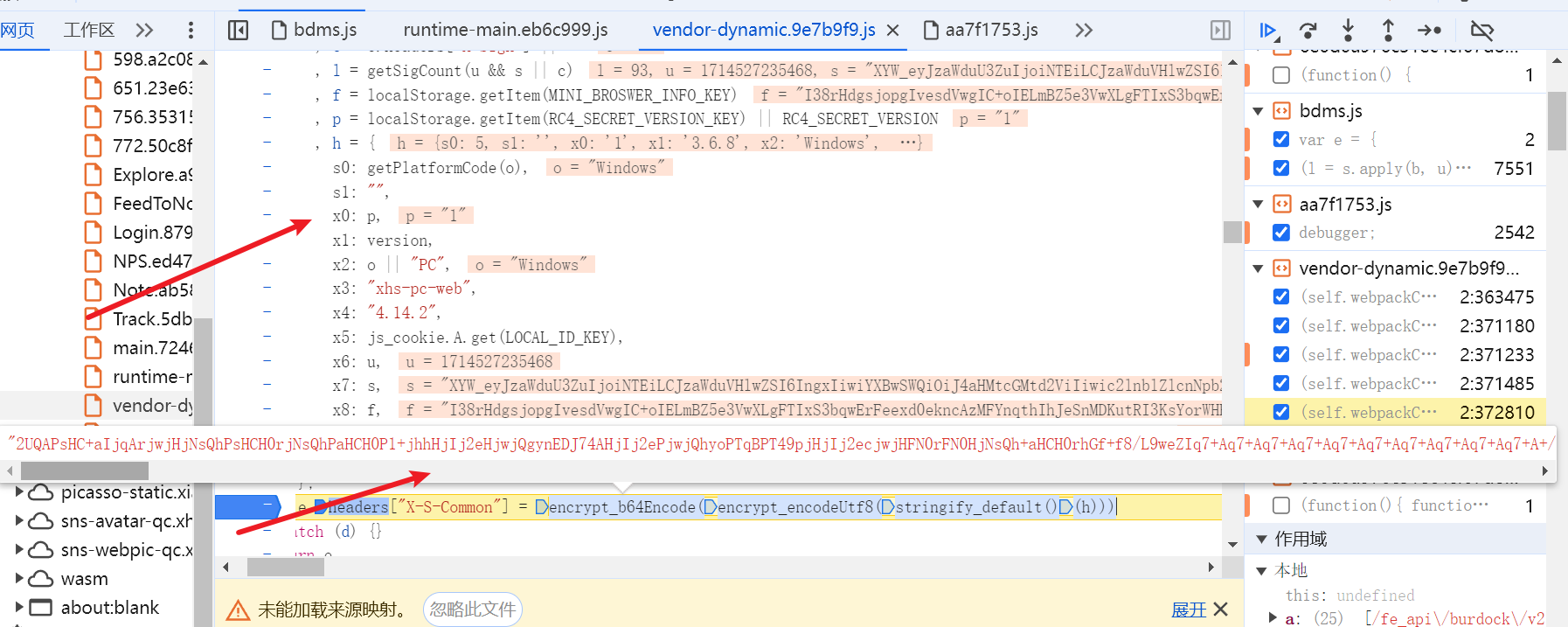

接下来我们继续分析xs-common

可以看到是对整个h进行base64加密,猜测是正常。我们把对应加密代码扣下来即可

可以看到是对整个h进行base64加密,猜测是正常。我们把对应加密代码扣下来即可

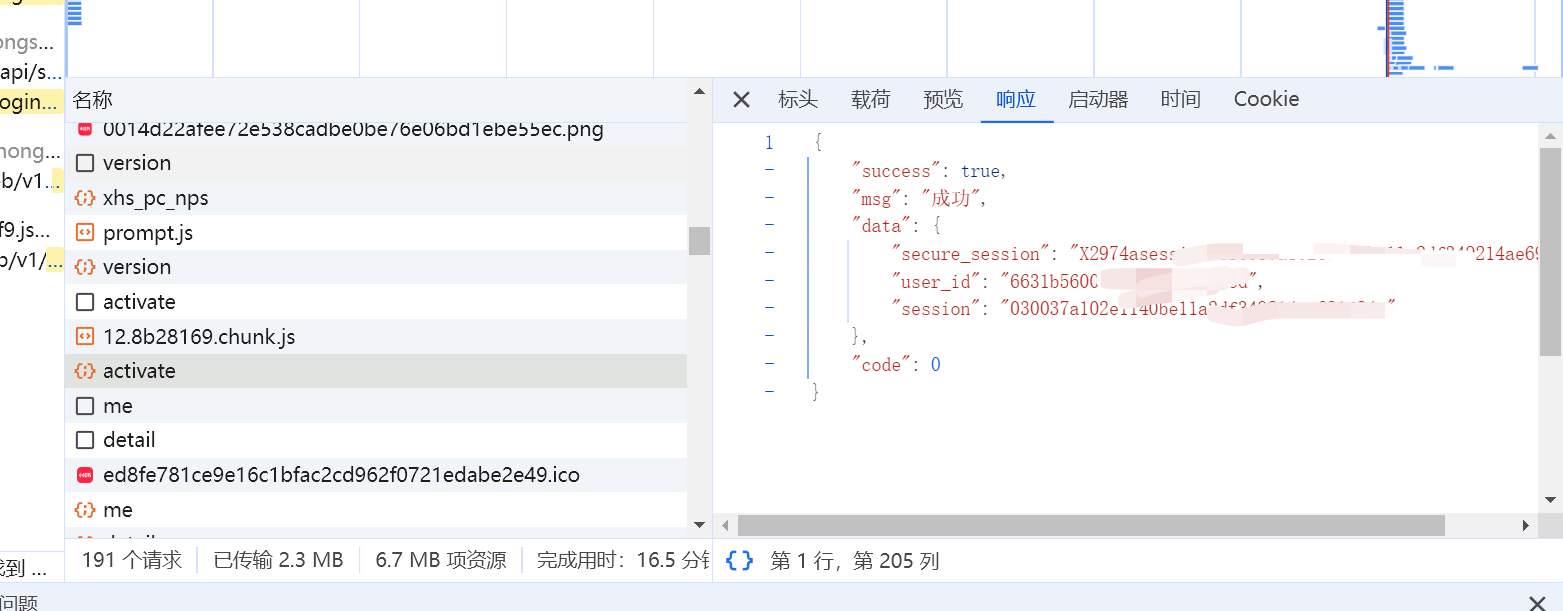

接下来是web_session

传入上述值得到web_session

验证结果

x-t,x-s正确->success:true,携带过时的web_session无数据

携带正确的web_session,有数据

Next-Target

阿里140 主动调用Android-Wechat文本信息 腾讯滑块tdc 顶象 数美 易盾 js盾

最近想法

我开了个知识星球,本期成品已放到了里面,有需要的小伙伴可以自行去取,xhs参数,轨迹识别,jd的参数,阿里bxet纯算、快手滑块,Pdd—Anti,ikuai,b站login之-极验3文字,某音ab,瑞数456vmp补环境,知乎x-zse-96等等,主要是某些大佬加我问成品,很多人都打着白嫖的手段去加我好友为目的,问完基本就以后没有任何的交集,这样的交好友雀氏没有任何意义。不如我直接开个星球,里面直接放我逆向的成品以及逆向的思路,这样大家各取所需,我也有点收益,意义更明确点,免得浪费大家的时间。星球如果你们遇到了什么问题的话,也可以直接提出来,我肯定以我最大的能力去回答,后续的话,随着知识星球的作品越来越多,涨价是必然的。至于一些没有特殊难点的站或app,我会直接把思路以及成品到星球里面,同时也欢迎各位大佬的技术合作,有技术,有想法的一起交流成长。