APP渗透测试-抓包

一、APP渗透测试原理

APP渗透测试和Web渗透测试基本没有区别。APP(应用程序,Application),一般指手机软件。一个网站存在SQL注入,用PC端浏览器去访问存在SQL注入漏洞,用手机浏览器去访问一样也存在SQL注入漏洞。

APP大部分漏洞的存在并不是在客户端而是在服务端。

例如:SQL注入、XSS、验证码绕过、越权漏洞、支付漏洞、CSRF、变量覆盖、反序列化、文件包含、SSRF、XXE、文件上传等等。只要Web有的漏洞,APP可能就有。

渗透测试网站,其实核心是控制传参访问,如果说我们不对他进行访问和传参,那么他有可能被你渗透攻击下来吗?那么渗透测试的核心其实就是把控传参。其实和APP交互的还是服务器,用的还是HTTP协议,交互的服务器还是同一个,网站和APP和同一个服务器交互都是很正常的事情。

一般都是用api通信,例如:http://xxx/api.xxxxx.com/Api/xxx

正常网站的交互: 浏览器——>网站

APP的交互: APP——>网站

所以说可以抓Web网站的数据包,照样可以抓APP的数据包。

参考案例:https://www.uedbox.com/?s=wooyun+app

逻辑漏洞:https://www.uedbox.com/post/10278/ (空姐对话)

假装打码:https://www.uedbox.com/post/10714/

越权漏洞:https://www.uedbox.com/post/10172/ (奥运冠军)

任意密码找回:https://www.uedbox.com/post/9621/

SQL注入:https://www.uedbox.com/post/11214/

XSS:https://www.uedbox.com/post/10169/

二、安装安卓模拟器 + 抓包

1. 安装模拟器

这边使用的是最新版的夜神模拟器,官网可以直接下载,最新版的雷神4模拟器是抓不了包的(已测试过),其余的可以尝试下,建议使用夜神模拟器。

夜神模拟器下载地址:https://www.yeshen.com/

2. 设置代理安装证书

这边使用的是Burp suite来抓取数据包。当然也可以尝试其他的抓包工具,比如Wireshark等。

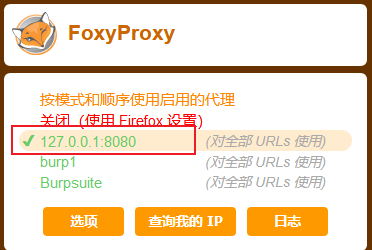

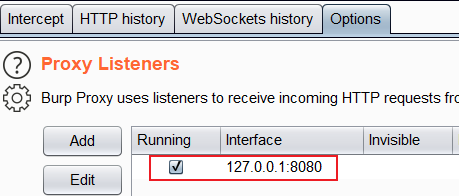

抓包前,首先得安装证书,使用FoxyProxy,Burp suite设置好代理,一般我们访问的都是http协议,如果遇到https协议的话是需要安装证书才可以抓包的。

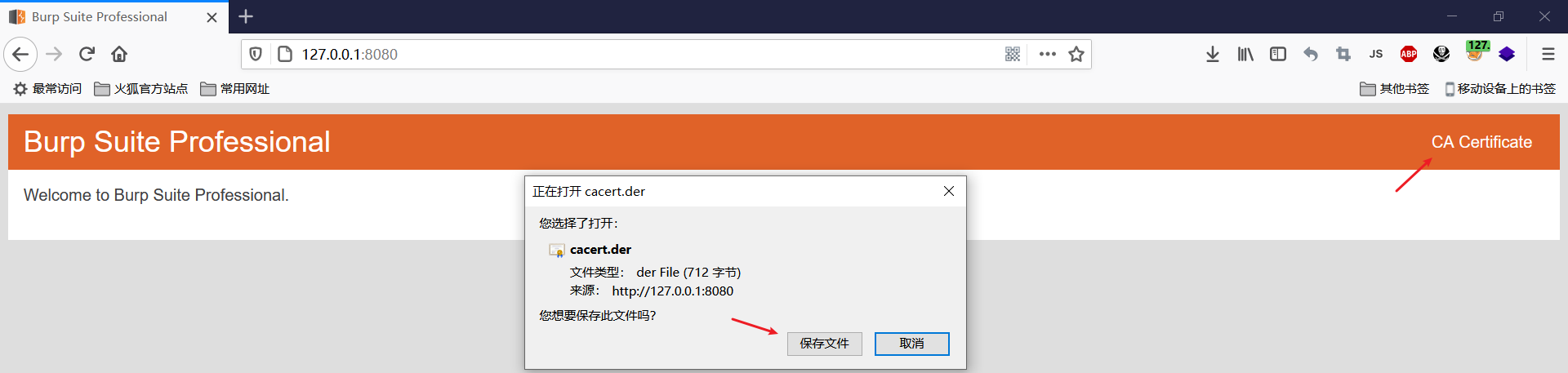

浏览器访问:127.0.0.1:8080,点击CA Certificate,下载证书,保存文件

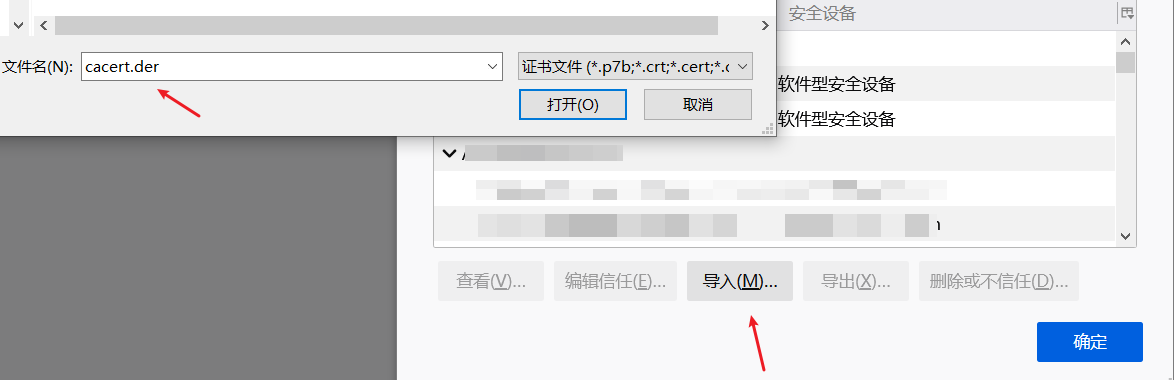

进入选项——>搜索证书——>查看证书——>导入证书,然后PC端的浏览器就可以使用Burp suite抓https协议网站的数据包了。

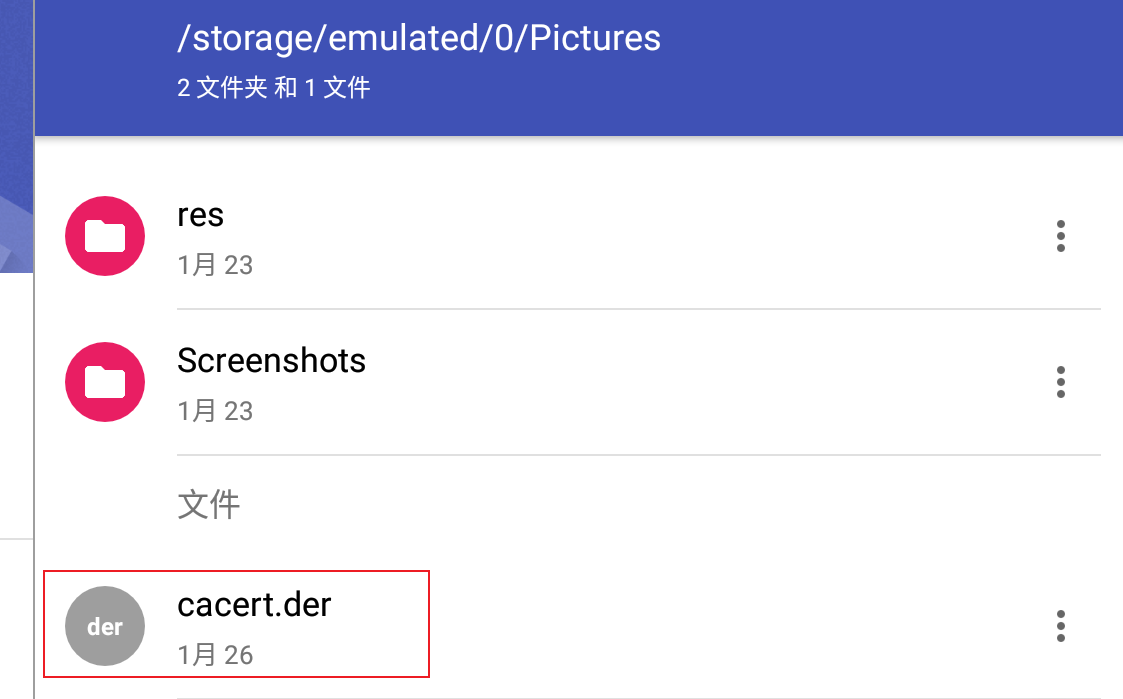

接下来需要把证书复制到夜神模拟器中,直接把刚刚下载好的证书拖进模拟器中

重命名为123.cer,到设置——>安全——>从SD卡安装——>123.cer——>设置一个密码——>为证书命名——>确定——>证书就安装好了

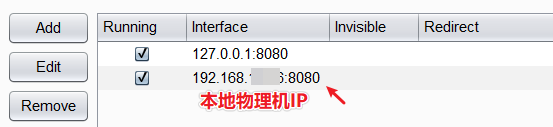

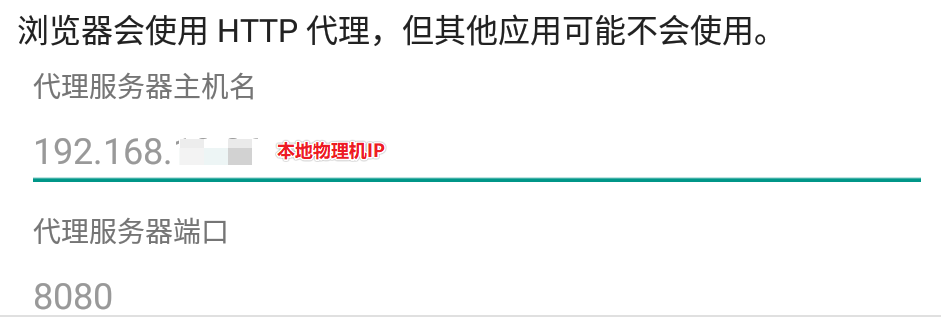

接下来到Burp suite设置代理

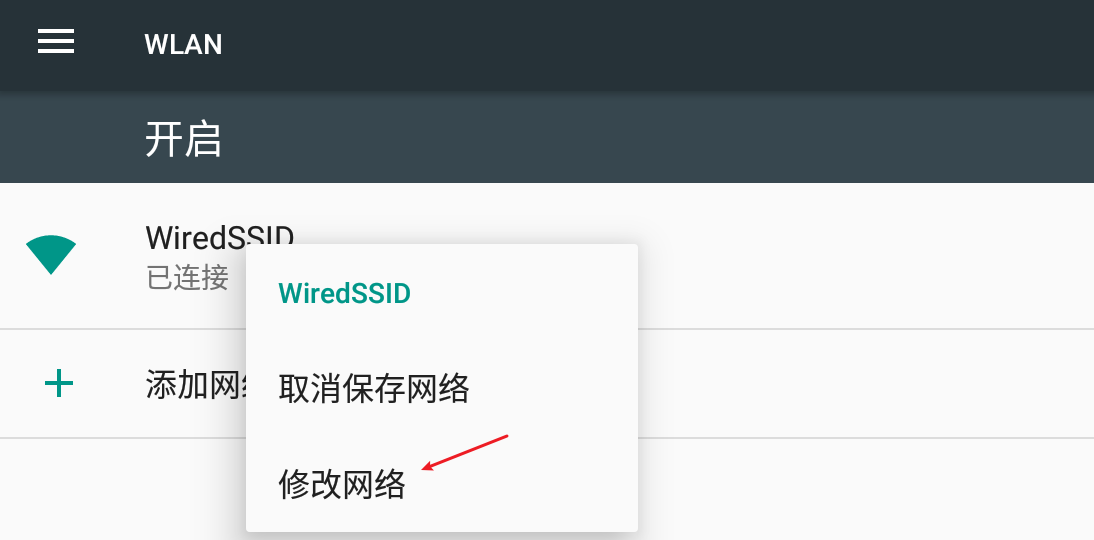

夜神模拟器设置代理,到设置——>WLAN——>长按WiredSSID——>修改网络

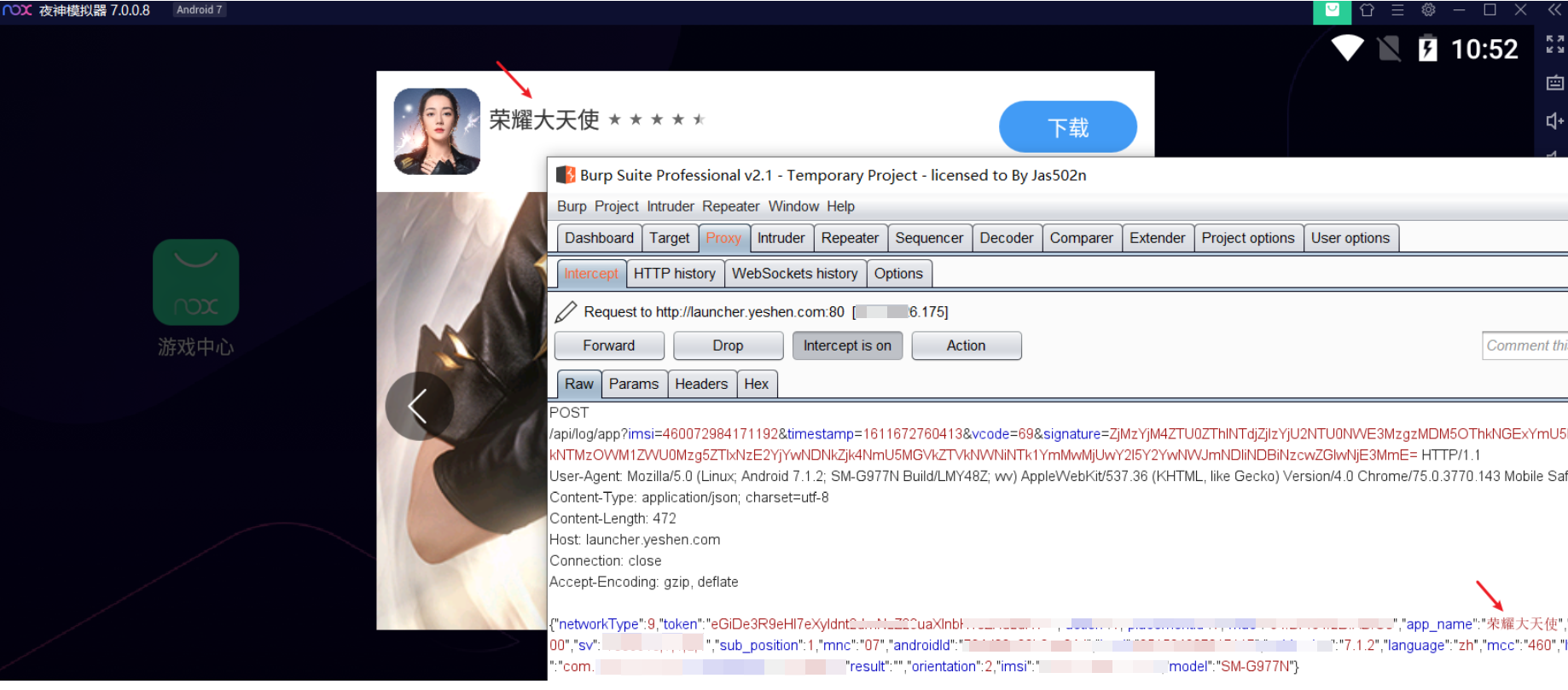

3. 抓包

随便打开一个应用,使用Burp suite抓取数据包

成功抓取数据包。