burpsuit之Spider、Scanner、Intruder模块

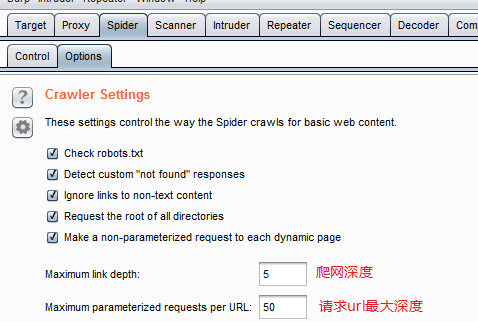

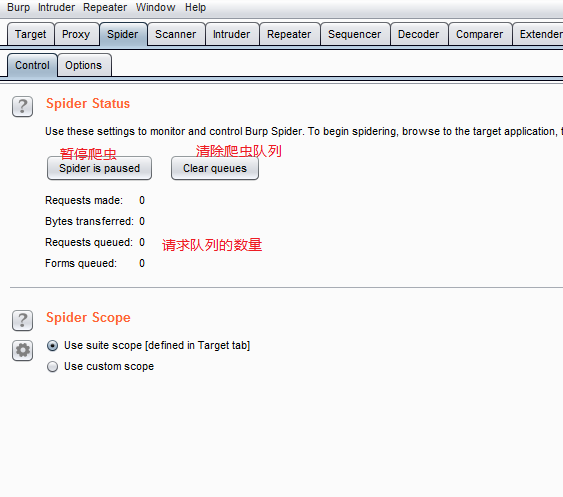

1.spider模块

1.spider模块介绍

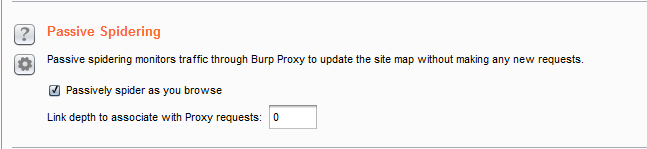

被动爬网:(被动爬网获得的链接是手动爬网的时候返回页面的信息中分析发现超链接)

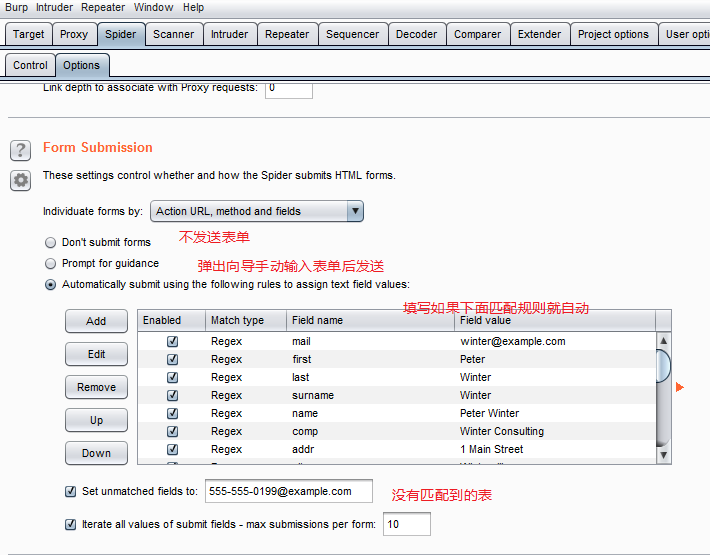

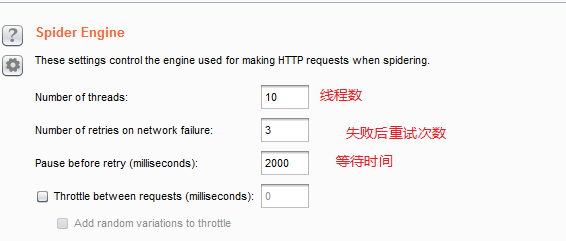

对于爬网的时候遇到HTML表单如何操作:

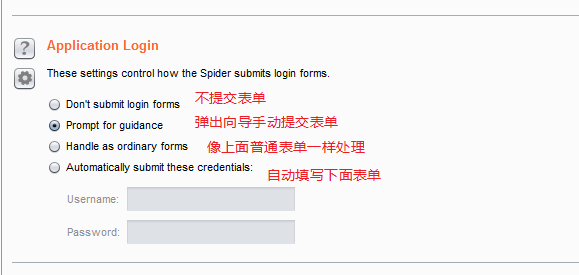

需要表单身份认证时如何操作(默认是进行提示):

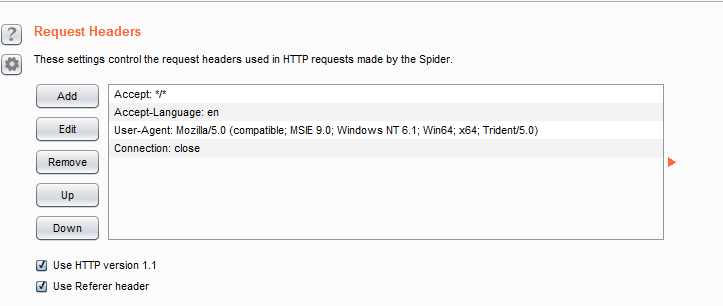

请求头,在爬网的时候自动添加到请求头处:

2.spider模块的使用

通常对一个站点先进行手动爬网在进行被动爬网

在Target界面对目标右键,选择Spider进行爬网

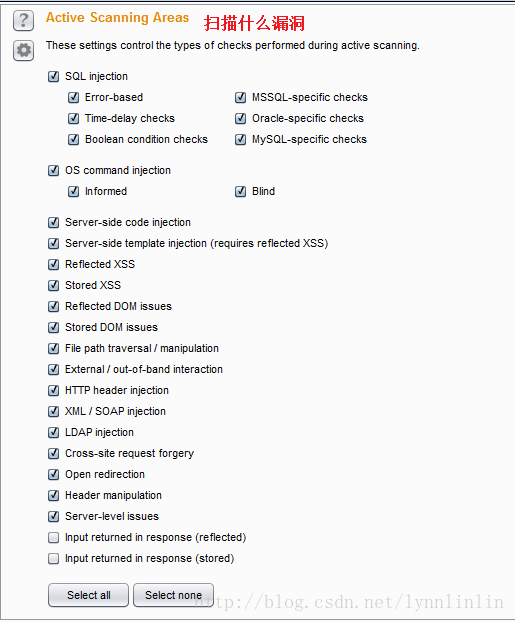

2. Scanner

1.Scanner设置

主动扫描的时候设置(类似Spider Engine)(也支持Passive Scanning:指的是手动爬网的时候对返回信息进行判断是否存在漏洞

主动扫描选项,扫描速度有:Fast(快) Normal(正常)、Thorough(全面)三种,扫描准确性有:Minimize(最小漏判)、Normal(正常)、Minimize false positives(最小误判):

被动扫描是时时刻刻进行的,在做Spider的时候就进行了

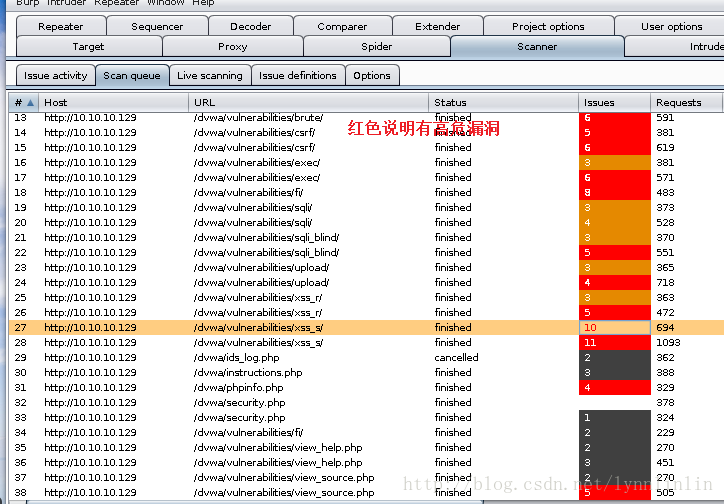

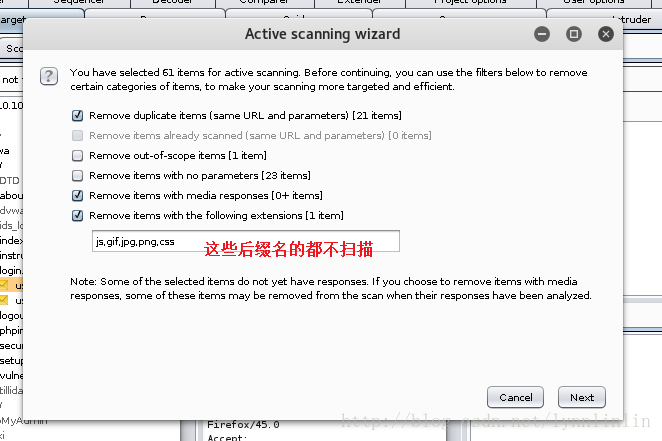

2. Scanner使用

在Target右键可以选择对站点主动扫描还是被动扫描

Scanner主页面,不希望继续扫描的url可以在Scan queue对目标右键Cancel取消。

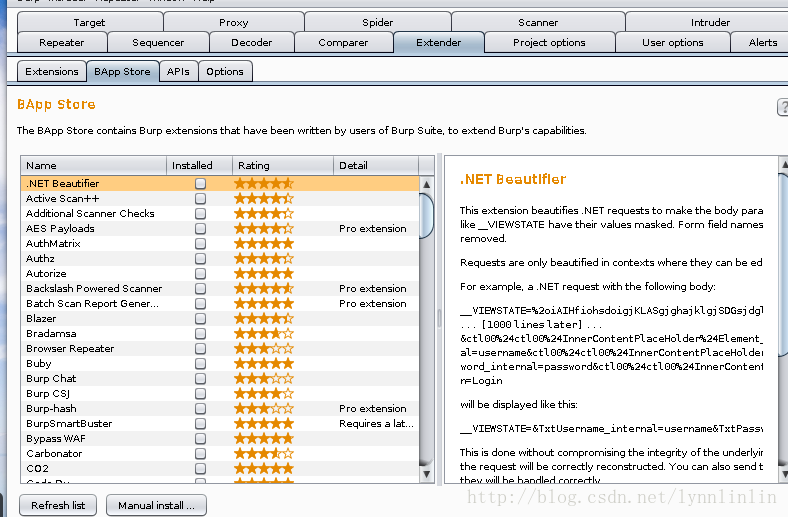

可以在Extender(扩展)在BApp Store可以下载其他要扫描的组件,许多扩展要先安装jython(利用java调用python):

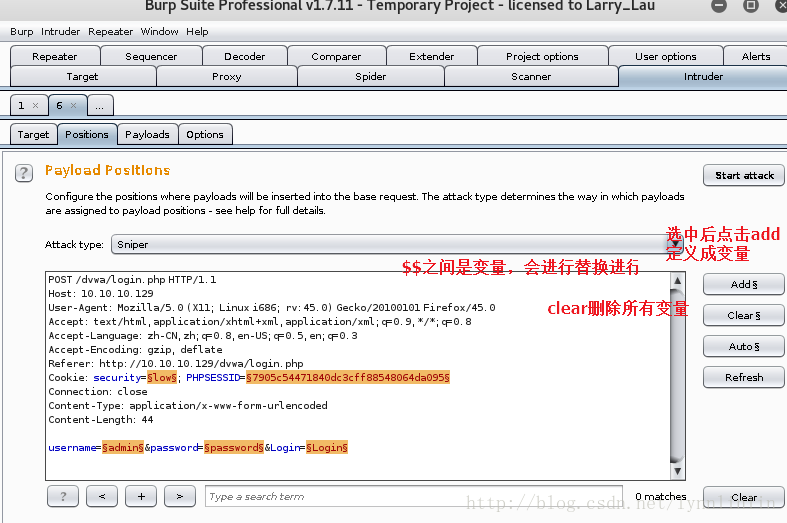

3. Intruder

1 Intruder使用

在使用爆破的时候会用到Intruder,在Target页面对目标右键发送到Intruder:

在Intruder模块中查看:

第一步:首先要选择使用Intruder的位置以及攻击类型(Attack type):

攻击类型一:

Sniper:

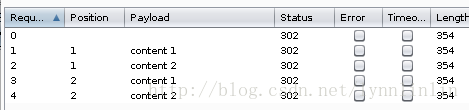

只需要指定一个文件,假如该文件里有两条内容,会在第一个位置上逐一插入这两条内容,再在第二个位置上逐一插入这两条内容。在第一个位置上插入内容的时候第二个位置不动(初始值)。如下:

攻击类型二:

Battering ram:

在第一二个位置上全放payload的第一个值,第二次都放第二个值:

攻击类型三:

Pitchfork:

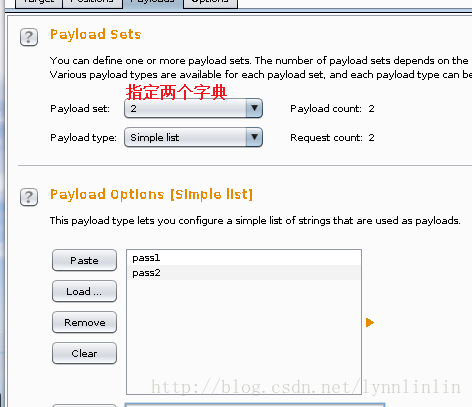

不能只指定一个字典,会在第一个字典中取第一项放在第一个位置,同时在第二个字典中取第一项放在第二个位置,之后换各自字典第二项进行同时替换:

攻击类型四:

Cluster bomb:

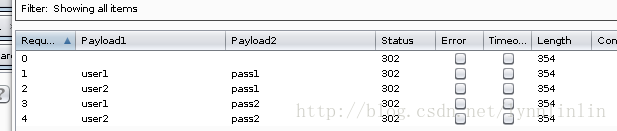

不是一对一的关系,第二项里面先用其字典的第一个值和第一项的所有字典都对应一次,之后第二项再换成字典中的第二个:

第二步:再选择要使用的payload:

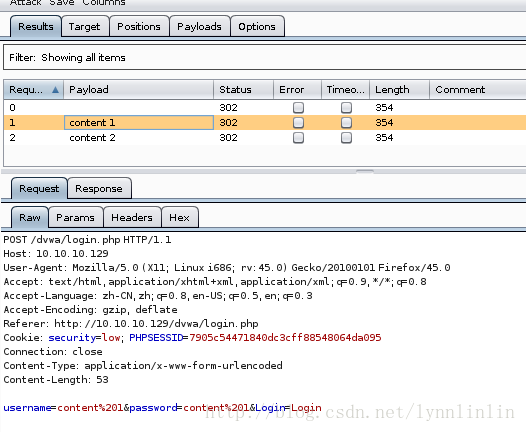

第三步:Start attack!!:

第四步:判断

可以通过相应内容长度、或者状态码判断是否成功。

或者通过关键字进行过滤:

也可以使用Intruder内的Opentions中的Grep-Match,进行制定特征字符,如果Match一个特征字符就说明破解成功。

2. Intruder Payloads

Payloads Sets

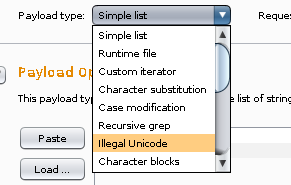

除了Simple list还有许多payload类型:

说一下几个比较重要的:

Runtime file:用文件,只有当启动了Intruder后文件内容才被load进去。

Case modification:会对payload每个单词大小写进行替换。

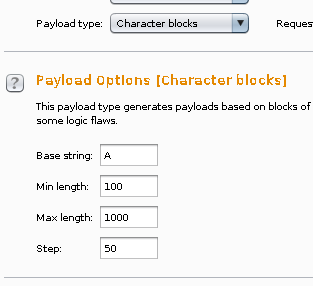

Character block:如下,先插100个A,下一次插150个A,最大1000个A

Number:数字,第一次试1,第二次试3,直到99

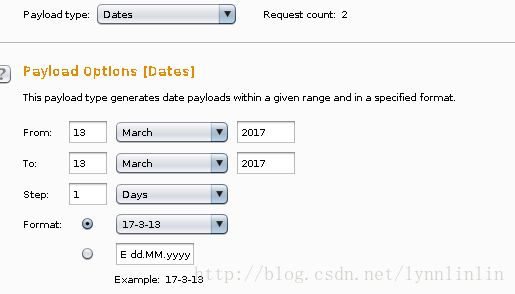

Date:日期

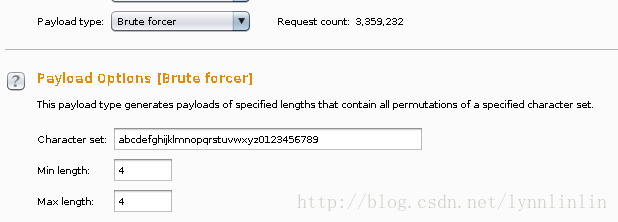

Brute forcer:指定字符串,BP会组合所有的4个字符的组合进行暴力破解:

Null payloads:空字符

Username generator:username生成器,根据用户名进行变形,进行猜测密码等

Copy other payload:如果制定了多个位置,在第一个位置指定了payload,可以在第二个位置copy第一个位置的内容。

不过感觉最常用的还是场面说Intruder里使用的Simple list。

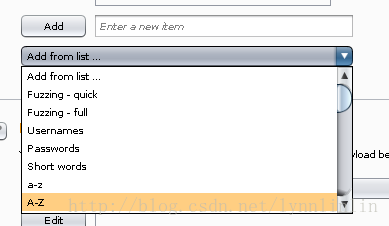

还可以使用BP自带的字典:

3 Payload Encoding

可以对所指出的字符进行url编码