记录BUUCTF 中 的一道hook掉函数地址的题目

题目

[Zer0pts2020]easy strcmp1

https://files.buuoj.cn/files/2961ba55f464e750aca703838dfca234/easy_strcmp_e1a6208fde4f52fd0c653c0b7e8ff614.tar.gz

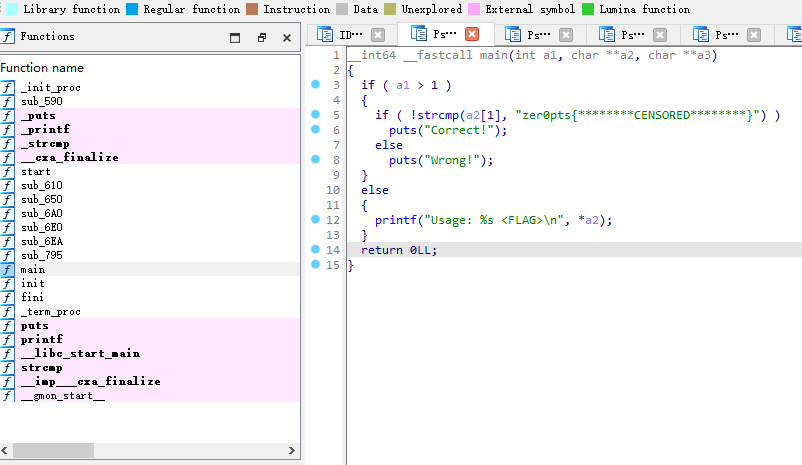

刚开始在main函数中发现

if ( !strcmp(a2[1], "zer0pts{********CENSORED********}") )

puts("Correct!");

即只要输入的字符串等于"zer0pts{CENSORED}",即可正确

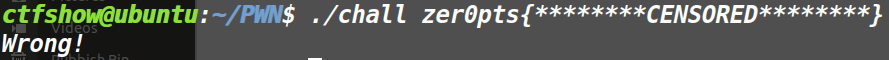

但如果输入这个字符串的话会显示错误

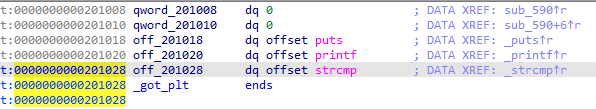

说明这个strcmp函数被修改掉了

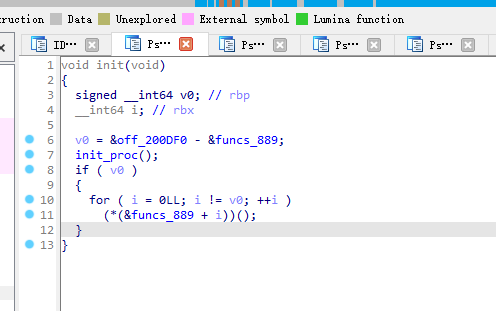

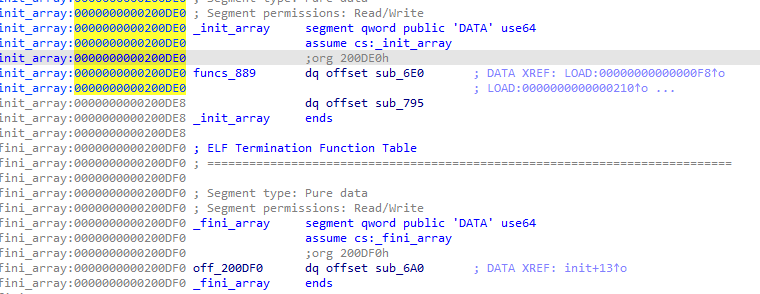

然后再查看init函数

查看funcs_889函数

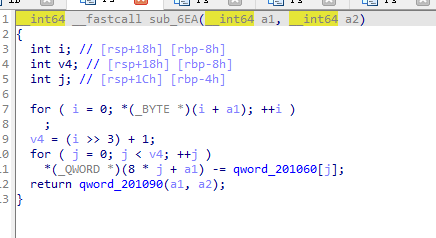

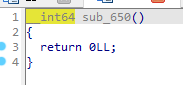

再查看sub_650函数

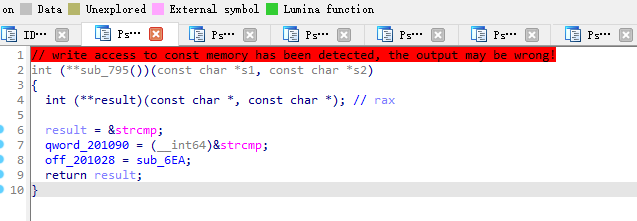

查看sub_795函数

发现strcmp的函数地址被hook了,hook成sub_6EA的地址