CrashMe分析教程1 - BreakPoint

首先,谢谢 Robert Kuster 为我们提供了这么好的CrashMe项目.

很多人想寻找一个CrashMe分析的教程, 我也想要, 但是似乎网络里没有, 所以我就决定用业余时间写一个小系列来共享我在故障排除以及debug上面的经验和所知,希望这个系列教程可以帮助你更好的研究项目、软件故障排除领域。

关于怎么抓dump的教程文章很多,所以我在这里也就不多提那方面的东西了,如果你需要抓dump方面的教程,可以参考下这篇文章。

系统: Windows 7 x64

我们开始吧!

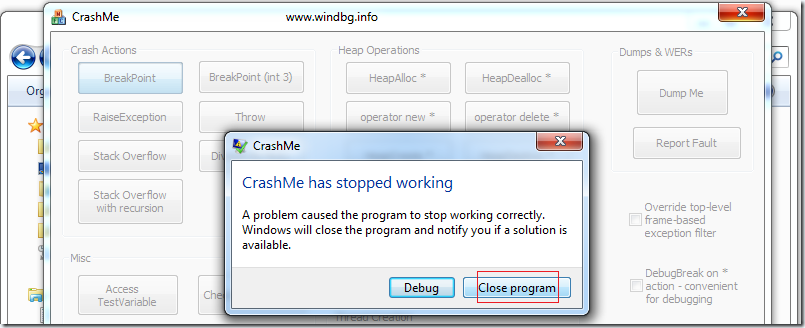

1. 双击打开执行CrashMe.exe, 然后点击按钮"BreakPoint", 我们将会看到这样的画面

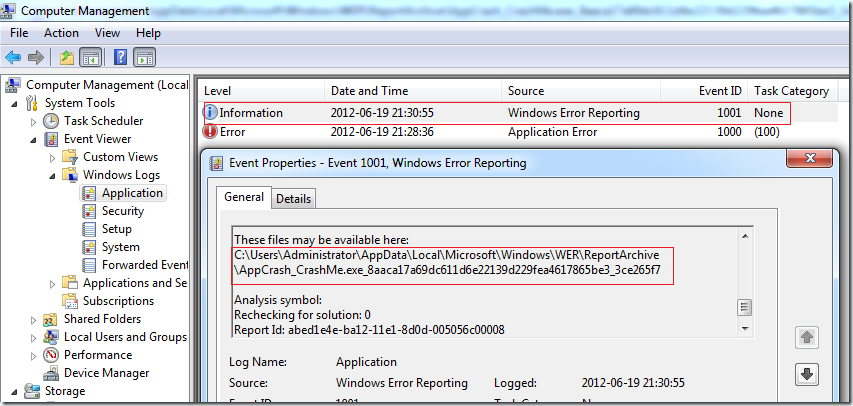

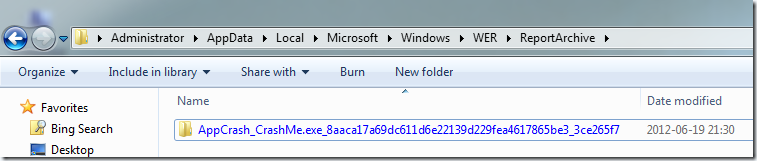

在把注意力放到dump分析上之前,我们可以像这样收集故障排除工作所需的信息资源。

现在我们开始抓dump来分析问题的根本原因。

adplus -crash -o G:\FreeZone\MSDN\Debug\CrashMe\release -sc CrashMe.exe

[你也可以直接用WinDbg载入并执行此程序,然后直接抓dump, 或者当进程崩溃时也可以使用x86的任务管理器去转储内存信息。]

请不要着急打开WinDbg, 注意看adplus的输出,它已经自动分析出了一些有用的信息:

ADPlus_log_23b4_2012-06-19_21-11-37-882.log

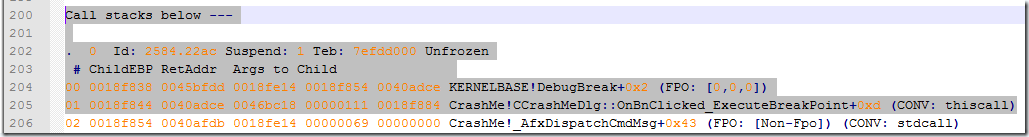

我们可以发现这个调用栈告诉我们了根本问题时出在CrashMe!CCrashMeDlg::OnBnClicked_ExecuteBreakPoint方法调用了KERNELBASE!DebugBreak API才使用进程崩掉。

现在我们来启动WinDbg(x86)加载分析dmp:

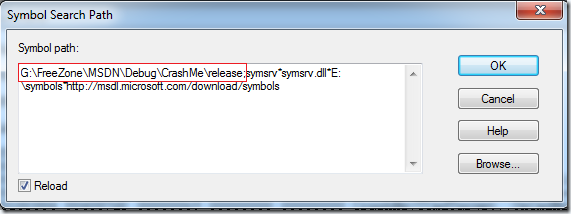

我们需要将我们的私有调试符号文件的路径配置到WinDbg里,或者配置到系统的环境变量中。

有时,你会发现类似于调试目标没有连接上的信息在WinDbg底部,不用担心它,它那是正在加载你的dump文件内容,等一会就好了。

我们可以看到这里给出了与adplus log同样的分析结果。

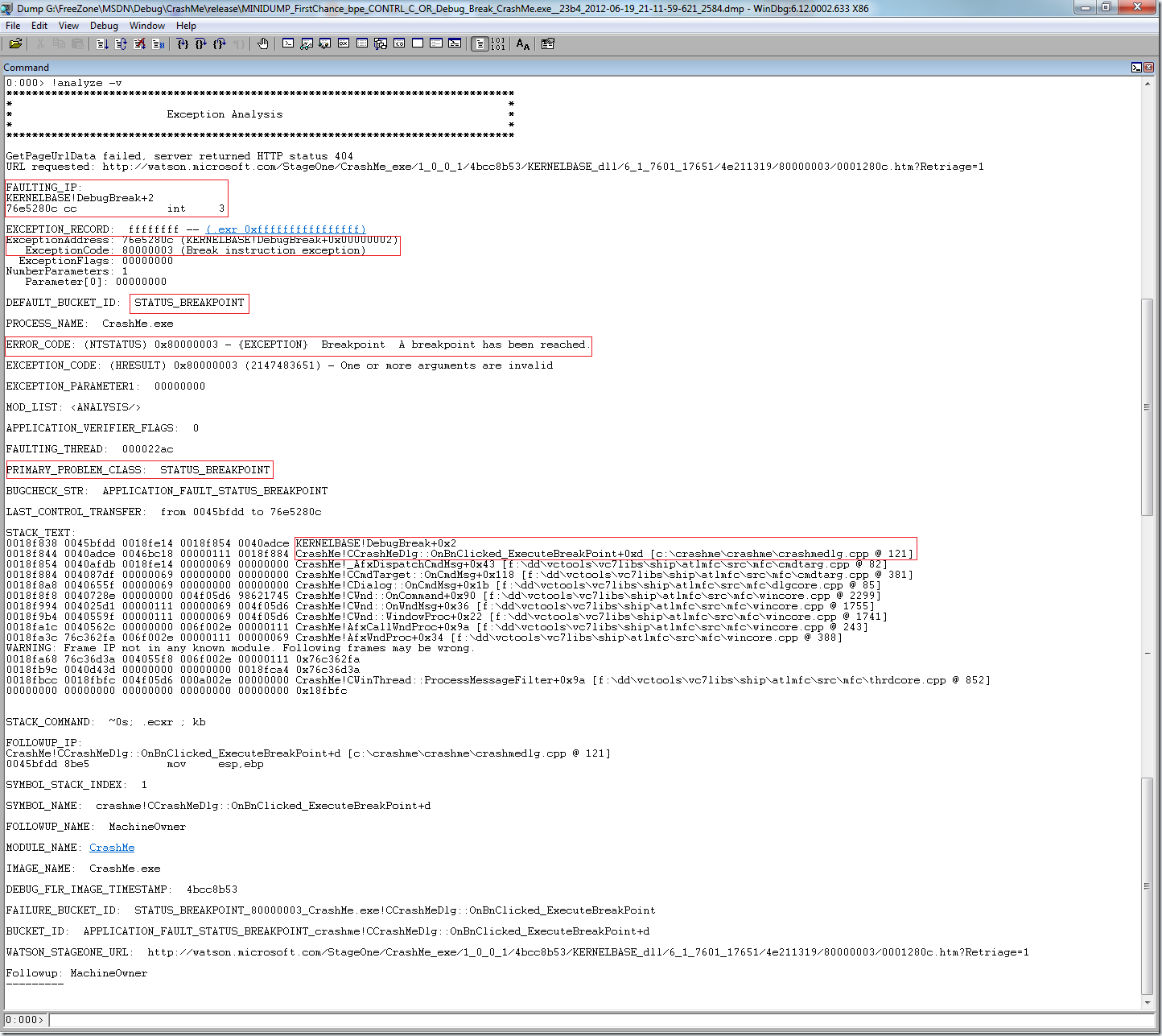

接下来我们尝试下!analyze -v命令:

如果你发现CrashMe.exe的方法名不能显示在WinDbg下,尝试下重新载入符号文件命令: ld * or .reload /f

它给出了同样于adplus log的调用栈描述信息。

当我们成功配置好符号文件时,它还可以告诉我们问题出在哪一行源代码上面。然后我们就可以打开源代码文件在WinDbg提示的位置进行检查并修改。

现在看来第一次“crash”不需要太多的研究了,问题的原因已经很明显出来了。

在我的英文博客里此系列教程以告一段落了,总共写了16篇,过后几天我会陆续将教程内容用中文重述在此中文博客中供没有VPN连接国外网站的朋友们学习研究。

如果你有VPN的话,可以直接访问我的英文博客,因为有很多文章用英文写完之后没时间就没翻译到此中文博客中。

http://mikedoszhang.blogspot.com/

看雪帖子连接: http://bbs.pediy.com/showthread.php?p=1089206#post1089206

翻译自我的英文博客: http://mikedoszhang.blogspot.com/2012/06/crashme-analysis-tutorial-1-breakpoint.html